规则

Id |

规则标识符 |

规则版本 |

Repu- tation |

名字 |

描述 |

长说明 |

| 0 |

0 |

0 |

-1 |

不适用 |

任何规则都不会影响此信誉。 |

任何规则都不会影响此信誉。 |

| 1 |

589825 |

9 |

-1 |

使用证书信誉来识别受信任或恶意的文件 |

根据签名证书的 GTI 或企业信誉确定文件是受信任文件还是恶意文件。 |

此规则根据签名证书的 GTI 或企业信誉确定文件是受信任文件还是恶意文件。 证书信誉必须是已知恶意、已知可信、很有可能是恶意文件或很有可能可信。 |

| 2 |

196610 |

3 |

-1 |

使用 Enterprise 文件信誉 识别受信任或恶意的文件 |

根据文件的企业信誉确定文件是受信任文件还是恶意文件。 |

此规则根据文件的企业信誉确定文件是受信任文件还是恶意文件。 信誉必须至少为"已知恶意文件"、"已知可信"、"很有可能是恶意文件"或"很有可能可信"。 |

| 3 |

65539 |

1 |

0 |

根据选择标准绕过查找文件 |

根据可能已清除或未知的选择标准对文件跳过 GTI 查找 GTI。 |

根据可能已清除或未知的选择标准对文件跳过 GTI 查找 GTI。 |

| 4 |

196612 |

3 |

-1 |

使用 GTI 文件信誉识别受信任或恶意文件 |

根据文件的 GTI 信誉确定文件是受信任文件还是恶意文件。 |

此规则根据文件的 GTI 信誉确定文件是受信任文件还是恶意文件。 信誉必须至少为"已知恶意文件"、"已知可信"、"很有可能是恶意文件"或"很有可能可信"。 |

| 5 |

327685 |

5 |

-1 |

使用 GTI URL 信誉来识别受信任或恶意的进程 |

Mitre-T1204。 根据 GTI URL 信誉确定进程是受信任进程还是恶意进程。 |

计划: 执行 - 技术: T1204 。 此规则根据 GTI URL 信誉确定进程是受信任进程还是恶意进程。 |

| 10 |

262154 |

4 |

100 |

使用文件的属性、证书信誉和信誉确定文件是受信任安装程序的主要文件信誉。 |

根据文件的属性、文件名、GTI 或企业证书及证书以及证书,确定文件是否文件信誉。 |

此规则根据文件的 GTI 或企业信誉确定文件是受信任的安装程序。 它还会查看文件名、公司名称和其他类似属性,以确定它是否为可信任的更新程序或安装程序组件。 |

| 12 |

131084 |

2 |

100 |

根据哈希标识的特定文件,确定文件是受信任安装程序的主要组件 |

根据文件哈希以及 GTI 或企业信誉,确定文件是否是受信任的安装程序。 |

此规则确定该文件是否为基于文件的哈希和 GTI 的受信任安装程序或企业文件信誉,以确定它是否是可信任的更新程序或安装程序组件。 |

| 20 |

131092 |

2 |

-1 |

识别具有 McAfee 权限的可信文件 |

使用在 AV DAT 文件中分发的证书或哈希识别受信任的文件。 |

此规则使用在 AV DAT 文件中分发的证书或哈希来识别受信任的文件,并且还可以对 McAfee 进程和驱动程序具有更高的权限。 |

| 34 |

131106 |

2 |

1 |

SFv3 验证 |

识别可用于 SFv3 验证的测试示例 |

此规则按哈希确定可用于验证 SFv3 框架的测试示例。 |

| 35 |

196643 |

3 |

1 |

安装验证 |

识别可用于安装验证的测试示例。 |

此规则可标识可用于安装验证的测试示例。 |

| 36 |

65572 |

1 |

1 |

无安装工具的安装TIE 服务器 |

识别可在无配置配置的配置中用于安装TIE 服务器。 |

此规则可标识可在无配置中用于安装TIE 服务器。 |

| 38 |

131110 |

2 |

1 |

在云中禁用 SFv3 验证规则 |

在云中禁用用于 SFv3 验证的测试规则 |

此规则按哈希确定测试示例,在云中禁用,以验证 SFv3 框架。 |

| 50 |

65586 |

1 |

85 |

识别受信任创建者的受信任文件 |

识别由完全受信任的更新程序创建的受信任文件。 |

此规则会识别由完全受信任的更新程序创建且未被修改的受信任文件。 |

| 51 |

131123 |

2 |

-1 |

识别被信任扫描程序标记为受信任安装程序的文件 |

识别标记为受信任扫描程序信任的、基于 dat 文件的文件。 |

此规则会根据 dat 文件中的可用信息来识别标记为受信任的安装程序文件的文件,并且该文件不会云依赖项。 |

| 55 |

131127 |

2 |

99 |

识别需要信誉更正的证书 |

识别需要更正其信誉级别的第 1 级供应商的证书。 |

此规则可标识第 1 级供应商需要更正其信誉级别的证书。 |

| 57 |

262201 |

4 |

-1 |

使用 GTI 文件信誉识别可能可信或可能恶意的文件 |

根据 GTI 规则确定可能可信或可能恶意文件信誉。 |

此规则可标识其 GTI 信誉中较低风险的文件,例如 可能是受信任文件 和 可能是恶意文件 。 |

| 58 |

196878 |

3 |

70 |

识别对在网络共享上执行的文件的信任 |

此规则会识别使用文件属性和其他相关信息(如流行)在网络共享上执行的文件的信任。 |

此规则通过扫描程序结果和文件属性来标识对在网络共享上执行的文件的信任,以表示信任。 |

| 60 |

131132 |

2 |

0 |

有助于识别有趣文件的属性设置规则 |

识别由有趣的演员启动的项目或面向 internet 的项目。 |

识别由有趣的参与者启动或具有特殊特征(例如自签名证书)的文件。 |

| 61 |

262205 |

4 |

0 |

识别面向 Internet 的应用程序 |

识别受欢迎的面向 internet 的应用程序,例如 web 浏览器或电子邮件客户端。 |

此规则通过使用文件名和证书等可识别属性识别面向 internet 的应用程序,例如 web 浏览器或电子邮件客户端。 |

| 62 |

196670 |

3 |

0 |

识别读取内容文件的应用程序 |

标识一个读取内容文件(如 PDF 文档、Microsoft Office 文档和视频)的应用程序。 |

此规则会标识常用应用程序的主要可执行文件,这些文件会读取内容(如 PDF 文档、Microsoft Office 文档和视频)。 |

| 95 |

131167 |

2 |

85 |

识别由已知清理信誉证书签名的文件,并标记为很可能是受信任文件(离线时) |

识别由已知清理信誉证书签名的文件,并标记为很可能是受信任文件(离线时)。 |

识别由已知清理信誉证书签名的文件,并标记为 无连接模式 时很可能是受信任文件 。 |

| 96 |

65632 |

1 |

0 |

智能提示 |

对于 Internet 浏览器外的其他受信任应用程序,抑制对库加载的提示。 |

此规则可抑制对 Internet 浏览器外受信任应用程序的库加载提示。 |

| 97 |

262241 |

4 |

70 |

脱机时信任文件,除非 2018 年 6 月后发布的 JTI 扫描程序版本高度可疑 |

确定当系统处于脱机状态(与 TIE 和 GTI 断开连接)时,没有可疑特征的文件是受信任的。 |

此规则在系统与 TIE 服务器和 GTI 断开连接时,将无可疑特征的文件视为受信任。 此规则采用较不严格的标准来确定信任,以帮助在断开与服务器或 GTI 的连接时缓解TIE 服务器未知文件的问题。 此规则适用于 JTI 扫描程序版本 2.1.4.1590 及更高版本,发布2018年6月。 |

| 98 |

262242 |

4 |

70 |

脱机时信任文件,除非在2018年6月之前发布的 JTI 扫描程序版本存在高度可疑的情况。 |

确定当系统处于脱机状态(与 TIE 和 GTI 断开连接)时,没有可疑特征的文件是受信任的。 |

此规则在系统与 TIE 服务器和 GTI 断开连接时,将无可疑特征的文件视为受信任。 此规则采用较不严格的标准来确定信任,以帮助在断开与服务器或 GTI 的连接时缓解TIE 服务器未知文件的问题。 此规则适用于以下 2.1.4.1590 JTI 扫描程序版本,发布2018年6月。 |

| 99 |

196707 |

3 |

50 |

脱机时基于低更改系统安全级别的信任文件 |

确定当系统处于脱机状态(与 TIE 服务器和 GTI 断开连接)时,没有可疑特征的文件为未知。 |

当系统与 TIE 服务器和 GTI 断开连接时,将无可疑特征的文件视为未知。 这是最后要执行的规则。 |

| 125 |

262269 |

4 |

85 |

识别被标记为受信任应用程序Windows应用程序的文件 |

识别标记为受信任的 Windows AppStore 应用程序的文件,这些文件基于文件和进程属性。 |

此规则可标识被标记为受信任文件WindowsAppStore基于文件属性、文件位置和进程属性的应用程序。 |

| 126 |

393342 |

6 |

85 |

识别受信任的已签名应用程序 |

识别已签名且位于常用程序安装路径中的文件。 它们还可以有一个启动菜单项。 |

此规则可标识已签名且具有有效非自签证书。 文件位置可及环境属性(如 开始 菜单条目 )一起考虑。 |

| 127 |

196735 |

3 |

85 |

识别受信任的帮助资源库 |

识别受信任软件使用的已签名资源库。 |

此规则标识了受信任软件使用的资源库。 文件已签名,并且没有恶意的证书信誉。它们具有指示其为资源库的特征,例如无导入或导出和少数可移植可执行(PE)部分。 |

| 128 |

196736 |

3 |

85 |

识别受信任的帮助资源库 |

识别受信任软件使用的已签名资源库。 这些库一般用作帮助文档的一部分。 |

此规则可标识受信任软件使用的已签名资源库。 库一般用作应用程序帮助文档的一部分。 它们已经过签名,没有恶意的证书信誉。它们具有指示其为资源库的特征,例如无导入或导出,以及一些可移植可执行(PE)部分。它们也位于应用程序安装文件夹中。 |

| 129 |

262273 |

4 |

85 |

识别受信任的已签名实用工具应用程序 |

识别已签名且证书不可信的实用工具应用程序。这些文件不会在启动时启动,并且具有建议它们是实用工具程序的特征。 |

此规则标识已签名且证书不可信的实用工具应用程序。这些文件在启动时不会启动。它们位于表示工具或已安装程序(例如: %programfiles% \subfolder)的文件夹中,并导入 API,并且具有与受信任实用工具应用程序一致的其他特性。 |

| 130 |

327810 |

5 |

85 |

识别受信任的已签名驱动程序 |

识别在本地系统中签名和安装的设备驱动程序。 |

此规则可标识在本地系统中签名和安装的设备驱动程序。 它们使用本机子系统,位于 \system32\drivers 或 driverstore 文件夹中 %windir% 。 |

| 131 |

327811 |

5 |

85 |

识别受信任的数字签名管理 (DRM) 库 |

标识系统所使用的已签名受信任数字权限管理Windows。 |

此规则可标识已签名且证书受信任的数字权限管理库。 这些文件都Windows DRM 和 DRM 缓存文件夹中。 |

| 132 |

262276 |

4 |

85 |

识别受信任的已签名文件 |

识别已签名且受信任且证书信誉为受信任的文件。 |

此规则可标识已签名且受信任文件以及其证书也受信任文件。 |

| 133 |

262277 |

4 |

70 |

识别磁盘上的受信任文件 |

在安装 TIE 模块之前,会识别磁盘上存在且不可疑的文件。 |

在安装 TIE 模块之前,此规则会识别磁盘上的文件并不可疑。这些文件未被篡改,如 NTFS 文件日志记录所识别。 |

| 134 |

327814 |

5 |

85 |

安装 TIE 模块前,识别磁盘上流行、受信任文件。 |

识别磁盘上存在的文件,在安装 TIE 模块之前并不可疑,在企业中已见到。 |

在安装 TIE 模块之前,此规则会识别磁盘上的文件并不可疑。这些文件未被篡改,如 NTFS 文件日志记录所识别。还必须已在企业中看到这些文件。 |

| 136 |

327816 |

5 |

85 |

识别可能受信任的未签名 NativeImage 文件 |

检测未使用已知受信任证书签名的 NativeImage 文件。这些文件的流行度通常较低,且可能是唯一的。 |

此规则检测到可能受信任的预编译二进制文件,这些文件已安装到 NativeImages 文件夹中且不包含可疑属性。 |

| 137 |

196745 |

3 |

85 |

识别未签名DOTNet 可能是受信任的程序集 |

检测未使用已知受信任证书签名的 DOTNet 程序集。这些文件的流行度通常较低,且可能是唯一的。 |

此规则会检测可能受信任的文件,这些文件已安装到全局程序集缓存文件夹中且不包含可疑属性。这些文件通常位于少数网络中,并可能包含预编译的 DOTNet 本机镜像文件及类似的组件。 |

| 138 |

393354 |

6 |

85 |

识别受信任的未签名 Microsoft DOTNet 组件 |

检测未使用已知受信任证书签名 Microsoft DOTNet 程序集。这些文件可能不会在企业内的多个计算机上存在。 |

此规则检测到具有 CLR 代码(DOTNet)的 Microsoft 提供的文件已安装到全局程序集缓存文件夹中,并且不包含可疑属性。这些文件可能位于企业内的多个计算机上,也可能找不到,这可能包含刚刚编译的程序集。 |

| 139 |

327819 |

5 |

85 |

识别受信任的 DOTNet 组件 |

检测已安装到全局组件缓存并存在于多个机器上的 DOTNet 组件。 |

此规则检测包含 CLR 代码的文件(DOTNet),且已安装到全局程序集缓存文件夹中。 这些文件存在于企业中的多台计算机上,指示它们不是实时编译的程序集。 |

| 140 |

196748 |

3 |

85 |

识别受信任的流行文件 |

检测企业中存在时间太长且在多个计算机上流行的文件。 |

此规则会检测受信任的文件,因为它们的范围受到广泛和知名的了解。这些文件存在于企业内的多个计算机上,并且已有 3 个月以上。 |

| 151 |

196759 |

3 |

70 |

识别 Web 安装程序 |

确定已签名且其证书不可信的 web 安装程序。它还会识别公司、产品和版本。 |

此规则会识别已签名且其证书不可信的 web 安装程序。它还会识别 Web 安装程序的公司、产品和版本。 |

| 152 |

327832 |

5 |

70 |

识别由安装程序提取的安全Windows文件 |

根据操作者进程、证书Windows信誉识别安装程序提取的安全文件。 |

此规则根据操作者进程、证书Windows云信誉识别由安装程序提取的安全文件。 如果对安装程序删除文件有任何疑问,则该规则不会产生干净信誉。 |

| 153 |

131225 |

2 |

70 |

识别 ATD 未报告为可疑的文件 |

识别 Advanced Threat Defense 不会报告为可疑的文件。 |

此规则会识别已 Advanced Threat Defense 评估且未报告为可疑的文件。 |

| 205 |

262349 |

4 |

30 |

识别创建日期奇数且可能未打包的可疑文件 |

识别可能未打包、创建日期奇数且位于 Temp 或 下载 文件夹等位置的可疑文件。 |

此规则可识别 Temp 或 下载 文件夹等位置中的可疑文件。 这些文件可能未打包,并证明日期属性已被篡改。 |

| 206 |

65742 |

1 |

30 |

识别创建日期奇数且可能打包的可疑文件 |

识别系统中任何位置的可疑文件。 这些文件可能已打包,并显示该日期已被篡改的证据。 |

此规则可识别位于系统中任何位置的可疑文件。 这些文件被标识为已打包,并证明日期属性已被篡改。 |

| 207 |

196815 |

3 |

15 |

识别从回收站执行的可疑文件 |

识别从回收站执行的可疑文件。 |

此规则可识别存在于回收站中并执行的可疑文件。 |

| 208 |

65744 |

1 |

15 |

识别从漫游文件夹执行的可疑文件 |

识别从用户的漫游文件夹执行或加载的可疑文件。 |

此规则会以不正确的方式识别从用户的漫游文件夹( %userprofile% \appdata\roaming)中执行或加载的可疑文件。 |

| 209 |

196817 |

3 |

15 |

识别用户隐藏的可疑文件 |

识别在向用户隐藏期间执行或加载的可疑文件。 |

此规则识别已执行或加载且被隐藏自使用机制(如文件属性)的可疑文件。 这些文件似乎是重要的操作系统文件,但不是。 |

| 211 |

65747 |

1 |

15 |

识别由不受信任的进程创建的可疑文件 |

识别通过具有可疑或已知恶意信誉的进程创建的可疑文件。 |

此规则可标识可疑的文件,因为创建此文件的进程在创建时的信誉为 可能是恶意文件 或 已知恶意文件 。 自创建文件以来,该文件还未被修改过。 |

| 213 |

131285 |

2 |

30 |

根据文件打包的方式将其识别为可疑文件 |

将打包或加密的文件识别为可疑文件,并且合法软件不会使用打包程序。 |

此规则将文件识别为已打包或已加密的可疑文件,并且文件中的某些功能在合法软件中通常不存在。 |

| 214 |

65750 |

1 |

30 |

识别可疑按键记录器 |

当某个文件具有合法软件未使用的功能并看起来像 keylogger 时,会将该文件识别为可疑文件。 |

当文件具有合法软件未使用的功能时,此规则会将该文件识别为可疑文件。文件具有可疑特性,例如导入用于监控击键的 API,并且缺少版本信息。 |

| 217 |

131289 |

2 |

15 |

识别可疑的密码窃取者 |

识别未正确安装到用户漫游配置文件且具有可疑特征的文件。 |

此规则可标识未正确安装到用户漫游配置文件且具有可疑特征的文件。 文件导入的 API 可用于监控击键、捕获快照或检查活动调试程序。 |

| 218 |

65754 |

1 |

30 |

识别隐藏其年龄的可疑文件 |

标识修改文件显示年龄的文件。 这些文件包含可疑特征,不会像安装的程序一样。 |

此规则可标识修改文件显示年龄的文件。 这些文件包含可疑特性,如打包、缺少版本信息、标记为系统文件或导入可疑 API。 它们不会出现在通常用于已安装程序的路径中。 |

| 219 |

393435 |

6 |

15 |

识别隐藏在安全位置的可疑文件 |

识别安全位置中的文件,例如为系统驱动程序保留的文件夹。 这些文件与该位置的其他文件不一致,并且具有可疑特征。 |

此规则可标识位于安全位置中的文件,例如为系统驱动程序保留的文件夹。 这些文件不使用本机子系统,并且具有可疑特征,例如缺少或不正确的版本信息或不符合扩展名的文件类型。 |

| 220 |

196828 |

2 |

30 |

识别新的可疑文件 |

识别系统中的新文件以及包含可疑特征的文件,例如,在二进制文件的入口点修改了部分名称或修改过的代码。 |

此规则可识别具有最近 30 天内创建日期的文件并包含可疑特征。 这包括二进制文件入口点的已修改部分名称或修改过的代码。 |

| 222 |

131294 |

2 |

15 |

识别隐藏为已安装程序的可疑按键记录器 |

检测导入密钥日志 API 并隐藏在已安装程序使用的位置中的文件。 它们具有可疑特征,例如一些导入和新的系统,而不是像合法的应用程序一样。 |

此规则检测导入密钥日志 API 并隐藏在程序文件文件夹或子文件夹中的文件。 这些文件未注册为服务或 "添加/删除程序"。它们具有在启动时启动的注册表项,以及一些可疑特征,例如几个导入或可迁移可执行(PE)部分。 |

| 234 |

65770 |

1 |

15 |

识别 ATD 报告为可疑的文件 |

识别报告为Advanced Threat Defense的文件。 |

此规则将报告Advanced Threat Defense识别为可疑文件。 |

| 235 |

65771 |

1 |

30 |

从 Internet 识别基于 GTI 信誉可能是恶意的可疑文件 |

识别来自 Internet 的文件,根据 GTI 信誉可能是恶意文件。 |

此规则可标识来自不受信任的 URL 的文件。 它们是恶意的,并且具有可疑特征(如已打包),不到15天,并且出现在低于10个系统或企业中的1%。 |

| 237 |

196845 |

3 |

15 |

查找由吊销的证书签名的可疑文件 |

检测具有嵌入式吊销证书的文件。 它们是新发现的文件,在少数系统上会出现。 |

此规则检测包含已吊销的嵌入式证书的文件。 这些文件已位于环境中不足 5 天,且在少于 1% 的计算机中发现。 |

| 238 |

655598 |

10 |

-1 |

识别在观察模式下由非标准位置衍生出常用进程的滥用。 |

Mitre-T1036: 文件可能会伪装成合法文件,以隐藏在非标准位置。 此规则可检测到在观察模式下由非标准位置生成并可疑运行常用进程。 |

有关资料: Defense 规避 - 技术: T1036 。 识别由非标准位置衍生出公用进程的可疑运行。 此规则对规则 ID 267 采用更加积极的方式,默认情况下仅观察。 需要手动设置为在要使用它的任何规则组分配中启用。 |

| 239 |

1179887 |

18 |

-1 |

确定可疑的命令参数执行 |

Mitre-T1059:通过命令。行参数识别应用程序的可疑执行情况。 |

计划: 执行 - 技术: T1059 。 此规则针对命令。和脚本解释器的可疑调用。 |

| 240 |

65776 |

1 |

30 |

识别在勒索软件中主要出现的特征的可疑文件 |

识别具有主要在勒索软件中发现且在很少使用的位置中的特征的可疑文件。 |

识别具有主要在勒索软件中发现且在很少使用的位置中的特征的可疑文件。 |

| 243 |

1769715 |

27 |

-1 |

识别并阻止可疑进程执行 |

Mitre-T1059: 阻止可疑地使用命令和脚本解释器。 与规则 ID 239 相似,但必须手动启用。 |

计划: 执行 - 技术: T1059 。 此规则采用比规则 ID 239 上的默认值更加积极的方式,因此默认情况下,在所有规则组分配中它都是观察的。 如果您要使用它,则需要手动启用。 |

| 250 |

131322 |

2 |

-1 |

已扫描多次但不进行检测的文件的检测结果信任 |

如果多次扫描文件,则根据磁盘上的本地时间设置文件的信任度。 |

当多次扫描文件且其无可疑特征时,根据磁盘上的本地时间对文件进行加密信任。 |

| 251 |

65787 |

1 |

15 |

识别 MWG 报告为可疑的文件 |

识别 McAfee Web Gateway 报告为已知恶意或最有可能恶意的文件,并发出最可能的恶意信誉。 |

此规则会识别 McAfee Web Gateway 报告为已知恶意或最有可能恶意的文件,并发出最可能的恶意信誉。此规则不会为 McAfee Web Gateway 确定可能是恶意的文件颁发信誉。 |

| 252 |

131324 |

2 |

15 |

识别 CTD 报告为可疑的文件 |

识别由 Cloud Threat Detection 报告为 高 或 非常高 的文件,并问题 很有可能是恶意文件 信誉。 |

此规则可标识 Cloud Threat Detection 报告具有 高 或 非常高 信任分数的文件,并问题 很可能是恶意文件 信誉。 此规则不会为 CTD 确定中等信任分数的文件颁发信誉。 |

| 253 |

65789 |

1 |

-1 |

根据第三方信誉提供程序分数识别恶意或安全文件 |

检测或信任考虑第三方信誉提供程序分数的文件。 |

检测或信任用于在 DXL 上连接第三方信誉提供商分数的文件。 |

| 255 |

590079 |

9 |

-1 |

检测可能被混淆的命令。行参数 |

Mitre-T1027:在高度模糊的命令。行参数上触发。 |

Evasion: Defense 规避 - 技术: T1027 。 此规则旨在分析传递给程序的命令。行参数,以提醒可能指示恶意行为的可能被混淆的字符串。 |

| 256 |

393472 |

6 |

-1 |

检测使用长 encodedcommand PowerShell |

Mitre-T1059: 命令和脚本解释器。 在 PowerShell 中使用-encodedcommand [base64] 时出现警报。 |

计划: 执行 - 技术: T1059 。 尝试在 PowerShell 中查找-encodedcommand 选项的可疑用法。恶意软件可以使用此技术避开对命令。行参数的静态检测。触发此警报时,您应该检查解码的 base64 命令。以确保其预期行为。 |

| 257 |

393473 |

6 |

15 |

检测 WMI 的潜在恶意使用情况 |

Mitre-T1047:查找 wmi 的常见用法以执行代码、移动侧面或保持。 |

处理流程: 执行、 项目移动 - 技术: T1047 。 WMI 提供了一种发现、执行代码、横向移动甚至在环境中保持的方式。 |

| 258 |

983298 |

15 |

15 |

检测很可能是伪装文件,可能导致可疑进程启动 |

Mitre-T1036:检测伪装为合法二进制文件以规避检测项的文件。 |

有关资料: Defense 规避 - 技术: T1036 。 此规则类似于 masqueraded 文件规则 ID 259 上的默认设置,但包含可能会触发误报的一组不同文件。 |

| 259 |

590083 |

9 |

15 |

检测伪装的文件或进程启动 |

Mitre-T1036:如果在非标准位置重命名或删除某个通用系统文件,则会出现警报。 |

有关资料: Defense 规避 - 技术: T1036 。 此规则会查找文件已重命名(例如脚本解释器)的情况。 |

| 260 |

327940 |

5 |

15 |

检测 AMSI 绕过技术 |

Mitre-T1562:检测用于绕过反恶意软件扫描接口(AMSI)的技术。 |

有关资料: Defense 规避 - 技术: T1562 。 此规则旨在阻止用于绕过反恶意软件扫描接口(AMSI)的不同技术。 |

| 262 |

262406 |

4 |

-1 |

确定安全规则组分配的可疑命令参数执行 |

Mitre-T1059 通过安全/Security 规则组分配的命令。行参数识别应用程序的可疑执行情况。 |

计划: 执行 - 技术: T1059 。 此规则通过安全规则组分配的执行参数识别应用程序的可疑执行。 需要手动启用以提高生产效率和平衡规则组分配。 |

| 263 |

917767 |

14 |

-1 |

检测访问可疑 URL 的进程 |

Mitre-T1204。 检测访问用于下载恶意内容的可疑 Url 的进程。 |

计划: 执行 - 技术: T1204 。 此规则旨在检测在用于下载恶意负载的命令。参数中存在可疑 Url 的进程。 |

| 264 |

393480 |

6 |

15 |

检查 EncodedCommand PowerShell |

Mitre-T1059,T1140: Base64 解码-encodedcommand 在 PowerShell 中使用,以检查可疑命令。 |

查询: 执行、 防御规避 - 技术: T1059、 T1140 。 此规则对 base64 编码的命令进行解码,以检查是否存在潜在的下载 cradles 或其他恶意 PowerShell 用法。 |

| 265 |

524553 |

8 |

15 |

查找具有非标准扩展名的可执行文件 |

Mitre-T1564:标识可执行文件(PE),但不以标准扩展名结束。 |

Mit: Defense 规避 - 技术: Mitre-T1564 。 此规则看起来是删除任何识别为 PE 文件的文件,但包含运行 cmd/c assoc 时识别的非标准扩展。 |

| 266 |

786698 |

12 |

30 |

识别目标进程启动非标准扩展或由非标准操作者启动 |

Mitre-T1036,T1059:尝试阻止尝试启动非标准扩展或由非标准参与者启动的进程。 |

查询: 执行、 防御规避 - 技术: T1036、 T1059 。 检测到目标进程启动非标准扩展(例如 CScript)正在启动 txt 文件。 |

| 267 |

262411 |

4 |

-1 |

防止滥用从安全规则组分配的非标准位置衍生出公用进程 |

Mitre-T1036: 文件可能会伪装成合法文件,以隐藏在非标准位置。 此规则可防止在安全/Security 规则组分配中从非标准位置衍生的常见进程的可疑运行。 |

有关资料: Defense 规避 - 技术: T1036 。 防止从安全规则组分配中的非标准位置生成公用进程的可疑运行。 需要将其更改为在已平衡和生产规则组分配中观察到启用。 |

| 268 |

262412 |

4 |

-1 |

防止滥用从非标准位置派生的常见进程 |

Mitre-T1036: 文件可能会伪装成合法文件,以隐藏在非标准位置。 此规则可防止从非标准位置产生的常见进程的可疑运行。 |

有关资料: Defense 规避 - 技术: T1036 。 防止从非标准位置生成公用进程的可疑运行。 |

| 269 |

196877 |

3 |

15 |

检测潜在恶意使用 WMI 服务实现持久性 |

Mitre-T1047:查找 wmi 服务的常见用法以执行代码并保持。 |

处理流程: 执行、 项目移动 - 技术: T1047 。 WMI 提供了一种发现、执行代码、横向移动甚至在环境中保持的方式。 |

| 270 |

262414 |

4 |

-1 |

识别并阻止被操作为绕过检测的可疑命令参数 |

Mitre-T1059: 阻止可疑地使用命令和脚本解释器。 它会阻止被操纵以绕过检测项的模式。 |

计划: 执行 - 技术: T1059 。 此规则的目标是对命令和脚本解释器进行可疑调用,这些解释器可以操作命令以绕过检测。 如果您要使用它,则需要手动启用。 |

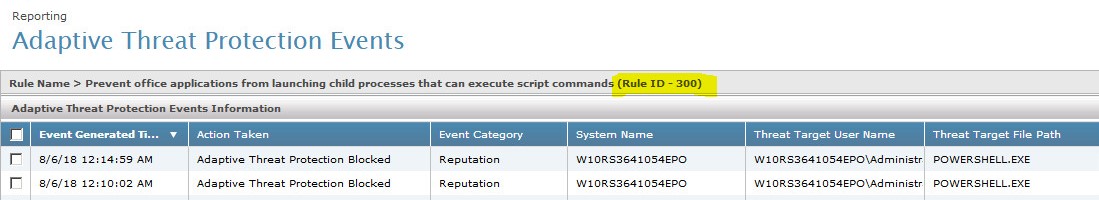

| 300 |

655660 |

10 |

-1 |

阻止 Office 应用程序启动可执行脚本命令的子进程 |

Mitre-T1566:禁止 office 应用程序启动可执行脚本(如 PowerShell 和 cscript)的子进程。 |

外行: 初始访问、 执行 、 防御规避 - 技术: T1566、 T1059 。 尝试防止 office 应用程序被滥用以提供恶意负载。 |

| 301 |

590125 |

9 |

-1 |

阻止 office 应用程序生成 cmd .exe |

Mitre-T1566:禁止任何 office 应用程序启动 cmd.exe。 |

外行: 初始访问、 执行 、 防御规避 - 技术: T1566、 T1059 。 Cmd .exe 会通过 office 文档启动,这可能是恶意行为的迹象。如果您的工作流允许,则建议您启用此规则。 |

| 303 |

327983 |

5 |

-1 |

识别针对与浏览器相关的应用程序的高度可疑负载 |

确定高度可疑的负载,其针对的是与浏览器相关的应用程序,例如 Firefox、Chrome、Edge 及其他。 |

识别高度可疑的负载,包括针对 Firefox、Chrome、Edge 等浏览器应用程序的未知二进制文件。 |

| 304 |

459056 |

7 |

-1 |

阻止浏览器启动双用途工具,例如脚本编辑器和 cmd |

禁止浏览器启动双重使用工具,例如 "脚本编辑器" 和 "cmd"。 |

禁止浏览器启动双重使用工具,例如 "脚本编辑器" 和 "cmd"。 |

| 306 |

327986 |

5 |

-1 |

识别针对网络相关服务或应用程序的高可疑负载 |

识别针对网络相关服务或应用程序的高度可疑负载,不允许启动指示可疑行为的工具。 |

识别针对网络相关服务或应用程序的高度可疑负载,不允许启动指示可疑行为的工具。 |

| 307 |

590131 |

9 |

-1 |

防止 wmiprvse .exe 和 netsh .exe 启动脚本解释器或其他双重使用工具 |

防止 wmiprvse .exe 和 netsh .exe 启动脚本解释器或其他双重使用工具。 |

通过 WMI 调用的脚本解释器(例如 PowerShell)可能会导致进程 wmiprvse .exe 生成检测困难的进程。某些合法进程可能会使用此参数,但如果可能,建议您启用此规则以测试误报。 |

| 309 |

590133 |

9 |

-1 |

尝试从 office 应用程序启动的阻止进程。规则仅在高安全策略中启用 |

Mitre-T1566: 阻止办公室应用程序启动可疑进程。 默认情况下,仅在安全/Security 规则组分配中启用规则。 |

外行: 初始访问、 执行 、 防御规避 - 技术: T1566、 T1059 。 当向具有高安全策略的系统启用时,会尝试防止 office 应用程序被滥用以提供恶意负载。 |

| 310 |

131382 |

2 |

-1 |

防止电子邮件应用程序启动可执行脚本命令的子进程 |

Mitre-T1204。 禁止电子邮件程序启动可执行脚本命令的进程。 |

计划: 执行 - 技术: T1204 。 尝试防止电子邮件应用程序被用来进一步衍生可执行脚本的进程。 |

| 311 |

131383 |

2 |

-1 |

防止电子邮件应用程序启动只能在安全/Security 规则组分配中执行脚本命令的子进程 |

Mitre-T1204。 禁止电子邮件程序启动仅可在安全/Security 规则组分配中执行脚本命令的进程。 |

计划: 执行 - 技术: T1204 。 尝试防止电子邮件应用程序被用来进一步衍生可执行脚本的进程。 |

| 312 |

131384 |

2 |

-1 |

防止电子邮件应用程序(例如 Outlook)生成脚本编辑器和双重使用工具 |

Mitre-T1204。 防止电子邮件应用程序(例如 Outlook *)生成脚本编辑器和双重使用工具。 |

计划: 执行 - 技术: T1204 。 此规则可帮助防止诸如 Outlook * 之类的应用程序生成可能的 abusable 工具。某些环境可能会合法地执行此操作,因此建议您在启用之前先对您的环境进行基准分析。 |

| 313 |

262457 |

4 |

-1 |

防止多个文本编辑器(例如记事本和写字板)在所有规则组分配中生成可执行脚本命令的进程 |

Mitre-T1204:禁止文本编辑器生成可进一步用于执行脚本命令的新进程。 |

计划: 执行 - 技术: T1204 。 禁止将文本编辑器用于生成类似于 cmd 或 PowerShell 的进程。 |

| 314 |

262458 |

4 |

-1 |

防止多个文本编辑器(例如记事本和写字板)在安全/Security 规则组分配中执行脚本命令的生成进程 |

Mitre-T1204:禁止文本编辑器生成可进一步用于在安全/Security 规则组分配中执行脚本编写命令的新进程。 |

计划: 执行 - 技术: T1204 。 防止文本编辑器用于生成脚本解释器。 此规则默认仅在 安全 规则组分配中打开。 如果您使用的是平衡或生产规则组分配,则需要手动启用。 |

| 315 |

262459 |

4 |

-1 |

积极阻止信誉未知的进程因文本编辑器生成 |

Mitre-T1204:主动阻止由文本编辑器生成未知信誉的进程。 |

计划: 执行 - 技术: T1204 。 与规则 ID 313 类似,但采用更加积极的方式。 它设置为仅在默认情况下才会看到,需要在规则组分配中启用。 |

| 316 |

262460 |

4 |

-1 |

阻止 PDF 读取器启动可在所有规则组分配中执行脚本的进程 |

Mitre-T1204:禁止 PDF 读取器启动可执行脚本的进程。 |

计划: 执行 - 技术: T1204 。 禁止 PDF 读取器启动可执行脚本的进程。 |

| 317 |

262461 |

4 |

-1 |

阻止 PDF 读取器启动仅可以在安全规则组分配中执行脚本的进程 |

Mitre-T1204:禁止 PDF 读取器启动仅可在安全/Security 规则组分配中执行脚本的进程。 |

计划: 执行 - 技术: T1204 。 禁止 PDF 读取器启动仅可在安全/Security 规则组分配中执行脚本的进程。 |

| 318 |

262462 |

4 |

-1 |

阻止 PDF 读取器启动 cmd.exe |

Mitre-T1204: 阻止 PDF 读取器启动 cmd.exe |

计划: 执行 - 技术: T1204 。 阻止 PDF 读取器启动 cmd.exe |

| 319 |

196927 |

3 |

-1 |

防止 cmd .exe 在所有规则组分配中启动其他脚本解释器(例如 cscript 或 PowerShell) |

Mitre-T1059:尝试使 cmd .exe 无法启动可能指示恶意负载的其他实例。 |

计划: 执行 - 技术: T1059 。 阻止双重使用工具由 cmd .exe 启动,这些工具通常在攻击中使用。 |

| 320 |

131392 |

2 |

-1 |

在默认情况下,仅在安全/Security 规则组分配中禁止 cmd .exe 启动其他脚本解释器(例如 cscript 或 PowerShell) |

Mitre-T1059:确定在安全规则组分配中调用命令。 shell 的可疑负载。 |

计划: 执行 - 技术: T1059 。 确定调用命令 shell 的可疑负载。 此规则默认仅在 安全 规则组分配中启用。 如果您使用的是任何其他规则组分配,则需要手动启用。 |

| 321 |

459073 |

7 |

-1 |

禁止 cmd .exe 启动脚本解释器 |

Mitre-T1059:尝试通过让 cmd 免受进一步生成的脚本解释进程来防止可疑进程链。 |

计划: 执行 - 技术: T1059 。 尝试通过使 cmd 免受进一步生成的脚本解释进程来防止可疑的进程链。 |

| 322 |

459074 |

7 |

-1 |

防止 mshta 由任何进程启动,以用于所有规则组分配 |

Mitre-T1218:禁止将 mshta 用作经过签名的二进制文件,以便通过它来代理代码执行。 |

战术:初始访问、国防规避、执行技术: T1218、T1204。mshta .exe 是一种常用的工具,用于传递负载。此规则可防止使用该程序。 |

| 323 |

459075 |

7 |

-1 |

阻止 mshta 作为子进程启动 |

Mitre-T1218:禁止为安全/Security 规则组分配的任何进程启动 mshta。 |

Evasion: Intial Access , Defense 规避, 执行 - 技术: T1218、 T1204 。 防止任何进程启动 mshta .exe 。默认情况下,仅在 安全 规则组分配中打开。 如果使用已平衡或生产规则组分配,则需要将其启用。 |

| 324 |

655684 |

10 |

-1 |

阻止 mshta 启动可疑进程 |

Mitre-T1218:禁止 mshta 启动可疑应用程序。 |

缩写: 初始访问, 防御规避, 执行 - 技术: T1218, T1204 。 此规则采用一种更严格的方法来防止通过 mshta .exe 执行的代码,因为在所有三个规则组分配中,默认情况下会观察到这种情况。这可能会产生误报,并且需要手动启用。 |

| 325 |

196933 |

3 |

-1 |

识别调用 Rund payload32 进程的可疑负载 |

Mitre-T1218: 识别通过 Rund payload32 进程代理代码执行的可疑负载 |

Evasion: Defense 规避,执行 - 技术: T1218 。 通过 Rundll32.exe 进程确定可疑负载代理代码执行。 |

| 326 |

328006 |

5 |

-1 |

识别在高更改系统中调用 Rund payload32 的可疑负载 |

Mitre-T1218:通过 Rundll32.exe 进程识别可疑负载代理代码执行。 |

Evasion: Defense 规避,执行 - 技术: T1218 。 确定调用 Rund payload32 的可疑负载。 此规则仅在安全/Security 规则组分配中处于启用状态,并且设置为在已平衡和生产效率组分配中观察。 |

| 327 |

328007 |

5 |

-1 |

确定调用 Rund payload32 进程的最可疑负载 |

Mitre-T1218:确定最可能的可疑负载调用 Rundll32.exe 进程。 |

Evasion: Defense 规避,执行 - 技术: T1218 。 默认情况下,此规则仅在所有 3 个规则组分配中为观察。 它采用更加积极的方式阻止使用 rund随 32 执行的代码,并且可能会生成误报。 需要在所有规则组分配中手动启用它。 |

| 329 |

393545 |

6 |

-1 |

识别并阻止在高更改系统中可疑使用计划任务 |

Mitre-T1053:查找计划任务的任何潜在恶意调用,并在将其添加到高更改系统之前阻止它们。 |

查询:执行、Persistence、权限升级 - 技术: T1053 。 查找任何潜在恶意调用计划任务并阻止这些任务,然后再被添加到高更改系统中。 这会尝试切断恶意软件持久性机制。 |

| 330 |

262474 |

4 |

-1 |

识别并阻止可能可疑调用系统进程 SvcHost,从而防止其滥用 |

Mitre-T1055:查找 SvcHost 系统进程的任何潜在恶意调用,并阻止其阻止意外的进程注入。 |

Evasion: Defense 规避 - 技术: T1055 。 查找 SvcHost 系统进程的任何潜在恶意调用,并阻止其从未知主角进程中意外的进程注入。 |

| 331 |

196939 |

3 |

-1 |

识别并阻止可能可疑调用系统进程 SvcHost for Security 规则组分配 |

Mitre-T1055。 查找 SvcHost 系统进程的任何潜在恶意调用,并阻止其针对安全状态的意外进程注入。 |

Evasion: Defense 规避 - 技术: T1055 。 查找 SvcHost 系统进程的任何潜在恶意调用,并阻止来自未知主角进程的不需要的进程注入,以防止安全状况。 |

| 332 |

393548 |

6 |

-1 |

防止 certutil .exe 下载或解码具有可疑扩展名的文件 |

Mitre-T1140: 阻止 certutil 下载远程文件或解码已进行其他操作的文件 |

计划文件: Defense 规避 - 技术: T1140、 T1218 。 CertUtil 是一个二进制文件,攻击者可能会滥用于提取或解码负载。 此规则可防止 certutil .exe 提取负载或解码暂存文件。Certutil 还属于 Mitre 技术 T1218 中一组双重用途工具 |

| 333 |

917837 |

14 |

-1 |

确定可能可疑的进程处理处理 |

Mitre-T1574: 识别有意义的进程处理时,如果行为可疑,则将其阻止。 |

应用程序: Persistence、 Privilege Escalation 、 Defense 规避 - 技术: T1574 。 识别感兴趣的进程链,如果行为不需要或可疑,请予以阻止。 |

| 334 |

262478 |

4 |

-1 |

识别对可疑位置的注册表修改 |

Mitre-T1547:恶意软件有时会通过添加或修改注册表项来指示服务或二进制文件启动,从而保持持久性。 |

系统: Persistence - 技术: T1547 。 识别并阻止可疑位置的注册表修改。 |

| 335 |

328015 |

5 |

-1 |

防止使用常用 Windows 实用工具启动进程,以尝试绕过 UAC |

Mitre-T1548: 尝试阻止常见提升技术,如 UAC 绕过 |

应用程序: 权限升级 、 防御规避 - 技术: T1548 。 此规则会尝试缓解 windows 中的一些常见的 UAC 绕过技术 |

| 336 |

196944 |

3 |

-1 |

检测针对网络相关服务或应用程序的可疑负载 |

检测安全规则组分配中与网络相关的服务或应用程序的可疑负载。 |

通过几个双重使用工具或脚本解释器来检测针对网络相关服务或应用程序的可疑负载。 |

| 337 |

196945 |

3 |

-1 |

阻止浏览器在安全规则组分配中启动脚本解释器或双重使用工具 |

检测在安全状况下浏览器尝试启动脚本编辑器或双重使用工具的模式。 |

在安全规则组分配中,检测浏览器尝试启动脚本编辑器或双重使用工具并作为默认值的模式。 |

| 338 |

196946 |

3 |

15 |

检测并阻止对未知主角触发的进程进行的进程 hollowing 尝试 |

Mitre-T1055。 检测并阻止使用初始线程状态识别的任何进程 hollowing 尝试 |

计划文件: 防御规避、 权限升级 - 技术: T1055 。 检测并阻止使用初始线程状态和其他相关进程信息持卡人识别的任何进程空值尝试 |

| 339 |

131411 |

2 |

-1 |

禁止 .NET 实用工具注册程序集运行 |

Mitre-T1218:禁止 Regsvcs .exe 和 Regasm .exe 注册和运行 .NET 程序集。 |

Evasion: Defense 规避 - 技术: T1218 。 防止 Regsvcs .exe 和 Regasm .exe 注册和运行 .NET 可用于代理代码执行的程序集。 |

| 340 |

131412 |

2 |

-1 |

确定并阻止 SearchProtocolHost 可能可疑的调用,从而防止其滥用 |

Mitre-T1055:查找 SearchProtocolHost 对进程的任何潜在恶意调用,并防止其出现意外进程注入。 |

Evasion: Defense 规避 - 技术: T1055 。 通过 SearchProtocolHost 系统进程查找进程的任何潜在恶意调用,并防止其出现意外进程注入。 |

| 341 |

196949 |

3 |

-1 |

识别并阻止安全规则组分配中的勒索软件攻击中使用的模式。 |

查找在勒索软件攻击中常见的任何潜在恶意调用模式。 它采用比规则 342 更多的主动式方法,并且适用于安全规则组分配。 |

查找任何在勒索软件攻击中常见的模式的潜在恶意调用并阻止执行。 它采用比规则 342 更多的主动式方法,并且适用于安全规则组分配。 |

| 342 |

131414 |

2 |

-1 |

识别并阻止勒索软件攻击中使用的模式 |

查找任何在勒索软件攻击中常见的模式潜在恶意调用 |

查找任何在勒索软件攻击中常见的模式的潜在恶意调用并阻止执行。 |

| 343 |

131415 |

2 |

-1 |

防止 abusable windows 二进制文件作为 UAC 绕过的一部分启动 cmd .exe |

Mitre-T1548: 尝试阻止常见提升技术,如 UAC 绕过 |

应用程序: 权限升级 、 防御规避 - 技术: T1548 。 此规则尝试缓解 Windows 中的一些常见 UAC 绕过技术 |

| 344 |

196952 |

3 |

-1 |

确定可疑进程处理,以用于安全规则组分配 |

Mitre-T1574: 识别有意义的进程处理时,如果行为可疑,则将其阻止。 该规则仅适用于安全/Security 规则组分配。 |

应用程序: Persistence、 Privilege Escalation 、 Defense 规避 - 技术: T1574 。 识别感兴趣的进程链,如果行为不需要或可疑,请予以阻止。规则仅适用于安全/Security 规则组分配。 |

| 345 |

65881 |

1 |

-1 |

确定可疑进程执行查询。 这由特定进程链中进程的异常发生情况确定 |

Mitre-T1574: 识别有意义的进程处理时,如果行为可疑,则将其阻止。 |

应用程序: Persistence、 Privilege Escalation 、 Defense 规避 - 技术: T1574 。 识别感兴趣的进程链,如果行为不需要或可疑,请予以阻止。 |

| 346 |

196954 |

3 |

-1 |

防止 certutil .exe 下载或解码任何文件 |

Mitre-T1140: 阻止 certutil 下载远程文件或解码文件。 此规则与规则 ID 332 的不同之处在于,它提供了有关 certutil abusable 参数的更常规覆盖范围。 |

计划文件: Defense 规避 - 技术: T1140、 T1218 。 CertUtil 是一个二进制文件,攻击者可能会滥用于提取或解码负载。 此规则可防止 certutil .exe 提取负载或解码暂存文件。Certutil 还属于 Mitre 技术 T1218 中的一组双重使用工具。 |

| 347 |

393563 |

6 |

-1 |

禁止主角进程重复尝试运行连续的命令 |

Mitre-T1059: 命令和脚本。 防止未知进程重复启动命令,以停止服务或在一行中执行其他脚本项目。 |

这对于进程反复运行 cmd、PowerShell、wmic、net 等的核对工具集和脚本很常见。对系统进行快速核对或停止关键服务和进程。 |

| 349 |

65885 |

1 |

15 |

检测 BITSAdmin 的潜在恶意使用情况 |

Mitre-T1197: 查找 BITSAdmin 工具在非标准位置或恶意站点下载文件的可疑使用情况 |

Defence: 防御规避、 Persistence - 技术: T1197 。 查找 BITSAdmin 工具的可疑使用情况,以在非标准位置或恶意站点下载文件 |

| 350 |

65886 |

1 |

15 |

检测数据传输工具的可疑使用情况 |

Mitre-T1537、T1567: 查找可用于将数据传输至外部网络的工具的可疑使用情况 |

数据来源: Exfiltration, 技术: T-1537、 T-1567 。 此规则的目标是通过检测常用数据传输工具的可疑使用情况检测数据过滤。 应检查与工具相关的网络流量,以确定规则触发的情况。 |

| 500 |

197108 |

3 |

15 |

阻止网络其他窗口机器的不活动 |

Mitre-T1570: 点线工具传输。 阻止使用工具,以允许将文件进行小程序移动至该客户端。 |

处理系统: 项目移动 - 技术: T1570 。 此规则可阻止客户端的Windows移动。 可能需要查看用于监控流量的网络数据来源,以确保这是预期的活动。此规则仅适用于高度受限制的环境中可能会生成大量误报的系统。 |

| 501 |

131573 |

2 |

15 |

从网络中的其他 Linux 计算机中阻止横向移动 |

Mitre-T1570。 阻止从网络中的其他 Linux 计算机向此客户端的所有横向移动 |

处理系统: 项目移动 - 技术: T1570 。 此规则可阻止客户端Linux项目移动。 只应为具有高度限制的环境中可能会生成大量误报的系统打开该功能。 |

| 502 |

131574 |

2 |

15 |

检测新服务创建 |

Mitre-T1543:禁止通过 sc .exe 或 powershell 创建新服务。 |

冲突: Persistence、 Privilege Escalation - 技术: T1543 。 尽管新服务创建方法很通用,但可能是恶意行为的潜在指标。 应对新服务进行监控,并对其基础执行进行调查,以确保其预期行为。也可以将服务命名为伪装成合法服务,因此只有名称不足以告知合法的与恶意服务。 |

| 503 |

131575 |

2 |

15 |

检测通过可疑证书签名的二进制文件 |

Mitre-T1553: 阻止执行通过可疑证书签名的二进制文件 |

破坏程序: 防御规避 - 技术: T1553-Subvert Trust Controls 代码签名。 此规则会阻止执行通过不受信任的证书签名的二进制文件。 只应为具有高度限制的环境中可能会生成大量误报的系统打开该功能。 |

| 504 |

131576 |

2 |

15 |

禁止使用 sdbinst .exe 安装应用程序填充程序 |

Mitre-T1546:禁止使用 sdbinst .exe 安装 application 填充程序。这可用于补丁现有的二进制文件,以帮助建立持久性或提升的权限。 |

冲突: 权限升级 、 Persistence - 技术: T1546 。 应用程序填充是一种事件触发的执行形式,应当谨慎监控,以用于您的环境中。 使用 sdbinst .exe 安装应用程序填充可能表示存在潜在的恶意行为。 |

| 505 |

131577 |

2 |

15 |

检测经过模糊处理的 cmd .exe 命令。行参数 |

Mitre-T1027:检测对 cmd .exe 命令。行参数进行模糊处理的尝试。目标工具,例如 Invoke-DOSfuscation |

Evasion: Defense 规避 - 技术: T1027 。 攻击者可以尝试通过对负载进行模糊处理来绕过命令。行检测。经过模糊处理的命令。行参数可以是恶意活动的指示符,应进行调查以确认其预期使用。 |

| 506 |

197114 |

3 |

30 |

检测用户发现的命令 |

Mitre-T1033:检测允许系统所有者/用户发现的命令。 |

查询: 发现 - 技术: T1033 。 在获取 foothold 后,攻击者可能会尝试使用通用系统管理工具来了解有关已获得访问权限的系统的详细信息。此规则可能会因其一般的覆盖而产生误报,因此应谨慎启用。 |

| 507 |

197115 |

3 |

30 |

检测用于发现系统详细信息的命令 |

Mitre-T1082:检测通常用于在系统上执行其他核对的命令。 |

查询: 发现 - 技术: T1082 。 在获取 foothold 后,攻击者可能会尝试使用通用系统管理工具进一步发现详细信息,例如安装的修补程序和操作系统版本,以更好地了解他们已获得其初始访问权限的框。启用此规则时应小心谨慎,因为它可能会因通用这些命令而生成误报。 |

| 508 |

197116 |

3 |

30 |

检测用于发现与用户和组相关权限信息的命令 |

Mitre-T1069: 权限组发现。 |

查询: 发现 - 技术: T1069 。 在攻击的发现阶段,查询可能会使用常用工具枚举哪些用户和组拥有对环境中不同资产的权限。 这些命令可能会因一般情况而产生误报,但在攻击的发现阶段,它们可用作潜在的威胁指标。 |

| 509 |

262653 |

4 |

30 |

检测用于发现与网络相关的配置的命令 |

Mitre-T1016,T1049:检测用于发现与网络配置和连接信息相关的信息的命令。 |

查询: 发现 - 技术: T1016、 T1049 。 在攻击的发现阶段,查询可能会使用常用工具枚举网络配置和网络连接。 这些命令可能会因一般情况而产生误报,但在攻击的发现阶段,它们可用作潜在的威胁指标。 |

| 510 |

131582 |

2 |

15 |

检测可疑活动的数据加密尝试 |

Mitre-T1022-T1560:检测压缩和加密的尝试,然后 exfiltration 的参与者尝试。 |

更新程序: 收集 - 技术: T1560: 通过第三方软件或自定义方法在过滤前进行检测加密。 该规则适用于高度受限的环境,可能容易出现误报。 |

| 511 |

197119 |

3 |

30 |

检测通过注册表或 lsas 转储敏感信息的尝试 |

Mitre-T1003:检测可用于转储与凭据相关的敏感操作系统信息的命令。 |

数据来源: 凭据访问权限 - 技术: T1003 。 攻击者通常利用自定义或本机工具来导出敏感数据,例如 LSASS.EXE 的内存转储、SAM 注册表配置单元的导出或创建 ntds .dit 的卷影副本,以便于转储哈希/凭据。某些软件可能会合法地执行此操作,因此可能会使用此规则生成误报。 |

| 512 |

197120 |

3 |

30 |

检测允许在 cmd 和 PowerShell 之外进行间接执行的命令 |

Mitre-T1202:检测可以执行 cmd 或 PowerShell 以外的命令的命令。间接命令。执行可能是 adversaries 避开某些检测项的一种方式。 |

Evasion: Defense 规避 - 技术: T1202 。 规避防护的一种方法是使用间接命令。执行,这可能会允许攻击者保持不变,并绕过检测项,从而绕过通过 cmd .exe 或 powershell 进行直接执行的检测。某些脚本可能会合法使用这些命令,因此在启用此规则时可能会生成误报。 |

| 513 |

197121 |

3 |

15 |

检测用于从远程系统复制文件的命令 |

Mitre-T1105,T1570:检测用于将工具或其他文件从外部环境传输到受损系统的命令。 |

数据来源: 命令和控制 - 技术: T1105、 T1570 。 阻止外部环境的远程复制操作或处理处理工具操作。 此规则可能会生成误报,因此适用于高度受限的环境。 |

| 514 |

262658 |

4 |

15 |

检测可能已被劫持的 DLL 负载 |

Mitre-T1574:通过阻止加载可疑 Dll 来检测劫持执行流的尝试。 |

冲突: Persistence 、 Privilege Escalation 、 Defense 规避 - 技术: T1574 。 通过破坏合法二进制文件尝试加载依赖关系的顺序,可以通过多种方法控制流劫持。 这使得攻击者能够使用受信任的二进制文件加载不受信任的 DLL,方法是在二进制文件不是预期依赖项的绝对路径时采取利用。 |

| 515 |

197123 |

3 |

-1 |

防止办公室应用程序从非标准位置启动未知进程。 |

此规则可抵御可疑的 Office 应用程序使用。 它会查找由办公室应用程序在非标准位置启动的可疑进程。 |

Office 应用程序一般用于传送恶意软件,此规则寻找从办公室应用程序启动可疑进程。 此规则可生成误报,因此应小心启用。 |

| 516 |

131588 |

2 |

15 |

识别并阻止使用非标准命令行执行的进程 |

尝试阻止使用进程通常无法看到的命令行执行的进程。 |

Evasion: Defense 规避。 此规则的目标是使用非标准命令行执行的常用窗口进程。 如果您要使用它,则需要手动启用。 |

| 517 |

131589 |

2 |

15 |

阻止信誉未知的操作者进程在通用系统文件夹中启动进程 |

此规则查找具有未知进程信誉的使用者,并防止其使用公共系统目录中的空白命令。行启动子进程。 |

此规则的目标是具有未知进程信誉(或更低值)的进程,这些进程从常见系统文件夹启动二进制文件。 它还会查找在某些钴删除 spawnto 使用中很常见的空白命令。行。 |

| 518 |

66054 |

1 |

15 |

阻止未知操作者进程在公用系统文件夹中启动目标进程 |

此规则类似于517,但会查找任何未知参与者启动具有可疑命令。行参数的目标。 |

此规则类似于517,但会查找任何未知参与者启动具有可疑命令。行参数的目标。 |

| 519 |

131591 |

2 |

15 |

检测 GetSystem 命令侦测权限的使用 |

Mitre-T1134: 访问令牌控制进行权限升级。 此规则查找用于获取系统权限的命名管道模拟技术。 |

应用程序可使用命名管道连接和复制句柄,从而获得系统权限。 如果触发此规则,应仔细检查来源和目标,以查找任何潜在的系统滥用行为。 |

| 520 |

66056 |

1 |

15 |

检测文件权限修改命令的滥用以执行恶意软件 |

Mitre-T 1222.001 :文件和目录权限修改。此规则检测到可疑的文件系统修改命令使用,以执行恶意软件。 |

Mitre-T 1222.001 :文件和目录权限修改。此规则检测到可疑的文件系统修改命令使用,以执行恶意软件。 |

| 521 |

131593 |

2 |

15 |

检测尝试劫持其路径未分配的服务 |

Mitre-T 1574.009 :通过路径截取劫持执行流。 |

应用程序: Persistence、Privilege Escalation、Defense Evasion。 未正确加引号的服务路径可能会被 hijackable,方法是将二进制文件放在搜索目标服务之前的文件夹中 |

| 522 |

66058 |

1 |

15 |

检测通过路径搜索顺序劫持执行流的环境变量 |

Mitre-T 1574.007 :通过路径环境变量侦听来劫持执行流。 |

应用程序: Persistence、Privilege Escalation、Defense Evasion。 路径环境变量中的路径顺序可能易受执行劫持的攻击。 |

| 523 |

66059 |

1 |

15 |

检测从可疑位置启动的服务或计划任务 |

Mitre-T 1036.004 :伪装任务或服务 |

应用程序: Persistence、Privilege Escalation、Defense Evasion。 恶意软件可能会使用计划任务或服务进行永久性升级或提升权限。要避开检测,他们可能会伪装服务或任务的名称以使其看起来合法。如果此规则触发计划任务和服务,则应检查其合法性。 |

| 524 |

66060 |

1 |

15 |

禁止任何从 mshta 执行 cmd 的命令 .exe |

此规则旨在防止从 mshta 执行 cmd .exe |

防止从 mshta .exe 进程执行 cmd .exe 生成。 |