Regra

TIDENTIFICAÇÃO |

Identificador de regra |

Versão de regra |

Repu- tation |

Nome |

Descrição |

Descrição longa |

| 0 |

0 |

0 |

-1 |

Não aplicável |

Nenhuma regra afeta essa reputação. |

Nenhuma regra afeta essa reputação. |

| 1 |

589825 |

9 |

-1 |

Usar a reputação de certificado para identificar arquivos confiáveis ou maliciosos |

Determina se um arquivo é confiável ou malicioso com base na reputação do GTI ou do Enterprise do certificado de assinatura. |

Essa regra determina se um arquivo é confiável ou malicioso com base na reputação de certificado GTI ou do Enterprise do certificado de assinatura. A reputação de certificado deve ser Malicioso e conhecido, Confiável e conhecido, Provavelmente malicioso ou Provavelmente confiável. |

| 2 |

196610 |

3 |

-1 |

Usar a reputação de arquivos do Enterprise para identificar arquivos confiáveis ou maliciosos |

Determina se um arquivo é confiável ou malicioso com base na reputação do Enterprise que o arquivo apresenta. |

Essa regra determina se um arquivo é confiável ou malicioso com base na reputação do Enterprise que o arquivo apresenta. A reputação deve ser Malicioso conhecido, Confiável conhecido, Provavelmente malicioso ou Provavelmente confiável, no mínimo. |

| 3 |

65539 |

1 |

0 |

Ignorar a pesquisa de arquivos com base em critérios de seleção |

Ignore a pesquisa de GTI para arquivos com base em critérios de seleção que provavelmente serão limpos ou desconhecidos para GTI. |

Ignore a pesquisa de GTI para arquivos com base em critérios de seleção que provavelmente serão limpos ou desconhecidos para GTI. |

| 4 |

196612 |

3 |

-1 |

Usar a reputação de arquivos do GTI para identificar arquivos confiáveis ou maliciosos |

Determina se um arquivo é confiável ou malicioso com base na reputação do GTI do arquivo. |

Essa regra determina se um arquivo é confiável ou malicioso com base na reputação do GTI que o arquivo apresenta. A reputação deve ser Malicioso conhecido, Confiável conhecido, Provavelmente malicioso ou Provavelmente confiável, no mínimo. |

| 5 |

327685 |

5 |

-1 |

Use a reputação de URLs do GTI para identificar processos confiáveis ou maliciosos |

Mitre-T1204. Determina se um processo é confiável ou malicioso com base na reputação de URL do GTI. |

Tática: execução-técnica: T1204. Essa regra determina se um processo é confiável ou malicioso com base na reputação de URL do GTI. |

| 10 |

262154 |

4 |

100 |

Identifique se um arquivo é o componente principal de um instalador confiável usando os atributos do arquivo, a reputação do certificado e a reputação do arquivo. |

Determina se um arquivo é um instalador confiável com base nos atributos do arquivo, no nome do arquivo e no GTI ou no certificado corporativo e na reputação arquivo. |

Essa regra determina se um arquivo é um instalador confiável com base na reputação do GTI ou do Enterprise que o arquivo apresenta. Ele também verifica o nome do arquivo, o nome da empresa e outros atributos semelhantes para determinar se ele é um componente atualizador ou instalador que pode ser confiável. |

| 12 |

131084 |

2 |

100 |

Identificar se um arquivo é o componente principal de um instalador confiável com base em um arquivo específico identificado por hash |

Determina se um arquivo é um instalador confiável com base no hash do arquivo e na reputação do GTI ou do Enterprise. |

Essa regra determina se a arquivo é um instalador confiável com base na arquivo de hash e GTI ou na reputação da empresa arquivo para determinar se trata-se de um componente atualizador ou instalador que possa ser confiável. |

| 20 |

131092 |

2 |

-1 |

Identificar arquivos confiáveis com McAfee Privileges |

Identifica os arquivos confiáveis usando certificados ou hashes que são distribuídos nos arquivos DAT do AV. |

Essa regra identifica os arquivos confiáveis usando certificados ou hashes que são distribuídos nos arquivos DAT do AV e também podem ter privilégios elevados com McAfee processos e drivers. |

| 34 |

131106 |

2 |

1 |

Verificação do SFv3 |

Identifica uma amostra de teste que pode ser usada na validação do SFv3 |

Essa regra identifica uma amostra de teste por hash que pode ser usada na verificação da estrutura do SFv3. |

| 35 |

196643 |

3 |

1 |

Verificação de instalação |

Identifica uma amostra de teste que pode ser usada na verificação de instalação. |

Esta regra identifica uma amostra de teste que pode ser usada na verificação de instalação. |

| 36 |

65572 |

1 |

1 |

Verificação de instalação sem Servidor TIE |

Identifica uma amostra de teste que pode ser usada para verificação de instalação em uma configuração sem Servidor TIE. |

Esta regra identifica uma amostra de teste que pode ser usada para verificação de instalação em uma configuração sem Servidor TIE. |

| 38 |

131110 |

2 |

1 |

Regra de verificação de SFv3 desativada na nuvem |

Uma regra de teste de validação de SFv3 que está desativada na nuvem |

Esta regra identifica uma amostra de teste por hash que está desativada na nuvem para a verificação da estrutura SFv3. |

| 50 |

65586 |

1 |

85 |

Identificar arquivos confiáveis de um criador confiável |

Identifica os arquivos confiáveis que foram criados por um atualizador totalmente confiável. |

Essa regra identifica os arquivos confiáveis que foram criados por um atualizador totalmente confiável e que não foram modificados. |

| 51 |

131123 |

2 |

-1 |

Identificar arquivos marcados como instaladores confiáveis pelo Trust Scanner |

Identifica os arquivos marcados como confiáveis pela mecanismo de varredura de confiança que se baseiam na arquivo do dat. |

Essa regra identifica os arquivos que são marcados como arquivos do instalador confiáveis por relação de confiança mecanismo de varredura com base nas informações disponíveis no arquivo dat e não dependem da nuvem. |

| 55 |

131127 |

2 |

99 |

Identificar certificados que precisam de correção de certificado |

Identifica os certificados dos fornecedores da camada 1 que precisam corrigir seu nível de reputação. |

Essa regra identifica os certificados dos fornecedores da camada 1 que precisam corrigir seu nível de reputação. |

| 57 |

262201 |

4 |

-1 |

Usar a reputação de arquivos do GTI para identificar arquivos confiáveis ou maliciosos |

Determina arquivos que podem ser confiáveis ou maliciosos com base na reputação de arquivos do GTI. |

Esta regra determina arquivos que são menos conclusivos em sua reputação do GTI, como Pode ser confiável e Pode ser malicioso. |

| 58 |

196878 |

3 |

70 |

Identificar a confiança de arquivos executados em compartilhamentos de rede |

Essa regra identifica a confiança para arquivos executados em compartilhamentos de rede usando atributos de arquivo e outras informações relacionadas, como predomínio. |

Essa regra identifica a confiança para arquivos executados em compartilhamentos de rede usando resultados mecanismo de varredura e atributos de arquivo para indicar confiança. |

| 60 |

131132 |

2 |

0 |

Atribuir regra de configuração para ajudar a identificar arquivos interessantes |

Identifica itens iniciados por um ator interessante ou é um item voltado para a Internet. |

Identifica os arquivos que são iniciados por um ator interessante ou têm características especiais, como certificados autoassinados. |

| 61 |

262205 |

4 |

0 |

Identificar aplicativos que funcionam na Internet |

Identificar aplicativos populares da Internet, como um navegador da Web ou cliente de e-mail. |

Esta regra identifica aplicativos que funcionam na Internet, como um navegador da Web ou cliente de e-mail usando atributos de identificação, como o nome do arquivo e o certificado. |

| 62 |

196670 |

3 |

0 |

Identificar um aplicativo que lê arquivos de conteúdo |

Identifica um aplicativo que lê arquivos de conteúdo, como documentos em PDF, documentos de Microsoft Office e vídeos. |

Essa regra identifica o arquivo executável principal arquivo de aplicativos populares que lêem conteúdo, como documentos PDF, documentos de Microsoft Office e vídeos. |

| 95 |

131167 |

2 |

85 |

Identificar arquivos assinados por certificado de reputação limpa conhecida e os marca como Provavelmente confiáveis quando offline |

Identifica os arquivos assinados por certificado de reputação limpa conhecida e os marca como confiáveis quando estiver off-line. |

Identifica os arquivos assinados por certificado de reputação limpa conhecida e os marca como confiáveis, quando não estiver no modo de conectividade. |

| 96 |

65632 |

1 |

0 |

Aviso inteligente |

Elimina os avisos para cargas de biblioteca de aplicativos confiáveis que não dos navegadores de Internet. |

Essa regra elimina os avisos para cargas de biblioteca de aplicativos confiáveis que não dos navegadores de Internet. |

| 97 |

262241 |

4 |

70 |

Confiar em arquivos no modo off-line a menos que sejam altamente suspeitos para versões do JTI Scanner lançadas após junho de 2018 |

Determina se os arquivos sem características suspeitas são confiáveis quando o sistema está off-line (desconectado TIE e do GTI). |

Essa regra trata os arquivos sem características suspeitas como confiáveis quando o sistema está desconectado servidor TIE e do GTI. Essa regra usa critérios menos rigorosos para determinar a confiança com a finalidade de ajudar a atenuar problemas em um grande número de arquivos desconhecidos quando desconectado Servidor TIE ou GTI. Esta regra se aplica à versão 2.1.4.1590 JTI scanner e acima, lançada em 2018 de junho. |

| 98 |

262242 |

4 |

70 |

Confie nos arquivos enquanto estiver off-line, a menos que seja altamente suspeito para versões do JTI scanner lançadas antes de 2018 de junho |

Determina se os arquivos sem características suspeitas são confiáveis quando o sistema está off-line (desconectado TIE e do GTI). |

Essa regra trata os arquivos sem características suspeitas como confiáveis quando o sistema está desconectado servidor TIE e do GTI. Essa regra usa critérios menos rigorosos para determinar a confiança com a finalidade de ajudar a atenuar problemas em um grande número de arquivos desconhecidos quando desconectado Servidor TIE ou GTI. Esta regra se aplica às versões do mecanismo de varredura do JTI abaixo 2.1.4.1590 , lançada em 2018 de junho. |

| 99 |

196707 |

3 |

50 |

Confiar nos arquivos com base no nível de segurança de Sistemas de baixa alteração quando off-line |

Determina se os arquivos sem características suspeitas são desconhecidos quando o sistema está off-line (desconectado servidor TIE e do GTI). |

Trata os arquivos sem características suspeitas como desconhecidos quando o sistema está desconectado servidor TIE e do GTI. Essa é a última regra a ser executada. |

| 125 |

262269 |

4 |

85 |

Identificar arquivos marcados como Aplicativos da AppStore do Windows confiáveis |

Identifica os arquivos que são marcados como confiáveis Windows aplicativos de AppStore, que são baseados nos atributos de arquivo e de processo. |

Essa regra identifica os arquivos que são marcados como confiáveis Windows aplicativos do AppStore com base nos atributos de arquivo, local de arquivo e atributos de processo. |

| 126 |

393342 |

6 |

85 |

Identificar aplicativos com assinatura confiáveis |

Identifica os arquivos com assinatura localizados em caminhos usados comumente na instalação de programas. Eles também podem ter uma entrada no menu iniciar. |

Essa regra identifica os arquivos com assinatura e com certificado não autoassinado válido. O local do arquivo é considerado junto com atributos ambientais, como a entrada no menu Iniciar. |

| 127 |

196735 |

3 |

85 |

Identificar bibliotecas de recursos de Ajuda confiáveis |

Identifica as bibliotecas de recursos com assinatura que são usadas por um software confiável. |

Essa regra identifica as bibliotecas de recursos que são usadas por um software confiável. Os arquivos são assinados e não têm uma reputação de certificado mal-intencionado. Eles têm características indicando que se trata de uma biblioteca de recursos, como nenhuma importação ou exportação e algumas seções executáveis portáteis (PE). |

| 128 |

196736 |

3 |

85 |

Identificar bibliotecas de recursos de Ajuda confiáveis |

Identifica as bibliotecas de recursos com assinatura que são usadas por um software confiável. Essas bibliotecas em geral são usadas como parte da documentação de Ajuda. |

Essa regra identifica as bibliotecas de recursos com assinatura que são usadas por um software confiável. As bibliotecas em geral são usadas como parte da documentação de Ajuda do aplicativo. Eles estão assinados e não têm uma reputação de certificado mal-intencionado. Eles têm características que indicam que se trata de uma biblioteca de recursos, como nenhuma importação ou exportação, e algumas seções executáveis portáteis (PE). Eles também estão localizados nas pastas de instalação do aplicativo. |

| 129 |

262273 |

4 |

85 |

Identificar aplicativos de utilitário com assinatura confiáveis |

Identifica os aplicativos de utilitário que são assinados e o certificado não é confiável. Esses arquivos não são iniciados na inicialização e têm características que sugerem que são programas utilitários. |

Essa regra identifica os aplicativos de utilitário que são assinados e o certificado não é confiável. Esses arquivos não são iniciados na inicialização. Eles estão localizados em uma pasta que indica uma ferramenta ou programa instalado (exemplo: %programfiles% \subfolder) e importa APIs e tem outras características consistentes com aplicativos de utilitário confiáveis. |

| 130 |

327810 |

5 |

85 |

Identificar drivers com assinatura confiáveis |

Identifica os drivers de dispositivo com assinatura que estão instalados no sistema local. |

Essa regra identifica os drivers de dispositivo com assinatura que estão instalados no sistema local. Eles usam o subsistema nativo e estão localizados nas %windir% pastas \System32\Drivers ou DriverStore. |

| 131 |

327811 |

5 |

85 |

Identificar bibliotecas DRM (Gerenciamento de Direitos Digitais) com assinatura confiáveis |

Identifica as bibliotecas DRM (Gerenciamento de Direitos Digitais) com assinatura confiáveis usadas pelo Windows. |

Essa regra identifica as bibliotecas DRM (Gerenciamento de Direitos Digitais) com assinatura confiáveis e cujo certificado é confiável. Esses arquivos estão nas pastas de cache DRM e DRM do Windows. |

| 132 |

262276 |

4 |

85 |

Identificar arquivos com assinatura confiáveis |

Identifica os arquivos com assinatura e confiáveis cuja reputação de certificado é confiável. |

Essa regra identifica os arquivos que são assinados e confiáveis, e cujo certificado também é confiável. |

| 133 |

262277 |

4 |

70 |

Identificar arquivos confiáveis no disco |

Identifica os arquivos que estão presentes no disco e não são suspeitos antes da instalação do módulo TIE. |

Essa regra identifica os arquivos que estão no disco e não são suspeitos antes da instalação do módulo TIE. Eles não foram adulterados conforme identificado pelo armazenamento em log de arquivo NTFS. |

| 134 |

327814 |

5 |

85 |

Identificar arquivos confiáveis no disco e preponderantes na empresa antes da instalação do módulo TIE. |

Identifica os arquivos que estão presentes no disco e não são suspeitos antes da instalação do módulo TIE e foram observados na empresa. |

Essa regra identifica os arquivos que estão no disco e não são suspeitos antes da instalação do módulo TIE. Eles não foram adulterados conforme identificado pelo armazenamento em log de arquivo NTFS. Os arquivos também devem ter sido vistos na empresa. |

| 136 |

327816 |

5 |

85 |

Identificar arquivos NativeImage não assinados que Podem ser confiáveis |

Detecta arquivos do NativeImage que não são assinados com um certificado confiável conhecido. Esses arquivos geralmente têm baixa prevalência e podem ser únicos em um sistema. |

Essa regra detecta arquivos binários pré-compilados que podem ser confiáveis e que foram instalados na pasta NativeImages e não contêm atributos suspeitos. |

| 137 |

196745 |

3 |

85 |

Identificar assemblies DOTNet não assinados que Podem ser confiáveis |

Detecta assemblies DOTNet que não são assinados com um certificado confiável conhecido. Esses arquivos geralmente têm baixa prevalência e podem ser únicos em um sistema. |

Essa regra detecta arquivos que podem ser confiáveis e que foram instalados nas pastas do global assembly cache e que não contêm atributos suspeitos. Esses arquivos geralmente estão em poucos sistemas na rede e podem incluir arquivos de imagem nativos DOTNet pré-compilados e assemblies similares. |

| 138 |

393354 |

6 |

85 |

Identificar assemblies Microsoft DOTNet não assinados confiáveis |

Detecta Microsoft assemblies DOTNet que não são assinados com um certificado confiável conhecido. Esses arquivos podem não estar presentes em muitas máquinas na empresa. |

Essa regra detecta arquivos fornecidos pelo Microsoft que possuem código CLR (DOTNet), foram instalados nas pastas assembly cache global e não contêm atributos suspeitos. Os arquivos podem ou não ser encontrados em várias máquinas na empresa, que podem incluir assemblies compilados durante a execução (JIT). |

| 139 |

327819 |

5 |

85 |

Identificar assemblies DOTNet confiáveis |

Detecta os assemblies DOTNet instalados no cache do assembly global e presentes em várias máquinas. |

Essa regra detecta os arquivos com código CLR (DOTNet) instalados nas pastas de cache do assembly global. Os arquivos estão presentes em várias máquinas da empresa, indicando que não são assemblies compilados just-in-time. |

| 140 |

196748 |

3 |

85 |

Identificar arquivos preponderantes confiáveis |

Detecta os arquivos que estiveram presentes na empresa por um longo período e são preponderantes em várias máquinas. |

Essa regra detecta arquivos que são confiáveis, pois eles são muito disseminados e bem conhecidos. Os arquivos estão presentes em várias máquinas na empresa e são conhecidos há mais de 3 meses. |

| 151 |

196759 |

3 |

70 |

Identificar instaladores Web |

Identifica os instaladores da Web que são assinados e cujo certificado não é confiável. Também identifica a empresa, o produto e a versão. |

Essa regra identifica os instaladores da Web que são assinados e cujo certificado não é confiável. Também identifica a empresa, o produto e a versão do instalador web. |

| 152 |

327832 |

5 |

70 |

Identificar arquivos seguros extraídos pelo Windows Installer |

Identifica arquivos seguros extraídos pelo instalador do Windows Installer com base no processo de ator, no certificado e na reputação da nuvem. |

Essa regra identifica arquivos seguros extraídos pelo Windows Installer com base no processo de ator, no certificado e na reputação da nuvem. Se algo for suspeito no caso de o instalador ter descartado arquivo, a regra não produzirá uma reputação limpa. |

| 153 |

131225 |

2 |

70 |

Identificar arquivos que o ATD não relatou como suspeito |

Identifica os arquivos que Advanced Threat Defense não são relatados como suspeitos. |

Essa regra identifica os arquivos que foram avaliados pelo Advanced Threat Defense e não são relatados como suspeitos. |

| 205 |

262349 |

4 |

30 |

Identificar arquivos suspeitos com datas de criação estranhas e provavelmente não compactados |

Identifica arquivos suspeitos provavelmente não compactados, com datas de criação estranhas e em locais como as pastas Temp ou Downloads. |

Essa regra identifica arquivos suspeitos em locais como as pastas Temp ou Downloads. Esses arquivos provavelmente não são compactados e há evidências de que as propriedades de data foram adulteradas. |

| 206 |

65742 |

1 |

30 |

Identificar arquivos suspeitos com datas de criação estranhas e provavelmente compactados |

Identifica os arquivos suspeitos em qualquer parte do sistema. Os arquivos que provavelmente estão compactados e apresentam evidências de que a data foi adulterada. |

Essa regra identifica os arquivos suspeitos localizados em qualquer parte do sistema. Esses arquivos são identificados como compactados e há evidências de que as propriedades de data tenham sido adulteradas. |

| 207 |

196815 |

3 |

15 |

Identificar arquivos suspeitos executados da Lixeira |

Identifica os arquivos suspeitos que são executados da Lixeira. |

Essa regra identifica os arquivos suspeitos que residem e são executados na Lixeira. |

| 208 |

65744 |

1 |

15 |

Identificar arquivos suspeitos executados da pasta Roaming |

Identifica os arquivos suspeitos que são executados ou carregados da pasta Roaming do usuário. |

Essa regra identifica os arquivos suspeitos que são executados ou carregados da pasta roaming do usuário ( %userprofile% \AppData\Roaming) de forma incorreta. |

| 209 |

196817 |

3 |

15 |

Identificar arquivos suspeitos ocultos do usuário |

Identifica os arquivos suspeitos que são executados ou carregados e ocultos do usuário. |

Essa regra identifica os arquivos suspeitos que são executados ou carregados e ocultos por um mecanismo, como um atributo de arquivo. Esses arquivos parecem ser arquivos críticos do sistema operacional, mas não são. |

| 211 |

65747 |

1 |

15 |

Identificar arquivos suspeitos criados por um processo não confiável |

Identifica os arquivos suspeitos criados por um processo com reputação maliciosa desconhecida ou suspeita. |

Essa regra identifica um arquivo que é suspeito porque o processo que o criou tem a reputação Pode ser malicioso ou Malicioso conhecido no momento da criação. A arquivo também não foi modificada desde sua criação. |

| 213 |

131285 |

2 |

30 |

Identificar um arquivo como suspeito com base no modo em que é embalado |

Identifica um arquivo compactado ou criptografado como suspeito e o compactador não usado por software legítimo. |

Essa regra identifica um arquivo como suspeito quando ele é determinado como compactado ou criptografado, e há recursos no arquivo que não são normalmente encontrados em software legítimo. |

| 214 |

65750 |

1 |

30 |

Identificar um keylogger suspeito |

Identifica um arquivo como suspeito quando há recursos que não são usados por software legítimo e parece um keylogger. |

Essa regra identifica um arquivo como suspeito quando há recursos que não são usados por software legítimo. O arquivo tem características suspeitas, como a importação de APIs usadas para monitorar a digitação e informações de versão ausentes. |

| 217 |

131289 |

2 |

15 |

Identificar um programa suspeito de interceptação de senhas |

Identifica os arquivos que foram instalados incorretamente no perfil de roaming do usuário e têm características suspeitas. |

Essa regra identifica um arquivo que foi instalado incorretamente no perfil de roaming do usuário e tem características suspeitas. O arquivo importa as APIs usadas no monitoramento de digitação, em capturas de tela ou na verificação de depuradores ativos. |

| 218 |

65754 |

1 |

30 |

Identificar um arquivo suspeito que oculta sua data de criação |

Identifica arquivos com data de criação modificada. Os arquivos contêm características suspeitas e não parecem ser programas instalados. |

Essa regra identifica arquivos com data de criação modificada. Os arquivos contêm características suspeitas, como compactação, informações de versão ausentes, marcação como um arquivo de sistema ou importação de APIs suspeitas. Eles não estão presentes em um caminho geralmente usado para programas instalados. |

| 219 |

393435 |

6 |

15 |

Identificar um arquivo suspeito ocultado em local seguro |

Identifica arquivos em locais seguros, como as pastas reservadas aos drivers do sistema. Esses arquivos não são consistentes com outros arquivos desse local e têm características suspeitas. |

Essa regra identifica os arquivos em locais seguros, como as pastas reservadas aos drivers do sistema. Os arquivos não usam o subsistema nativo e têm características suspeitas, como informações de versão ausentes ou incorretas, ou um tipo de arquivo que não corresponde à extensão. |

| 220 |

196828 |

2 |

30 |

Identificar novos arquivos suspeitos |

Identifica os arquivos que são novos no sistema e contêm características suspeitas, como nomes de seção ou códigos modificados no ponto de entrada do binário. |

Essa regra identifica os arquivos com data de criação nos últimos 30 dias e características suspeitas. Isso inclui nomes de seção ou códigos modificados no ponto de entrada do binário. |

| 222 |

131294 |

2 |

15 |

Identificar um keylogger suspeito oculto como um programa instalado |

Detecta os arquivos que importam APIs de keylogging e se ocultam nos locais usados por um programa instalado. Eles têm características suspeitas, como algumas importações e que são novas no sistema, embora não se pareçam com um aplicativo legítimo. |

Essa regra detecta os arquivos que importam APIs de keylogging e se ocultam nas pastas ou subpastas dos arquivos de programa. Os arquivos não estão registrados como um serviço ou em Adicionar/remover programas. Eles têm chaves de registro que são iniciadas na inicialização e características suspeitas, como algumas importações ou seções de executáveis portáteis (PE). |

| 234 |

65770 |

1 |

15 |

Identificar arquivos que o ATD reporta como suspeitos |

Identifica os arquivos que o Advanced Threat Defense reporta como suspeitos. |

Essa regra identifica os arquivos que Advanced Threat Defense relatam como suspeitos. |

| 235 |

65771 |

1 |

30 |

Identificar arquivos suspeitos da Internet que podem ser maliciosos com base na reputação do GTI |

Identifica arquivos que vêm da Internet e que podem ser maliciosos, com base na reputação do GTI. |

Essa regra identifica os arquivos que vêm de um URL suspeito. Eles são maliciosos e têm características suspeitas, como compactação, têm menos de 15 dias de idade e aparecem em menos de 10 sistemas ou 1% da empresa. |

| 237 |

196845 |

3 |

15 |

Localizar arquivos suspeitos com um certificado revogado |

Detecta arquivos que têm um certificado revogado incorporado. Eles são arquivos recém-descobertos e são visualizados em alguns sistemas. |

Essa regra detecta os arquivos com um certificado incorporado que foi revogado. Os arquivos estiveram no ambiente por menos de 5 dias e foram vistos em menos de 1% das máquinas. |

| 238 |

655598 |

10 |

-1 |

Identifique o abuso de um processo comum gerado de locais não padrão no modo de observação. |

O-T1036: os arquivos podem se disfarçar de arquivos legítimos, ocultando-os em locais fora do padrão. Essa regra é detectada em relação à execução suspeita de processos comuns, caso sejam gerados de locais não padrão no modo de observação. |

Tática: Defense evasão-técnica: T1036. Identifica a execução suspeita de processos comuns, caso seja gerado de locais não padrão. A regra usa uma abordagem mais agressiva para a ID de regra 267 e é, por padrão, observada somente. Ele precisa ser definido manualmente como ativado em qualquer atribuição de grupo de regras em que você deseje usá-lo. |

| 239 |

1179887 |

18 |

-1 |

Identificar execução de parâmetro de comando suspeito |

O-T1059: identifica a execução suspeita de um aplicativo por meio de parâmetros de linha de comando. |

Tática: execução-técnica: T1059. Esta regra visa invocações suspeitas de interpretadores de comando e script. |

| 240 |

65776 |

1 |

30 |

Identificar arquivos suspeitos com características predominantemente vistas em ransomware |

Identifique arquivos suspeitos com características que tenham sido predominantemente vistas em ransomware e que estejam em locais de uso não comum. |

Identifique arquivos suspeitos com características que tenham sido predominantemente vistas em ransomware e que estejam em locais de uso não comum. |

| 243 |

1769715 |

27 |

-1 |

Identificar e bloquear execuções de processo suspeito |

O-T1059: bloqueia o uso suspeito de comandos e interpretadores de script. Semelhante à ID de regra 239, mas deve ser ativada manualmente. |

Tática: execução-técnica: T1059. Essa regra usa uma abordagem mais agressiva do que o padrão na ID de regra 239, portanto, por padrão, ela é observada em todas as atribuições de grupos de regras. Ele precisa ser ativado manualmente se você desejar usá-lo. |

| 250 |

131322 |

2 |

-1 |

Elevar a confiança de um arquivo varrido várias vezes sem detecção |

Eleva a confiança de um arquivo com base na idade local do disco quando o arquivo foi varrido várias vezes. |

Eleva a confiança de um arquivo com base na idade local do disco quando o arquivo foi varrido várias vezes e não tem características suspeitas. |

| 251 |

65787 |

1 |

15 |

Identificar arquivos que o MWG reporta como suspeitos |

Identifica os arquivos que McAfee Web Gateway relatórios como maliciosos conhecidos ou provavelmente maliciosos e problemas com a reputação mais provável de ser malicioso. |

Essa regra identifica os arquivos que McAfee Web Gateway relatórios como maliciosos conhecidos ou provavelmente maliciosos e problemas com a reputação mais provável de ser malicioso. Essa regra não emite uma reputação de arquivos que McAfee Web Gateway determina que possam ser maliciosos. |

| 252 |

131324 |

2 |

15 |

Identificar arquivos que o CTD relata como suspeitos |

Identifica arquivos que a Detecção de ameaças na nuvem relata como Alta ou Muito alta e emite uma reputação Provavelmente malicioso. |

Essa regra identifica os arquivos que Cloud Threat Detection relatórios com pontuação alta ou alta confiabilidade e problemas com a reputação mais provável de ser malicioso. Essa regra não emite uma reputação de arquivos que o CTD determina com pontuação média de confiança. |

| 253 |

65789 |

1 |

-1 |

Identificar arquivos mal-intencionados ou seguros com base em pontuações de provedor de reputação de terceiros |

Detecte ou confie em arquivos que considerem pontuações de provedor de reputação de terceiros. |

Detecte ou confie em arquivos que considerem pontuações de provedor de reputação de terceiros conectados ao do DXL. |

| 255 |

590079 |

9 |

-1 |

Detectar parâmetros de linha de comando potencialmente ofuscados |

O-T1027: disparar nos argumentos da linha de comando que são altamente ofuscados. |

Tática: Defense evasão-técnica: T1027. Essa regra foi criada para analisar os parâmetros de linha de comando passados aos programas para alertar sobre cadeias de caracteres potencialmente ofuscadas que podem indicar um comportamento malicioso. |

| 256 |

393472 |

6 |

-1 |

Detecte o uso do PowerShell de longa encodedcommand |

O-T1059: interpretador de comandos e scripts. Alertas sobre o uso de-encodedcommand [Base64] no PowerShell. |

Tática: execução-técnica: T1059. Tenta procurar o uso suspeito da opção-encodedcommand no PowerShell. O malware pode usar essa técnica para escapar das detecções estáticas de parâmetros de linha de comando. Quando esse alerta é disparado, você deve inspecionar o comando Base64 decodificado para certificar-se de que o comportamento é esperado. |

| 257 |

393473 |

6 |

15 |

Detectar uso potencialmente malicioso do WMI |

O-T1047: procura uso comum do WMI para executar o código, mover-se mais tarde ou persistir. |

Tática: execução, movimento lateral-técnica: T1047. O WMI fornece uma maneira de descoberta, execução de código, movimentação posterior ou até mesmo em um ambiente. |

| 258 |

983298 |

15 |

15 |

Detectar os arquivos mais prováveis mascarados, o que pode resultar em inicializações de processo suspeitas |

O-T1036: detecta arquivos mascarados como binários legítimos para enganar as detecções. |

Tática: Defense evasão-técnica: T1036. Essa regra é semelhante ao padrão em ID de regra de arquivo mascarado 259, mas inclui um conjunto diferente de arquivos que podem disparar falsos positivos. |

| 259 |

590083 |

9 |

15 |

Detectar inicializações de processos ou arquivos mascarados |

O-T1036: alertas ativados se um arquivo de sistema comum for renomeado ou descartado em um local não-padrão. |

Tática: Defense evasão-técnica: T1036. Essa regra procura cenários em que os arquivos tenham sido renomeados, como interpretadores de script. |

| 260 |

327940 |

5 |

15 |

Detectar técnicas de desvio do AMSI |

O-T1562: detecta as técnicas que são usadas para ignorar a interface de varredura Antimalware (AMSI). |

Tática: Defense evasão-técnica: T1562. Essa regra foi criada para evitar diferentes técnicas usadas para ignorar a interface de varredura Antimalware (AMSI). |

| 262 |

262406 |

4 |

-1 |

Identificar execução de parâmetro de comando suspeito para atribuições de grupo de regras de segurança |

O-T1059 identifica a execução suspeita de um aplicativo por meio de parâmetros de linha de comando para atribuições de grupos de regras de segurança. |

Tática: execução-técnica: T1059. Essa regra identifica a execução suspeita de um aplicativo por meio de parâmetros de execução para as atribuições de grupos de regras de segurança. Ele precisa ser ativado manualmente para produtividade e atribuições de grupos de regras equilibradas. |

| 263 |

917767 |

14 |

-1 |

Detectar processos que acessam URLs suspeitos |

O-T1204. Detecte processos que acessam URLs suspeitos que são usados para download conteúdo malicioso. |

Tática: execução-técnica: T1204. Essa regra foi criada para detectar processos que contêm URLs suspeitos nos parâmetros de comando usados para download carga maliciosa. |

| 264 |

393480 |

6 |

15 |

Inspecionar o EncodedCommand PowerShell |

O-T1059, T1140: decodificação Base64-encodedcommand o uso no PowerShell para inspecionar comandos suspeitos. |

Táticas: execução, Defense evasão-técnicas: T1059, T1140. Essa regra decodifica comandos codificados em base64 para verificar possíveis bases downloads ou outros usos mal-intencionados do PowerShell. |

| 265 |

524553 |

8 |

15 |

Procurar arquivos executáveis com extensões não padrão |

O-T1564: identificar os arquivos que são executáveis (PE), mas que não são encerrados em uma extensão padrão. |

Tática: Defense evasão-técnicas: o-T1564. Essa regra procura remover todos os arquivos identificados como um arquivo PE, mas contém uma extensão não padrão, conforme identificado ao executar o comando cmd/c Assoc. |

| 266 |

786698 |

12 |

30 |

Identificar processo de destino iniciando extensões não padrão ou iniciadas por ator não padrão |

O-T1036, T1059: tenta evitar processos que tentam iniciar extensões fora do padrão ou que são iniciadas por um ator não-padrão. |

Táticas: execução, Defense evasão-técnicas: T1036, T1059. Detecta que o processo de destino inicia extensões não padrão, como CScript, inicia um arquivo de txt. |

| 267 |

262411 |

4 |

-1 |

Proteja-se contra abuso de processos comuns gerados de locais não padrão em atribuições de grupos de regras de segurança |

O-T1036: os arquivos podem se disfarçar de arquivos legítimos, ocultando-os em locais fora do padrão. Essa regra protege contra a execução suspeita de processos comuns, caso seja gerado de locais não padrão em atribuições de grupos de regras de segurança. |

Tática: Defense evasão-técnica: T1036. Proteja-se contra a execução suspeita de processos comuns, caso tenha sido gerada a partir de locais não padrão na atribuição de grupo de regras de segurança. Ele precisa ser alterado de observação para ativado em atribuições de grupos de regras equilibrado e de produtividade. |

| 268 |

262412 |

4 |

-1 |

Proteja-se contra abuso de processos comuns gerados de locais não-padrão |

O-T1036: os arquivos podem se disfarçar de arquivos legítimos, ocultando-os em locais fora do padrão. Essa regra protege contra a execução suspeita de processos comuns, caso seja gerado em locais não-padrão. |

Tática: Defense evasão-técnica: T1036. Proteja-se contra a execução suspeita de processos comuns, se forem gerados de locais não-padrão. |

| 269 |

196877 |

3 |

15 |

Detectar uso potencialmente malicioso do serviço WMI para obter persistência |

O-T1047: procura o uso comum do serviço WMI para executar o código e persistir. |

Tática: execução, movimento lateral-técnica: T1047. O WMI fornece uma maneira de descoberta, execução de código, movimentação posterior ou até mesmo em um ambiente. |

| 270 |

262414 |

4 |

-1 |

Identificar e bloquear parâmetros de comando suspeitos que são manipulados para ignorar a detecção |

O-T1059: bloqueia o uso suspeito de comandos e interpretadores de script. Ele bloqueia padrões que são manipulados para ignorar as detecções. |

Tática: execução-técnica: T1059. Essa regra se destina a invocações suspeitas de comandos e script interpretadores onde os comandos são manipulados para ignorar a detecção. Ele precisa ser ativado manualmente se você desejar usá-lo. |

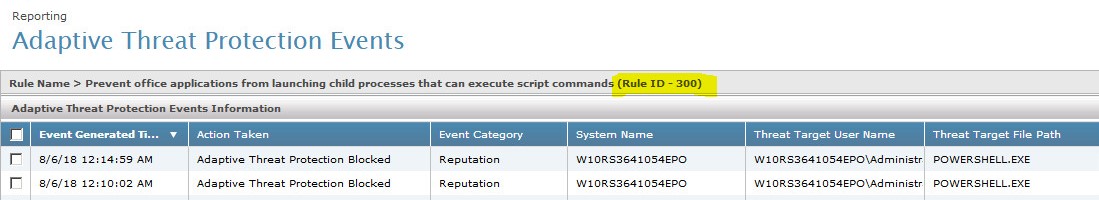

| 300 |

655660 |

10 |

-1 |

Impedir aplicativos do Office de inicializarem processos secundários que podem executar comandos de script |

O-T1566: impedir que aplicativos do Office iniciem processos filhos que podem executar scripts como o PowerShell e o cscript. |

Tática: acesso inicial, execução, Defense evasão-técnicas: T1566, T1059. Tentativas de evitar que aplicativos do Office se tornem inadequados para entregar cargas maliciosas. |

| 301 |

590125 |

9 |

-1 |

Impede que o cmd .exe seja gerado pelos aplicativos do Office |

O-T1566: impede que qualquer aplicativo do Office inicie cmd. exe. |

Tática: acesso inicial, execução, Defense evasão-técnicas: T1566, T1059. Não é comum para o cmd .exe ser iniciado através de documentos do Office e pode ser um sinal de comportamento malicioso. É recomendável que você ative essa regra se os seus fluxos de trabalho permitirem. |

| 303 |

327983 |

5 |

-1 |

Identificar cargas altamente suspeitas que visam aplicativos relacionados ao navegador |

Identifique as cargas altamente suspeitas que visam aplicativos relacionados ao navegador, como Firefox, Chrome, Edge e outros. |

Identifique as cargas altamente suspeitas, incluindo os binários desconhecidos que visam aplicativos de navegador como Firefox, Chrome, Edge e outros. |

| 304 |

459056 |

7 |

-1 |

Impedir que os navegadores iniciem ferramentas de uso dual, como editores script e cmd |

Impeça que os navegadores iniciem ferramentas de uso dual, como editores script e cmd. |

Impeça que os navegadores iniciem ferramentas de uso dual, como editores script e cmd. |

| 306 |

327986 |

5 |

-1 |

Identificar cargas altamente suspeitas de atacar aplicativos ou serviços relacionados à Rede |

Identifica cargas altamente suspeitas que visam serviços ou aplicativos relacionados à rede e não permitem a inicialização de ferramentas que indiquem um comportamento suspeito. |

Identifica cargas altamente suspeitas que visam serviços ou aplicativos relacionados à rede e não permitem a inicialização de ferramentas que indiquem um comportamento suspeito. |

| 307 |

590131 |

9 |

-1 |

Evite que o Wmiprvse .exe e o netsh .exe iniciem interpretadores de script ou outras ferramentas de uso duplo |

Evite que o Wmiprvse .exe e o netsh .exe iniciem interpretadores de script ou outras ferramentas de uso duplo. |

Os interpretadores de script, como o PowerShell quando chamados por WMI, podem fazer com que o processo Wmiprvse .exe gerasse a detecção de processos com mais dificuldade. Alguns processos legítimos podem usá-lo, mas é recomendável que você ative essa regra, se possível, para testar falsos positivos. |

| 309 |

590133 |

9 |

-1 |

Bloquear processos que tentam iniciar a partir de aplicativos do Office. A regra só é ativada em políticas de alta segurança. |

O-T1566: impedir que aplicativos do Office iniciem processos suspeitos. A regra é ativada por padrão somente na atribuição grupo de regras de segurança. |

Tática: acesso inicial, execução, Defense evasão-técnicas: T1566, T1059. Tentativas de evitar que aplicativos do Office se tornem inadequados para entregar cargas maliciosas quando ele está ativado para sistemas com políticas de alta segurança. |

| 310 |

131382 |

2 |

-1 |

Impedir que aplicativos de e-mail iniciem processos filho que podem executar comandos script |

O-T1204. Impeça que programas de e-mail iniciem processos que podem executar comandos script. |

Tática: execução-técnica: T1204. Tentativas de impedir que os aplicativos de e-mail sejam usados para gerar mais processos de geração que podem executar scripts. |

| 311 |

131383 |

2 |

-1 |

Impeça que os aplicativos de e-mail iniciem processos filhos que podem executar script comandos somente nas atribuições de grupos de regras de segurança |

O-T1204. Impeça que programas de e-mail iniciem processos que podem executar comandos script somente em atribuições de grupos de regras de segurança. |

Tática: execução-técnica: T1204. Tentativas de impedir que os aplicativos de e-mail sejam usados para gerar mais processos de geração que podem executar scripts. |

| 312 |

131384 |

2 |

-1 |

Evite que os aplicativos de e-mail, como Outlook da geração de editores de script e ferramentas de uso duplo |

O-T1204. Evite que os aplicativos de e-mail, como Outlook *, sejam gerados por editores de script e ferramentas de uso duplo. |

Tática: execução-técnica: T1204. Essa regra ajuda a impedir que aplicativos como o Outlook * disparassem ferramentas potencialmente abusables. Alguns ambientes podem fazer isso de forma legítima, portanto, é recomendável que você faça uma linha de base no seu ambiente antes de ativá-la. |

| 313 |

262457 |

4 |

-1 |

Impedir que vários editores de texto, como o bloco de notas e o WordPad, possam gerar processos que podem executar comandos script em todas as atribuições de grupos de regras |

O-T1204: impedir que editores de texto disparassem novos processos que podem ser usados mais para executar comandos de script. |

Tática: execução-técnica: T1204. Evite que editores de texto sejam usados para gerar processos como cmd ou PowerShell. |

| 314 |

262458 |

4 |

-1 |

Impedir que vários editores de texto, como o bloco de notas e o WordPad, possam gerar processos que podem executar comandos script na atribuição de grupo de regras de segurança |

O-T1204: impedir que editores de texto cotenham novos processos que podem ser usados mais para executar comandos de script na atribuição de grupo de regras de segurança. |

Tática: execução-técnica: T1204. Evite o uso de editores de texto para gerar script interpretadores. Essa regra só é ativada por padrão na atribuição de grupo de regras de segurança. Ele precisa ser ativado manualmente se você estiver usando atribuições de grupos de regras equilibrado ou produtividade. |

| 315 |

262459 |

4 |

-1 |

Bloqueia agressivamente processos com reputações desconhecidas de serem gerados por editores de texto |

O-T1204: bloqueia agressivamente processos com reputações desconhecidas de serem geradas por editores de texto. |

Tática: execução-técnica: T1204. Semelhante à ID de regra 313, mas é uma abordagem mais agressiva. Ela é definida para observar somente por padrão e precisa ser ativada na atribuição grupo de regras. |

| 316 |

262460 |

4 |

-1 |

Impedir leitores de PDF de inicializarem processos que podem executar scripts em todas as atribuições de grupo de regras |

O-T1204: impedir que os leitores de PDF iniciem processos que podem executar scripts. |

Tática: execução-técnica: T1204. Impeça que os leitores de PDF iniciem processos que podem executar scripts. |

| 317 |

262461 |

4 |

-1 |

Impedir leitores de PDF de inicializarem processos que podem executar scripts somente em atribuições de grupo de regras de segurança |

O-T1204: impedir que os leitores de PDF iniciem processos que podem executar scripts somente nas atribuições de grupos de regras de segurança. |

Tática: execução-técnica: T1204. Impeça que os leitores de PDF iniciem processos que podem executar scripts somente nas atribuições de grupos de regras de segurança. |

| 318 |

262462 |

4 |

-1 |

Impedir que os leitores de PDF iniciem cmd. exe |

O-T1204: impedir que os leitores de PDF iniciem cmd. exe |

Tática: execução-técnica: T1204. Impedir que os leitores de PDF iniciem cmd. exe |

| 319 |

196927 |

3 |

-1 |

Impedir que o cmd .exe inicie outros interpretadores de script, como o cscript ou o PowerShell em todas as atribuições de grupo de regras |

O-T1059: tenta impedir que o cmd .exe inicie outras instâncias que possam indicar uma carga maliciosa. |

Tática: execução-técnica: T1059. Impeça que ferramentas de uso duplo sejam iniciadas pelo cmd .exe que são normalmente usadas em ataques. |

| 320 |

131392 |

2 |

-1 |

Evite que o cmd .exe inicie outros interpretadores de script, como o cscript ou o PowerShell por padrão, somente em atribuições de grupos de regras de segurança |

O-T1059: identificar cargas suspeitas que chamam o Shell de comando nas atribuições de grupos de regras de segurança. |

Tática: execução-técnica: T1059. Identifique as cargas suspeitas que chamam o Shell de comando. Essa regra é ativada por padrão apenas na atribuição grupo de regras de segurança. Ela precisa ser ativada manualmente se você estiver usando qualquer outra atribuição de grupo de regras. |

| 321 |

459073 |

7 |

-1 |

Impedir que o cmd .exe inicie interpretadores de script |

O-T1059: tenta evitar cadeias de processos suspeitas, mantendo o cmd de gerar ainda mais script interpretando processos. |

Tática: execução-técnica: T1059. Tentativas de evitar cadeias de processos suspeitas, mantendo o cmd de gerar ainda mais script interpretando processos. |

| 322 |

459074 |

7 |

-1 |

Impedir o mshta de ser inicializado por quaisquer processos em todas as atribuições de grupo de regras |

O-T1218: impedir que o mshta seja usado como binário assinado para proxy a execução do código por meio do. |

Tática: acesso inicial, Defense evasão, Execution-técnica: T1218, T1204. o mshta .exe é uma ferramenta comum usada para entregar uma carga. Essa regra impede que ela seja usada. |

| 323 |

459075 |

7 |

-1 |

Impede que o mshta seja inicializado como um processo secundário |

O-T1218: impedir que o mshta seja iniciado por qualquer processo somente para atribuições de grupo de regras de segurança. |

Tática: acesso inicial, Defense evasão, Execution-técnica: T1218, T1204. Impeça que o mshta .exe seja iniciado por qualquer processo. Somente ativado por padrão na atribuição de grupo de regras de segurança. Ele precisa ser ativado se você estiver usando atribuições de grupo de regras equilibrado ou produtividade. |

| 324 |

655684 |

10 |

-1 |

Impede que o mshta inicialize processos suspeitos |

O-T1218: impedir que o mshta inicie o aplicativo suspeito. |

Tática: acesso inicial, Defense evasão, Execution-técnica: T1218, T1204. Essa regra usa uma abordagem mais agressiva para evitar o código executado por meio do mshta .exe e, como tal, é observar por padrão em todas as três atribuições de grupo de regras. É possível que ela possa gerar falsos positivos e precisará ser ativada manualmente. |

| 325 |

196933 |

3 |

-1 |

Identificar cargas suspeitas de chamar o processo Rundll32 |

O-T1218: identificar cargas suspeitas de proxy de execução de código por meio do processo de rundll32 |

Tática: Defense evasão, Execution-técnica: T1218. Identificar cargas suspeitas de proxy de execução de código por meio do processo de rundll32. |

| 326 |

328006 |

5 |

-1 |

Identificar cargas suspeitas de chamar o Rundll32 em sistemas de alta alteração |

O-T1218: identificar cargas suspeitas de proxy de execução de código por meio do processo de rundll32. |

Tática: Defense evasão, Execution-técnica: T1218. Identifique as cargas suspeitas que chamam o rundll32. Essa regra só é ativada por padrão na atribuição de grupo de regras de segurança e é definida para observar em atribuições de grupos equilibrado e produtividade. |

| 327 |

328007 |

5 |

-1 |

Identificar a maioria dos prováveis cargas suspeitas que invocam o processo rundll32 |

O-T1218: identificar as mais prováveis cargas suspeitas que chamam o processo rundll32. |

Tática: Defense evasão, Execution-técnica: T1218. Essa regra é, por padrão, observada apenas em todas as três atribuições de grupo de regras. Trata-se de uma abordagem mais agressiva para bloquear o código executado com o rundll32 e pode gerar falsos positivos. Ela precisa ser ativada manualmente em todas as atribuições de grupos de regras. |

| 329 |

393545 |

6 |

-1 |

Identificar e bloquear uso suspeito de Tarefas programadas em sistemas de alta alteração |

O-T1053: procura por qualquer chamada potencialmente maliciosa de tarefas programadas e as bloqueia antes de serem adicionadas em sistemas de alta alteração. |

Táticas: execução, persistência, escalonamento de privilégios-técnica: T1053. Procura chamados potencialmente maliciosos de tarefas programadas e os bloqueia antes que sejam adicionados a sistemas de alta alteração. Isso tentará cortar o mecanismo de persistência do malware. |

| 330 |

262474 |

4 |

-1 |

Identificar e bloquear chamados possivelmente suspeitos do processo do sistema SvcHost e impedir que ele seja adulterado |

O-T1055: procura por qualquer invocação potencialmente maliciosa do processo do sistema SvcHost e a bloqueia de injeções de processamentos indesejados. |

Tática: Defense evasão-técnica: T1055. Procura por qualquer invocação potencialmente maliciosa do processo do sistema SvcHost e o bloqueia de injeçãos de processo indesejadas de processos de ator desconhecidos. |

| 331 |

196939 |

3 |

-1 |

Identificar e bloquear provavelmente suspeita de invocação de processo do sistema SvcHost para atribuições de grupo de regras de segurança |

Mitre-T1055. Procura por qualquer invocação potencialmente maliciosa do processo do sistema SvcHost e o bloqueia de injeçãos de processo indesejadas para a postura de segurança. |

Tática: Defense evasão-técnica: T1055. Procura por qualquer invocação potencialmente maliciosa do processo do sistema SvcHost e o bloqueia de injeção de processo indesejadas de um processo de ator desconhecido para a postura de segurança. |

| 332 |

393548 |

6 |

-1 |

Impedir que o Certutil .exe faça download ou decodifique arquivos com extensões suspeitas |

O-T1140: bloqueia o Certutil de fazer download de arquivos remotos ou decodificar arquivos disfarçados como algo mais |

Táticas: Defense evasão-técnicas: T1140, T1218. O CertUtil é um binário que pode ser retirado por atacantes para buscar ou decodificar cargas. Essa regra impede que o Certutil .exe busque cargas ou decodifique arquivos de preparação. O Certutil também pertence a um grupo de ferramentas de uso duplo na T1218 técnica do o |

| 333 |

917837 |

14 |

-1 |

Identificar provavelmente cadeias de processos suspeitas |

O-T1574: identificar cadeias de processos interessantes e bloqueá-las se o comportamento for suspeito. |

Táticas: persistência, escalonamento de privilégios, Defense evasão-técnica: T1574. Identifique cadeias de processos interessantes e bloqueie-as se o comportamento não for desejável ou suspeito. |

| 334 |

262478 |

4 |

-1 |

Identificar modificações no registro em locais suspeitos |

O-T1547: o malware pode, às vezes, manter a persistência adicionando ou modificando chaves de registro para instruir um serviço ou binário a ser iniciado. |

Tática: Persistence-técnica: T1547. Identifica e bloqueia modificações de registro em locais suspeitos. |

| 335 |

328015 |

5 |

-1 |

Impedir o uso de utilitários comuns do Windows de iniciar processos em uma tentativa de ignorar o UAC |

O-T1548: tentativa de evitar técnicas comuns de elevação, como desvios de UAC |

Táticas: escalonamento de privilégios, Defense evasão-técnica: T1548. Esta regra tenta mitigar algumas técnicas comuns de desvio do UAC no Windows |

| 336 |

196944 |

3 |

-1 |

Detectar cargas suspeitas que visam serviços ou aplicativos relacionados à rede |

Detecte cargas suspeitas que visam serviços ou aplicativos relacionados à rede em atribuições de grupos de regras de segurança. |

Detecte cargas suspeitas que visam serviços ou aplicativos relacionados à rede por meio de várias ferramentas de uso dual ou interpretadores de script. |

| 337 |

196945 |

3 |

-1 |

Impedir que os navegadores iniciem script interpretadores ou ferramentas de uso Dual nas atribuições do grupo de regras de segurança |

Detecte padrões nos quais os navegadores que tentam iniciar editores de script ou ferramentas de uso duplo em condições de segurança. |

Detecte padrões nos quais os navegadores que tentam iniciar editores de script ou ferramentas de uso duplo e funcionam como padrão nas atribuições de grupos de regras de segurança. |

| 338 |

196946 |

3 |

15 |

Detecta e bloqueia tentativas de cantais de processo para processos que foram disparados por um ator desconhecido |

O-T1055. Detecta e bloqueia qualquer processo que esteja em cancelamento tentar identificado usando o estado de thread inicial |

Táticas: defesa evasão, escalonamento de privilégios-técnica: T1055. Detecta e bloqueia qualquer tentativa de cancelamento de processo identificada usando o estado inicial de thread e outros proprietários de informações de processos relevantes |

| 339 |

131411 |

2 |

-1 |

Impedir .NET que os utilitários registrem assemblies em execução |

O-T1218: impedir o RegSvcs .exe e o regasm .exe de registrar e executar .NET assemblies. |

Tática: Defense evasão-técnica: T1218. Impeça que RegSvcs .exe e regasm .exe registrem e executem .NET assemblies que podem ser usados para proxy a execução de código. |

| 340 |

131412 |

2 |

-1 |

Identifique e bloqueie invocações suspeitas por SearchProtocolHost e, portanto, impedindo que elas sejam abusos |

O-T1055: procura por qualquer invocação potencialmente maliciosa de processos por SearchProtocolHost e o impede de injeçãos de processo indesejadas. |

Tática: Defense evasão-técnica: T1055. Procura por qualquer invocação potencialmente maliciosa de processos pelo processo do sistema SearchProtocolHost e o impede de injeçãos de processo indesejadas. |

| 341 |

196949 |

3 |

-1 |

Identificar e bloquear padrões que estão sendo usados em ataques de ransomware em atribuições de grupos de regras de segurança. |

Para por qualquer invocação potencialmente maliciosa de padrões que são comuns em ataques de ransomware. Ela tem uma abordagem mais agressiva do que a regra 342 e funciona em atribuições de grupos de regras de segurança. |

Para por qualquer invocação potencialmente maliciosa de padrões que são comuns em ataques de ransomware e bloqueia a execução. Ela tem uma abordagem mais agressiva do que a regra 342 e funciona em atribuições de grupos de regras de segurança. |

| 342 |

131414 |

2 |

-1 |

Identificar e bloquear padrões que estão sendo usados em ataques de ransomware |

Para por qualquer invocação potencialmente maliciosa de padrões que são comuns em ataques de ransomware |

Para por qualquer invocação potencialmente maliciosa de padrões que são comuns em ataques de ransomware e bloqueia a execução. |

| 343 |

131415 |

2 |

-1 |

Impedir que os binários do Windows do abusable iniciem cmd .exe como parte de uma desvio de UAC |

O-T1548: tentativa de evitar técnicas comuns de elevação, como desvios de UAC |

Táticas: escalonamento de privilégios, Defense evasão-técnica: T1548. Essa regra tenta atenuar algumas técnicas comuns de desvio do UAC no Windows |

| 344 |

196952 |

3 |

-1 |

Identificar cadeias de processos suspeitos para atribuições de grupos de regras de segurança |

O-T1574: identificar cadeias de processos interessantes e bloqueá-las se o comportamento for suspeito. A regra se aplica somente a atribuições de grupos de regras de segurança. |

Táticas: persistência, escalonamento de privilégios, Defense evasão-técnica: T1574. Identifique cadeias de processos interessantes e bloqueie-as se o comportamento não for desejável ou suspeito. As regras se aplicam somente a atribuições de grupos de regras de segurança. |

| 345 |

65881 |

1 |

-1 |

Identificar cadeias de execução de processo suspeitas. Isso é determinado pela ocorrência incomum do processo em uma cadeia de processos específica |

O-T1574: identificar cadeias de processos interessantes e bloqueá-las se o comportamento for suspeito. |

Táticas: persistência, escalonamento de privilégios, Defense evasão-técnica: T1574. Identifique cadeias de processos interessantes e bloqueie-as se o comportamento não for desejável ou suspeito. |

| 346 |

196954 |

3 |

-1 |

Impedir que o Certutil .exe faça download ou decodifique qualquer arquivo |

O-T1140: bloqueia o Certutil de fazer download de arquivos remotos ou de decodificar arquivos. Essa regra difere do ID de regra 332, pois ela fornece mais cobertura geral de parâmetros de abusable de certutil. |

Táticas: Defense evasão-técnicas: T1140, T1218. O CertUtil é um binário que pode ser retirado por atacantes para buscar ou decodificar cargas. Essa regra impede que o Certutil .exe busque cargas ou decodifique arquivos de preparação. O Certutil também pertence a um grupo de ferramentas de uso duplo na T1218 técnica do o. |

| 347 |

393563 |

6 |

-1 |

Impedir que processos de ator tentem repetidamente executar comandos sucessivos |

O-T1059: comando e scripts. Impeça que processos desconhecidos iniciem repetidas vezes os comandos para interromper serviços ou executar outros itens com script em uma linha. |

Isso é comum com reconhecimento conjuntos de ferramentas e scripts para um processo, repetidas vezes cmd, PowerShell, WMIC, net, etc. para executar reconhecimento rápida de um sistema ou para interromper serviços e processos importantes. |

| 349 |

65885 |

1 |

15 |

Detectar uso potencialmente malicioso do BITSAdmin |

O-T1197: procura o uso suspeito da ferramenta BITSAdmin para download um arquivo em um local fora do padrão ou em sites maliciosos |

Tática: evasão de defesa, persistência-técnica: T1197. Procura o uso suspeito da ferramenta BITSAdmin para download um arquivo em um local não padrão ou em sites maliciosos |

| 350 |

65886 |

1 |

15 |

Detectar uso suspeito de ferramentas de transferência de dados |

O-T1537, T1567: procura o uso suspeito de ferramentas que podem ser usadas para transferir dados para uma rede externa |

Tática: Exfiltration, técnica: T-1537, T-1567. Essa regra se destina a detectar dados exfiltration, detectando o uso suspeito de ferramentas de transferência de dados comuns. O tráfego de rede relacionado à ferramenta deve ser revisado caso a regra seja disparada. |

| 500 |

197108 |

3 |

15 |

Bloquear o movimento lateral de outras máquinas com Windows na rede |

O-T1570: transferência de ferramenta lateral. Bloqueia o uso de ferramentas que permitem a movimentação lateral de arquivos para este cliente. |

Tática: movimento lateral-técnica: T1570. Essa regra bloqueia o movimento lateral de clientes Windows. Talvez seja necessário revisar uma origem de dados de rede que monitora o tráfego para garantir que essa atividade seja esperada. Essa regra deve ser ativada apenas para sistemas que estão em ambientes altamente restritivos, pois ela pode gerar muitos falsos positivos. |

| 501 |

131573 |

2 |

15 |

Bloquear o movimento lateral de outras máquinas Linux na rede |

Mitre-T1570. Bloqueia todo o movimento lateral para este cliente a partir de outras máquinas Linux na rede |

Tática: movimento lateral-técnica: T1570. Essa regra bloqueia o movimento lateral de clientes Linux. Ela só deve ser ativada para sistemas que estejam em ambientes altamente restritivos, pois isso pode gerar muitos falsos positivos. |

| 502 |

131574 |

2 |

15 |

Detectar nova criação de serviço |

O-T1543: impedir que novos serviços sejam criados via SC .exe ou PowerShell. exe. |

Tática: persistência, escalonamento de privilégios-técnica: T1543. A criação de novos serviços, embora comuns, pode ser um indicador potencial de comportamento malicioso. Os novos serviços devem ser monitorados e sua execução subjacente é investigada para garantir que o comportamento é esperado. Os serviços também podem ser nomeados para se disfarçar de serviços legítimos, de modo que apenas o nome não é suficiente para informar aos serviços legítimos e maliciosos. |

| 503 |

131575 |

2 |

15 |

Detectar binários assinados com certificados suspeitos |

O-T1553: impedir a execução de binários assinados com um certificado suspeito |

Tática: Defense evasão-técnica: T1553-subvertendo confiança de código de controles. Essa regra bloqueia a execução de binários assinados com certificados não confiáveis. Ela só deve ser ativada para sistemas que estejam em ambientes altamente restritivos, pois isso pode gerar muitos falsos positivos. |

| 504 |

131576 |

2 |

15 |

Impedir o uso do Sdbinst .exe para instalar correções de aplicativos |

O-T1546: impedir o uso de Sdbinst .exe para instalar correções de aplicativos. Isso pode ser usado para corrigir os binários existentes para ajudar a estabelecer a persistência ou o privilégio de escalonamento. |

Tática: escalonamento de privilégios, persistência-técnica: T1546. O Application shimming é uma forma de execução disparada de eventos e deve ser monitorada cuidadosamente para uso no seu ambiente. O uso do Sdbinst .exe para instalar uma correção de aplicativo pode ser uma indicação de possível comportamento malicioso. |

| 505 |

131577 |

2 |

15 |

Detectar parâmetros de linha de comando cmd .exe ofuscados |

O-T1027: detecta tentativas de ofuscação de parâmetros de linha de comando cmd .exe . Ferramentas de destino, como Invoke-DOSfuscation |

Tática: Defense evasão-técnica: T1027. Os atacantes podem tentar burlar as detecções de linha de comando ocultando suas cargas. Os parâmetros de linha de comando ofuscados podem ser um indicador de atividades mal-intencionadas e devem ser investigados para verificar se o seu uso é esperado. |

| 506 |

197114 |

3 |

30 |

Detectar comandos para descoberta de usuário |

O-T1033: detectar comandos que permitem o proprietário do sistema/descoberta de usuário. |

Tática: descoberta-técnica: T1033. Ao obter um destaque, um invasor pode tentar usar ferramentas de administração de sistemas comuns para saber mais sobre o sistema ao qual eles obtiveram acesso. Essa regra pode gerar falsos positivos devido à sua cobertura genérica, portanto, deve ser ativada com cuidado. |

| 507 |

197115 |

3 |

30 |

Detectar comandos usados para descobrir mais informações sobre um sistema |

O-T1082: detectar comandos geralmente usados para executar reconhecimento adicionais em um sistema. |

Tática: descoberta-técnica: T1082. Ao obter um destaque, um atacante pode tentar usar ferramentas de administração de sistemas comuns para descobrir mais detalhes, como hotfixes instalados e versões de sistema operacional, para compreender melhor a caixa à qual eles obtiveram acesso inicial. Deve-se tomar cuidado ao ativar essa regra, pois ela pode gerar falsos positivos devido ao nível genérico desses comandos. |

| 508 |

197116 |

3 |

30 |

Detectar comandos usados para descobrir informações de permissão relacionadas a usuários e grupos |

O-T1069: descoberta de grupos de permissões. |

Tática: descoberta-técnica: T1069. Durante a fase de descoberta de um ataque, um adversário pode usar ferramentas comuns para enumerar quais usuários e grupos têm permissões para diferentes ativos do ambiente. Esses comandos podem gerar falsos positivos, devido à forma como são genéricos, mas podem servir como um possível indicador de comprometimento durante a fase de descoberta de um ataque. |

| 509 |

262653 |

4 |

30 |

Detectar comandos usados para descobrir configurações relacionadas à rede |

O-T1016, T1049: detectar comandos usados para descobrir informações relacionadas às informações de configuração e conexão de rede. |

Tática: descoberta-técnica: T1016, T1049. Durante a fase de descoberta de um ataque, um adversário pode usar ferramentas comuns para enumerar a configuração de rede e as conexões de rede. Esses comandos podem gerar falsos positivos, devido à forma como são genéricos, mas podem servir como um possível indicador de comprometimento durante a fase de descoberta de um ataque. |

| 510 |

131582 |

2 |

15 |

Detectar tentativas de criptografia de dados em atividades suspeitas |

O-T1022-T1560: detectar tentativas de compactação e criptografia antes de exfiltration tentativas por atores suspeitos. |

Tática: coleção-técnica: T1560: a criptografia de detecção por softwares de terceiros ou métodos personalizados antes do exfiltration. A regra é destinada a ambientes altamente restritivos e pode estar propenso a falsos positivos. |

| 511 |

197119 |

3 |

30 |

Detectar tentativas de despejar informações confidenciais por meio do registro ou LSASS |

O-T1003: detectar comandos que podem ser usados para despejar informações confidenciais do sistema operacional relacionadas a credenciais. |

Tática: acesso à credencial-técnica: T1003. Normalmente, os invasores aproveitam as ferramentas personalizadas ou nativas para exportar dados confidenciais, como o despejo de memória de LSASs. exe, uma exportação do hive de registro SAM ou fazer uma cópia de sombra de NTDS .dit para facilitar a descarga de hashes/credenciais. Alguns softwares podem fazer isso de forma legítima, portanto, falsos positivos podem ser gerados usando essa regra. |

| 512 |

197120 |

3 |

30 |

Detectar comandos que permitem a execução indireta fora do cmd e do PowerShell |

O-T1202: detectar comandos que podem executar comandos diferentes do cmd ou PowerShell. A execução de comandos indiretos pode ser uma maneira de o que os adversários possam escapar de algumas detecções. |

Tática: Defense evasão-técnica: T1202. Uma maneira de evitar defesas pode ser usar a execução de comando indireto que pode permitir que os atacantes permaneçam sob o radar e ignorem as detecções que possam estar procurando pela execução direta por meio do cmd .exe ou do PowerShell. exe. Alguns scripts podem usar legitimamente esses comandos, de modo que falsos positivos podem ser gerados ao ativar essa regra. |

| 513 |

197121 |

3 |

15 |

Detectar comandos usados para copiar arquivos de um sistema remoto |

O-T1105, T1570: detectar comandos usados para transferir ferramentas ou outros arquivos de ambiente externo para o sistema comprometido. |

Tática: comando e Control-técnica: T1105, T1570. Bloqueie as operações de cópia remota ou as operações da ferramenta lateral do ambiente externo. Essa regra pode gerar falsos positivos, portanto, destinada a ambientes altamente restritivos. |

| 514 |

262658 |

4 |

15 |

Detectar cargas de DLL que possam ser seqüestradas |

O-T1574: detecta tentativas de fluxo de execução de seqüestro impedindo que DLLs suspeitas sejam carregadas. |

Tática: persistência, escalonamento de privilégios, Defense evasão-técnica: T1574. O seqüestro de fluxo de controle pode ser feito de várias maneiras, abusarndo a ordem em que os binários legítimos tentam carregar dependências. Isso pode permitir que os atacantes usem binários confiáveis para carregar uma DLL não confiável tirando vantagem quando o binário não é explícito do caminho absoluto onde as dependências são esperadas. |

| 515 |

197123 |

3 |

-1 |

Proteja-se contra aplicativos do Office que iniciam processos desconhecidos em locais não-padrão. |

Essa regra protege contra o uso suspeito de aplicativos do Office. Ele procura processos suspeitos iniciados pelos aplicativos do Office em locais não padrão. |

Os aplicativos do Office geralmente são usados para entregar malware, esta regra procura por iniciar processos suspeitos a partir de aplicativos do Office. Essa regra pode gerar falsos positivos para que seja ativada com cuidado. |

| 516 |

131588 |

2 |

15 |

Identificar e bloquear processos executados com linhas de comando não padrão |

Tentativa de bloquear processos que estão em execução com linhas de comando normalmente não vistas pelo processo. |

Tática: defesa evasão. Esta regra destina-se a processos comuns do Windows que estão em execução com linhas de comando que não são padrão. Ele precisa ser ativado manualmente se você desejar usá-lo. |

| 517 |

131589 |

2 |

15 |

Impedir que o processo de ator com reputações desconhecidas inicie processos em pastas do sistema em comum |

Essa regra procura os atores com uma reputação de processo desconhecida e impede que ele inicie processos filho com linhas de comando em branco de diretórios de sistemas comuns. |

Essa regra visa os processos com uma reputação de processo desconhecida (ou inferior) de iniciar binários a partir de pastas de sistema comuns. Ele também procura por linhas de comando em branco, uma vez que é comum em alguns Cobalt Strike. |

| 518 |

66054 |

1 |

15 |

Impedir que processos de ator desconhecidos iniciem processos de destino em pastas do sistema em comum |

Essa regra é semelhante a 517, mas procura por qualquer ator desconhecido iniciando um destino com parâmetros de linha de comando suspeitos. |

Essa regra é semelhante a 517, mas procura por qualquer ator desconhecido iniciando um destino com parâmetros de linha de comando suspeitos. |

| 519 |

131591 |

2 |

15 |

Detectar o uso de privilégios de elevação de comando getsystem |

O-T1134: acesse a manipulação de token para o escalonamento de privilégios. Esta regra procura a técnica de representação de pipes nomeados usada para obter privilégios de sistema. |

Os adversários podem usar pipes nomeados para se conectar e duplicar o identificador a fim de obter privilégios de sistema. Se essa regra for disparada, a origem e o destino deverão ser inspecionados cuidadosamente para procurar qualquer abuso de sistema em potencial. |

| 520 |

66056 |

1 |

15 |

Detectar abuso de comandos de modificação de permissão de arquivo para execução malware |

O-T 1222.001 : modificação de permissão de arquivo e diretório. Essa regra detecta usos suspeitos dos comandos de modificação de sistema do arquivo para executar malware. |

O-T 1222.001 : modificação de permissão de arquivo e diretório. Essa regra detecta usos suspeitos dos comandos de modificação de sistema do arquivo para executar malware. |

| 521 |

131593 |

2 |

15 |

Tentativas de detecção para seqüestrar um serviço cujo caminho está sem aspas |

O-T 1574.009 : fluxo de execução de Hijack via interceptação de caminho. |

Táticas: persistência, escalonamento de privilégios, defesa evasão. Os caminhos de serviço que não estão entre aspas corretamente podem ser seqüestrados colocando-se um binário em uma pasta que é pesquisada antes do serviço pretendido |

| 522 |

66058 |

1 |

15 |

Detectar tentativas de fluxo de execução de seqüestro por ordem de pesquisa da variável de ambiente PATH |

O-T 1574.007 : fluxo de execução do Hijack via interceptação de variável de ambiente de caminho. |

Táticas: persistência, escalonamento de privilégios, defesa evasão. A ordem dos caminhos na variável de ambiente PATH pode ser suscetível à execução de seqüestro. |

| 523 |

66059 |

1 |

15 |

Detectar serviços ou tarefas programadas iniciada a partir de um local suspeito |

O-T 1036.004 : mascarar tarefa ou serviço |

Táticas: persistência, escalonamento de privilégios, defesa evasão. O malware pode usar uma tarefa ou serviço programado para persistência ou para escalonar privilégios. Para escapar da detecção, eles podem mascarar o nome do serviço ou da tarefa para que pareçam legítimos. Se essa regra disparar tarefas e serviços programados deve ser inspecionada em busca de legitimidade. |

| 524 |

66060 |

1 |

15 |

Evite a execução do cmd .exe a partir do mshta. exe |

Esta regra foi criada para impedir a execução do cmd .exe a partir do mshta. exe |

Impeça a execução da geração de cmd .exe a partir do processo de mshta .exe . |