Regla

IDENTIFICADOR |

Identificador de la regla |

Versión de regla |

Repu- tation |

Nombre |

Descripción |

Descripción larga |

| 0 |

0 |

0 |

-1 |

No aplicable |

Ninguna regla afecta a esta reputación. |

Ninguna regla afecta a esta reputación. |

| 1 |

589825 |

9 |

-1 |

Usar reputación de certificado para identificar los archivos de confianza o maliciosos |

Determina si un archivo es de confianza o malicioso en función de la reputación de GTI o Enterprise del certificado con el que está firmado. |

Esta regla determina si un archivo es de confianza o malicioso en función de la reputación de GTI o Enterprise del certificado con el que está firmado. La reputación del certificado debe ser como mínimo Conocido malicioso, Conocido de confianza, Probablemente malicioso o Probablemente de confianza. |

| 2 |

196610 |

3 |

-1 |

Usar la reputación de archivos de Enterprise para identificar los archivos de confianza o maliciosos |

Determina si un archivo es de confianza o malicioso en función de la reputación de Enterprise del archivo. |

Esta regla determina si un archivo es de confianza o malicioso en función de la reputación de Enterprise del archivo. La reputación debe ser como mínimo Conocido malicioso, Conocido de confianza, Probablemente malicioso o Probablemente de confianza. |

| 3 |

65539 |

1 |

0 |

Omitir búsqueda para archivos en función de criterios de selección |

Omitir búsqueda de GTI para archivos basados en criterios de selección que probablemente sean limpios o desconocidos para GTI. |

Omitir búsqueda de GTI para archivos basados en criterios de selección que probablemente sean limpios o desconocidos para GTI. |

| 4 |

196612 |

3 |

-1 |

Usar la reputación de archivos de GTI para identificar los archivos de confianza o maliciosos |

Determina si un archivo es de confianza o malicioso en función de la reputación de GTI del archivo. |

Esta regla determina si un archivo es de confianza o malicioso en función de la reputación de GTI del archivo. La reputación debe ser como mínimo Conocido malicioso, Conocido de confianza, Probablemente malicioso o Probablemente de confianza. |

| 5 |

327685 |

5 |

-1 |

Uso de la reputación de URL de GTI para identificar procesos de confianza o maliciosos |

Mitre-T1204. Determina si un proceso es de confianza o malicioso en función de la reputación de URL de GTI. |

Táctica: técnica de ejecución: T1204. Esta regla determina si un proceso es de confianza o malicioso en función de la reputación de URL de GTI. |

| 10 |

262154 |

4 |

100 |

Identificar si un archivo es el componente principal de un instalador de confianza mediante los atributos del archivo, la reputación del certificado y la reputación del archivo |

Determina si un archivo es un instalador de confianza en función de los atributos del archivo, el nombre del archivo y el certificado de GTI o empresa y la reputación de archivos. |

Esta regla determina si el archivo es un instalador de confianza en función de la reputación de GTI o Enterprise del archivo. También examina el nombre del archivo, el nombre de la empresa y otros atributos similares para determinar si se trata de un componente de actualizador o instalador que puede ser de confianza. |

| 12 |

131084 |

2 |

100 |

Identificar si un archivo es el componente principal de un instalador de confianza en función de un archivo específico identificado por hash |

Determina si un archivo es un instalador de confianza en función del hash del archivo y la reputación de GTI o Enterprise. |

Esta regla determina si el archivo es un instalador de confianza en función de la hash de archivo y la reputación de archivos de GTI o empresa para determinar si es un componente de actualizador o instalador que puede ser de confianza. |

| 20 |

131092 |

2 |

-1 |

Identificar los archivos de confianza mediante los privilegios de McAfee |

Identifica los archivos de confianza mediante certificados o hashes que se distribuyen en los archivos DAT antivirus. |

Esta regla identifica los archivos de confianza mediante certificados o hashes que se distribuyen en los archivos DAT antivirus y que también pueden tener privilegios elevados con los procesos y los controladores de McAfee. |

| 34 |

131106 |

2 |

1 |

Verificación SFv3 |

Identifica una muestra de prueba que se puede utilizar para la validación SFv3. |

Esta regla identifica una muestra de prueba mediante hash que se puede utilizar para la verificación del marco SFv3. |

| 35 |

196643 |

3 |

1 |

Verificación de la instalación |

Identifica una muestra de prueba que se puede utilizar para la verificación de la instalación. |

Esta regla identifica una muestra de prueba que se puede utilizar para la verificación de la instalación. |

| 36 |

65572 |

1 |

1 |

Verificación de instalación sin servidor de TIE |

Identifica una muestra de prueba que se puede utilizar para la verificación de la instalación en una configuración sin servidor de TIE. |

Esta regla identifica una muestra de prueba que se puede utilizar para la verificación de la instalación en una configuración sin servidor de TIE. |

| 38 |

131110 |

2 |

1 |

Regla de verificación de SFv3 desactivada en la nube |

Una regla de prueba que está desactivada en la nube para la validación de SFv3 |

Esta regla identifica una muestra de prueba por hash y está desactivada en la nube para la verificación de la infraestructura de SFv3. |

| 50 |

65586 |

1 |

85 |

Identificar los archivos de confianza de un creador de confianza |

Identifica los archivos de confianza creados por un actualizador completamente de confianza. |

Esta regla identifica los archivos de confianza creados por un actualizador de plena confianza y que no se han modificado. |

| 51 |

131123 |

2 |

-1 |

Identificar los archivos marcados como instaladores de confianza por el analizador de confianza |

Identifica los archivos marcados como de confianza por la analizador de confianza que se basa en el archivo DAT. |

Esta regla identifica los archivos que están marcados como archivos de instalador de confianza por la confianza analizador en función de la información disponible en el archivo DAT y no depende de la nube. |

| 55 |

131127 |

2 |

99 |

Identificar los certificados que requieren una corrección de la reputación |

Identifica los certificados de los proveedores de Nivel 1 que requieren una corrección en su nivel de reputación. |

Esta regla identifica los certificados de los proveedores de Nivel 1 que requieren una corrección en su nivel de reputación. |

| 57 |

262201 |

4 |

-1 |

Usar la reputación de archivos de GTI para identificar archivos Posiblemente de confianza o Posiblemente maliciosos |

Determina los archivos Posiblemente de confianza o Posiblemente maliciosos en función de la reputación de archivos de GTI. |

Esta regla identifica los archivos cuya reputación de GTI es menos concluyente, como por ejemplo Posiblemente de confianza y Posiblemente malicioso. |

| 58 |

196878 |

3 |

70 |

Identificar confianza para archivos ejecutados en recursos compartidos de red |

Esta regla identifica la confianza de los archivos ejecutados en recursos compartidos de red mediante atributos de archivo y otra información relacionada, como la prevalencia. |

Esta regla identifica la confianza para los archivos ejecutados en recursos compartidos de red utilizando analizador resultados y atributos de archivo para indicar confianza. |

| 60 |

131132 |

2 |

0 |

Regla de configuración de atributos para facilitar la identificación de archivos de interés |

Identifica los elementos iniciados por un actor interesante o es un elemento con conexión a Internet. |

Identifica los archivos que inicia un actor interesante o que tiene características especiales como certificado autofirmado. |

| 61 |

262205 |

4 |

0 |

Identificar aplicaciones con conexión a Internet |

Identifique las aplicaciones con conexión a Internet más populares, como un navegador web o un cliente de correo electrónico. |

Esta regla identifica las aplicaciones con conexión a Internet, como un navegador web o un cliente de correo electrónico, mediante atributos identificables como el nombre y el certificado del archivo. |

| 62 |

196670 |

3 |

0 |

Identificar una aplicación que lee archivos de contenido |

Identifica una aplicación que lee archivos de contenido como documentos PDF, documentos Microsoft Office y vídeos. |

Esta regla identifica el archivo ejecutable principal de las aplicaciones populares que leen contenido como documentos PDF, documentos Microsoft Office y vídeos. |

| 95 |

131167 |

2 |

85 |

Identificar los archivos que están firmados por un certificado de reputación limpia conocida y marcarlos como Probablemente de confianza cuando no se está en línea |

Identifica los archivos firmados por el certificado de reputación de limpieza conocida y marcan que probablemente son de confianza cuando están offline. |

Identifica los archivos firmados por el certificado de reputación de limpieza conocida y lo marcan probablemente de confianza cuando no hay ningún modo de conectividad. |

| 96 |

65632 |

1 |

0 |

Solicitud inteligente |

Suprime la solicitud de carga de bibliotecas para las aplicaciones de confianza, excepto los navegadores de Internet. |

Esta regla suprime la solicitud de carga de bibliotecas para las aplicaciones de confianza, excepto los navegadores de Internet. |

| 97 |

262241 |

4 |

70 |

Confiar en los archivos sin conexión a menos que sean altamente sospechosos para las versiones de JTI Scanner lanzadas después de junio de 2018 |

Determina que los archivos sin características sospechosas se considerarán de confianza cuando el sistema esté sin conexión (desconectado de TIE y de GTI). |

Esta regla trata los archivos que no tienen características sospechosas como de confianza cuando el sistema está desconectado del servidor de TIE y de GTI. Esta regla utiliza criterios menos rigurosos para determinar la confianza para ayudar a mitigar problemas con un gran número de archivos desconocidos mientras está desconectado del servidor de TIE o de GTI. Esta regla se aplica a la versión 2.1.4.1590 del analizador de JTI y posteriores publicadas el 2018 de junio. |

| 98 |

262242 |

4 |

70 |

Confíe en los archivos sin conexión a menos que sean muy sospechosos para las versiones del analizador de JTI publicadas antes del 2018 de junio. |

Determina que los archivos sin características sospechosas se considerarán de confianza cuando el sistema esté sin conexión (desconectado de TIE y de GTI). |

Esta regla trata los archivos que no tienen características sospechosas como de confianza cuando el sistema está desconectado del servidor de TIE y de GTI. Esta regla utiliza criterios menos rigurosos para determinar la confianza para ayudar a mitigar problemas con un gran número de archivos desconocidos mientras está desconectado del servidor de TIE o de GTI. Esta regla se aplica a las versiones de analizador de JTI siguientes 2.1.4.1590 , publicadas el 2018 de junio. |

| 99 |

196707 |

3 |

50 |

Confiar en los archivos en función del nivel de seguridad Sistemas de baja variabilidad cuando no haya conexión |

Determina que los archivos sin características sospechosas se considerarán desconocidos cuando el sistema esté sin conexión (desconectado del servidor de TIE y de GTI). |

Trata los archivos sin características sospechosas como desconocidos cuando el sistema está desconectado del servidor de TIE y de GTI. Esta regla es la que se ejecuta en último lugar. |

| 125 |

262269 |

4 |

85 |

Identificar los archivos marcados como aplicaciones de Windows AppStore de confianza |

Identifica los archivos que están marcados como de confianza Windows aplicaciones AppStore, que se basan en los atributos de archivo y proceso. |

Esta regla identifica los archivos que están marcados como de confianza Windows aplicaciones AppStore en función de los atributos de archivo, la ubicación del archivo y los atributos del proceso. |

| 126 |

393342 |

6 |

85 |

Identificar las aplicaciones firmadas de confianza |

Identifica los archivos firmados y situados en rutas utilizadas habitualmente para instalar programas. También pueden tener una entrada del menú Inicio. |

Esta regla identifica los archivos firmados y con un certificado no autofirmado válido. Se tiene en cuenta la ubicación de los archivos junto con atributos de entorno tales como la entrada del menú Inicio. |

| 127 |

196735 |

3 |

85 |

Identificar bibliotecas de recursos de Ayuda de confianza |

Identifica las bibliotecas de recursos firmadas empleadas por el software de confianza. |

Esta regla identifica las bibliotecas de recursos empleadas por el software de confianza. Los archivos están firmados y no tienen reputación de certificado malicioso. Tienen características que indican que se trata de una biblioteca de recursos, como no importaciones ni exportaciones, y unas pocas secciones de archivos portables (PE). |

| 128 |

196736 |

3 |

85 |

Identificar bibliotecas de recursos de Ayuda de confianza |

Identifica las bibliotecas de recursos firmadas empleadas por el software de confianza. Estas bibliotecas se suelen utilizar como parte de la documentación de Ayuda. |

Esta regla identifica las bibliotecas de recursos firmadas empleadas por el software de confianza. Estas bibliotecas se suelen utilizar como parte de la documentación de Ayuda de las aplicaciones. Están firmados y no tienen una reputación de certificado malicioso. Tienen características que indican que se trata de una biblioteca de recursos, como no importaciones o exportaciones, y algunas secciones de archivos portables (PE). También se encuentran en carpetas de instalación de aplicaciones. |

| 129 |

262273 |

4 |

85 |

Identificar las aplicaciones de utilidad firmadas de confianza |

Identifica las aplicaciones de utilidad firmadas y no se confía en el certificado. Estos archivos no se ejecutan al iniciarse y tienen características que sugieren que sean programas de utilidad. |

Esta regla identifica las aplicaciones de utilidad firmadas y no se confía en el certificado. Estos archivos no se ejecutan durante el inicio. Se encuentran en una carpeta que indica una herramienta o un programa instalado (por ejemplo: %programfiles% \subfolder) e importan API y tienen otras características coherentes con las aplicaciones de utilidad de confianza. |

| 130 |

327810 |

5 |

85 |

Identificar los controladores firmados de confianza |

Identifica los controladores de dispositivos firmados e instalados en el sistema local. |

Esta regla identifica los controladores de dispositivos firmados e instalados en el sistema local. Utilizan el subsistema nativo y se encuentran en las %windir% carpetas \System32\Drivers o driverstore. |

| 131 |

327811 |

5 |

85 |

Identificar las bibliotecas de administración de derechos digitales (DRM) firmadas de confianza |

Identifica las bibliotecas de administración de derechos digitales firmadas de confianza utilizadas por Windows. |

Esta regla identifica las bibliotecas de administración de derechos digitales firmadas y con un certificado de confianza. Estos archivos se encuentran en las carpetas de caché DRM y DRM de Windows. |

| 132 |

262276 |

4 |

85 |

Identificar los archivos firmados de confianza |

Identifica los archivos firmados y de confianza cuya reputación de certificado sea de confianza. |

Esta regla identifica los archivos que están firmados y son de confianza, y cuyo certificado también es de confianza. |

| 133 |

262277 |

4 |

70 |

Identificar archivos de confianza en el disco |

Identifica los archivos presentes en el disco y que no son sospechosos antes de instalar el módulo de TIE. |

Esta regla identifica los archivos que están en el disco y que no son sospechosos antes de instalar el módulo de TIE. No han sido manipulados como identificados en el registro en diario de archivos NTFS. |

| 134 |

327814 |

5 |

85 |

Identifica los archivos de confianza del disco prevalentes en la empresa antes de instalar el módulo TIE. |

Identifica los archivos presentes en el disco que no son sospechosos antes de instalar el módulo de TIE y que se han observado en la empresa. |

Esta regla identifica los archivos que están en el disco y que no son sospechosos antes de instalar el módulo de TIE. No han sido manipulados como identificados en el registro en diario de archivos NTFS. También es necesario que estos archivos se encontraran en la empresa. |

| 136 |

327816 |

5 |

85 |

Identificar archivos NativeImage no firmados que son Posiblemente de confianza |

Detecta archivos de NativeImage que no están firmados con un certificado de confianza conocido. Estos archivos a menudo son de baja prevalencia y pueden ser exclusivos de un sistema. |

Esta regla detecta los archivos binarios precompilados que pueden ser de confianza que se hayan instalado en la carpeta NativeImages y no contengan atributos sospechosos. |

| 137 |

196745 |

3 |

85 |

Identificar ensamblados DOTNet no firmados que son Posiblemente de confianza |

Detecta los ensamblados DOTNet que no están firmados con un certificado de confianza conocido. Estos archivos a menudo son de baja prevalencia y pueden ser exclusivos de un sistema. |

Esta regla detecta archivos que podrían ser de confianza instalados en las carpetas de la caché de ensamblados global y que no contienen atributos sospechosos. Estos archivos suelen estar en algunos sistemas de la red y pueden incluir archivos de imagen nativos DOTNet precompilados y ensamblados similares. |

| 138 |

393354 |

6 |

85 |

Identificar ensamblados DOTNet de Microsoft no firmados de confianza |

Detecta Microsoft ensamblados DOTNet que no están firmados con un certificado de confianza conocido. Es posible que estos archivos no estén presentes en muchos equipos dentro de la empresa. |

Esta regla detecta los archivos proporcionados por Microsoft que tienen código CLR (DOTNet), se han instalado en las carpetas de la caché de ensamblados global y no contienen atributos sospechosos. Los archivos pueden encontrarse o no en varios equipos dentro de la empresa y podrían incluir ensamblados con compilación Just-In-Time. |

| 139 |

327819 |

5 |

85 |

Identificar ensamblados DOTNet de confianza |

Detecta ensamblados DOTNet que se han instalado en la caché global de ensamblados y están presentes en varios equipos. |

Esta regla detecta archivos que tienen código CLR (DOTNet) que se han instalado en las carpetas de caché global de ensamblados. Los archivos están presentes en varios equipos de la empresa, lo que indica que no son ensamblados compilados Just-in-Time. |

| 140 |

196748 |

3 |

85 |

Identificar los archivos prevalentes de confianza |

Detecta los archivos que llevan presentes en la empresa un tiempo prolongado y prevalecen en varios equipos. |

Esta regla detecta archivos que son de confianza porque están generalizados y bien conocidos. Los archivos están presentes en varios equipos de la empresa y se conocen desde hace más de 3 meses. |

| 151 |

196759 |

3 |

70 |

Identificar instaladores web |

Identifica los instaladores web que están firmados y cuyo certificado no es de confianza. También identifica la empresa, el producto y la versión. |

Esta regla identifica los instaladores web que están firmados y cuyo certificado no es de confianza. También identifica la empresa, el producto y la versión del instalador web. |

| 152 |

327832 |

5 |

70 |

Identificar los archivos seguros extraídos por Windows Installer |

Identifica los archivos seguros extraídos por el instalador de Windows Installer en función del proceso de actor, el certificado y la reputación de la nube. |

Esta regla identifica los archivos seguros extraídos por Windows Installer en función del proceso de actor, el certificado y la reputación de la nube. Si hay algo sospechoso en el archivo descartado por el instalador, la regla no ofrece una reputación de limpieza. |

| 153 |

131225 |

2 |

70 |

Identificar los archivos que ATD no informan como sospechosos |

Identifica los archivos que Advanced Threat Defense no informan como sospechosos. |

Esta regla identifica los archivos evaluados por Advanced Threat Defense y no se muestran como sospechosos. |

| 205 |

262349 |

4 |

30 |

Identificar los archivos sospechosos con fechas de creación extrañas que probablemente no están empaquetados |

Identifica los archivos sospechosos que probablemente no estén empaquetados, tengan fechas de creación extrañadas y se encuentren en ubicaciones tales como las carpetas Temp o Descargas. |

Esta regla identifica los archivos sospechosos en ubicaciones tales como las carpetas Temp o Descargas. Es probable que estos archivos no estén empaquetados y haya pruebas de que las propiedades de fecha se han manipulado. |

| 206 |

65742 |

1 |

30 |

Identificar los archivos sospechosos con fechas de creación extrañas que probablemente están empaquetados |

Identifica los archivos sospechosos en cualquier parte del sistema. Estos archivos probablemente estén empaquetados y existen pruebas de que la fecha ha sido manipulada. |

Esta regla identifica los archivos sospechosos ubicados en cualquier parte del sistema. Estos archivos se identifican como empaquetados y hay pruebas de que se han manipulado las propiedades de fecha. |

| 207 |

196815 |

3 |

15 |

Identificar los archivos sospechosos que se ejecutan desde la papelera de reciclaje |

Identifica los archivos sospechosos que se ejecutan desde la papelera de reciclaje. |

Esta regla identifica los archivos sospechosos que se encuentran en la papelera de reciclaje y se ejecutan desde allí. |

| 208 |

65744 |

1 |

15 |

Identificar los archivos sospechosos que se ejecutan desde carpeta Roaming |

Identifica los archivos sospechosos que se ejecutan o cargan desde la carpeta Roaming del usuario. |

Esta regla identifica los archivos sospechosos que se ejecutan o cargan desde la carpeta de itinerancia del usuario ( %userprofile% \appdata\roaming) de forma incorrecta. |

| 209 |

196817 |

3 |

15 |

Identifica los archivos sospechosos ocultos para el usuario |

Identifica los archivos sospechosos que se ejecutan o cargan mientras están ocultos para el usuario. |

Esta regla identifica los archivos sospechosos ocultos para el usuario que se ejecutan o cargan mediante un mecanismo como, por ejemplo, un atributo de archivo. Estos archivos parecen archivos de sistemas operativos críticos, pero no son. |

| 211 |

65747 |

1 |

15 |

Identificar los archivos sospechosos creados por un proceso que no es de confianza |

Identifica los archivos sospechosos creados con un proceso que tiene una reputación sospechosa o conocida maliciosa. |

Esta regla identifica un archivo que resulta sospechoso porque el proceso que lo creó tenía una reputación de Posiblemente malicioso o Conocido malicioso en el momento de la creación. El archivo tampoco se ha modificado desde su creación. |

| 213 |

131285 |

2 |

30 |

Identificar un archivo como sospechoso en función de cómo esté empaquetado |

Identifica un archivo empaquetado o cifrado como sospechoso si el software legítimo no emplea la herramienta de compresión. |

Esta regla identifica un archivo como sospechoso cuando se determina que está empaquetado o cifrado, y hay funciones en el archivo que no se encuentran habitualmente en el software legítimo. |

| 214 |

65750 |

1 |

30 |

Identificar un registrador de pulsaciones de teclado sospechoso |

Identifica un archivo como sospechoso cuando tiene funciones que no son utilizadas por software legítimo y parece un registrador de pulsaciones de teclado. |

Esta regla identifica un archivo como sospechoso cuando tiene funciones que no son utilizadas por software legítimo. El archivo tiene características sospechosas, tales como la importación de API, que se emplean para supervisar pulsaciones del teclado, además de no incluir información sobre la versión. |

| 217 |

131289 |

2 |

15 |

Identificar un programa de interceptación de contraseñas sospechoso |

Identifica archivos que se han instalado de forma incorrecta en el perfil móvil del usuario y que tienen características sospechosas. |

Esta regla identifica un archivo que se ha instalado de forma incorrecta en el perfil móvil del usuario y que tiene características sospechosas. El archivo importa API que se emplean para supervisar las pulsaciones del teclado, realizar capturas de pantalla o comprobar la existencia de depuradores activos. |

| 218 |

65754 |

1 |

30 |

Identificar un archivo sospechoso que oculta su antigüedad |

Identifica los archivos que modifican la antigüedad indicada del archivo. Los archivos contienen características sospechosas y no se parecen a los programas instalados. |

Esta regla identifica los archivos que modifican la antigüedad indicada del archivo. Los archivos tienen características sospechosas tales como estar empaquetados, no presentar información sobre la versión, estar etiquetados como archivos del sistema o importar API sospechosas. No están presentes en una ruta que normalmente se utiliza para los programas instalados. |

| 219 |

393435 |

6 |

15 |

Identificar un archivo sospechoso que se oculta en una ubicación segura |

Identifica los archivos situados en ubicaciones seguras, tales como carpetas reservadas para los controladores del sistema. Estos archivos no son coherentes con otros archivos de esa ubicación y tienen características sospechosas. |

Esta regla identifica los archivos situados en ubicaciones seguras, tales como carpetas reservadas para los controladores del sistema. Los archivos no utilizan el subsistema nativo y tienen características sospechosas como la información de versión no disponible o incorrecta, o bien un tipo de archivo que no coincide con la extensión. |

| 220 |

196828 |

2 |

30 |

Identificar nuevos archivos sospechosos |

Identifica archivos que son nuevos en el sistema y que tienen características sospechosas tales como nombres de sección modificados o código modificado en el punto de entrada del archivo binario. |

Esta regla identifica los archivos con una fecha de creación entre los últimos 30 días y que tienen características sospechosas. Entre ellas se cuentan los nombres de sección modificados o el código modificado en el punto de entrada del archivo binario. |

| 222 |

131294 |

2 |

15 |

Identificar un registrador de pulsaciones de teclado sospechoso que se oculta como un programa instalado |

Detecta los archivos que importan API de registro de pulsaciones de teclado y se ocultan en ubicaciones utilizadas por un programa instalado. Tienen características sospechosas como algunas importaciones y son nuevas en el sistema, pero no parecen una aplicación legítima. |

Esta regla detecta los archivos que importan API de registro de pulsaciones de teclado y se ocultan en carpetas o subcarpetas de archivos de programa. Los archivos no están registrados como servicio ni en Agregar o quitar programas. Tienen claves de registro que se ejecutan durante el inicio, así como características sospechosas, como algunas secciones de importaciones o portables ejecutables (PE). |

| 234 |

65770 |

1 |

15 |

Identificar los archivos que ATD considera sospechosos |

Identifica los archivos que Advanced Threat Defense considera sospechosos. |

Esta regla identifica los archivos que Advanced Threat Defense informes como sospechosos. |

| 235 |

65771 |

1 |

30 |

Identificar archivos sospechosos de Internet que podrían ser maliciosos según la reputación de GTI |

Identifica archivos procedentes de Internet que podrían ser maliciosos según la reputación de GTI. |

Esta regla identifica los archivos procedentes de una URL que no es de confianza. Son maliciosos y tienen características sospechosas tales como estar embaladas, tienen menos de 15 días de antigüedad y aparecen en menos de 10 sistemas o en un 1% de la empresa. |

| 237 |

196845 |

3 |

15 |

Localizar los archivos sospechosos firmados con un certificado revocado |

Detecta los archivos que tienen un certificado revocado incrustado. Son archivos descubiertos recientemente y se ven en algunos sistemas. |

Esta regla detecta los archivos con un certificado incrustado que ha sido revocado. Los archivos llevan menos de 5 días en el entorno y están presentes en menos del 1% de los equipos. |

| 238 |

655598 |

10 |

-1 |

Identifique los abusos del proceso común generados desde ubicaciones no estándar en el modo de evaluación. |

Mitre-T1036: los archivos se pueden enmascarar como archivos legítimos ocultando en ubicaciones no estándar. Esta regla detecta la ejecución sospechosa de procesos comunes si se genera a partir de ubicaciones no estándar en el modo de evaluación. |

Táctica: la técnica de evasión de defensa: T1036. Identifica la ejecución sospechosa de procesos comunes si se generan a partir de ubicaciones no estándar. La regla toma un enfoque más agresivo con respecto al ID de regla 267 y, de forma predeterminada, solo es de observación. Debe establecerse manualmente en activado en cualquier asignación de grupo de reglas en la que desee utilizarlo. |

| 239 |

1179887 |

18 |

-1 |

Identificar ejecución sospechosa de parámetros de comando |

Mitre-T1059: identifica la ejecución sospechosa de una aplicación a través de parámetros de línea de comandos. |

Táctica: técnica de ejecución: T1059. Esta regla se dirige a las invocaciones sospechosas de los intérpretes de comandos y script. |

| 240 |

65776 |

1 |

30 |

Identificar archivos sospechosos con características que se han visto predominantemente en ransomware |

Identifique los archivos sospechosos con las características que se han visto fundamentalmente en ransomware y que se encuentran en ubicaciones que no se utilizan de común uso. |

Identifique los archivos sospechosos con las características que se han visto fundamentalmente en ransomware y que se encuentran en ubicaciones que no se utilizan de común uso. |

| 243 |

1769715 |

27 |

-1 |

Identificar y bloquear ejecuciones de procesos sospechosas |

Mitre-T1059: bloquea el uso sospechoso de los intérpretes de comandos y script. Similar a la regla ID 239, pero se debe activar manualmente. |

Táctica: técnica de ejecución: T1059. Esta regla requiere un enfoque más agresivo que el predeterminado en el ID de regla 239, de forma que se encuentra de forma predeterminada en todas las asignaciones de grupos de reglas. Debe activarse manualmente si desea utilizarlo. |

| 250 |

131322 |

2 |

-1 |

Elevar la confianza de un archivo que ha sido analizado varias veces sin detección |

Eleve la confianza de un archivo en función de la antigüedad local del disco cuando el archivo se haya analizado varias veces. |

Eleve la confianza de un archivo según la antigüedad local del disco cuando el archivo se haya analizado varias veces y no tenga características sospechosas. |

| 251 |

65787 |

1 |

15 |

Identificar los archivos que MWG considera sospechosos |

Identifica los archivos que McAfee Web Gateway informes como maliciosos conocidos o probablemente maliciosos y emite una reputación probablemente maliciosa. |

Esta regla identifica los archivos que McAfee Web Gateway informes como maliciosos conocidos o probablemente maliciosos y emite una reputación probablemente maliciosa. Esta regla no emite ninguna reputación para los archivos que McAfee Web Gateway determina que pueden ser maliciosos. |

| 252 |

131324 |

2 |

15 |

Identificar los archivos que CTD considera sospechosos |

Identifica los archivos que Cloud Threat Detection clasifica como Alto o Muy alto, y emite la reputación de Probablemente malicioso. |

Esta regla identifica los archivos que Cloud Threat Detection informes con una calificación de confianza alta o muy alta y emite una reputación probablemente maliciosa. Esta regla no emite ninguna reputación para los archivos que CTD determina con una calificación de confianza media. |

| 253 |

65789 |

1 |

-1 |

Identificar archivos maliciosos o seguros en función de las calificaciones de proveedores de reputación de terceros |

Detectar o confiar en archivos que consideran calificaciones de proveedores de reputación de terceros. |

Detecte o confíe en archivos que consideren calificaciones de proveedores de reputación de terceros conectadas en el DXL. |

| 255 |

590079 |

9 |

-1 |

Detectar parámetros de línea de comandos potencialmente confusos |

Mitre-T1027: se activa en argumentos de línea de comandos que están muy ofuscados. |

Táctica: la técnica de evasión de defensa: T1027. Esta regla está diseñada para analizar los parámetros de línea de comandos que se pasan a los programas para alertar sobre cadenas potencialmente ofuscadas que podrían indicar un comportamiento malicioso. |

| 256 |

393472 |

6 |

-1 |

Detectar uso de PowerShell de encodedcommand largo |

Mitre-T1059: comando y intérprete de comandos. Alertas sobre el uso de: encodedcommand [Base64] en PowerShell. |

Táctica: técnica de ejecución: T1059. Intenta buscar el uso sospechoso de la opción-encodedcommand en PowerShell. El malware puede utilizar esta técnica para eludir las detecciones estáticas de los parámetros de la línea de comandos. Cuando se activa esta alerta, debe inspeccionar el comando Base64 descodificado para asegurarse de que se trata de un comportamiento esperado. |

| 257 |

393473 |

6 |

15 |

Detectar el uso posiblemente malicioso de WMI |

Mitre-T1047: busca el uso común de WMI para ejecutar código, moverlo más tarde o conservarlo. |

Táctica: ejecución, movimiento lateral-técnica: T1047. WMI proporciona una forma de descubrimiento, ejecución de código, movimiento en el futuro o incluso persistiendo en un entorno. |

| 258 |

983298 |

15 |

15 |

Detección de archivos posiblemente enmascarados que puede provocar la ejecución de procesos sospechosos |

Mitre-T1036: detecta archivos que se enmascaran como archivos binarios legítimos para eludir las detecciones. |

Táctica: la técnica de evasión de defensa: T1036. Esta regla es similar a la predeterminada en el ID de regla de archivo enmascarado 259, pero incluye un conjunto de archivos distinto que podría activar falsos positivos. |

| 259 |

590083 |

9 |

15 |

Detectar archivos camuflados o inicios de proceso |

Mitre-T1036: alerta de si un archivo de sistema común se cambia de nombre o se elimina en una ubicación no estándar. |

Táctica: la técnica de evasión de defensa: T1036. Esta regla busca escenarios en los que se ha cambiado el nombre de los archivos, como los intérpretes de script. |

| 260 |

327940 |

5 |

15 |

Detectar técnicas de omisión de AMSI |

Mitre-T1562: detecte las técnicas que se utilizan para omitir la interfaz de análisis antimalware (AMSI). |

Táctica: la técnica de evasión de defensa: T1562. Esta regla está diseñada para evitar distintas técnicas que se emplean para omitir la interfaz de análisis antimalware (AMSI). |

| 262 |

262406 |

4 |

-1 |

Identificar ejecución de parámetros de comandos sospechosos para asignaciones de grupos de reglas de seguridad |

Mitre-T1059 identifica la ejecución sospechosa de una aplicación a través de parámetros de línea de comandos para las asignaciones de grupos de reglas de seguridad. |

Táctica: técnica de ejecución: T1059. Esta regla identifica la ejecución sospechosa de una aplicación a través de los parámetros de ejecución de las asignaciones de grupos de reglas de seguridad. Debe estar activado manualmente para la productividad y las asignaciones de grupos de reglas balanceadas. |

| 263 |

917767 |

14 |

-1 |

Detección de procesos que acceden a URL sospechosas |

Mitre-T1204. Detectar procesos que acceden a URL sospechosas que se utilizan para descargar contenido malicioso. |

Táctica: técnica de ejecución: T1204. Esta regla está diseñada para detectar procesos que tengan direcciones URL sospechosas en parámetros de comandos utilizados para descargar la carga útil maliciosa. |

| 264 |

393480 |

6 |

15 |

Inspeccionar PowerShell de EncodedCommand |

Mitre-T1059, T1140: descodificación en Base64-uso de encodedcommand en PowerShell para inspeccionar los comandos sospechosos. |

Tácticas: ejecución, evasión de defensa: T1059, T1140. Esta regla descodifica comandos codificados en base64 para comprobar la existencia de soportes de descarga potenciales o cualquier otro uso de PowerShell malicioso. |

| 265 |

524553 |

8 |

15 |

Buscar archivos ejecutables con extensiones no estándar |

Mitre-T1564: identificar archivos que son ejecutables (PE) pero no terminan en una extensión estándar. |

Táctica: Defense evasión-Techniques: Mitre-T1564. Esta regla busca eliminar los archivos identificados como archivos PE, pero contiene una extensión no estándar que se identifica al ejecutar cmd/c Assoc. |

| 266 |

786698 |

12 |

30 |

Identificar proceso de destino iniciando extensiones no estándar o iniciadas por actor no estándar |

Mitre-T1036, T1059: intenta evitar que los procesos que intentan iniciar extensiones no estándar o que son iniciados por un actor no estándar. |

Tácticas: ejecución, evasión de defensa: T1036, T1059. Detecta el proceso de destino que inician extensiones no estándar, tales como CScript está iniciando un archivo txt. |

| 267 |

262411 |

4 |

-1 |

Proteger contra abusos del proceso común generados desde ubicaciones no estándar en asignaciones de grupos de reglas de seguridad |

Mitre-T1036: los archivos se pueden enmascarar como archivos legítimos ocultando en ubicaciones no estándar. Esta regla protege frente a la ejecución sospechosa de procesos comunes si se generan a partir de ubicaciones no estándar en asignaciones de grupos de reglas de seguridad. |

Táctica: la técnica de evasión de defensa: T1036. Protéjase contra la ejecución sospechosa de procesos comunes si se generan a partir de ubicaciones no estándar en la asignación de grupos de reglas de seguridad. Debe cambiarse de observar a activado en las asignaciones de grupo de reglas equilibradas y de productividad. |

| 268 |

262412 |

4 |

-1 |

Proteger contra abusos del proceso común generados desde ubicaciones no estándar |

Mitre-T1036: los archivos se pueden enmascarar como archivos legítimos ocultando en ubicaciones no estándar. Esta regla protege frente a la ejecución sospechosa de procesos comunes si se generan a partir de ubicaciones no estándar. |

Táctica: la técnica de evasión de defensa: T1036. Protéjase contra la ejecución sospechosa de procesos comunes si se crean a partir de ubicaciones no estándar. |

| 269 |

196877 |

3 |

15 |

Detectar el uso potencialmente malicioso del servicio WMI para lograr la persistencia |

Mitre-T1047: busca el uso común del servicio WMI para ejecutar código y persistir. |

Táctica: ejecución, movimiento lateral-técnica: T1047. WMI proporciona una forma de descubrimiento, ejecución de código, movimiento en el futuro o incluso persistiendo en un entorno. |

| 270 |

262414 |

4 |

-1 |

Identificar y bloquear parámetros sospechosos de comandos que se manipulan para omitir la detección |

Mitre-T1059: bloquea el uso sospechoso de los intérpretes de comandos y script. Bloquea los patrones que se manipulan para omitir las detecciones. |

Táctica: técnica de ejecución: T1059. Esta regla se destina a invocaciones sospechosas de comandos y script los intérpretes en los que se manipulan comandos para omitir la detección. Debe activarse manualmente si desea utilizarlo. |

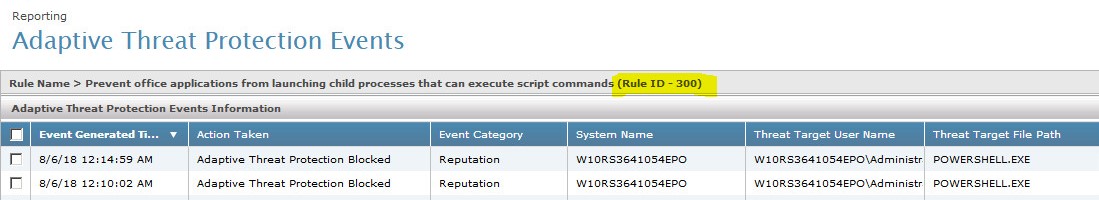

| 300 |

655660 |

10 |

-1 |

Evitar que las aplicaciones de Office ejecuten procesos hijo que puedan ejecutar comandos de scripts |

Mitre-T1566: impedir que las aplicaciones de Office inicien procesos secundarios que puedan ejecutar scripts tales como PowerShell y Cscript. |

Táctica: acceso inicial, ejecución, protección frente a las técnicas de evasión: T1566, T1059. Intenta evitar que las aplicaciones de Office sean abusivas para entregar cargas maliciosas. |

| 301 |

590125 |

9 |

-1 |

Bloquea el cmd .exe para que no lo generen las aplicaciones de Office |

Mitre-T1566: impide que cualquier aplicación de Office inicie cmd. exe. |

Táctica: acceso inicial, ejecución, protección frente a las técnicas de evasión: T1566, T1059. No es habitual que cmd .exe se inicie a través de documentos de Office y puede ser un signo de comportamiento malicioso. Se recomienda activar esta regla si los flujos de trabajo lo permiten. |

| 303 |

327983 |

5 |

-1 |

Identificar cargas muy sospechosas que se dirigen a aplicaciones relacionadas con navegadores |

Identifique cargas muy sospechosas que se dirijan a aplicaciones relacionadas con navegadores tales como Firefox, Chrome, Edge y otras. |

Identifique cargas muy sospechosas, incluidos los archivos binarios desconocidos que tienen como destino aplicaciones de navegador tales como Firefox, Chrome, Edge y otros. |

| 304 |

459056 |

7 |

-1 |

Impida que los navegadores inicien herramientas de uso dual, tales como editores de script y cmd |

Impida que los navegadores inicien herramientas de uso dual, tales como editores de script y cmd. |

Impida que los navegadores inicien herramientas de uso dual, tales como editores de script y cmd. |

| 306 |

327986 |

5 |

-1 |

Identificar cargas altamente sospechosas dirigidas a aplicaciones o servicios relacionados con la red |

Identifica cargas muy sospechosas dirigidas a servicios o aplicaciones relacionados con la red y no permite el inicio de herramientas que indiquen comportamientos sospechosos. |

Identifica cargas muy sospechosas dirigidas a servicios o aplicaciones relacionados con la red y no permite el inicio de herramientas que indiquen comportamientos sospechosos. |

| 307 |

590131 |

9 |

-1 |

Impida que Wmiprvse .exe y netsh .exe inicien script intérpretes u otras herramientas de uso dual |

Impida que Wmiprvse .exe y netsh .exe inicien script intérpretes u otras herramientas de uso dual. |

Los intérpretes de scripts como PowerShell cuando se invocan a través de WMI pueden provocar que el proceso Wmiprvse .exe genere el proceso que dificulta la detección. Algunos procesos legítimos pueden utilizarlo pero se recomienda activar esta regla, si es posible, para probar los falsos positivos. |

| 309 |

590133 |

9 |

-1 |

Bloquear procesos que intentan iniciarse desde aplicaciones de Office. Regla habilitada solo en políticas de alta seguridad |

Mitre-T1566: evitar que las aplicaciones de Office inicien procesos sospechosos. La regla está activada de forma predeterminada solo en la asignación de grupo de reglas de seguridad. |

Táctica: acceso inicial, ejecución, protección frente a las técnicas de evasión: T1566, T1059. Intenta evitar que las aplicaciones de Office se aprovechen para entregar cargas maliciosas cuando se activan en sistemas con directivas de alta seguridad. |

| 310 |

131382 |

2 |

-1 |

Impedir que las aplicaciones de correo electrónico inicien procesos secundarios que puedan ejecutar comandos script |

Mitre-T1204. Impida que los programas de correo electrónico inicien procesos que puedan ejecutar comandos script. |

Táctica: técnica de ejecución: T1204. Intenta evitar que se utilicen las aplicaciones de correo electrónico para generar más procesos que puedan ejecutar scripts. |

| 311 |

131383 |

2 |

-1 |

Impedir que las aplicaciones de correo electrónico inicien procesos secundarios que solo puedan ejecutar comandos script en asignaciones de grupos de reglas de seguridad |

Mitre-T1204. Impida que los programas de correo electrónico inicien procesos que puedan ejecutar comandos script solo en las asignaciones de grupos de reglas de seguridad. |

Táctica: técnica de ejecución: T1204. Intenta evitar que se utilicen las aplicaciones de correo electrónico para generar más procesos que puedan ejecutar scripts. |

| 312 |

131384 |

2 |

-1 |

Evitar que las aplicaciones de correo electrónico, como Outlook, generen editores de script y herramientas de uso dual |

Mitre-T1204. Evite que las aplicaciones de correo electrónico como Outlook * generen editores de script y herramientas de uso dual. |

Táctica: técnica de ejecución: T1204. Esta regla ayuda a evitar que las aplicaciones como Outlook * generen herramientas potencialmente de subestado. Algunos entornos pueden hacer esto de forma legítima, por lo que se recomienda que se base el entorno antes de activar. |

| 313 |

262457 |

4 |

-1 |

Evitar que varios editores de texto, como Notepad y WordPad, generen procesos que puedan ejecutar script comandos en todas las asignaciones de grupos de reglas |

Mitre-T1204: evita que los editores de texto generen nuevos procesos que se pueden utilizar para ejecutar comandos de scripts. |

Táctica: técnica de ejecución: T1204. Evitar que se utilicen editores de texto para generar procesos como CMD o PowerShell. |

| 314 |

262458 |

4 |

-1 |

Evitar que varios editores de texto, como Notepad y WordPad, generen procesos que puedan ejecutar script comandos en la asignación de grupos de reglas de seguridad |

Mitre-T1204: evita que los editores de texto generen nuevos procesos que se pueden utilizar para ejecutar comandos de scripts en la asignación de grupos de reglas de seguridad. |

Táctica: técnica de ejecución: T1204. Evitar que se utilicen editores de texto para generar script los intérpretes. Esta regla está activada de forma predeterminada en la asignación de grupos de reglas de seguridad. Debe activarse manualmente si utiliza asignaciones de grupo de reglas equilibradas o de productividad. |

| 315 |

262459 |

4 |

-1 |

Bloquear agresivamente la generación de procesos con reputaciones desconocidas por parte de editores de texto |

Mitre-T1204: bloquea de forma agresiva los procesos con reputaciones desconocidas que han generado los editores de texto. |

Táctica: técnica de ejecución: T1204. Similar a Rule ID 313, pero requiere un enfoque más agresivo. Está configurado para observar solo de forma predeterminada y debe activarse en la asignación de grupos de reglas. |

| 316 |

262460 |

4 |

-1 |

Evitar que los lectores de PDF inicien procesos que puedan ejecutar scripts en todas las asignaciones de grupos de reglas |

Mitre-T1204: impide que los lectores de PDF inicien procesos que puedan ejecutar scripts. |

Táctica: técnica de ejecución: T1204. Impida que los lectores de PDF inicien procesos que puedan ejecutar scripts. |

| 317 |

262461 |

4 |

-1 |

Evitar que los lectores de PDF inicien procesos que puedan ejecutar scripts solo en las asignaciones del grupo de reglas de seguridad |

Mitre-T1204: impide que los lectores de PDF inicien procesos que pueden ejecutar scripts en asignaciones de grupos de reglas de seguridad únicamente. |

Táctica: técnica de ejecución: T1204. Impida que los lectores de PDF inicien procesos que puedan ejecutar scripts solo en asignaciones de grupos de reglas de seguridad. |

| 318 |

262462 |

4 |

-1 |

Impedir que los lectores de PDF inicien cmd. exe |

Mitre-T1204: impedir que los lectores de PDF inicien cmd. exe |

Táctica: técnica de ejecución: T1204. Impedir que los lectores de PDF inicien cmd. exe |

| 319 |

196927 |

3 |

-1 |

Evitar que cmd .exe inicie otros intérpretes de script como cscript o PowerShell en todas las asignaciones de grupos de reglas |

Mitre-T1059: intenta impedir que cmd .exe inicie otras instancias que podrían indicar una carga útil maliciosa. |

Táctica: técnica de ejecución: T1059. Bloquee las herramientas de uso dual que se inician mediante cmd .exe que se utilizan habitualmente en los ataques. |

| 320 |

131392 |

2 |

-1 |

Evitar que cmd .exe inicie otros script intérpretes como cscript o PowerShell de forma predeterminada solo en las asignaciones de grupos de reglas de seguridad |

Mitre-T1059: identifique las cargas sospechosas que invoquen Shell de comandos en las asignaciones de grupos de reglas de seguridad. |

Táctica: técnica de ejecución: T1059. Identifique las cargas sospechosas que invoquen el shell de comandos. Esta regla solo está activada de forma predeterminada en la asignación de grupos de reglas de seguridad. Debe activarse manualmente si utiliza cualquier otra asignación de grupo de reglas. |

| 321 |

459073 |

7 |

-1 |

Impedir que cmd .exe inicie los intérpretes de script |

Mitre-T1059: intenta evitar las cadenas de procesos sospechosas, ya que impide que cmd genere más procesos de interpretación script. |

Táctica: técnica de ejecución: T1059. Intenta evitar las cadenas de procesos sospechosas, ya que impide que cmd genere más procesos de interpretación script. |

| 322 |

459074 |

7 |

-1 |

Evitar que mshta se inicie mediante ningún proceso para todas las asignaciones de grupos de reglas |

Mitre-T1218: impedir que se utilice Mshta como binario firmado para proxy ejecución de código a través de. |

Táctica: acceso inicial, evasión de defensa, ejecución-técnica: T1218, T1204. Mshta .exe es una herramienta común que se utiliza para entregar una carga útil. Esta regla impide que se utilice. |

| 323 |

459075 |

7 |

-1 |

Evitar que mshta se inicie como un proceso hijo |

Mitre-T1218: impedir que se inicie Mshta en cualquier proceso para las asignaciones de grupos de reglas de seguridad. |

Táctica: acceso inicial, evasión de defensa, ejecución-técnica: T1218, T1204. Impedir que se inicie Mshta .exe en cualquier proceso. Solo activado de forma predeterminada en la asignación de grupos de reglas de seguridad. Debe activarse si se utilizan asignaciones de grupos de reglas equilibradas o de productividad. |

| 324 |

655684 |

10 |

-1 |

Evita que mshta inicie un proceso sospechoso. |

Mitre-T1218: impedir que Mshta inicie una aplicación sospechosa. |

Táctica: acceso inicial, evasión de defensa, ejecución-técnica: T1218, T1204. Esta regla requiere un enfoque más agresivo para evitar que el código se ejecute a través de Mshta .exe y, como tal, se encuentra de forma predeterminada en las tres asignaciones de grupos de reglas. Es posible que se generen falsos positivos y se deba activar de forma manual. |

| 325 |

196933 |

3 |

-1 |

Identificar cargas sospechosas que invocan el proceso Rundll32 |

Mitre-T1218: identificar cargas sospechosas ejecución de código proxy mediante el proceso rundll32 |

Táctica: evasión de defensa, ejecución-técnica: T1218. Identificar cargas sospechosas ejecución de código de proxy mediante el proceso rundll32. |

| 326 |

328006 |

5 |

-1 |

Identifica cargas sospechosas que invocan Rundll32 en sistemas de alto cambio. |

Mitre-T1218: identificar las cargas sospechosas que procesan la ejecución de código proxy mediante el proceso rundll32. |

Táctica: evasión de defensa, ejecución-técnica: T1218. Identificar las cargas sospechosas que invocan a rundll32. Esta regla está activada de forma predeterminada en la asignación de grupos de reglas de seguridad y está establecida como observar en las asignaciones de grupos de productividad y equilibrio. |

| 327 |

328007 |

5 |

-1 |

Identificar las cargas sospechosas más probables invocar el proceso rundll32 |

Mitre-T1218: identificación de las cargas sospechosas más probables invocar el proceso rundll32. |

Táctica: evasión de defensa, ejecución-técnica: T1218. Esta regla es de forma predeterminada en observar solo en las tres asignaciones de grupo de reglas. Requiere un enfoque más agresivo para bloquear código ejecutado con rundll32 y podría generar falsos positivos. Debe activarse manualmente en todas las asignaciones de grupos de reglas. |

| 329 |

393545 |

6 |

-1 |

Identificar y bloquear el uso sospechoso de las Tareas planificadas en sistemas de cambios altos |

Mitre-T1053: busca cualquier invocación potencialmente maliciosa de tareas planificadas y las bloquea antes de que se agreguen en sistemas de gran cambio. |

Tácticas: ejecución, persistencia, escalación de privilegios-técnica: T1053. Busca cualquier invocación posiblemente maliciosa de las tareas planificadas y las bloquea antes de que se añadan a los sistemas de cambios altos. Esto intentará cortar el mecanismo de persistencia de malware. |

| 330 |

262474 |

4 |

-1 |

Identificar y bloquear la invocación posiblemente sospechosa del proceso de sistema SvcHost y, por lo tanto, impedir que se utilice indebidamente |

Mitre-T1055: busca cualquier invocación potencialmente maliciosa del proceso del sistema SvcHost y lo bloquea de las inserciones de procesos no deseadas. |

Táctica: la técnica de evasión de defensa: T1055. Busca cualquier invocación potencialmente maliciosa del proceso del sistema SvcHost y lo bloquea de las inserciones de procesos no deseadas de los ataques de actor desconocidos. |

| 331 |

196939 |

3 |

-1 |

Identificar y bloquear probablemente la invocación sospechosa del proceso del sistema SvcHost para las asignaciones de grupos de reglas de seguridad |

Mitre-T1055. Busca cualquier invocación potencialmente maliciosa del proceso de sistema SvcHost y la bloquea de las inyecciones de procesos no deseados para la postura de seguridad. |

Táctica: la técnica de evasión de defensa: T1055. Busca cualquier invocación potencialmente maliciosa del proceso de sistema SvcHost y lo bloquea de las inserciones de procesos no deseadas desde el proceso de actor desconocido para la postura de seguridad. |

| 332 |

393548 |

6 |

-1 |

Impedir que certutil .exe Descargue o descodifique archivos con extensiones sospechosas |

Mitre-T1140: bloquea certutil para descargar archivos remotos o descodificar archivos camuflados como cualquier otro. |

Tácticas: protección frente a las técnicas de evasión: T1140, T1218. CertUtil es un archivo binario que puede ser abusado por los atacantes para obtener o descodificar cargas. Esta regla impide que certutil .exe obtenga cargas o descodificación de archivos preconfigurados. Certutil también pertenece a un grupo de herramientas de uso dual en la técnica Mitre T1218 |

| 333 |

917837 |

14 |

-1 |

Identificar probablemente cadenas de procesos sospechosas |

Mitre-T1574: identificar cadenas de proceso interesantes y bloquearlas si el comportamiento es sospechoso. |

Tácticas: persistencia, escalación de privilegios, evasión de defensa: T1574. Identificar cadenas de procesos interesantes y bloquearlas si el comportamiento no es adecuado o sospechoso. |

| 334 |

262478 |

4 |

-1 |

Identificar las modificaciones del registro en ubicaciones sospechosas |

Mitre-T1547: el malware puede, en ocasiones, mantener la persistencia agregando o modificando claves de registro para indicar a un servicio o a un archivo binario que se ejecute. |

Táctica: Persistence-técnica: T1547. Identifica y bloquea las modificaciones del registro en ubicaciones sospechosas. |

| 335 |

328015 |

5 |

-1 |

Evitar que el uso de las utilidades comunes de Windows inicie los procesos en un intento de omitir UAC |

Mitre-T1548: intento de evitar las técnicas de elevación comunes, como las omisiones de UAC |

Tácticas: escalación de privilegios, evasión de defensa-técnica: T1548. Esta regla intenta mitigar algunas técnicas comunes de omisión de UAC en Windows |

| 336 |

196944 |

3 |

-1 |

Detección de cargas sospechosas dirigidas a aplicaciones o servicios relacionados con la red |

Detectar cargas sospechosas dirigidas a servicios o aplicaciones relacionados con la red en asignaciones de grupos de reglas de seguridad. |

Detectar cargas sospechosas dirigidas a aplicaciones o servicios relacionados con la red a través de varias herramientas de uso dual o intérpretes de script. |

| 337 |

196945 |

3 |

-1 |

Impedir que los navegadores inicien script los intérpretes o las herramientas de uso dual en asignaciones de grupos de reglas de seguridad |

Detectar patrones en los que los navegadores intentan ejecutar editores de script o herramientas de uso dual en la postura de seguridad. |

Detecte patrones en los que los navegadores intentan iniciar script editores o herramientas de uso dual y funciona de forma predeterminada en las asignaciones de grupos de reglas de seguridad. |

| 338 |

196946 |

3 |

15 |

Detecta y bloquea los intentos de vaciado de procesos para procesos que se activaron desde un actor desconocido. |

Mitre-T1055. Detecta y bloquea cualquier hueco de proceso que intente identificarse mediante el estado de subproceso inicial |

Tácticas: evasión de defensa, escalación de privilegios: T1055. Detecta y bloquea cualquier intento de vaciado de procesos identificado mediante el estado de subproceso inicial y otros propietarios de información de proceso relevantes. |

| 339 |

131411 |

2 |

-1 |

Impedir .NET la ejecución de utilidades para registrar ensamblados |

Mitre-T1218: impida que Regsvcs .exe y Regasm .exe registren y ejecuten .NET ensamblados. |

Táctica: la técnica de evasión de defensa: T1218. Evite que Regsvcs .exe y Regasm .exe registren y ejecuten .NET ensamblados que se puedan utilizar para proxy la ejecución de código. |

| 340 |

131412 |

2 |

-1 |

Identificar y bloquear probablemente las invocaciones sospechosas por parte de SearchProtocolHost y, por lo tanto, evitar que se abuse |

Mitre-T1055: busca cualquier invocación de procesos potencialmente maliciosas por SearchProtocolHost e impide que se produzcan inserciones de procesos no deseadas. |

Táctica: la técnica de evasión de defensa: T1055. Busca cualquier invocación de procesos potencialmente maliciosos por parte del proceso del sistema SearchProtocolHost e impide que se produzcan inserciones de procesos no deseadas. |

| 341 |

196949 |

3 |

-1 |

Identifique y bloquee los patrones que se utilizan en los ataques de ransomware en las asignaciones de grupos de reglas de seguridad. |

Busca cualquier invocación potencialmente maliciosa de patrones que sean habituales en ataques de ransomware. Requiere un enfoque más agresivo que la regla 342 y que funciona en asignaciones de grupos de reglas de seguridad. |

Busca cualquier invocación potencialmente maliciosa de patrones que sean habituales en ataques de ransomware y bloquea la ejecución. Requiere un enfoque más agresivo que la regla 342 y que funciona en asignaciones de grupos de reglas de seguridad. |

| 342 |

131414 |

2 |

-1 |

Identificar y bloquear patrones que se utilizan en ataques de ransomware |

Busca cualquier invocación potencialmente maliciosa de patrones que son habituales en ataques de ransomware |

Busca cualquier invocación potencialmente maliciosa de patrones que sean habituales en ataques de ransomware y bloquea la ejecución. |

| 343 |

131415 |

2 |

-1 |

Impiden que los archivos binarios de Windows puedan iniciar cmd .exe como parte de una omisión de UAC |

Mitre-T1548: intento de evitar las técnicas de elevación comunes, como las omisiones de UAC |

Tácticas: escalación de privilegios, evasión de defensa-técnica: T1548. Esta regla intenta mitigar algunas técnicas comunes de omisión de UAC en Windows |

| 344 |

196952 |

3 |

-1 |

Identificación de cadenas de procesos sospechosas para las asignaciones de grupos de reglas de seguridad |

Mitre-T1574: identificar cadenas de proceso interesantes y bloquearlas si el comportamiento es sospechoso. La regla solo se aplica a las asignaciones de grupos de reglas de seguridad. |

Tácticas: persistencia, escalación de privilegios, evasión de defensa: T1574. Identificar cadenas de procesos interesantes y bloquearlas si el comportamiento no es adecuado o sospechoso. Las reglas solo se aplican a las asignaciones de grupos de reglas de seguridad. |

| 345 |

65881 |

1 |

-1 |

Identifique las cadenas de ejecución de procesos sospechosas. Esto viene determinado por la ocurrencia habitual del proceso en una cadena de procesos específica |

Mitre-T1574: identificar cadenas de proceso interesantes y bloquearlas si el comportamiento es sospechoso. |

Tácticas: persistencia, escalación de privilegios, evasión de defensa: T1574. Identificar cadenas de procesos interesantes y bloquearlas si el comportamiento no es adecuado o sospechoso. |

| 346 |

196954 |

3 |

-1 |

Impedir que certutil .exe Descargue o descodifique cualquier archivo |

Mitre-T1140: bloquea certutil para que no descargue archivos o descodificaciones de archivos remotos. Esta regla difiere de la regla de ID 332 en que proporciona una cobertura más general de los parámetros certutil que se van a abserlo. |

Tácticas: protección frente a las técnicas de evasión: T1140, T1218. CertUtil es un archivo binario que puede ser abusado por los atacantes para obtener o descodificar cargas. Esta regla impide que certutil .exe obtenga cargas o descodificación de archivos preconfigurados. Certutil también pertenece a un grupo de herramientas de uso dual en la técnica Mitre T1218. |

| 347 |

393563 |

6 |

-1 |

Impedir que los procesos de actor intenten ejecutar repetidamente comandos sucesivos |

Mitre-T1059: comando y scripting. Evite que los procesos desconocidos ejecuten repetidamente comandos para detener los servicios o realizar otros elementos con scripts en una fila. |

Esto es habitual con conjuntos de herramientas y scripts de concil para que un proceso ejecute repetidamente cmd, PowerShell, WMIC, net, etc. para realizar una rápida conciliación de un sistema o detener los servicios y procesos críticos. |

| 349 |

65885 |

1 |

15 |

Detección de un uso potencialmente malicioso de BITSAdmin |

Mitre-T1197: busca el uso sospechoso de la herramienta BITSAdmin para descargar un archivo en una ubicación no estándar o en sitios maliciosos |

Táctica: evasión de la defensa, persistencia-técnica: T1197. Busca el uso sospechoso de la herramienta BITSAdmin para descargar un archivo en una ubicación no estándar o en sitios maliciosos |

| 350 |

65886 |

1 |

15 |

Detección del uso sospechoso de las herramientas de transferencia de datos |

Mitre-T1537, T1567: busca uso sospechoso de herramientas que se pueden utilizar para transferir datos a una red externa. |

Táctica: exfiltración, técnica: T-1537, T-1567. Esta regla se destina para detectar la exfiltración de datos mediante la detección del uso sospechoso de las herramientas de transferencia de datos comunes. El tráfico de red relacionado con la herramienta se debe revisar en caso de que la regla se active. |

| 500 |

197108 |

3 |

15 |

Bloquear el movimiento lateral de otros equipos Windows de la red |

Mitre-T1570: transferencia de herramienta lateral. Bloquea el uso de herramientas que permiten el movimiento lateral de archivos a este cliente. |

Táctica: movimiento lateral-técnica: T1570. Esta regla bloquea el movimiento lateral de los clientes de Windows. Es posible que sea necesario revisar un origen de datos de red que supervise el tráfico para asegurarse de que esta es la actividad esperada. Esta regla solo se debe activar para los sistemas que se encuentren en entornos altamente restringidos, ya que puede generar muchos falsos positivos. |

| 501 |

131573 |

2 |

15 |

Bloquear el movimiento lateral de otros equipos Linux de la red |

Mitre-T1570. Bloquea todo el desplazamiento lateral hacia este cliente desde otros equipos Linux de la red |

Táctica: movimiento lateral-técnica: T1570. Esta regla bloquea el movimiento lateral de los clientes de Linux. Solo debe activarse para sistemas que estén en entornos altamente restringidos, ya que puede generar muchos falsos positivos. |

| 502 |

131574 |

2 |

15 |

Detectar nueva creación de servicio |

Mitre-T1543: impedir la creación de nuevos servicios a través de SC .exe o PowerShell. exe. |

Táctica: persistencia, escalación de privilegios-técnica: T1543. La creación de nuevos servicios, aunque común, puede ser un indicador potencial de comportamiento malicioso. Se deben supervisar los nuevos servicios y se ha investigado su ejecución subyacente para asegurarse de que es el comportamiento esperado. Los servicios también se pueden nombrar para que se explicon como servicios legítimos, por lo que el nombre no es suficiente para indicar servicios legítimos frente a maliciosos. |

| 503 |

131575 |

2 |

15 |

Detectar archivos binarios firmados con certificados sospechosos |

Mitre-T1553: impedir la ejecución de archivos binarios firmados con un certificado sospechoso |

Táctica: Defense evasión-Technique: T1553-revertir confianza controla la firma de código. Esta regla bloquea la ejecución de archivos binarios firmados con certificados que no son de confianza. Solo debe activarse para sistemas que estén en entornos altamente restringidos, ya que puede generar muchos falsos positivos. |

| 504 |

131576 |

2 |

15 |

Impedir el uso de sdbinst .exe para instalar las correcciones de aplicación |

Mitre-T1546: impedir el uso de sdbinst .exe para instalar las correcciones de aplicación. Esto se puede utilizar para aplicar parches a los archivos binarios existentes con el fin de ayudar a establecer persistencia o escalar privilegios. |

Táctica: escalación de privilegios, persistencia-técnica: T1546. La aplicación SHIMMING es una forma de ejecución desencadenada por eventos y debe supervisarse cuidadosamente para su uso en su entorno. El uso de sdbinst .exe para instalar un Shim de aplicación podría ser una indicación de un comportamiento malicioso potencial. |

| 505 |

131577 |

2 |

15 |

Detectar parámetros de línea de comandos de CMD .exe ofuscados |

Mitre-T1027: detectar los intentos de ocultación de los parámetros de línea de comandos de CMD .exe . Herramientas de destino como Invoke-DOSfuscation |

Táctica: la técnica de evasión de defensa: T1027. Los atacantes pueden intentar omitir las detecciones de la línea de comandos mediante la ocultación de sus cargas. Los parámetros de línea de comandos ocultos pueden ser un indicador de actividad maliciosa y deben investigarse para verificar que se trata de un uso esperado. |

| 506 |

197114 |

3 |

30 |

Detectar comandos para el descubrimiento de usuarios |

Mitre-T1033: detectar comandos que permitan el descubrimiento de propietario/usuario del sistema. |

Táctica: descubrimiento-técnica: T1033. Al adquirir un punto de acceso, un atacante podría intentar utilizar herramientas de administración de sistemas comunes para obtener más información sobre el sistema al que han obtenido el acceso. Esta regla puede generar falsos positivos debido a su cobertura genérica, por lo que debe activarse con cuidado. |

| 507 |

197115 |

3 |

30 |

Detectar comandos utilizados para descubrir más información sobre un sistema |

Mitre-T1082: detectar comandos utilizados habitualmente para realizar una conciliación adicional en un sistema. |

Táctica: descubrimiento-técnica: T1082. Al obtener una idea, un atacante puede intentar utilizar herramientas de administración de sistemas comunes para descubrir más detalles, como los HotFixes instalados y la versión del SO, a fin de comprender mejor la caja que ha obtenido el acceso inicial a. Se debe tener precaución a la hora de activar esta regla, ya que puede generar falsos positivos debido a la forma en que estos comandos son genéricos. |

| 508 |

197116 |

3 |

30 |

Comandos de detección utilizados para descubrir la información de permisos relacionada con usuarios y grupos |

Mitre-T1069: descubrimiento de grupos de permisos. |

Táctica: descubrimiento-técnica: T1069. Durante la fase de descubrimiento de un ataque, un adversario puede utilizar herramientas comunes para enumerar qué usuario y grupos tienen permisos para los distintos activos del entorno. Estos comandos pueden generar falsos positivos debido a la forma en que son genéricos, pero pueden servir como indicador potencial de compromiso durante la fase de descubrimiento de un ataque. |

| 509 |

262653 |

4 |

30 |

Detectar comandos utilizados para descubrir configuraciones relacionadas con la red |

Mitre-T1016, T1049: detectar comandos utilizados para descubrir información relacionada con la información de configuración y conexiones de la red. |

Táctica: descubrimiento-técnica: T1016, T1049. Durante la fase de descubrimiento de un ataque, un adversario puede utilizar herramientas comunes para enumerar la configuración de red y las conexiones de red. Estos comandos pueden generar falsos positivos debido a la forma en que son genéricos, pero pueden servir como indicador potencial de compromiso durante la fase de descubrimiento de un ataque. |

| 510 |

131582 |

2 |

15 |

Detectar intentos de cifrado de datos para actividades sospechosas |

Mitre-T1022-T1560: detectar intentos de compresión y cifrado antes de los intentos de exfiltración por parte de actores sospechosos. |

Táctica: Collection-técnica: T1560: detección de cifrado por software de terceros o métodos personalizados antes de la exfiltración. La regla está dirigida a entornos altamente restringidos y podría ser propenso a falsos positivos. |

| 511 |

197119 |

3 |

30 |

Detectar los intentos de volcar información confidencial a través del registro o LSASS |

Mitre-T1003: detectar comandos que se pueden utilizar para volcar información confidencial del SO relacionada con las credenciales. |

Táctica: acceso a credenciales-técnica: T1003. Normalmente, los atacantes aprovechan las herramientas personalizadas o nativas para exportar datos confidenciales, como un volcado de memoria de LSASS. exe, una exportación del subárbol del registro de SAM o una instantánea de NTDS .dit para facilitar el volcado de los hashes/credenciales. Es posible que algún software lo haga de forma legítima, por lo que se pueden generar falsos positivos mediante esta regla. |

| 512 |

197120 |

3 |

30 |

Comandos de detección que permiten la ejecución indirecta fuera de CMD y PowerShell |

Mitre-T1202: detectar comandos que pueden ejecutar comandos que no sean CMD o PowerShell. La ejecución de comandos indirectos puede ser una forma de Adversaries para eludir algunas detecciones. |

Táctica: la técnica de evasión de defensa: T1202. Una forma de eludir las defensas puede ser utilizar la ejecución indirecta de comandos que puede permitir a los atacantes permanecer en el radar y omitir las detecciones que puedan estar buscando la ejecución directa a través de CMD .exe o PowerShell. exe. Es posible que algunos scripts utilicen estos comandos de forma legítima, de modo que se puedan generar falsos positivos al activar esta regla. |

| 513 |

197121 |

3 |

15 |

Detección de comandos utilizados para copiar archivos desde un sistema remoto |

Mitre-T1105, T1570: detectar comandos utilizados para transferir herramientas u otros archivos del entorno externo al sistema en peligro. |

Táctica: comando y control-técnica: T1105, T1570. Bloquee las operaciones de copia remota o la herramienta lateral desde un entorno externo. Esta regla puede generar falsos positivos, por lo que se deben a entornos muy restrictivos. |

| 514 |

262658 |

4 |

15 |

Detectar las cargas de DLL que se han secuestrado potencialmente |

Mitre-T1574: detectar intentos de secuestro del flujo de ejecución impidiendo que se carguen dll sospechosos. |

Táctica: persistencia, escalación de privilegios, evasión de defensa: T1574. La apropiación de flujos de control puede llevarse a cabo de varias formas mediante el abusos de los archivos binarios legítimos que intentan cargar las dependencias. Esto puede permitir a los atacantes utilizar archivos binarios de confianza para cargar un archivo DLL que no es de confianza mediante la obtención de ventajas cuando el archivo binario no es explícito para la ruta absoluta en la que se esperan las dependencias. |

| 515 |

197123 |

3 |

-1 |

Protéjase frente a las aplicaciones de Office que inician procesos desconocidos desde ubicaciones no estándar. |

Esta regla protege frente al uso sospechoso de las aplicaciones de Office. Busca procesos sospechosos iniciados por aplicaciones de Office en ubicaciones no estándar. |

Las aplicaciones de Office suelen utilizarse para entregar malware, por lo que esta regla busca el inicio de procesos sospechosos desde las aplicaciones de Office. Esta regla puede generar falsos positivos para que se active con cuidado. |

| 516 |

131588 |

2 |

15 |

Identificar y bloquear procesos que se ejecutan con líneas de comandos no estándar |

Intente bloquear procesos que se ejecutan con líneas de comandos que normalmente no ven el proceso. |

Táctica: evasión de defensa. Esta regla se dirige a los procesos habituales de Windows que se ejecutan con líneas de comandos no estándar. Debe activarse manualmente si desea utilizarlo. |

| 517 |

131589 |

2 |

15 |

Impedir que el proceso de actor con reputaciones desconocidas inicie procesos en carpetas de sistema comunes |

Esta regla busca actores con una reputación de proceso desconocida y evita que inicie procesos secundarios con líneas de comandos en blanco de directorios de sistema comunes. |

Esta regla se destina a los procesos con una reputación de proceso desconocida (o una inferior) que inician archivos binarios de carpetas de sistema comunes. También busca líneas de comandos en blanco como las más comunes en algunos de los usos del cobalto. |

| 518 |

66054 |

1 |

15 |

Evitar que procesos de actor desconocidos inicien procesos de destino en carpetas de sistema comunes |

Esta regla es similar a la 517, pero busca un actor desconocido al ejecutar un destino con parámetros de línea de comandos sospechosos. |

Esta regla es similar a la 517, pero busca un actor desconocido al ejecutar un destino con parámetros de línea de comandos sospechosos. |

| 519 |

131591 |

2 |

15 |

Detectar uso del comando GetSystem elevar privilegios |

Mitre-T1134: acceso token manipulación para la escalación de privilegios. Esta regla busca la técnica de suplantación de canalizaciones con nombre utilizada para obtener privilegios de sistema. |

Adversaries puede utilizar canalizaciones con nombre para conectarse y duplicar el controlador para obtener privilegios del sistema. Si esta regla activa el origen y el destino se deben inspeccionar cuidadosamente para buscar cualquier abuso potencial del sistema. |

| 520 |

66056 |

1 |

15 |

Detectar abusos de los comandos de modificación de permisos de archivo para ejecutar malware |

Mitre-T 1222.001 : modificación de permisos de archivos y directorios. Esta regla detecta usos sospechosos de los comandos de modificación del sistema de archivos para ejecutar malware. |

Mitre-T 1222.001 : modificación de permisos de archivos y directorios. Esta regla detecta usos sospechosos de los comandos de modificación del sistema de archivos para ejecutar malware. |

| 521 |

131593 |

2 |

15 |

Detectar intentos de secuestros de un servicio cuya ruta no tenga comillas |

Mitre-T 1574.009 : flujo de ejecución de secuestro a través de la interceptación de ruta. |

Tácticas: persistencia, escalación de privilegios, evasión de defensa. Las rutas de servicio que no tienen una cotización adecuada pueden secuestrarse colocando un archivo binario en una carpeta que se busca antes que el servicio previsto |

| 522 |

66058 |