ルール

ID |

ルール識別子 |

ルールのバージョン |

Repu- tation |

名前 |

説明 |

詳しい説明 |

| 0 |

0 |

0 |

-1 |

なし |

この評判に影響を及ぼすルールはありません。 |

この評判に影響を及ぼすルールはありません。 |

| 1 |

589825 |

9 |

-1 |

証明書レピュテーションを使用して、信頼できるファイルか不正なファイルかを識別します |

署名証明書の GTI またはエンタープライズ レピュテーションに基づき、ファイルが信頼できるものか不正なものかを特定します。 |

このルールは、署名証明書の GTI またはエンタープライズ レピュテーションに基づき、ファイルが信頼できるものか不正なものかを特定します。証明書レピュテーションは、[不正なことが確認されている]、[信頼できることが確認されている]、[不正な可能性が非常に高い]、[信頼できる可能性が非常に高い] のいずれかでなければなりません。 |

| 2 |

196610 |

3 |

-1 |

エンタープライズ ファイル レピュテーションを使用して、信頼できるファイルか不正なファイルかを識別する |

ファイルのエンタープライズ レピュテーションに基づき、ファイルが信頼できるものか不正なものかを特定します。 |

このルールは、ファイルのエンタープライズ レピュテーションに基づき、ファイルが信頼できるものか不正なものかを特定します。このレピュテーションは、[不正なことが確認されている]、[信頼できることが確認されている]、[不正な可能性が非常に高い]、[信頼できる可能性が非常に高い] が最低限必要となります。 |

| 3 |

65539 |

1 |

0 |

選択基準に基づいてファイル検索をバイパスします |

GTI で駆除または不明な選択条件に基づいて、ファイルの GTI 参照をバイパスします。 |

GTI で駆除または不明な選択条件に基づいて、ファイルの GTI 参照をバイパスします。 |

| 4 |

196612 |

3 |

-1 |

GTI ファイル レピュテーションを使用して、信頼できるファイルか不正なファイルかを識別します |

ファイルの GTI レピュテーションに基づき、ファイルが信頼できるものか不正なものかを特定します。 |

このルールは、ファイルの GTI レピュテーションに基づき、ファイルが信頼できるものか不正なものかを特定します。このレピュテーションは、[不正なことが確認されている]、[信頼できることが確認されている]、[不正な可能性が非常に高い]、[信頼できる可能性が非常に高い] が最低限必要となります。 |

| 5 |

327685 |

5 |

-1 |

GTI URL の評判を使用して、信用または不正なプロセスを識別します |

Mitre-T1204. GTI URL の評判に基づいて、プロセスが信頼できるものか不正なものかを特定します。 |

戦術: 実行方法: T1204 このルールは、GTI URL の評判に基づいて、プロセスが信頼できるものか不正なものかを特定します。 |

| 10 |

262154 |

4 |

100 |

ファイルの属性、証明書レピュテーション、およびファイル レピュテーションを使用して、ファイルが、信頼できるインストーラーのメイン コンポーネントであるかどうかを識別します。 |

ファイルの属性、ファイル名、GTI またはエンタープライズ証明書とファイルの評判に基づいて、ファイルが信頼できるインストーラーであるかどうかを判断します。 |

このルールは、ファイルの GTI またはエンタープライズ レピュテーションに基づき、ファイルが、信頼できるインストーラーであるかどうかを特定します。また、ファイル名、会社名、その他類似の属性を使用して、信頼できる更新プログラムまたはインストーラーコンポーネントかどうかを判断します。 |

| 12 |

131084 |

2 |

100 |

ハッシュにより識別される特定のファイルに基づいて、ファイルが、信頼できるインストーラーのメイン コンポーネントであるかどうかを識別します |

ファイル ハッシュ、および GTI またはエンタープライズ レピュテーションに基づき、ファイルが、信頼できるインストーラーであるかどうかを特定します。 |

このルールは、ファイルのハッシュと GTI またはエンタープライズファイルの評価に基づいてファイルが信頼できるインストーラーであるかどうかを判断し、信頼できる更新プログラムまたはインストーラーのコンポーネントであるかどうかを判断します。 |

| 20 |

131092 |

2 |

-1 |

McAfee の特権で、ファイルが信頼できるものかどうかを識別します |

AV DAT ファイルで配布された証明書やハッシュを使用して、ファイルが信頼できるものかどうかを識別します。 |

このルールは、AV DAT ファイルに配布される証明書またはハッシュを使用して信用されたファイルを識別します。また、McAfee のプロセスとドライバーで昇格した特権を付与することもできます。 |

| 34 |

131106 |

2 |

1 |

SFv3 確認 |

Sfv3 検証用に使用できるテスト サンプルを識別します。 |

このルールは、SFv3 フレームワークの確認用に使用できるテスト サンプルをハッシュにより識別します。 |

| 35 |

196643 |

3 |

1 |

Installation Verification |

インストールの確認で使用できるテスト サンプルを識別します。 |

このルールは、インストールの確認で使用できるテスト サンプルを識別します。 |

| 36 |

65572 |

1 |

1 |

TIE サーバーがない環境でのインストールの検証 |

TIE サーバーなしの構成において、インストールの確認で使用できるテスト サンプルを識別します。 |

このルールは、TIE サーバーなしの構成においてインストールの確認で使用できるテスト サンプルを識別します。 |

| 38 |

131110 |

2 |

1 |

SFv3 確認ルールがクラウドで無効 |

SFv3 確認がクラウドで無効になっているテスト ルール |

このルールは、ハッシュによる テスト サンプルを識別しますが、SFv3 フレームワークの確認がクラウドで無効になっています。 |

| 50 |

65586 |

1 |

85 |

信頼できる作成者からのファイルが信頼できるものかどうかを識別します |

完全に信頼できる更新プログラムによって作成されたファイルが信頼できるものかどうかを識別します。 |

このルールは、完全に信頼できる更新プログラムによって作成され、変更されていない信頼できるファイルを識別します。 |

| 51 |

131123 |

2 |

-1 |

Trust Scanner により、信頼できるインストーラーとしてマークが付けられているファイルを識別します |

Dat ファイルに基づいて信頼スキャナーによって信頼されているとマークされるファイルを識別します。 |

このルールは、dat ファイルで使用可能で、クラウドに依存しない情報に基づいて信頼スキャナが信頼できるインストーラファイルとしてマークされているファイルを識別します。 |

| 55 |

131127 |

2 |

99 |

レピュテーションの修正が必要とされる証明書を識別します |

レピュテーション レベルの修正が必要とされる、Tier1 ベンダーからの証明書を識別します。 |

このルールは、レピュテーション レベルの修正が必要とされる、Tier1 ベンダーからの証明書を識別します。 |

| 57 |

262201 |

4 |

-1 |

GTI ファイル レピュテーションを使用して [信頼できる可能性がある] または [不正な可能性がある] のファイルを識別します |

GTI ファイル レピュテーションに基づき、[信頼できる可能性がある] または [不正な可能性がある] のファイルを判別します。 |

このルールは、[信頼できる可能性がある] または [不正な可能性がある] など、GTI レピュテーションで決定的である度合いの低いファイルを識別します。 |

| 58 |

196878 |

3 |

70 |

ネットワーク共有場所で実行されるファイルの信頼度を識別します |

このルールは、ファイル属性と、普及などの他の関連情報を使用して、ネットワーク共有で実行されたファイルの信頼を識別します。 |

このルールは、スキャナーの結果とファイル属性を使用して、ネットワーク共有で実行されたファイルの信頼を識別します。信頼を示します。 |

| 60 |

131132 |

2 |

0 |

問題のファイルを識別する上で役立つ属性設定ルール |

興味のある俳優によって起動されたアイテム、またはインターネットに接続しているアイテムを識別します。 |

関心のあるアクターによって起動されたファイル、または自己署名証明書などの特別な特徴があるものを識別します。 |

| 61 |

262205 |

4 |

0 |

インターネットに接続しているアプリケーションを識別します |

Web ブラウザーや電子メールクライアントなどの一般的なインターネット接続アプリケーションを識別します。 |

このルールは、ファイル名や証明書などの識別可能な属性を使用して、web ブラウザーや電子メールクライアントなどのインターネット接続アプリケーションを識別します。 |

| 62 |

196670 |

3 |

0 |

コンテンツ ファイルを読み込むアプリケーションを識別します |

PDF 文書、Microsoft Office ドキュメント、ビデオなどのコンテンツファイルを読み取るアプリケーションを識別します。 |

このルールは、PDF ドキュメント、Microsoft Office ドキュメント、ビデオなどのコンテンツを読み取る一般的なアプリケーションの実行ファイルのメインを識別します。 |

| 95 |

131167 |

2 |

85 |

レピュテーションが既知でクリーンな証明書により署名されているファイルを識別し、オフライン時にそれらを [信頼できる可能性が非常に高い] としてマークを付けます |

既知のクリーンな証明書で署名されているファイルを識別し、オフラインで信頼できる可能性があるものをマークします。 |

既知のクリーンな証明書で署名されているファイルを識別し、接続なしモードで信頼できる可能性があるものをマークします。 |

| 96 |

65632 |

1 |

0 |

インテリジェント プロンプト |

インターネット ブラウザー以外の信頼できるアプリケーションのライブラリ読み込みに関するプロンプトを表示しません。 |

このルールは、インターネット ブラウザー以外の信頼できるアプリケーションのライブラリ読み込みに関するプロンプトを表示しません。 |

| 97 |

262241 |

4 |

70 |

2018年6月以降に JTI スキャナーのバージョンがリリースされた場合を除き、オフライン時にファイルを信頼します。 |

システムがオフライン (TIE からも GTI からも切断) の場合、不審な特徴が含まれていないファイルを信頼するかどうかを特定します。 |

このルールは、システムが TIE サーバーまたは GTI から切断されている場合、不審な特徴が含まれていないファイルを信頼できるファイルとして処理します。このルールでは、信頼性判定のために少し緩い基準を使用することにより、TIE サーバーからも GTI からも切断されている場合に、多数の未知のファイルでの問題を低減します。本ルールは、2018年6月にリリースされたJTI Scannerバージョン2.1.4.1590以上に適用されます。 |

| 98 |

262242 |

4 |

70 |

2018年6月以前にリリースされたJTI Scannerのバージョンでは、非常に疑わしい場合を除き、オフライン中のファイルを信頼します。 |

システムがオフライン (TIE からも GTI からも切断) の場合、不審な特徴が含まれていないファイルを信頼するかどうかを特定します。 |

このルールは、システムが TIE サーバーまたは GTI から切断されている場合、不審な特徴が含まれていないファイルを信頼できるファイルとして処理します。このルールでは、信頼性判定のために少し緩い基準を使用することにより、TIE サーバーからも GTI からも切断されている場合に、多数の未知のファイルでの問題を低減します。このルールは、2018年6月にリリースされたJTI Scannerの以下2.1.4.1590のバージョンに適用されます。 |

| 99 |

196707 |

3 |

50 |

オフライン時に、変更の少ないシステムのセキュリティレベルに基づき、ファイルを信頼します。 |

システムがオフライン (TIE サーバーまたは GTI から切断) の場合、不審な特徴が含まれていないファイルを不明なファイルにするかどうかを特定します。 |

このルールは、システムが TIE サーバーまたは GTI から切断されている場合、不審な特徴が含まれていないファイルを不明なファイルとして処理します。これは最後に実行されるルールです。 |

| 125 |

262269 |

4 |

85 |

信頼できる Windows AppStore アプリケーションというマークが付けられたファイルを識別します |

ファイルとプロセス属性を使用して、信頼できる Windows の AppStore アプリケーションとしてマークされたファイルを識別します。 |

このルールは、ファイル属性、ファイルの場所、プロセス属性に基づいて、信頼できる Windows の AppStore アプリケーションとしてマークされたファイルを識別します。 |

| 126 |

393342 |

6 |

85 |

署名付きのアプリケーションが信頼できるものかどうかを識別します |

プログラムのインストールに通常使用するパスに格納されている、署名付きのファイルを識別します。また、スタートメニュー項目を使用することもできます。 |

このルールは、署名付きで、かつ非自己署名証明書を持つファイルを特定します。[スタート] メニューの項目などの環境属性と共に、ファイルの場所が考慮されます。 |

| 127 |

196735 |

3 |

85 |

ヘルプ リソース ライブラリが信頼できるものかどうかを識別します |

信頼できるソフトウェアによって使用されている署名付きリソース ライブラリを識別します。 |

このルールは、信頼できるソフトウェアによって使用されているリソース ライブラリを識別します。ファイルは署名付きで、不正な証明書の評判はありません。これには、インポートやエクスポートなし、少数のポータブル実行可能 (PE) セクションなどのリソースライブラリを示す特徴があります。 |

| 128 |

196736 |

3 |

85 |

ヘルプ リソース ライブラリが信頼できるものかどうかを識別します |

信頼できるソフトウェアによって使用されている署名付きリソースライブラリを識別します。これらのライブラリは、一般的にヘルプドキュメントの一部として使用されます。 |

このルールは、信頼できるソフトウェアによって使用されている署名付きリソースライブラリを識別します。ライブラリは、一般的にアプリケーションのヘルプドキュメントの一部として使用されます。これらは署名付きで、不正な証明書の評判はありません。これには、インポートやエクスポートなし、少数のポータブル実行可能 (PE) セクションなどのリソースライブラリを示す特徴があります。また、アプリケーションのインストールフォルダーにも保存されています。 |

| 129 |

262273 |

4 |

85 |

署名付きのユーティリティアプリケーションが信頼できるものかどうかを識別します |

署名付きで証明書が信頼できないユーティリティアプリケーションを識別します。これらのファイルは起動時に起動せず、ユーティリティプログラムであることを示す特徴があります。 |

このルールは、署名付きで、証明書が信頼できないユーティリティアプリケーションを識別します。これらのファイルは起動時に起動しません。これらは、ツールまたはインストールされたプログラム (例: %programfiles% \ サブフォルダー) を示して api をインポートし、信頼されたユーティリティアプリケーションと一貫性のある他の特性を持っているフォルダーにあります。 |

| 130 |

327810 |

5 |

85 |

署名付きのドライバーが信頼できるものかどうかを識別します |

ローカル システムにインストールされている署名付きのデバイス ドライバーを識別します。 |

このルールは、ローカル システムにインストールされている署名付きのデバイス ドライバーを識別します。これらは、ネイティブサブシステムを使用し、%windir%\system32\drivers または driverstore フォルダーにあります。 |

| 131 |

327811 |

5 |

85 |

署名付きのデジタル著作権管理 (DRM) ライブラリが信頼できるものかどうかを識別する |

Windows によって使用されている署名付きの、信頼できるデジタル著作権管理ライブラリを識別します。 |

このルールは、署名付きで、証明書が信頼できるデジタル著作権管理ライブラリが信頼できるものかどうかを識別します。これらのファイルは、Windows DRM および DRM キャッシュフォルダーに格納されています。 |

| 132 |

262276 |

4 |

85 |

署名付きのファイルが信頼できるものかどうかを識別します |

ファイルが、署名付きで、信頼でき、その証明書レピュテーションが信頼できるものかどうかを識別します。 |

このルールは、署名付きで信頼されたファイルであり、証明書も信用できるものであることを識別します。 |

| 133 |

262277 |

4 |

70 |

ディスク上のファイルが信頼できるものかどうかを識別します |

ディスク上に存在し、リンク先モジュールをインストールする前に不審ではないファイルを識別します。 |

このルールは、マイリンクモジュールをインストールする前に、ディスク上に存在し、不審ではないファイルを識別します。これらは、NTFS ファイルジャーナリングで識別された変更による改ざんはありません。 |

| 134 |

327814 |

5 |

85 |

TIE モジュールをインストールする前に、ディスク上に存在し、エンタープライズ内で多く確認されている信頼できるファイルを識別する |

ディスク上に存在し、統合モジュールをインストールする前に不審ではないファイルを識別し、企業内で検出されました。 |

このルールは、マイリンクモジュールをインストールする前に、ディスク上に存在し、不審ではないファイルを識別します。これらは、NTFS ファイルジャーナリングで識別された変更による改ざんはありません。また、ファイルはエンタープライズ内で確認済みである必要があります。 |

| 136 |

327816 |

5 |

85 |

[信頼できる可能性がある] の署名のない NativeImage ファイルを識別します |

既知の信頼できる証明書で署名されていないディスクのイメージファイルを検出します。それらのファイルは、多くの場合普及率が低く、システム固有の場合があります。 |

このルールは、ファイルが存在し、信頼されている可能性があり、不審な属性が含まれていない信頼性がある、プリコンパイル済みバイナリを検出します。 |

| 137 |

196745 |

3 |

85 |

信頼できる可能性がある、署名のない DOTNet アセンブリを識別します |

既知の信頼できる証明書で署名されていない DOTNet アセンブリを検出します。それらのファイルは、多くの場合普及率が低く、システム固有の場合があります。 |

このルールは、グローバルアセンブリキャッシュフォルダーにインストールされ、不審な属性を含まない信頼できる可能性があるファイルを検出します。それらのファイルは、しばしばネットワーク内のほとんどのシステムに存在せず、事前コンパイル済み DOTNet ネイティブ イメージ ファイルおよび類似のアセンブリが含まれている可能性があります。 |

| 138 |

393354 |

6 |

85 |

信頼できる署名なしの Microsoft DOTNet アセンブリを識別します |

既知の信頼できる証明書で署名されていない Microsoft DOTNet アセンブリを検出します。それらのファイルは、企業内の多くのマシンには存在していない可能性があります。 |

このルールは、CLR コード (DOTNet) が存在し、グローバルアセンブリキャッシュフォルダーにインストールされていて、不審な属性を含まない、指定のファイルを Microsoft 検出します。just-in-time コンパイル済みアセンブリを含め、ファイルは、企業内の複数のマシンにある場合もあれば、そうでない場合もあります。 |

| 139 |

327819 |

5 |

85 |

DOTNet アセンブリが信頼できるものかどうかを識別します |

グローバル アセンブリ キャッシュにインストール済みで、複数のマシンに存在する DOTNet アセンブリを検出します。 |

このルールは、CLR コード (DOTNet) が含まれていて、グローバルアセンブリキャッシュフォルダーにインストールされているファイルを検出します。これらのファイルは、エンタープライズ内の複数のマシンに存在し、ジャストインタイムでコンパイルされたアセンブリではないことを示しています。 |

| 140 |

196748 |

3 |

85 |

一般的なファイルが信頼できるものかどうかを識別します |

長期間エンタープライズに存在し、複数のマシンで多く確認されているファイルを検出します。 |

このルールは、広く使用されているために信頼されたファイルを検出します。これらのファイルは、エンタープライズ内の複数のマシンに存在しており、3 か月を超えて確認されています。 |

| 151 |

196759 |

3 |

70 |

Web インストーラーを識別します |

署名付きで、証明書が信頼できない web インストーラーを識別します。また、会社、製品、バージョンも識別します。 |

このルールは、署名付きで、証明書が信頼できない web インストーラーを識別します。また、Web インストーラーの会社、製品、バージョンも識別します。 |

| 152 |

327832 |

5 |

70 |

Windows インストーラーで展開されたファイルが安全であるかどうかを識別します |

アクタープロセス、証明書、クラウドの評判に基づいて、Windows インストーラインストーラーによって抽出された安全なファイルを識別します。 |

このルールは、Windows のインストーラーがアクタープロセス、証明書、クラウドの評判に基づいて抽出した安全なファイルを識別します。インストーラーがドロップしたファイルについて不審な点がある場合、このルールはウイルスの評判を得ません。 |

| 153 |

131225 |

2 |

70 |

ATD が不審として報告しないファイルを識別します |

Advanced Threat Defense が不審として報告しないファイルを識別します。 |

このルールは、Advanced Threat Defense が評価したファイルを識別し、不審として報告されていないことを示します。 |

| 205 |

262349 |

4 |

30 |

異常な作成日のファイルや通常圧縮されていないファイルが不審なものであるかどうかを識別します |

圧縮されていないと思われる、作成日付が尋常でない、また、一時フォルダーやダウンロード フォルダーなどの場所にある、という理由のために不審なファイルを識別します。 |

このルールは、一時フォルダーやダウンロードフォルダーなどの場所にある不審なファイルを識別します。これらのファイルは、パックされていない可能性があり、日付プロパティが改ざんされているというエビデンスがあります。 |

| 206 |

65742 |

1 |

30 |

異常な作成日のファイルや通常圧縮されているファイルが不審なものであるかどうかを識別します |

システム全体の不審なファイルを識別します。これらのファイルは、通常圧縮されており、日付が改ざんされている痕跡を示します。 |

このルールは、システム全体に存在する不審なファイルを識別します。これらのファイルは、パックとして識別され、日付プロパティが改ざんされているというエビデンスがあります。 |

| 207 |

196815 |

3 |

15 |

ごみ箱から実行されたファイルが不審なものであるかどうかを識別します |

ごみ箱から実行されたファイルが不審なものであるかどうかを識別します。 |

このルールは、ごみ箱に存在するファイルや、ごみ箱から実行されたファイルが不審なものであるかどうかを識別します。 |

| 208 |

65744 |

1 |

15 |

ローミング フォルダーから実行されたファイルが不審なものであるかどうかを識別します |

ユーザーのローミング フォルダーから実行されたファイルや読み込まれたファイルが不審なものであるかどうかを識別します。 |

このルールは、ユーザーのローミングフォルダー ( %userprofile% \appdata\roaming) から不正な方法で実行またはロードされた不審なファイルを識別します。 |

| 209 |

196817 |

3 |

15 |

ユーザーに表示されないファイルが不審なものであるかどうかを識別します |

ユーザーに表示されていないときに実行されたファイルや読み込まれたファイルが不審なものであるかどうかを識別します。 |

このルールは、ファイル属性などのメカニズムでは表示されない、実行されたファイルや読み込まれたファイルが不審なものであるかどうかを識別します。これらのファイルは重要なオペレーティングシステムファイルであるように見えますが、そうではありません。 |

| 211 |

65747 |

1 |

15 |

信頼されていないプロセスで作成されたファイルが不審なものであるかどうかを識別します |

不審なプロセスや既知の不正なレピュテーションのプロセスで作成されたファイルが不審なものであるかどうかを識別します。 |

このルールは、ファイルを作成したプロセスが作成時に [不正な可能性がある] から [不正なことが確認されている] のレピュテーションであったために不審なファイルを識別します。ファイルは、作成後にも変更されていません。 |

| 213 |

131285 |

2 |

30 |

ファイルをパックした方法に基づいて不審として識別します |

圧縮されたファイルや暗号化されたファイルが不審なものであるかどうかを識別し、正規のソフトウェアで使用されないパッカーであるかどうかを確認します。 |

このルールは、ファイルがパックまたは暗号化されていると判断した場合に不審として識別し、正規のソフトウェアではよく見られない機能がファイルに存在することを示します。 |

| 214 |

65750 |

1 |

30 |

不審なキーロガーを識別します |

正当なソフトウェアで使用されていない機能が存在し、キーロガーのように見える場合に、不審としてファイルを識別します。 |

このルールは、正当なソフトウェアで使用されていない機能がある場合に、ファイルが不審であることを識別します。ファイルには、キーストロークのモニタリングに使用される API をインポートしたり、バージョン情報が欠落しているなどの不審な特徴があります。 |

| 217 |

131289 |

2 |

15 |

不審なパスワード盗聴を識別します |

ユーザーのローミング プロファイルに誤ってインストールされ、不審な特徴があるファイルを識別します。 |

このルールは、ユーザーのローミング プロファイルに誤ってインストールされ、不審な特徴があるファイルを識別します。このファイルは、キーストロークのモニタリング、スクリーンショットのキャプチャ、アクティブなデバッガーの検査に使用される API をインポートします。 |

| 218 |

65754 |

1 |

30 |

ファイル経過期間が表示されないファイルが不審なものであるかどうかを識別します |

表示されるファイルの経過期間が変更されているファイルを識別します。ファイルには不審な特徴があり、インストールされたプログラムのように見えません。 |

このルールは、表示されるファイルの経過期間が変更されているファイルを識別します。このファイルには、圧縮されていたり、バージョン情報が欠落していたり、システム ファイルとしてタグ付けされていたり、不審な API をインポートするなどの不審な特徴があります。インストールされているプログラムに通常使用されているパスには存在しません。 |

| 219 |

393435 |

6 |

15 |

安全な場所で表示されていないファイルが不審なものであるかどうかを識別します |

システム ドライバー用に予約されているフォルダーなどの安全な場所にあるファイルを識別します。これらのファイルは、その場所にある他のファイルと一貫性がなく、不審な特徴があります。 |

このルールは、システム ドライバー用に予約されているフォルダーなどの安全な場所にあるファイルを識別します。これらのファイルは、ネイティブサブシステムを使用しません。また、バージョン情報が不明または間違っていたり、ファイルタイプが拡張子と一致しないなどの不審な特徴があります。 |

| 220 |

196828 |

2 |

30 |

新しいファイルが不審なものであるかどうかを識別します |

システムに新たに追加され、修正されたセクション名やバイナリのエントリ ポイントでの修正されたコードなどの不審な特徴があるファイルを識別します。 |

このルールは、過去 30 日間に作成され、不審な特徴があるファイルを識別します。これらのファイルには、修正されたセクション名やバイナリのエントリ ポイントでの修正されたコードが含まれます。 |

| 222 |

131294 |

2 |

15 |

インストール済みプログラムとして表示されていない不審なキーロガーを識別します |

インストール済みプログラムで使用される場所には表示されず、キーロギング API をインポートするファイルを検出します。これらの機能には、正規のアプリケーションではなく、一部のインポートやシステムの新機能など、不審な特徴があります。 |

このルールは、プログラム ファイルのフォルダーやサブフォルダーには表示されず、キーロギング API をインポートするファイルを検出します。ファイルがサービスとして登録されていないか、プログラムの追加と削除ではありません。これには、起動時に起動するレジストリキーがあります。また、一部のインポートまたはポータブル実行可能ファイル (PE) セクションなどの不審な特徴があります。 |

| 234 |

65770 |

1 |

15 |

ATD が不審として報告したファイルを識別します |

Advanced Threat Defense が不審として報告されたファイルを識別します。 |

このルールは、Advanced Threat Defense が不審として報告するファイルを識別します。 |

| 235 |

65771 |

1 |

30 |

GTI レピュテーションに基づき不正と考えられるインターネットからの不審なファイルを識別します |

GTI レピュテーションに基づき不正な可能性がある、インターネットからのファイルを識別します。 |

このルールは、信頼されていない URL からダウンロードされたファイルを識別します。これらは悪意のあるものであり、圧縮されていない、15日未満などの不審な特徴があり、10のシステムまたは企業の1% 未満で表示されます。 |

| 237 |

196845 |

3 |

15 |

失効した証明書で署名されたファイルが不審なものであるかどうかを検出します |

失効した証明書が埋め込まれたファイルを検出します。これらは新たに発見されたファイルであり、いくつかのシステムで見られるものです。 |

このルールは、失効した証明書が埋め込まれているファイルを検出します。このファイルは、環境内での経過期間が 5 日未満で、1% 未満のマシンで確認されています。 |

| 238 |

655598 |

10 |

-1 |

監視モードで非標準の場所から生成された共通プロセスの不正使用を識別します。 |

Mitre-T1036: 標準以外の場所で非表示にすることにより、ファイルが正規のファイルとして認識される可能性があります。このルールは、監視モードの非標準の場所から生成された場合に、共通プロセスの不審な実行を検出します。 |

Tactic: 国防回避: T1036。通常以外の場所から生成された共通プロセスの不審な実行を識別します。ルールは、ルール ID 267 に対してより積極的なアプローチを実行し、デフォルトでのみ監視されます。使用するルールグループの割り当てで有効にするには、この設定を手動で行う必要があります。 |

| 239 |

1179887 |

18 |

-1 |

不審なコマンド パラメーターの実行を識別します |

Mitre-T1059: コマンドラインパラメーターを介したアプリケーションの不審な実行を識別します。 |

Tactic: 実行方法: T1059 このルールは、コマンドおよびスクリプトインタープリターの不審な呼び出しを対象としています。 |

| 240 |

65776 |

1 |

30 |

ランサムウェアに特徴的な性質を示す不審なファイルを識別します |

共通して使用されていない場所で、主にランサムウェアで確認される特性を持つ不審なファイルを識別します。 |

共通して使用されていない場所で、主にランサムウェアで確認される特性を持つ不審なファイルを識別します。 |

| 243 |

1769715 |

27 |

-1 |

不審なプロセス実行を識別し、ブロックします |

Mitre-T1059: コマンドおよびスクリプトインタープリターの不審な使用をブロックします。ルール ID 239 に類似していますが、手動で有効にする必要があります。 |

Tactic: 実行方法: T1059 このルールは、ルール ID 239 のデフォルトよりも積極的なアプローチを必要とするため、すべてのルールグループの割り当てでデフォルトで監視されます。これを使用するには、手動で有効にする必要があります。 |

| 250 |

131322 |

2 |

-1 |

複数回スキャンして何も検出されないファイルの信頼度を高めます |

ファイルが複数回スキャンされると、ディスクのローカル経過時間に基づいてファイルの信頼度を昇格します。 |

ファイルが複数回スキャンされ、不審な特徴がない場合、ディスクのローカル経過時間に基づいてファイルの信頼度を昇格します。 |

| 251 |

65787 |

1 |

15 |

MWG が不審として報告したファイルを識別します |

McAfeeWeb Gateway が Known Malicious または Most Likely Malicious と報告したファイルを識別し、Most Likely Malicious のレピュテーションを発行します。 |

このルールは、McAfee Web Gatewayが Known Malicious または Most Likely Malicious として報告したファイルを識別し、Most Likely Malicious の評価を発行します。このルールは、McAfeeWeb Gateway が悪意のある可能性があると判断したファイルに対するレピュテーションを発行するものではありません。 |

| 252 |

131324 |

2 |

15 |

CTD が不審として報告したファイルを識別する |

Cloud Threat Detection が [高] または [非常に高] と報告するファイルを識別し、[不正な可能性が非常に高い] というレピュテーションを発行します。 |

このルールは、高または非常に高い信用率のレポート Cloud Threat Detection ファイルを識別し、不正な可能性が非常に高いと評価されます。このルールは、CTD が中程度の信頼スコアで判断したファイルの評判を発行しません。 |

| 253 |

65789 |

1 |

-1 |

サードパーティの評判に基づいて不正または安全なファイルを識別します |

サードパーティの評判に関するプロバイダースコアを考慮して、ファイルを検出または信頼します。 |

DXL に接続されているサードパーティの評価プロバイダースコアを考慮したファイルを検出または信頼します。 |

| 255 |

590079 |

9 |

-1 |

難読化の可能性があるコマンドラインパラメーターを検出します |

Mitre-T1027: コマンドライン引数で、非常に難読化されたトリガーになります。 |

Tactic: 国防回避: T1027。このルールは、プログラムに渡されるコマンドラインパラメーターを分析して、不正な動作を示す可能性のある難読化された文字列に対してアラートを生成するよう設計されています。 |

| 256 |

393472 |

6 |

-1 |

長いエンコードコマンド PowerShell の使用を検出します |

Mitre-T1059: Command and Script インタープリターPowerShell での-encodedcommand [base64] の使用状況に関するアラートです。 |

Tactic: 実行方法: T1059 PowerShell の-encodedcommand オプションの不審な使用方法を検索しようとします。マルウェアはこの技術を使用して、コマンドラインパラメーターの静的な検出を回避することができます。このアラートのトリガー時に、デコードされた base64 コマンドを検査して、予期される動作であることを確認する必要があります。 |

| 257 |

393473 |

6 |

15 |

WMI の不審な使用の可能性を検出します |

Mitre-T1047: コードの実行、laterally の移動、または保存のいずれかを行う wmi の共通使用状況を検索します。 |

Tactic: 実行、側面の動き-T1047 WMI には、検出、コードの実行、laterally の移動、環境内での永続化などの方法が用意されています。 |

| 258 |

983298 |

15 |

15 |

不審なプロセスが起動する可能性のある、最も近いマスカレードファイルを検出します |

Mitre-T1036: 検出を回避ために適正なバイナリとしてマスカレーディングされたファイルを検出します。 |

Tactic: 国防回避: T1036 このルールは、マスカレードファイルルール ID 259 のデフォルトと類似していますが、誤検知を引き起こす可能性のあるファイルの別のセットを含みます。 |

| 259 |

590083 |

9 |

15 |

マスカレードされたファイルまたはプロセス起動を検出します |

Mitre-T1036: 標準以外の場所で共通のシステムファイルが名前変更または削除された場合にアラートを受信します。 |

Tactic: 国防回避: T1036 このルールは、スクリプトインタープリターなどのファイル名が変更されたシナリオを検索します。 |

| 260 |

327940 |

5 |

15 |

AMSI バイパス技術の検出 |

Mitre-T1562: マルウェア対策スキャンインターフェース (AMSI) をバイパスするために使用される技術を検出します。 |

Tactic: 国防回避: T1562 このルールは、マルウェア対策スキャンインターフェース (AMSI) をバイパスするために使用されるさまざまな技術を防止するように設計されています。 |

| 262 |

262406 |

4 |

-1 |

セキュリティルールグループの割り当てに対する不審なコマンドパラメーター実行を識別します |

Mitre-T1059 は、セキュリティルールグループの割り当てのコマンドラインパラメーターを使用して、アプリケーションの不審な実行を識別します。 |

Tactic: 実行方法: T1059 このルールは、セキュリティルールグループの割り当ての実行パラメーターを介してアプリケーションの不審な実行を識別します。生産性とバランスルールグループの割り当てを手動で有効にする必要があります。 |

| 263 |

917767 |

14 |

-1 |

不審な Url にアクセスするプロセスを検出します |

Mitre-T1204. 不審な Url にアクセスするプロセスを検出します。これにより、悪意のあるコンテンツのダウンロードに使用されます。 |

Tactic: 実行方法: T1204 このルールは、不正なペイロードをダウンロードするために使用されたコマンドパラメーターで、疑わしい Url を持つプロセスを検出するように設計されています。 |

| 264 |

393480 |

6 |

15 |

EncodedCommand PowerShell の検査 |

Mitre-T1059, T1140: PowerShell での Base64 デコード-encodedcommand の使用により、不審なコマンドがないかどうか確認してください。 |

Tactic: 実行、防御回避-T1059、T1140。このルールは、base64 でエンコードされたコマンドを復号して、ダウンロードの cradles または他の不正な PowerShell の使用状況を確認します。 |

| 265 |

524553 |

8 |

15 |

標準以外の拡張子を持つ実行ファイルを検索します |

Mitre-T1564: 実行可能なファイル (PE) で、標準の拡張子では終了しません。 |

Tactic: 国防回避: Mitre-T1564。このルールは、PE ファイルとして識別されたファイルを削除しますが、cmd/c assoc の実行時に識別される標準以外の拡張子を含みます。 |

| 266 |

786698 |

12 |

30 |

非標準の拡張機能を起動する対象または標準的でないアクターによって起動されるターゲットプロセスを識別します |

Mitre-T1036、T1059: 非標準の拡張ファイルを起動しようとしたり、標準以外のアクターによって起動されたプロセスを防止します。 |

Tactic: 実行、防御回避-T1036、T1059。CScript などの非標準の拡張ファイルを起動するターゲットプロセスを検出します。 |

| 267 |

262411 |

4 |

-1 |

セキュリティルールグループの割り当てで標準以外の場所から生成された共通プロセスの悪用から保護します。 |

Mitre-T1036: 標準以外の場所で非表示にすることにより、ファイルが正規のファイルとして認識される可能性があります。このルールは、セキュリティルールグループの割り当ての標準以外の場所から生成された場合に、共通プロセスの不審な実行を阻止します。 |

Tactic: 国防回避: T1036。セキュリティルールグループの割り当ての標準以外の場所から生成された場合に、共通プロセスの不審な実行を阻止します。バランスと生産性ルールグループの割り当てでは、監視から有効に変更する必要があります。 |

| 268 |

262412 |

4 |

-1 |

標準以外の場所から生成された共通プロセスの悪用から保護します。 |

Mitre-T1036: 標準以外の場所で非表示にすることにより、ファイルが正規のファイルとして認識される可能性があります。このルールは、標準以外の場所から生成された場合に共通のプロセスの不審な実行を阻止します。 |

Tactic: 国防回避: T1036。一般的でない場所から生成された共通のプロセスに対して保護します。 |

| 269 |

196877 |

3 |

15 |

永続性を実現するために WMI サービスの不審な使用を検出します |

Mitre-T1047: コードを実行して保存する wmi サービスの一般的な使用方法を検索します。 |

Tactic: 実行、側面の動き-T1047 WMI には、検出、コードの実行、laterally の移動、環境内での永続化などの方法が用意されています。 |

| 270 |

262414 |

4 |

-1 |

検出をバイパスする不審なコマンドパラメーターを識別してブロックします |

Mitre-T1059: コマンドおよびスクリプトインタープリターの不審な使用をブロックします。検出を回避するために操作されるパターンをブロックします。 |

Tactic: 実行方法: T1059 このルールは、コマンドが検出をバイパスするように操作された command および script インタープリターの不審な呼び出しを対象としています。これを使用するには、手動で有効にする必要があります。 |

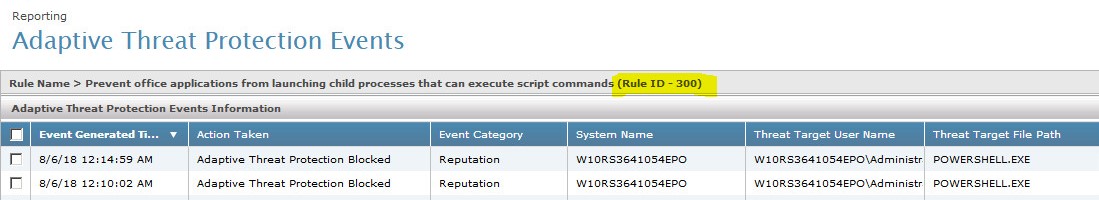

| 300 |

655660 |

10 |

-1 |

Office アプリケーションが、スクリプト コマンドを実行する可能性のある子プロセスを起動することがないようにします |

Mitre-T1566: office アプリケーションが、PowerShell や cscript などのスクリプトを実行できる子プロセスを起動できないようにします。 |

Tactic: 初期アクセス、実行、回避 Techniques: T1566、T1059 悪意のあるペイロードを配信するために、office アプリケーションに不正侵入されないようにします。 |

| 301 |

590125 |

9 |

-1 |

Office アプリケーションによって実行されないように cmd .exe をブロックします。 |

Mitre-T1566: office アプリケーションが cmd.exe を起動できないようにします。 |

Tactic: 初期アクセス、実行、回避 Techniques: T1566、T1059 Cmd .exe が office 文書を介して起動されることは珍しくなく、不正な行為の兆候となる可能性があります。ワークフローで許可されている場合は、このルールを有効にすることをお勧めします。 |

| 303 |

327983 |

5 |

-1 |

ブラウザー関連アプリケーションを対象とする非常に不審なペイロードを識別します |

Firefox、Chrome、エッジなどのブラウザ関連アプリケーションを対象とした、非常に不審なペイロードを特定します。 |

Firefox、Chrome、エッジなどのブラウザアプリケーションを対象とする未知のバイナリを含む、非常に不審なペイロードを識別します。 |

| 304 |

459056 |

7 |

-1 |

ブラウザーがスクリプトエディターや cmd などのデュアル使用ツールを起動できないようにします |

ブラウザーがスクリプトエディターや cmd などのデュアル使用ツールを起動できないようにします。 |

ブラウザーがスクリプトエディターや cmd などのデュアル使用ツールを起動できないようにします。 |

| 306 |

327986 |

5 |

-1 |

ネットワーク関連サービスまたはアプリケーションを対象とした不審な可能性の高いペイロードを識別します |

ネットワーク関連のサービスまたはアプリケーションを対象とした非常に不審なペイロードを識別します。これにより、疑わしい動作を示すツールを起動することはできません。 |

ネットワーク関連のサービスまたはアプリケーションを対象とした非常に不審なペイロードを識別します。これにより、疑わしい動作を示すツールを起動することはできません。 |

| 307 |

590131 |

9 |

-1 |

Wmiprvse .exe と netsh .exe がスクリプトインタープリターまたはその他のデュアル使用ツールを起動できないようにします |

Wmiprvse .exe と netsh .exe がスクリプトインタープリターまたはその他のデュアル使用ツールを起動できないようにします。 |

WMI を介して呼び出された PowerShell などのスクリプトインタープリターは、プロセスの wmiprvse .exe を生成し、検出をより困難にします。正当なプロセスではこれが使用される場合がありますが、誤検知をテストするためには、このルールを有効にすることをお勧めします。 |

| 309 |

590133 |

9 |

-1 |

Office アプリケーションから起動しようとしているプロセスをブロックします。ルールが有効になるのは高セキュリティ ポリシーでのみ |

Mitre-T1566: 問題のあるプロセスを office アプリケーションが起動できないようにします。ルールは、セキュリティルールグループの割り当てでのみデフォルトで有効になっています。 |

Tactic: 初期アクセス、実行、回避" 技術: T1566、T1059 高度なセキュリティポリシーが設定されているシステムで有効になっている場合に、悪意のあるペイロードを配信するために、office アプリケーションの不正侵入を防止します。 |

| 310 |

131382 |

2 |

-1 |

電子メールアプリケーションがスクリプトコマンドを実行できる子プロセスを起動できないようにします |

Mitre-T1204. 電子メールプログラムがスクリプトコマンドを実行できるプロセスを起動しないようにします。 |

Tactic: 実行方法: T1204 スクリプトを実行できるプロセスの生成を電子メールアプリケーションがさらに開始しないようにします。 |

| 311 |

131383 |

2 |

-1 |

セキュリティルールグループの割り当てのみでスクリプトコマンドを実行できる子プロセスの起動を電子メールアプリケーションに許可しません |

Mitre-T1204. セキュリティルールグループの割り当てでのみスクリプトコマンドを実行できるプロセスを、電子メールプログラムが起動しないようにします。 |

Tactic: 実行方法: T1204 スクリプトを実行できるプロセスの生成を電子メールアプリケーションがさらに開始しないようにします。 |

| 312 |

131384 |

2 |

-1 |

Outlook などの電子メールアプリケーションがスクリプトエディターを起動したり、デュアルユースツールを使用したりしないようにします |

Mitre-T1204. Outlook * などの電子メールアプリケーションがスクリプトエディターを起動したり、デュアルユースツールを使用したりしないようにします。 |

Tactic: 実行方法: T1204 このルールを使用すると、Outlook * などのアプリケーションが使用可能なツールを無効にすることができます。一部の環境では、このような場合があるため、有効にする前に環境のベースラインを作成することをお勧めします。 |

| 313 |

262457 |

4 |

-1 |

メモ帳やワードパッドなどの複数のテキストエディターが、すべてのルールグループの割り当てでスクリプトコマンドを実行できるプロセスを起動しないようにします。 |

Mitre-T1204: テキストエディタが新しいプロセスを生成しないようにします。スクリプトコマンドの実行にも使用できます。 |

Tactic: 実行方法: T1204 Cmd や PowerShell などのプロセスの生成にテキストエディターを使用させないようにします。 |

| 314 |

262458 |

4 |

-1 |

メモ帳やワードパッドなどの複数のテキストエディターで、セキュリティルールグループの割り当てでスクリプトコマンドを実行できるプロセスが起動されないようにします。 |

Mitre-T1204: テキストエディターが新しいプロセスを生成しないようにします。セキュリティルールグループの割り当てでスクリプトコマンドを実行する場合にも使用できます。 |

Tactic: 実行方法: T1204 テキストエディタを使用してスクリプトインタープリターの生成を防止します。このルールは、セキュリティルールグループの割り当てでデフォルトでのみオンになっています。バランスまたは生産性ルールグループの割り当てを使用している場合は、手動で有効にする必要があります。 |

| 315 |

262459 |

4 |

-1 |

レピュテーション未知のプロセスが、テキスト エディターによって起動されることがないよう、積極的にブロックします |

Mitre-T1204: 不明なレピュテーションを含むプロセスがテキストエディタによって生成されないようブロックします。 |

Tactic: 実行方法: T1204 ルール ID 313 に似ていますが、より積極的なアプローチを採用しています。デフォルトでのみ監視に設定されていますが、ルールグループの割り当てで有効にする必要があります。 |

| 316 |

262460 |

4 |

-1 |

PDF 閲覧プログラムが、あらゆるルール グループ割り当てにおいてスクリプトを実行する可能性のあるプロセスを起動することがないようにします |

Mitre-T1204: PDF リーダーがスクリプトを実行できるプロセスを起動できないようにします。 |

Tactic: 実行方法: T1204 PDF リーダーがスクリプトを実行できるプロセスを起動できないようにします。 |

| 317 |

262461 |

4 |

-1 |

PDF 閲覧プログラムが、セキュリティ ルール グループ割り当てのみにおいてスクリプトを実行する可能性のあるプロセスを起動することがないようにします |

Mitre-T1204: PDF リーダーが、セキュリティルールグループの割り当てでのみスクリプトを実行できるプロセスを起動できないようにします。 |

Tactic: 実行方法: T1204 セキュリティルールグループの割り当てでのみスクリプトを実行できるプロセスを PDF リーダーが起動しないようにします。 |

| 318 |

262462 |

4 |

-1 |

PDF リーダーによる cmd.exe の起動を防止します |

Mitre-T1204: PDF リーダーが cmd.exe を起動できないようにします |

Tactic: 実行方法: T1204 PDF リーダーによる cmd.exe の起動を防止します |

| 319 |

196927 |

3 |

-1 |

.exeすべてのルールグループの割り当てで、cscript や PowerShell などの他のスクリプトインタープリターの起動を禁止します。 |

Mitre-T1059: .exe 不正なペイロードを示す可能性のある他のインスタンスの起動を防止します。 |

Tactic: 実行方法: T1059 Cmd .exe では、攻撃によく使用されるデュアル使用ツールをブロックします。 |

| 320 |

131392 |

2 |

-1 |

.exeデフォルトでは、セキュリティルールグループの割り当てでのみ、cscript や PowerShell などの他のスクリプトインタープリターの起動を禁止します。 |

Mitre-T1059: 不審なペイロードを特定します。セキュリティルールグループの割り当てでコマンドシェルを起動します。 |

Tactic: 実行方法: T1059 不審なペイロードを特定してコマンドシェルを起動します。このルールは、セキュリティルールグループの割り当てのデフォルトでのみ有効になっています。他のルールグループの割り当てを使用している場合は、手動で有効にする必要があります。 |

| 321 |

459073 |

7 |

-1 |

cmd.exeがスクリプトインタプリタを起動しないようにします |

Mitre-T1059: 後続のスクリプト解釈プロセスから cmd を実行し続けることにより、不審なプロセスチェーンを防止しようとします。 |

Tactic: 実行方法: T1059 後続のスクリプト解釈プロセスから cmd を維持することにより、不審なプロセスチェーンを防止しようとします。 |

| 322 |

459074 |

7 |

-1 |

mshta が、あらゆるルール グループ割り当てについて、どんなプロセスによっても起動されることがないようにします |

Mitre-T1218: でのプロキシコード実行での署名付きバイナリとしての mshta の使用を禁止します。 |

Tactic: 初期アクセス、国防回避、実行テクニック: T1218、T1204。mshta .exe は、ペイロードの配信に使用される共通のツールです。このルールは、使用を禁止します。 |

| 323 |

459075 |

7 |

-1 |

mshta が子プロセスとして起動されることがないようにします |

Mitre-T1218: セキュリティルールグループ割り当て以外のプロセスによってのみ mshta が起動されないようにします。 |

Tactic: Intial アクセス、国防回避、実行Technique: T1218、T1204 Mshta .exe がプロセスによって起動されないようにします。デフォルトでは、セキュリティルールグループの割り当てでのみオンになります。バランスまたは生産性ルールグループの割り当てを使用する場合には、有効にする必要があります。 |

| 324 |

655684 |

10 |

-1 |

mshta が不審なプロセスを起動することがないようにします |

Mitre-T1218: 不審なアプリケーションの起動を防止します。 |

Tactic: 初期アクセス、国防回避、実行- Technique: T1218、T1204。このルールは、mshta.exeを介して実行されるコードを防止するためのより積極的なアプローチであり、3つのルールグループの割り当てすべてでデフォルトで観察されます。誤検知が発生し、手動で有効にする必要がある可能性があります。 |

| 325 |

196933 |

3 |

-1 |

Rundll32 プロセスを呼び出す不審なペイロードを識別します |

Mitre-T1218: 不審なペイロードを識別するには、Rundll32 プロセスによるコード実行のプロキシ化を行います。 |

Tactic: 防衛回避、実行 - Technique: T1218。Rundll32 プロセスによる不審なペイロードプロキシコードの実行を識別します。 |

| 326 |

328006 |

5 |

-1 |

変化の激しいシステムで Rundll32 を起動する不審なペイロードを識別します |

Mitre-T1218: 不正なペイロードのプロキシコード実行を Rundll32 プロセスで識別します。 |

防衛回避: 国防回避、実行 - Technique: T1218。不審なペイロード呼び出しの Rundll32 を識別します。このルールは、セキュリティルールグループの割り当てのデフォルトでのみオンになっており、バランスと生産性グループの割り当てを監視するように設定されています。 |

| 327 |

328007 |

5 |

-1 |

最も不審なペイロードを特定し、Rundll32 プロセスを呼び出します |

Mitre-T1218: 不審なペイロードの最も可能性が高いものを識別します。このプロセスを起動します。 |

Tactic: 国防回避、実行 - Technique: T1218。このルールは、デフォルトでは、3つのルールグループの割り当てでのみ監視が設定されています。Rundll32 で実行されるブロックコードにはより積極的なアプローチがかかり、誤検知が生成される可能性があります。すべてのルールグループの割り当てで手動で有効にする必要があります。 |

| 329 |

393545 |

6 |

-1 |

変更の多いシステムでのスケジュール タスクの不審な使用を識別し、ブロックします |

Mitre-T1053: スケジュールタスクの不正な呼び出しを検出し、それらをブロックします。これにより、変更の多いシステムに追加されます。 |

Tactics: 実行、永続化、特権昇格 - Technique: T1053。スケジュール タスクの不審な起動を識別し、変更の多いシステムに追加される前にブロックします。これはマルウェアの永続化メカニズムを無効にしようとします。 |

| 330 |

262474 |

4 |

-1 |

システム プロセス SvcHost の不審な起動を識別してブロックし、乱用を防止します |

Mitre-T1055: SvcHost システムプロセスの不正な呼び出しを検索し、好ましくないプロセスインジェクションからブロックします。 |

Taqctics: 防衛回避 - Technique: T1055。SvcHost システムプロセスの不正な呼び出しを検索し、不明なアクタープロセスからの好ましくないプロセス挿入をブロックします。 |

| 331 |

196939 |

3 |

-1 |

セキュリティルールグループの割り当てで不審なシステムプロセス SvcHost の呼び出しを特定し、ブロックします |

Mitre-T1055. SvcHost システムプロセスの不正な呼び出しを検索し、セキュリティ体制の好ましくないプロセスインジェクションからブロックします。 |

Tactic: 防衛回避 - Technique: T1055。SvcHost システムプロセスの不正な呼び出しを検索して、不明なアクタープロセスからのセキュリティ体制の好ましくないプロセス挿入をブロックします。 |

| 332 |

393548 |

6 |

-1 |

certutil.exe が疑わしい拡張子を持つファイルをダウンロードまたはデコードしないようにします。 |

Mitre-T1140: ユーザーがリモートファイルをダウンロードしたり、他の何らかのファイルを偽装したりすることを禁止します。 |

TActics: 防衛回避 - Techniques: T1140、T1218。CertUtil は、ペイロードを取得またはデコードするために攻撃者によって乱用される可能性があるバイナリです。このルールにより、certutil .exe がペイロードの取得またはステージングファイルのデコードをできなくなります。また、Certutil は Mitre 技法のデュアル使用ツールのグループにも所属しています T1218 |

| 333 |

917837 |

14 |

-1 |

不審なプロセスチェーンの識別 |

Mitre-T1574: 不審なプロセスチェーンを識別し、動作が疑わしい場合はそれをブロックします。 |

TActics: 持続性、特権昇格、防衛回避 - Techniques: T1574。重要なプロセスチェーンを識別し、動作が好ましくないか不審な場合にそれをブロックします。 |

| 334 |

262478 |

4 |

-1 |

疑わしい場所に対するレジストリの変更を識別します |

Mitre-T1547: マルウェアは、サービスまたはバイナリを起動するように指示するレジストリキーを追加または変更することにより、永続性を維持する場合があります。 |

Tactic: 持続 - Techniques: T1547。不審な場所に対するレジストリの変更を特定してブロックします。 |

| 335 |

328015 |

5 |

-1 |

UAC をバイパスするために、共通の windows ユーティリティを使用してプロセスを起動できないようにします |

Mitre-T1548: UAC などの一般的な昇格技術を回避しようとしています |

Tactics: 特権昇格、防衛回避 - Techniques: T1548。このルールは、windows の一般的な UAC バイパス技術の一部を軽減しようとします。 |

| 336 |

196944 |

3 |

-1 |

ネットワーク関連のサービスまたはアプリケーションを対象とする不審なペイロードを検出します |

セキュリティルールグループの割り当てで、ネットワーク関連のサービスまたはアプリケーションを対象とする不審なペイロードを検出します。 |

複数のデュアルユースツールまたはスクリプトインタープリターを使用して、ネットワーク関連のサービスまたはアプリケーションを対象とする不審なペイロードを検出します。 |

| 337 |

196945 |

3 |

-1 |

セキュリティルールグループの割り当てで、ブラウザーがスクリプトインタープリターまたはデュアルユースツールを起動できないようにします |

ブラウザーがスクリプトエディターまたはデュアル使用ツールを起動しようとした場合のパターンを検出します。 |

ブラウザーがスクリプトエディターまたはデュアル使用ツールを起動しようとするパターンを検出します。これは、セキュリティルールグループの割り当てでデフォルトとして機能します。 |

| 338 |

196946 |

3 |

15 |

不明なアクターからトリガーされたプロセスの hollowing 試行を検出してブロックします。 |

Mitre-T1055. 初期スレッド状態を使用して識別された任意のプロセス hollowing 試行を検出してブロックします |

Tactics: 防衛回避、特権昇格 - Techniques: T1055。初期スレッド状態とその他の関連するプロセス情報ホルダーを使用して識別されたプロセス hollowing の試行を検出してブロックします。 |

| 339 |

131411 |

2 |

-1 |

ユーティリティの実行を禁止 .NET します |

Mitre-T1218: Regsvcs.exe .exe と Regasm .exe によるアセンブリの登録と実行 .NET を防ぎます。 |

Tactic: 防衛回避 - Techniques: T1218。コード実行のプロキシとして使用できるアセンブリの登録と実行 .NET を、regsvcs.exe .exe と Regasm .exe で防止します。 |

| 340 |

131412 |

2 |

-1 |

SearchProtocolHost による不審な呼び出しを特定してブロックすることで、不正使用を防ぐことができます。 |

Mitre-T1055: SearchProtocolHost によるプロセスの不正な呼び出しを検索します。これにより、好ましくないプロセスの挿入を防ぐことができます。 |

Tactic: 防衛回避 - Techniques: T1055。SearchProtocolHost システムプロセスによって不正なプロセスが実行された可能性があります。これにより、好ましくないプロセスの挿入を防ぐことができます。 |

| 341 |

196949 |

3 |

-1 |

セキュリティルールグループの割り当てでランサムウェア攻撃で使用されているパターンを特定し、ブロックします。 |

ランサムウェアの攻撃によく見られる不正なパターンを検出します。これは、ルール342よりも積極的なアプローチで、セキュリティルールグループの割り当てで動作します。 |

ランサムウェアの攻撃を受ける不正なパターンを検出し、実行をブロックします。これは、ルール342よりも積極的なアプローチで、セキュリティルールグループの割り当てで動作します。 |

| 342 |

131414 |

2 |

-1 |

ランサムウェアの攻撃で使用されているパターンを特定してブロックします |

ランサムウェアの攻撃を受ける可能性のある不正な呼び出しを検索します。 |

ランサムウェアの攻撃を受ける不正なパターンを検出し、実行をブロックします。 |

| 343 |

131415 |

2 |

-1 |

UAC バイパスの一部として cmd .exe を起動しないように、abusable な windows バイナリを禁止します |

Mitre-T1548: UAC などの一般的な昇格技術を回避しようとしています |

Tactics: 特権昇格、防衛回避 - Techniques: T1548。このルールは、windows の一般的な UAC バイパス技術の軽減を試みます。 |

| 344 |

196952 |

3 |

-1 |

セキュリティルールグループの割り当ての不審なプロセスチェーンを識別します |

Mitre-T1574: 不審なプロセスチェーンを識別し、動作が疑わしい場合はそれをブロックします。このルールは、セキュリティルールグループの割り当てにのみ適用されます。 |

Tactics: 持続性、特権昇格、防衛回避 - Techniques: T1574。重要なプロセスチェーンを識別し、動作が好ましくないか不審な場合にそれをブロックします。このルールは、セキュリティルールグループの割り当てにのみ適用されます。 |

| 345 |

65881 |

1 |

-1 |

不審なプロセス実行チェーンを特定します。これは、特定のプロセスチェーンでのプロセスの一般的な発生によって決定されます。 |

Mitre-T1574: 不審なプロセスチェーンを識別し、動作が疑わしい場合はそれをブロックします。 |

Tactics: 持続性、特権昇格、防衛回避 - Techniques: T1574。重要なプロセスチェーンを識別し、動作が好ましくないか不審な場合にそれをブロックします。 |

| 346 |

196954 |

3 |

-1 |

certutil .exeが疑わしい拡張子を持つファイルをダウンロードまたはデコードしないようにします。 |

Mitre-T1140: リモートファイルのダウンロードまたはファイルのデコードを禁止します。このルールは、certutil abusable 可能なパラメーターの全般的な適用範囲を提供するという点で、ルール ID 332 と異なります。 |

Tactic: 防衛回避 - Techniques: T1218。CertUtil は、ペイロードを取得またはデコードするために攻撃者によって乱用される可能性があるバイナリです。このルールにより、certutil .exeがペイロードの取得またはステージングファイルのデコードをできなくなります。また、Certutil は、Mitre 技法の T1218 にあるデュアル使用ツールのグループにも所属しています。 |

| 347 |

393563 |

6 |

-1 |

Actor プロセスが連続したコマンドを繰り返し実行しないようにします |

Mitre-T1059: コマンドとスクリプト。行でサービスを停止したり、他のスクリプト項目を実行したりするコマンドを繰り返し起動しないように、不明なプロセスを阻止します。 |

これは、プロセスが cmd、PowerShell、wmic、net などを繰り返し実行したり、重要なサービスやプロセスを停止したりするための、ツールセットとスクリプトの処理を頻繁に行うことがよくあります。 |

| 349 |

65885 |

1 |

15 |

BITSAdmin の不正使用の可能性を検出する |

Mitre-T1197: 非標準の場所または不正なサイトからファイルをダウンロードするための BITSAdmin ツールの不審な使用を探します。 |

Tactic: 持続 - Techniques: T1547。BITSAdmin ツールの不審な使用を検索して、標準以外の場所または不正なサイトからファイルをダウンロードします。 |

| 350 |

65886 |

1 |

15 |

データ転送ツールの不審な使用を検出します |

Mitre-T1537, T1567: 外部ネットワークにデータを転送するために使用できる、不審なツールの使用を探します。 |

Tactic: Exfiltration フィルター、Techniques: T-1537、T-1567。このルールは、共通データ転送ツールの不審な使用を検出することにより、データの除外フィルターを検出します。ルールがトリガーされた場合に備えて、ツールに関連するネットワークトラフィックを確認する必要があります。 |

| 500 |

197108 |

3 |

15 |

ネットワーク内の他の windows コンピューターからの横方向の移動をブロックします |

Mitre-T1570: 側面ツールの転送。このクライアントへのファイルの部分移動を可能にするツールの使用をブロックします。 |

Tactic: 実行、側面の動き-T1570 このルールは、Windows のクライアントからの方向の移動をブロックします。トラフィックを監視するネットワークデータソースは、予期された動作であることを確認するために確認する必要があります。このルールは、非常に制限の厳しい環境のシステムでのみ有効にする必要があります。これにより、多くの誤検知が生成される可能性があります。 |

| 501 |

131573 |

2 |

15 |

ネットワーク内の他の Linux マシンからの横方向の移動をブロックします。 |

Mitre-T1570. ネットワーク内の他の Linux マシンからこのクライアントへのすべての側面の動きをブロックします。 |

Tactic: 横移動 -Technique: T1570 このルールは、Linux のクライアントからの方向の移動をブロックします。この機能は、非常に制限の厳しい環境のシステムに対してのみ有効にする必要があります。これにより、多くの誤検知が発生する可能性があります。 |

| 502 |

131574 |

2 |

15 |

新しいサービスの作成を検出 |

Mitre-T1543: sc .exe または powershell で新しいサービスが作成されないようにします。 |

Tactic: 永続性、特権昇格 - Technique: T1543。新しいサービスの作成 (共通) は、不正な動作を示す可能性があります。新しいサービスを監視し、基になる実行を調査して期待される動作を確認する必要があります。サービスに正規のサービスとしてマスカレードを指定することもできます。 |

| 503 |

131575 |

2 |

15 |

不審な証明書で署名されたバイナリを検出します |

Mitre-T1553: 不審な証明書で署名されたバイナリの実行を防止します |

Tactic: 国防回避 - Technique: T1553-妨害信用制御コード署名。このルールは、信頼できない証明書で署名されたバイナリの実行をブロックします。この機能は、非常に制限の厳しい環境のシステムに対してのみ有効にする必要があります。これにより、多くの誤検知が発生する可能性があります。 |

| 504 |

131576 |

2 |

15 |

Sdbinst .exe を使用してアプリケーション shim をインストールできないようにします |

Mitre-T1546: sdbinst .exe を使用してアプリケーション shim をインストールできないようにします。これは、既存のバイナリにパッチを適用して、持続性の確立や特権の昇格を支援するために使用できます。 |

Tactic: 特権昇格、永続化 - Technique: T1546。Application shimming は、イベントがトリガーされた場合に実行されるフォームで、環境内で使用するために慎重に監視する必要があります。アプリケーション shim をインストールするための sdbinst .exe の使用は、不正な可能性のある動作を示している可能性があります。 |

| 505 |

131577 |

2 |

15 |

難読 .exe 化コマンドラインパラメーターの検出 |

Mitre-T1027: cmd .exe コマンドラインパラメーターの難読による試行を検出します。Invoke-DOSfuscationのようなツールをターゲットとする。 |

Tactic: 防衛回避 - Technique: T1027。攻撃者は、ペイロードを難読化することによって、コマンドラインの検出をバイパスすることができます。難読化されたコマンドラインパラメーターは、不正なアクティビティのインジケーターになる可能性があります。これは、予想される使用状況を確認するために調査する必要があります。 |

| 506 |

197114 |

3 |

30 |

ユーザー検出のコマンドを検出します |

Mitre-T1033: システム所有者/ユーザー検出が可能なコマンドを検出します。 |

Tactic: 検出 - Technique: T1033。Foothold を入手すると、攻撃者は共通のシステム管理ツールを使用して、アクセスしたシステムの詳細を確認する可能性があります。このルールは、一般的な範囲のために誤検知が生成される可能性があるため、注意して有効にする必要があります。 |

| 507 |

197115 |

3 |

30 |

システムの詳細情報を検出するために使用されるコマンドを検出します |

Mitre-T1082: システムで追加の偵察を実行するためによく使用されるコマンドを検出します。 |

Tactic: 検出 - Technique: T1082。Foothold が攻撃を受けると、共通のシステム管理ツールを使用して、初期アクセス権を取得した box をよりよく理解するために、インストールされている hotfix や OS のバージョンなどの詳細を検出しようとする可能性があります。このルールを有効にすると、一般的なコマンドの処理方法により誤検知が生成される場合があります。 |

| 508 |

197116 |

3 |

30 |

ユーザーとグループに関連する権限情報の検出に使用されるコマンドを検出します。 |

Mitre-T1069: 権限グループの検出。 |

Tactic: 検出 - Technique: T1069。攻撃の検出フェーズでは、共通ツールを使用して、環境内のさまざまな資産に対する権限を持つユーザーとグループを列挙することができます。これらのコマンドは、汎用的なものであるために誤検知が生成される可能性がありますが、攻撃の検出フェーズでは、潜在的に侵害された可能性があります。 |

| 509 |

262653 |

4 |

30 |

ネットワーク関連の設定の検出に使用されるコマンドを検出します |

Mitre-T1016、T1049: ネットワークの設定と接続に関する情報の検出に使用されるコマンドを検出します。 |

Tactic: 検出 - Technique: T1016、T1049。攻撃の検出フェーズでは、共通ツールを使用してネットワーク構成とネットワーク接続を列挙することができます。これらのコマンドは、汎用的なものであるために誤検知が生成される可能性がありますが、攻撃の検出フェーズでは、潜在的に侵害された可能性があります。 |

| 510 |

131582 |

2 |

15 |

不審なアクティビティに対するデータ暗号化の試行を検出します |

Mitre-T1022-T1560: 不審なアクターによる抽出の試行前に圧縮と暗号化の試行を検出します。 |

戦術: T1560: サードパーティのソフトウェアによる検出暗号化または exfiltration フィルターの前にカスタムメソッドを実行します。このルールは、非常に制限の厳しい環境に使用され、誤検知が発生する可能性があります。 |

| 511 |

197119 |

3 |

30 |

レジストリまたは lsass 経由で重要な情報をダンプする試みを検出します。 |

Mitre-T1003: 認証情報に関連する重要な OS 情報のダンプに使用できるコマンドを検出します。 |

Tactic: 認証情報のアクセス - Technique: T1003 攻撃者は、通常、カスタムまたはネイティブツールを使用して LSASS.EXE のメモリダンプ、SAM レジストリハイブのエクスポート、または ntds .dit のシャドウコピーを作成してハッシュ/認証情報のダンプを容易にするための重要なデータをエクスポートします。ソフトウェアによっては、このような場合があるため、このルールを使用して誤検知が生成される場合があります。 |

| 512 |

197120 |

3 |

30 |

Cmd および PowerShell 外での間接的な実行を許可するコマンドを検出します。 |

Mitre-T1202: cmd または PowerShell 以外のコマンドを実行できるコマンドを検出します。間接コマンドの実行は、adversaries が一部の検出を回避する方法になる場合があります。 |

Tactic: 防衛回避 - Technique: T1202。防御を回避する1つの方法として、間接的にコマンドを実行して、cmd .exe または powershell を使用して直接実行される可能性がある検出をバイパスさせる可能性がある indirect command を使用することができます。スクリプトによっては、このようなコマンドを使用して、このルールを有効にすると誤検知が生成される場合があります。 |

| 513 |

197121 |

3 |

15 |

リモートシステムからのファイルのコピーに使用されるコマンドを検出します |

Mitre-T1105、T1570: 外部環境から感染したシステムにツールまたはその他のファイルを転送するために使用されるコマンドを検出します。 |

Tactic: Command and Control - Technique: T1105, T1570 外部環境からのリモートコピー操作または側面ツール操作をブロックします。このルールは誤検知を生成します。そのため、非常に制限の厳しい環境を想定しています。 |

| 514 |

262658 |

4 |

15 |

ハイジャックされた可能性のある DLL の読み込みを検出します |

Mitre-T1574: 不審な Dll の読み込みを防止することにより、実行フローをハイジャックさせようとします。 |

Tactic: 持続性、特権昇格、回避 - Technique: T1574。正当なバイナリの依存関係の読み込みを悪用することにより、制御フローのハイジャックをいくつかの方法で行うことができます。これにより、信頼できるバイナリが、依存関係が期待される絶対パスでは明示されていない場合に利用できます。 |

| 515 |

197123 |

3 |

-1 |

標準以外の場所から不明なプロセスを起動する office アプリから保護します。 |

このルールは、office アプリの不審な使用を阻止します。これは、標準以外の場所にある office アプリによって起動された不審なプロセスを検索します。 |

一般に、office アプリはマルウェアの配信に使用されます。このルールは、office アプリから不審なプロセスを起動することを検索します。このルールは誤検知を生成し、有効にする必要があります。 |

| 516 |

131588 |

2 |

15 |

標準以外のコマンドラインで実行されているプロセスを特定し、ブロックします |

コマンドラインで実行されているプロセスをブロックしようとすると、通常はプロセスによって認識されません。 |

Tactic: 防衛回避このルールは、標準でないコマンドラインを使用して実行される共通の windows プロセスを対象としています。これを使用するには、手動で有効にする必要があります。 |

| 517 |

131589 |

2 |

15 |

レピュテーションが不明なシステムフォルダーでプロセスを起動して、アクタープロセスを無効にします |

このルールは、プロセスの評判が不明で、共通のシステムディレクトリのコマンドラインが空白の場合に子プロセスを起動できないようにする俳優を検索します。 |

このルールは、共通のシステムフォルダーからのバイナリの起動で、不明なプロセスの評判 (またはそれ以下) のプロセスを対象としています。また、コバルトの spawnto が使用しているような、空白のコマンドラインも検索します。 |

| 518 |

66054 |

1 |

15 |

不明なアクタープロセスが共通システムフォルダーでターゲットプロセスを起動できないようにします |

このルールは517に似ていますが、不審なコマンドラインパラメーターを使用してターゲットを起動する不明なアクターを検索します。 |

このルールは517に似ていますが、不審なコマンドラインパラメーターを使用してターゲットを起動する不明なアクターを検索します。 |

| 519 |

131591 |

2 |

15 |

GetSystem コマンドの使用を検出特権の昇格 |

Mitre-T1134: 特権昇格のトークン操作にアクセスします。このルールは、システム特権の取得に使用される名前付きパイプの偽装技術を検索します。 |

Adversaries では、名前付きパイプを使用して接続し、ハンドルを複製してシステム特権を取得することができます。このルールがソースとターゲットを確認する場合には、システムの不正使用の可能性があるかどうかを調べるため、注意深く検査する必要があります。 |

| 520 |

66056 |

1 |

15 |

マルウェアを実行するためのファイル権限変更コマンドの不正使用を検出する |

Mitre-T 1222.001 : ファイルとディレクトリの権限の変更。このルールは、マルウェアを実行するためにファイルシステム変更コマンドの不審な使用を検出します。 |

Mitre-T 1222.001 : ファイルとディレクトリの権限の変更。このルールは、マルウェアを実行するためにファイルシステム変更コマンドの不審な使用を検出します。 |

| 521 |

131593 |

2 |

15 |

引用符で囲まれたパスを含むサービスをハイジャックする試みを検出します。 |

Mitre-T 1574.009 : パスのインターセプトによる実行フローをハイジャックします。 |

Tactics: 持続性、特権昇格、防衛回避目的のサービスより前に検索されたフォルダーにバイナリを配置することにより、適切に引用符が付いていないサービスパスを hijackable する可能性があります。 |

| 522 |

66058 |

1 |

15 |

PATH 環境変数の検索順序で実行フローをハイジャックする試みを検出します。 |

Mitre-T 1574.007 : パス環境変数のインターセプトによる実行フローのハイジャック |

Tactics: 持続性、特権昇格、防衛回避PATH 環境変数のパスの順序は、実行のハイジャックの影響を受ける可能性があります。 |

| 523 |

66059 |

1 |

15 |

疑わしい場所から開始したサービスまたはスケジュールされたタスクを検出します |

Mitre-T 1036.004 : 仮のタスクまたはサービス |

Tactics: 持続性、特権昇格、防衛回避マルウェアは、定期的なタスクまたはサービスを使用して、特権を昇格させることができます。回避検出では、サービスまたはタスクの名前が正規のものであることを確認することができます。このルールがスケジュールされたタスクをトリガーし、サービスが正当性を検査する必要があります。 |

| 524 |

66060 |

1 |

15 |

Mshta からの cmd .exe の実行を禁止します |

このルールは、mshta からの cmd .exe の実行を防止するように設計されています |

Mshta .exe プロセスからの cmd .exe の実行を防止します。 |