Règle

SESSION |

Identificateur de règle |

Version de la règle |

Repu- tation |

Nom |

Description du problème |

Longue description |

| 0 |

0 |

0 |

-1 |

Non applicable |

Aucune règle n’affecte cette réputation. |

Aucune règle n’affecte cette réputation. |

| 1 |

589825 |

9 |

-1 |

Utiliser la réputation du certificat pour identifier des fichiers approuvés ou malveillants |

Détermine si un fichier est approuvé ou malveillant d'après la réputation GTI ou Enterprise du certificat de signature. |

Cette règle détermine si un fichier est approuvé ou malveillant d'après la réputation GTI ou Enterprise du certificat de signature. La réputation du certificat doit être Malveillant connu, Approuvé connu, Très probablement malveillant ou Très probablement approuvé. |

| 2 |

196610 |

3 |

-1 |

Utiliser la réputation des fichiers Enterprise pour identifier des fichiers approuvés ou malveillants |

Détermine si un fichier est approuvé ou malveillant d'après la réputation du fichier Enterprise. |

Cette règle détermine si un fichier est approuvé ou malveillant d'après la réputation du fichier Enterprise. La réputation doit être au minimum Malveillant connu, Approuvé connu, Très probablement malveillant ou Très probablement approuvé. |

| 3 |

65539 |

1 |

0 |

Contourner la recherche des fichiers en fonction des critères de sélection |

Contournez GTI recherche de fichiers en fonction de critères de sélection susceptibles d’être nettoyés ou inconnus pour GTI. |

Contournez GTI recherche de fichiers en fonction de critères de sélection susceptibles d’être nettoyés ou inconnus pour GTI. |

| 4 |

196612 |

3 |

-1 |

Utiliser la réputation des fichiers GTI pour identifier des fichiers approuvés ou malveillants |

Détermine si un fichier est approuvé ou malveillant d'après la réputation GTI du fichier. |

Cette règle détermine si un fichier est approuvé ou malveillant d'après la réputation GTI du fichier. La réputation doit être au minimum Malveillant connu, Approuvé connu, Très probablement malveillant ou Très probablement approuvé. |

| 5 |

327685 |

5 |

-1 |

Utiliser la réputation des URL GTI pour identifier des processus approuvés ou malveillants |

Mitre-T1204. Détermine si un processus est approuvé ou malveillant en fonction de la réputation de l’URL GTI. |

Tactique : Execution-technique : T1204. Cette règle détermine si un processus est approuvé ou malveillant en fonction de la réputation de l’URL GTI. |

| 10 |

262154 |

4 |

100 |

Identifier si un fichier est le composant principal d'un programme d'installation approuvé à l'aide des attributs du fichier, de la réputation du certificat et de la réputation des fichiers |

Détermine si un fichier est un programme d’installation approuvé en fonction des attributs du fichier, du nom du fichier, du certificat GTI ou de l’entreprise et de la réputation des fichiers. |

Cette règle détermine si un fichier est un programme d'installation approuvé d'après la réputation GTI ou Enterprise du fichier. Il examine également le nom du fichier, le nom de la société et d’autres attributs similaires afin de déterminer s’il s’agit d’un composant de programme de mise à jour ou d’installation qui peut être approuvé. |

| 12 |

131084 |

2 |

100 |

Identifier si un fichier est le composant principal d'un programme d'installation approuvé à l'aide d'un fichier spécifique marqué de hachage |

Détermine si un fichier est un programme d'installation approuvé d'après le hachage de fichier et la réputation GTI ou Enterprise. |

Cette règle détermine si le fichier est un programme d’installation approuvé d’après la réputation du fichier hachage et GTI ou la réputation des fichiers d’entreprise pour déterminer s’il s’agit d’un composant de programme de mise à jour ou d’installation qui peut être approuvé. |

| 20 |

131092 |

2 |

-1 |

Identifier des fichiers approuvés avec des privilèges McAfee |

Identifie des fichiers approuvés à l'aide de certificats ou de hachages distribués dans les fichiers DAT AV. |

Cette règle identifie des fichiers approuvés à l’aide de certificats ou de hachages distribués dans les fichiers DAT AV et peut également disposer de privilèges élevés avec les processus et les pilotes McAfee. |

| 34 |

131106 |

2 |

1 |

Vérification SFv3 |

Identifie un échantillon test pouvant être utilisé pour la validation SFv3. |

Cette règle identifie un échantillon test par hachage qui permet de vérifier la structure SFv3. |

| 35 |

196643 |

3 |

1 |

Vérification de l'installation |

Identifie un échantillon test pouvant être utilisé pour vérifier l'installation. |

Cette règle identifie un échantillon test qui permet de vérifier l'installation. |

| 36 |

65572 |

1 |

1 |

Vérification de l'installation sans serveur TIE |

Identifie un échantillon test qui permet de vérifier l'installation dans une configuration sans serveur TIE. |

Cette règle identifie un échantillon test qui permet de vérifier l'installation dans une configuration sans serveur TIE. |

| 38 |

131110 |

2 |

1 |

Règle de vérification SFv3 désactivée dans le cloud |

Une règle test a été désactivée dans le cloud pour la validation SFv3. |

Cette règle identifie un échantillon test par hachage et est désactivée dans le cloud pour vérifier la structure SFv3. |

| 50 |

65586 |

1 |

85 |

Identifier des fichiers approuvés d'un créateur approuvé |

Identifie des fichiers approuvés qui ont été créés par un programme de mise à jour entièrement approuvé. |

Cette règle identifie des fichiers approuvés qui ont été créés par un programme de mise à jour entièrement approuvé et qui n’ont pas été modifiés. |

| 51 |

131123 |

2 |

-1 |

Identifier les fichiers marqués comme programmes d'installation approuvés par l'analyseur d'approbation |

Identifie les fichiers qui sont marqués comme approuvés par l’approbation analyseur qui est basé sur le fichier DAT. |

Cette règle identifie les fichiers marqués comme fichiers de programme d’installation approuvés par Trust analyseur en fonction des informations disponibles dans le fichier DAT et n’est pas cloud dépendant. |

| 55 |

131127 |

2 |

99 |

Identifier des certificats dont la réputation doit être corrigée |

Identifie des certificats de fournisseurs de Niveau1 dont le niveau de réputation doit être corrigé. |

Cette règle identifie des certificats de fournisseurs de Niveau1 dont le niveau de réputation doit être corrigé. |

| 57 |

262201 |

4 |

-1 |

Utiliser la réputation des fichiers GTI pour identifier des fichiers avec la réputation Peut-être approuvé ou Peut-être malveillant |

Identifie les fichiers Peut-être approuvé ou Peut-être malveillant selon la réputation des fichiers GTI. |

Cette règle identifie les fichiers dont la réputation GTI est moins probante, par exemple : Peut-être approuvé ou Peut-être malveillant. |

| 58 |

196878 |

3 |

70 |

Identifier l'approbation des fichiers exécutés sur les partages réseau |

Cette règle identifie l’approbation des fichiers exécutés sur les partages réseau à l’aide d’attributs de fichier et d’autres informations connexes telles que la prévalence. |

Cette règle identifie l’approbation des fichiers exécutés sur les partages réseau à l’aide des résultats de analyseur et des attributs de fichier pour indiquer l’approbation. |

| 60 |

131132 |

2 |

0 |

Attribuer une règle de paramètre pour aider à identifier des fichiers intéressants |

Identifie les éléments lancés par un acteur intéressant ou est un élément faisant face à Internet. |

Identifie des fichiers qui sont lancés par un acteur intéressant ou qui présentent des caractéristiques spéciales telles que le certificat autosigné. |

| 61 |

262205 |

4 |

0 |

Identifier les applications connectées à Internet |

Identifiez les applications Internet populaires telles que les navigateurs Web ou les clients de messagerie. |

Cette règle identifie des applications Internet, telles qu’un navigateur Web ou un client de messagerie, en utilisant des attributs identifiables tels que le nom de fichier et le certificat. |

| 62 |

196670 |

3 |

0 |

Identifier une application qui lit des fichiers de contenu |

Identifie un application qui lit des fichiers de contenu tels que des documents PDF, des documents Microsoft Office et des vidéos. |

Cette règle identifie le fichier exécutable principal des applications populaires qui lisent du contenu tel que des documents PDF, des documents Microsoft Office et des vidéos. |

| 95 |

131167 |

2 |

85 |

Identifier les fichiers signés par un certificat de réputation connue sûre et les marquer comme Très probablement approuvé une fois hors connexion |

Identifie les fichiers signés par le certificat de réputation saine connue et les signale comme étant très probablement approuvés en mode hors connexion. |

Identifie les fichiers signés par le certificat de réputation saine connue et les signale comme étant très probablement approuvés en mode aucun mode de connectivité. |

| 96 |

65632 |

1 |

0 |

Invite intelligente |

Supprime l'invite pour des charges de bibliothèque pour des applications approuvées autres que des navigateurs Internet. |

Cette règle supprime l'invite pour des charges de bibliothèque pour des applications approuvées autres que des navigateurs Internet. |

| 97 |

262241 |

4 |

70 |

Approuver des fichiers une fois hors connexion à moins qu'ils soient traités comme très suspects par les versions d'analyseur JTI lancées à compter de juin 2018 |

Détermine si des fichiers sans caractéristiques suspectes sont approuvés lorsque le système est hors connexion (déconnecté du serveur TIE et de GTI). |

Cette règle traite des fichiers sans caractéristiques suspectes comme approuvés lorsque le système est déconnecté du serveur TIE et de GTI. Cette règle utilise des critères moins rigoureux pour déterminer si un fichier est approuvé afin d'atténuer les problèmes liés à un grand nombre de fichiers inconnus une fois déconnecté du serveur TIE ou de GTI. Cette règle s’applique à la version de l’analyseur JTI et aux versions 2.1.4.1590 ultérieures, publiée le 2018 juin. |

| 98 |

262242 |

4 |

70 |

Approuvez les fichiers en mode hors connexion, sauf en cas d’utilisation très suspecte des versions de l’analyseur JTI avant le 2018 juin. |

Détermine si des fichiers sans caractéristiques suspectes sont approuvés lorsque le système est hors connexion (déconnecté du serveur TIE et de GTI). |

Cette règle traite des fichiers sans caractéristiques suspectes comme approuvés lorsque le système est déconnecté du serveur TIE et de GTI. Cette règle utilise des critères moins rigoureux pour déterminer si un fichier est approuvé afin d'atténuer les problèmes liés à un grand nombre de fichiers inconnus une fois déconnecté du serveur TIE ou de GTI. Cette règle s’applique aux versions de l’analyseur JTI ci-dessous 2.1.4.1590 , publiées le 2018 juin. |

| 99 |

196707 |

3 |

50 |

Approuver des fichiers d'après le niveau de sécurité Systèmes à faibles changements une fois hors connexion |

Détermine si des fichiers sans caractéristiques suspectes sont inconnus lorsque le système est hors connexion (déconnecté du serveur TIE et de GTI). |

Traite des fichiers sans caractéristiques suspectes comme inconnus lorsque le système est déconnecté du serveur TIE et de GTI. Il s'agit de la dernière règle à exécuter. |

| 125 |

262269 |

4 |

85 |

Identifier les fichiers marqués comme Applications Windows AppStore approuvées |

Identifie les fichiers marqués comme des applications AppStore Windows approuvées, qui reposent sur les attributs de fichier et de processus. |

Cette règle identifie les fichiers marqués comme approuvés Windows les applications AppStore en fonction des attributs de fichier, de l’emplacement du fichier et des attributs de processus. |

| 126 |

393342 |

6 |

85 |

Identifier des applications signées approuvées |

Identifie des fichiers signés qui se situent sur des chemins d'accès communément utilisés pour installer des programmes. Ils peuvent également avoir une entrée dans le menu Démarrer. |

Cette règle identifie les fichiers signés qui ont un certificat valide non autosigné. Elle tient compte de l'emplacement du fichier ainsi que d'attributs de l'environnement, tels que l'entrée du menu Démarrer. |

| 127 |

196735 |

3 |

85 |

Identifier des bibliothèques de ressources d'Aide approuvées |

Identifie des bibliothèques de ressources signées qui sont utilisées par des logiciels approuvés. |

Cette règle identifie des bibliothèques de ressources signées qui sont utilisées par des logiciels approuvés. Les fichiers sont signés et n’ont pas de réputation de certificat malveillant. Elles présentent des caractéristiques indiquant qu’il s’agit d’une bibliothèque de ressources, par exemple aucune importation ou exportation et quelques sections de fichiers exécutables portables (PE). |

| 128 |

196736 |

3 |

85 |

Identifier des bibliothèques de ressources d'Aide approuvées |

Identifie des bibliothèques de ressources signées qui sont utilisées par des logiciels approuvés. Ces bibliothèques sont généralement utilisées dans le cadre de la documentation d'Aide. |

Cette règle identifie des bibliothèques de ressources signées qui sont utilisées par des logiciels approuvés. Ces bibliothèques sont généralement utilisées dans le cadre de la documentation d'Aide de l'application. Ils sont signés et n’ont pas de réputation de certificat malveillant. Elles présentent des caractéristiques qui indiquent qu’il s’agit d’une bibliothèque de ressources, par exemple aucune importation ou exportation et quelques sections de fichiers exécutables portables (PE). Ils sont également situés dans application dossiers d’installation. |

| 129 |

262273 |

4 |

85 |

Identifier des utilitaires signés approuvés |

Identifie les utilitaires qui sont signés et dont le certificat n’est pas approuvé. Ces fichiers ne sont pas lancés au démarrage et présentent des caractéristiques qui suggèrent qu’il s’agit de programmes utilitaires. |

Cette règle identifie des utilitaires qui sont signés et dont le certificat n’est pas approuvé. Ces fichiers ne sont pas lancés au démarrage. Ils sont situés dans un dossier qui indique un outil ou un programme installé (exemple : %programfiles% \subfolder) et importez des API et d’autres caractéristiques qui sont cohérentes avec les applications utilitaires approuvées. |

| 130 |

327810 |

5 |

85 |

Identifier des pilotes signés approuvés |

Identifie des pilotes d'équipement qui sont signés et installés sur le système local. |

Cette règle identifie des pilotes d'équipement qui sont signés et installés sur le système local. Ils utilisent le sous-système natif et sont situés dans les %windir% dossiers \System32\Drivers ou DriverStore. |

| 131 |

327811 |

5 |

85 |

Identifier des bibliothèques de gestion des droits numériques (DRM) signées approuvées |

Identifie des bibliothèques de gestion des droits numériques approuvées signées utilisées par Windows. |

Cette règle identifie des bibliothèques de gestion des droits numériques qui sont signées et dont le certificat est approuvé. Ces fichiers se situent dans les dossiers DRM de Windows et de la mémoire cache. |

| 132 |

262276 |

4 |

85 |

Identifier des fichiers signés approuvés |

Identifie des fichiers qui sont signés et approuvés, et dont la réputation du certificat est approuvée. |

Cette règle identifie des fichiers qui sont signés et approuvés, et dont le certificat est également approuvé. |

| 133 |

262277 |

4 |

70 |

Identifier des fichiers approuvés sur le disque |

Identifie les fichiers qui sont présents sur le disque et qui ne sont pas suspects avant d’installer le module TIE. |

Cette règle identifie des fichiers qui se trouvent sur le disque et qui ne sont pas suspects avant d’installer le module TIE. Ils n’ont pas été falsifiés, tel qu’identifié par la journalisation des fichiers NTFS. |

| 134 |

327814 |

5 |

85 |

Identifie des fichiers approuvés sur le disque qui prévalaient dans l'entreprise avant d'installer le module TIE. |

Identifie les fichiers qui sont présents sur le disque et qui ne sont pas suspects avant d’installer le module TIE et de les voir dans l’entreprise. |

Cette règle identifie des fichiers qui se trouvent sur le disque et qui ne sont pas suspects avant d’installer le module TIE. Ils n’ont pas été falsifiés, tel qu’identifié par la journalisation des fichiers NTFS. Les fichiers doivent également être visibles dans l'entreprise. |

| 136 |

327816 |

5 |

85 |

Identifier les fichiers NativeImage non signés avec la réputation Peut-être approuvé |

Détecte les fichiers NativeImage qui ne sont pas signés avec un certificat approuvé connu. Ces fichiers sont généralement à faible prévalence et peuvent être propres à un système. |

Cette règle détecte les fichiers binaires précompilés qui peuvent être approuvés et qui ont été installés dans le dossier NativeImages et qui ne contiennent pas d’attributs suspects. |

| 137 |

196745 |

3 |

85 |

Identifier les assemblies DOTNet non signés avec la réputation Peut-être approuvé |

Détecte les assemblys DOTNet qui ne sont pas signés avec un certificat approuvé connu. Ces fichiers sont généralement à faible prévalence et peuvent être propres à un système. |

Cette règle détecte les fichiers qui peuvent être approuvés et qui ont été installés dans les dossiers global assembly cache et qui ne contiennent pas d’attributs suspects. Généralement, ces fichiers se trouvent sur quelques systèmes du réseau et peuvent comprendre des fichiers image DOTNet natifs précompilés et des assemblies similaires. |

| 138 |

393354 |

6 |

85 |

Identifier les assemblies Microsoft DOTNet non signés approuvés |

Détecte Microsoft les assemblys DOTNet qui ne sont pas signés avec un certificat approuvé connu. Ces fichiers peuvent être présents sur un petit nombre d'ordinateurs seulement au sein de l'entreprise. |

Cette règle détecte Microsoft fichiers fournis avec du code CLR (DOTNet), qui ont été installés dans les dossiers global assembly cache et qui ne contiennent pas d’attributs suspects. Les fichiers sont parfois présents sur plusieurs ordinateurs au sein de l'entreprise, qui peuvent inclure des assemblies compilés juste-à-temps. |

| 139 |

327819 |

5 |

85 |

Identifier des assemblies DOTNet approuvés |

Détecte des assemblies DOTNet qui ont été installés dans la mémoire cache de l'assembly global et qui sont présents sur plusieurs machines. |

Cette règle détecte des fichiers possédant un code CLR (DOTNet) et qui ont été installés dans la mémoire cache de l'assembly global. Les fichiers sont présents sur plusieurs ordinateurs au sein de l’entreprise, ce qui signifie qu’ils ne sont pas des assemblys compilés juste à temps. |

| 140 |

196748 |

3 |

85 |

Identifier des fichiers prévalents approuvés |

Détecte des fichiers présents dans l'entreprise depuis longtemps et qui prévalent sur plusieurs machines. |

Cette règle détecte les fichiers approuvés, car ils sont très répandus et connus. Les fichiers sont présents sur plusieurs machines dans l'entreprise et sont connus depuis plus de 3 mois. |

| 151 |

196759 |

3 |

70 |

Identifier les programmes d'installation web |

Identifie des programmes d’installation Web signés et dont le certificat n’est pas approuvé. Elle identifie également l'entreprise, le produit et la version. |

Cette règle identifie des programmes d’installation Web signés et dont le certificat n’est pas approuvé. Elle identifie également l'entreprise, le produit et la version du programme d'installation web. |

| 152 |

327832 |

5 |

70 |

Identifier des fichiers sûrs extraits par Windows Installer |

Identifie les fichiers sûrs extraits par Windows programme d’installation du programme d’installation en fonction du processus d’acteur, du certificat et de la réputation des cloud. |

Cette règle identifie des fichiers sûrs extraits par Windows programme d’installation en fonction du processus d’acteur, du certificat et de la réputation des clouds. Si un élément suspect du fichier du programme d’installation a été supprimé, la règle n’entraîne pas de nouvelle réputation. |

| 153 |

131225 |

2 |

70 |

Identifier les fichiers que ATD ne signale pas comme suspects |

Identifie les fichiers que Advanced Threat Defense ne signale pas comme suspects. |

Cette règle identifie les fichiers qui ont été évalués par Advanced Threat Defense et qui ne sont pas signalés comme suspects. |

| 205 |

262349 |

4 |

30 |

Identifier des fichiers suspects ayant une date de création inhabituelle et qui ne sont probablement pas compressés |

Identifie des fichiers suspects qui ne sont probablement pas compressés, qui incluent une date de création inhabituelle et qui se trouvent dans des emplacements comme les dossiers temporaires ou de téléchargement. |

Cette règle identifie des fichiers suspects dans des emplacements comme les dossiers temporaires ou de téléchargement. Ces fichiers ne sont probablement pas compressés et des preuves indiquent que les propriétés de date ont été falsifiées. |

| 206 |

65742 |

1 |

30 |

Identifier des fichiers suspects ayant une date de création inhabituelle et qui sont probablement compressés |

Identifie des fichiers suspects partout sur le système. Les fichiers sont probablement compressés et des preuves indiquent que leur horodatage a été falsifié. |

Cette règle identifie des fichiers suspects situés partout sur le système. Ces fichiers sont identifiés comme étant compressés et des preuves indiquent que les propriétés de date ont été falsifiées. |

| 207 |

196815 |

3 |

15 |

Identifier des fichiers suspects qui s'exécutent depuis la Corbeille |

Identifie des fichiers suspects qui s'exécutent depuis la Corbeille. |

Cette règle identifie des fichiers suspects qui résident dans la Corbeille et qui sont exécutés depuis cet emplacement. |

| 208 |

65744 |

1 |

15 |

Identifier des fichiers suspects qui s'exécutent depuis le dossier d'itinérance |

Identifie des fichiers suspects qui s'exécutent ou sont chargés depuis le dossier d'itinérance de l'utilisateur. |

Cette règle identifie des fichiers suspects qui sont exécutés ou chargés à partir du dossier d’itinérance de l’utilisateur ( %userprofile% \AppData\Roaming) d’une manière incorrecte. |

| 209 |

196817 |

3 |

15 |

Identifier des fichiers suspects qui sont masqués pour l'utilisateur |

Identifie des fichiers suspects qui sont exécutés ou chargés alors qu'ils sont masqués pour l'utilisateur. |

Cette règle identifie des fichiers suspects qui sont exécutés ou chargés, et qui sont masqués pour l'utilisateur à l'aide d'un mécanisme comme un attribut de fichier. Ces fichiers semblent être des fichiers critiques du système d’exploitation mais ne le sont pas. |

| 211 |

65747 |

1 |

15 |

Identifier des fichiers suspects créés par un processus non approuvé |

Identifie des fichiers suspects créés avec un processus dont la réputation est Suspect ou Malveillant connu. |

Cette règle identifie un fichier qui est suspect, car la réputation du processus qui l'a créé est Peut-être malveillant à Malveillant connu au moment de la création. Le fichier n’a pas non plus été modifié depuis sa création. |

| 213 |

131285 |

2 |

30 |

Identifier un fichier comme suspect en fonction de son mode de compression |

Identifie un fichier compressé ou chiffré comme suspect et le programme de compression comme n'étant pas utilisé par un logiciel légitime. |

Cette règle identifie un fichier comme suspect lorsqu’il est compressé ou chiffré, et certaines fonctionnalités du fichier ne sont pas généralement présentes dans les logiciels légitimes. |

| 214 |

65750 |

1 |

30 |

Identifier un enregistreur de frappe suspect |

Identifie un fichier comme suspect lorsqu’il possède des fonctionnalités qui ne sont pas utilisées par des logiciels légitimes et qui ressemblent à un enregistreur de frappe. |

Cette règle identifie un fichier comme suspect lorsqu’il possède des fonctionnalités qui ne sont pas utilisées par des logiciels légitimes. Le fichier possède des caractéristiques suspectes comme des API d'importation qui sont utilisées pour surveiller les frappes, et des informations sur sa version sont manquantes. |

| 217 |

131289 |

2 |

15 |

Identifier un programme renifleur de mot de passe suspect |

Identifie des fichiers qui ont été mal installés dans le profil d'itinérance de l'utilisateur et qui possèdent des caractéristiques suspectes. |

Cette règle identifie un fichier qui a été mal installé dans le profil d'itinérance de l'utilisateur et qui possède des caractéristiques suspectes. Le fichier importe des API qui sont utilisées pour surveiller les frappes, effectuer des captures d'écran ou rechercher des débogueurs actifs. |

| 218 |

65754 |

1 |

30 |

Identifier un fichier suspect qui masque son ancienneté |

Identifie des fichiers qui modifient l'ancienneté affichée du fichier. Les fichiers contiennent des caractéristiques suspectes et n’ont pas la même apparence que les programmes installés. |

Cette règle identifie des fichiers qui modifient l'ancienneté affichée du fichier. Les fichiers contiennent des caractéristiques suspectes, comme une compression, des informations sur la version manquantes, marqué comme fichier système ou important des API suspectes. Elles ne sont pas présentes dans un chemin d’accès généralement utilisé pour les programmes installés. |

| 219 |

393435 |

6 |

15 |

Identifier un fichier suspect dissimulé dans un emplacement sécurisé |

Identifie des fichiers dans des emplacements sécurisés, comme les dossiers réservés aux pilotes du système. Ces fichiers ne sont pas cohérents avec les autres fichiers de cet emplacement et présentent des caractéristiques suspectes. |

Cette règle identifie des fichiers qui se trouvent dans des emplacements sécurisés, comme les dossiers réservés aux pilotes du système. Les fichiers n’utilisent pas le sous-système natif et présentent des caractéristiques suspectes, par exemple des informations de version manquantes ou incorrectes, ou un type de fichier qui ne correspond pas au extension. |

| 220 |

196828 |

2 |

30 |

Identifier de nouveaux fichiers suspects |

Identifie des fichiers nouveaux sur le système et qui contiennent des caractéristiques suspectes comme des noms de section ou un code modifiés au point de saisie du fichier binaire. |

Cette règle identifie des fichiers dont la date de création se situe au cours des 30 derniers jours et qui contiennent des caractéristiques suspectes. Cela comprend des noms de section ou un code modifiés au point de saisie du fichier binaire. |

| 222 |

131294 |

2 |

15 |

Identifier un enregistreur de frappe suspect qui se cache dans un programme installé |

Détecte des fichiers qui importent des API d'enregistrement de frappe et qui se cachent dans des emplacements utilisés par un programme installé. Ils présentent des caractéristiques suspectes, par exemple quelques importations et sont nouveaux sur le système, sans ressembler à des application légitimes. |

Cette règle détecte des fichiers qui importent des API d'enregistrement de frappe et qui se cachent dans des dossiers et sous-dossiers de fichiers programme. Les fichiers ne sont pas enregistrés en tant que service ou dans Ajout/suppression de programmes. Elles ont des clés de Registre qui se lancent au démarrage, ainsi que des caractéristiques suspectes telles que des sections importées ou exécutables portables (PE). |

| 234 |

65770 |

1 |

15 |

Identifier des fichiers qu'ATD signale comme suspects |

Identifie des fichiers qu'Advanced Threat Defense signale comme suspects. |

Cette règle identifie des fichiers qui Advanced Threat Defense signale comme suspects. |

| 235 |

65771 |

1 |

30 |

Identifier les fichiers suspects provenant d'Internet qui peuvent être malveillants d'après la réputation GTI |

Identifie les fichiers provenant d'Internet qui peuvent être malveillants d'après la réputation GTI. |

Cette règle identifie les fichiers provenant d'une URL non approuvée. Ils sont malveillants et présentent des caractéristiques suspectes, par exemple en cours de compression, sont âgés de moins de 15 jours et apparaissent sur moins de 10 systèmes ou 1% de l’entreprise. |

| 237 |

196845 |

3 |

15 |

Rechercher des fichiers suspects signés avec un certificat révoqué |

Détecte des fichiers dont le certificat incorporé est révoqué. Il s’agit de fichiers récemment découverts et qui s’affichent sur quelques systèmes. |

Cette règle détecte des fichiers dont le certificat incorporé a été révoqué. Les fichiers se trouvent dans l'environnement depuis moins de 5 jours et sont visibles sur moins de 1 % des machines. |

| 238 |

655598 |

10 |

-1 |

Identifiez les abus de processus partagés générés par des emplacements non standard en mode d’observation. |

Mitre-T1036 : les fichiers peuvent se faire passer pour des fichiers légitimes en les masquant dans des emplacements non standard. Cette règle détecte l’exécution suspecte de processus courants s’ils sont générés à partir d’emplacements non standard en mode d’observation. |

Tactique : fraude de défense-technique : T1036. Identifie l’exécution suspecte de processus partagés s’ils sont générés à partir d’emplacements non standard. La règle adopte une approche plus agressive de l’ID de règle 267 et est uniquement conforme à l’option par défaut. Vous devez la définir manuellement sur activé dans toutes les affectations de groupe de règles dans lesquelles vous souhaitez l’utiliser. |

| 239 |

1179887 |

18 |

-1 |

Identifier l'exécution suspecte de paramètres de commande |

Mitre-T1059 : identifie l’exécution suspecte d’un application par le biais de paramètres de ligne de commande. |

Tactique : Execution-technique : T1059. Cette règle cible des appels suspects d’interpréteurs de commandes et d’script. |

| 240 |

65776 |

1 |

30 |

Identifier des fichiers suspects avec les caractéristiques qui sont principalement visibles dans un ransomware |

Identifiez les fichiers suspects avec les caractéristiques qui ont été principalement vues dans ransomware et qui se trouvent dans des emplacements utilisés de façon inhabituelle. |

Identifiez les fichiers suspects avec les caractéristiques qui ont été principalement vues dans ransomware et qui se trouvent dans des emplacements utilisés de façon inhabituelle. |

| 243 |

1769715 |

27 |

-1 |

Identifier et bloquer les exécutions de processus suspectes |

Mitre-T1059 : bloque l’utilisation suspecte d’interpréteurs de commandes et d’script. Similaire à l’ID de règle 239, mais doit être activé manuellement. |

Tactique : Execution-technique : T1059. Cette règle adopte une approche plus agressive que la valeur par défaut sur l’ID de règle 239 afin qu’elle soit en observation par défaut dans toutes les affectations de groupe de règles. Vous devez l’activer manuellement si vous souhaitez l’utiliser. |

| 250 |

131322 |

2 |

-1 |

Elever l'approbation d'un fichier qui a été analysé plusieurs fois sans être détecté |

Élever la confiance d’un fichier en fonction de l’âge local sur le disque lorsque le fichier a été analysé plusieurs fois. |

Élever la confiance d’un fichier en fonction de l’âge local sur le disque lorsque le fichier a été analysé plusieurs fois et n’a pas de caractéristiques suspectes. |

| 251 |

65787 |

1 |

15 |

Identifier des fichiers que MWG signale comme suspects |

Identifie des fichiers qui McAfeent Web Gateway des rapports en tant que malveillants connus ou très probablement malveillants et délivrent une réputation très probablement malveillante. |

Cette règle identifie des fichiers qui McAfee Web Gateway des rapports comme malveillant connu ou très probablement malveillant et émet une réputation très probablement malveillante. Cette règle n’émet pas de réputation pour les fichiers que McAfee Web Gateway détermine peut-être malveillant. |

| 252 |

131324 |

2 |

15 |

Identifier des fichiers que CTD signale comme suspects |

Identifie les fichiers que Cloud Threat Detection signale comme Elevée ou Très élevée et émet une réputation Très probablement malveillant. |

Cette règle identifie des fichiers qui Cloud Threat Detection des rapports avec un niveau de confiance élevé ou très élevé score et émet une réputation très probablement malveillante. Cette règle n’émet pas de réputation pour les fichiers que CTD détermine à l’aide d’un niveau de confiance moyen score. |

| 253 |

65789 |

1 |

-1 |

Identifier les fichiers malveillants ou sûrs en fonction des scores des fournisseurs de réputation tiers |

Détectez ou approuvez les fichiers en tenant compte des scores des fournisseurs de réputation tiers. |

Détectez ou approuvez les fichiers qui envisagent des scores de fournisseur de réputation tiers connectés sur le DXL. |

| 255 |

590079 |

9 |

-1 |

Détecter les paramètres de ligne de commande potentiellement obscurcis |

Mitre-T1027 : déclencheur sur les arguments de ligne de commande qui sont fortement obscurcis. |

Tactique : fraude de défense-technique : T1027. Cette règle est conçue pour analyser les paramètres de ligne de commande transmis aux programmes afin d’alerter les chaînes potentiellement brouillées qui peuvent indiquer un comportement malveillant. |

| 256 |

393472 |

6 |

-1 |

Détecter l’utilisation de PowerShell long-encodedcommand |

Mitre-T1059 : interpréteur de commandes et de scripts. Alertes relatives à l’utilisation de-encodedcommand [base64] dans PowerShell. |

Tactique : Execution-technique : T1059. Tente de Rechercher l’utilisation suspecte de l’option-encodedcommand dans PowerShell. Un logiciel malveillant peut utiliser cette technique pour échapper aux détections statiques des paramètres de ligne de commande. Lorsque cette alerte est déclenchée, vous devez examiner la commande base64 décodé pour vous assurer qu’il est attendu. |

| 257 |

393473 |

6 |

15 |

Détecter l'utilisation potentiellement malveillante de WMI |

Mitre-T1047 : recherche une utilisation courante de WMI pour exécuter du code, procéder à un déplacement ou à un rendu persistant. |

Tactique : exécution, mouvement latéral-technique : T1047. WMI fournit un moyen de découverte, d’exécution de code, de déplacement par la suite ou même persistant dans un environnement. |

| 258 |

983298 |

15 |

15 |

Détecter les fichiers fictifs les plus probables, ce qui peut entraîner des lancements de processus suspects |

Mitre-T1036 : détecte les fichiers qui se croisent comme des fichiers binaires légitimes afin d’échapper aux détections. |

Tactique : fraude de défense-technique : T1036. Cette règle est similaire à la valeur par défaut sur l’ID de règle de fichier fictif 259, mais elle inclut un autre ensemble de fichiers qui peut déclencher des faux positifs. |

| 259 |

590083 |

9 |

15 |

Détecter les lancements de fichiers et processus masqués |

Mitre-T1036 : alertes sur les cas où un fichier système commun est renommé ou supprimé dans un emplacement non standard. |

Tactique : fraude de défense-technique : T1036. Cette règle recherche des scénarios dans lesquels des fichiers ont été renommés, par exemple des interprètes script. |

| 260 |

327940 |

5 |

15 |

Détecter les techniques de contournement AMSI |

Mitre-T1562 : détectez les techniques utilisées pour contourner l’interface d’analyse Antimalware (AMSI). |

Tactique : fraude de défense-technique : T1562. Cette règle est conçue pour empêcher les différentes techniques utilisées pour contourner l’interface d’analyse Antimalware (AMSI). |

| 262 |

262406 |

4 |

-1 |

Identification de l’exécution des paramètres de commande suspects pour les affectations de groupe de règles de sécurité |

Mitre-T1059 identifie l’exécution suspecte d’un application par le biais de paramètres de ligne de commande pour les affectations de groupe de règles de sécurité. |

Tactique : Execution-technique : T1059. Cette règle identifie l’exécution suspecte d’un application par le biais de paramètres d’exécution pour les affectations de groupe de règles de sécurité. Il doit être activé manuellement pour la productivité et les affectations de groupe de règles équilibrées. |

| 263 |

917767 |

14 |

-1 |

Détecter les processus qui accèdent à des URL suspectes |

Mitre-T1204. Détectez les processus qui accèdent à des URL suspectes qui sont utilisées pour télécharger du contenu malveillant. |

Tactique : Execution-technique : T1204. Cette règle est conçue pour détecter les processus ayant des URL suspectes dans les paramètres de commande utilisés pour télécharger des charges actives malveillantes. |

| 264 |

393480 |

6 |

15 |

Inspecter EncodedCommand PowerShell |

Mitre-T1059, T1140 : décodage base64-encodedcommand utilisation dans PowerShell pour inspecter les commandes suspectes. |

Tactiques : exécution, évasion de défense-techniques : T1059, T1140. Cette règle décode les commandes codées en base64 pour rechercher des stations de téléchargement potentielles ou d’autres utilisations malveillantes de PowerShell. |

| 265 |

524553 |

8 |

15 |

Rechercher des fichiers exécutables avec des extensions non standard |

Mitre-T1564 : Identifiez les fichiers qui sont exécutables (PE), mais qui ne se terminent pas par une extension standard. |

Tactique : fraude de défense-techniques : Mitre-T1564. Cette règle cherche à supprimer les fichiers identifiés en tant que fichier PE, mais contient une extension non standard telle qu’elle est identifiée lors de l’exécution de cmd/c Assoc. |

| 266 |

786698 |

12 |

30 |

Identifier le processus cible lancement des extensions non standard ou lancement par un acteur non standard |

Mitre-T1036, T1059 : tente d’empêcher les processus tentant de lancer des extensions non standard ou de les lancer par un acteur non standard. |

Tactiques : exécution, évasion de défense-techniques : T1036, T1059. Détecte le lancement du processus cible. les extensions non standard telles que CScript lancent un fichier txt. |

| 267 |

262411 |

4 |

-1 |

Se protéger contre les abus de processus partagés générés à partir d’emplacements non standard dans les affectations de groupe de règles de sécurité |

Mitre-T1036 : les fichiers peuvent se faire passer pour des fichiers légitimes en les masquant dans des emplacements non standard. Cette règle protège contre l’exécution suspecte de processus partagés, en cas de génération à partir d’emplacements non standard dans des affectations de groupe de règles de sécurité. |

Tactique : fraude de défense-technique : T1036. Protection contre l’exécution suspecte de processus partagés, en cas de génération à partir d’emplacements non standard dans l’affectation de groupe de règles de sécurité. Vous devez passer à l’option activé dans les affectations de groupe de règles équilibre et productivité. |

| 268 |

262412 |

4 |

-1 |

Se protéger contre les abus de processus partagés générés à partir d’emplacements non standard |

Mitre-T1036 : les fichiers peuvent se faire passer pour des fichiers légitimes en les masquant dans des emplacements non standard. Cette règle protège contre l’exécution suspecte de processus partagés, lorsqu’ils sont générés à partir d’emplacements non standard. |

Tactique : fraude de défense-technique : T1036. Assurez-vous de vous protéger contre l’exécution suspecte de processus partagés, lorsqu’ils sont générés à partir d’emplacements non standard. |

| 269 |

196877 |

3 |

15 |

Détecter l’utilisation potentiellement malveillante du service WMI pour réaliser la persistance |

Mitre-T1047 : recherche une utilisation courante du service WMI pour exécuter du code et le conserver. |

Tactique : exécution, mouvement latéral-technique : T1047. WMI fournit un moyen de découverte, d’exécution de code, de déplacement par la suite ou même persistant dans un environnement. |

| 270 |

262414 |

4 |

-1 |

Identifier et bloquer les paramètres de commande suspects qui sont manipulés pour contourner la détection |

Mitre-T1059 : bloque l’utilisation suspecte d’interpréteurs de commandes et d’script. Il bloque les modèles qui sont manipulés pour contourner les détections. |

Tactique : Execution-technique : T1059. Cette règle cible les appels suspects de commandes et d’interpréteurs de script dans lesquels les commandes sont manipulées pour contourner la détection. Vous devez l’activer manuellement si vous souhaitez l’utiliser. |

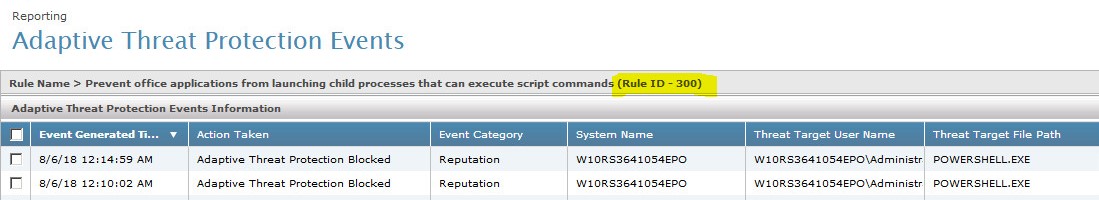

| 300 |

655660 |

10 |

-1 |

Empêcher les applications Office de lancer les processus enfants qui peuvent exécuter des commandes de script |

Mitre-T1566 : empêcher les applications Office de lancer des processus enfants qui peuvent exécuter des scripts tels que PowerShell et cscript. |

Tactique : accès initial, exécution, évasion de défense-techniques : T1566, T1059. Les tentatives d’empêcher les applications Office d’être utilisées abusivement pour délivrer des charges actives malveillantes. |

| 301 |

590125 |

9 |

-1 |

Bloque la génération de cmd .exe par les applications Office |

Mitre-T1566 : empêche tout application Office de lancer cmd. exe. |

Tactique : accès initial, exécution, évasion de défense-techniques : T1566, T1059. Il est rare que cmd .exe soit lancé par le biais de documents Office et peut être un signe de comportement malveillant. Il est conseillé d’activer cette règle si vos workflows l’autorisent. |

| 303 |

327983 |

5 |

-1 |

Identifier les charges actives très suspectes ciblant les applications liées au navigateur |

Identifiez les charges actives très suspectes ciblant les applications liées au navigateur, telles que Firefox, Chrome, Edge et autres. |

Identifiez les charges actives très suspectes, y compris les fichiers binaires inconnus ciblant les applications de navigateur, telles que Firefox, Chrome, Edge et autres. |

| 304 |

459056 |

7 |

-1 |

Empêcher les navigateurs de lancer des outils à double utilisation, tels que les éditeurs script et cmd |

Empêchez les navigateurs de lancer deux outils d’utilisation, tels que les éditeurs script et cmd. |

Empêchez les navigateurs de lancer deux outils d’utilisation, tels que les éditeurs script et cmd. |

| 306 |

327986 |

5 |

-1 |

Identifier les charges utiles très suspectes qui ciblent les services ou applications réseau |

Identifie des charges actives très suspectes ciblant des applications ou des services liés au réseau et n’autorise pas le lancement d’outils qui indiquent un comportement suspect. |

Identifie des charges actives très suspectes ciblant des applications ou des services liés au réseau et n’autorise pas le lancement d’outils qui indiquent un comportement suspect. |

| 307 |

590131 |

9 |

-1 |

Empêcher les processus Wmiprvse .exe et netsh .exe de lancer des interpréteurs de script ou d’autres outils à double utilisation |

Empêchez les processus Wmiprvse .exe et netsh .exe de lancer des interpréteurs de script ou d’autres outils à double utilisation. |

Les interpréteurs de script tels que PowerShell, lorsqu’ils sont invoqués via WMI, peuvent générer un processus de détection plus difficile pour le processus Wmiprvse .exe de processus. Certains processus légitimes peuvent utiliser cette règle, mais il est conseillé d’activer cette règle si cela est possible pour tester les faux positifs. |

| 309 |

590133 |

9 |

-1 |

Bloquer les processus essayant de se lancer à partir des applications Office. Cette règle est activée uniquement dans les stratégies haute sécurité. |

Mitre-T1566 : empêcher les applications Office de lancer des processus suspects. La règle est activée par défaut uniquement sur l’affectation de groupe de règles de sécurité. |

Tactique : accès initial, exécution, évasion de défense-techniques : T1566, T1059. Les tentatives d’empêcher les applications Office d’être utilisées abusivement pour délivrer des charges actives malveillantes lorsqu’elles sont activées sur des systèmes avec des stratégies de sécurité élevée. |

| 310 |

131382 |

2 |

-1 |

Empêcher les applications de messagerie de lancer les processus enfants qui peuvent exécuter des commandes script |

Mitre-T1204. Empêchez les programmes de messagerie de lancer des processus qui peuvent exécuter des commandes script. |

Tactique : Execution-technique : T1204. Tente d’empêcher les applications de messagerie d’être utilisées pour générer des processus qui peuvent exécuter des scripts. |

| 311 |

131383 |

2 |

-1 |

Empêcher les applications de messagerie de lancer les processus enfants qui peuvent exécuter script commandes dans les affectations de groupe de règles de sécurité uniquement |

Mitre-T1204. Empêchez les programmes de messagerie de lancer des processus qui ne peuvent exécuter script des commandes que dans les affectations de groupe de règles de sécurité. |

Tactique : Execution-technique : T1204. Tente d’empêcher les applications de messagerie d’être utilisées pour générer des processus qui peuvent exécuter des scripts. |

| 312 |

131384 |

2 |

-1 |

Empêcher les applications de messagerie telles que Outlook de générer des outils de script et de double utilisation |

Mitre-T1204. Empêchez les applications de messagerie telles que Outlook * de générer dynamiquement script Editors et les outils à double utilisation. |

Tactique : Execution-technique : T1204. Cette règle contribue à empêcher les applications telles que Outlook * de générer des outils potentiellement abusifs. Certains environnements peuvent effectuer cette opération de manière légitime, c’est pourquoi il est conseillé de faire référence à votre environnement avant de l’activer. |

| 313 |

262457 |

4 |

-1 |

Empêcher plusieurs éditeurs de texte comme Notepad et WordPad de générer des processus qui peuvent exécuter des commandes script dans toutes les affectations de groupe de règles |

Mitre-T1204 : empêchez les éditeurs de texte de générer de nouveaux processus qui peuvent être utilisés pour exécuter des commandes de script. |

Tactique : Execution-technique : T1204. Empêchez les éditeurs de texte d’être utilisés pour générer des processus tels que cmd ou PowerShell. |

| 314 |

262458 |

4 |

-1 |

Empêcher plusieurs éditeurs de texte comme Notepad et WordPad de générer des processus qui peuvent exécuter des commandes script dans l’affectation de groupe de règles de sécurité |

Mitre-T1204 : empêchez les éditeurs de texte de générer de nouveaux processus qui peuvent être utilisés pour exécuter des commandes de script dans l’affectation de groupe de règles de sécurité. |

Tactique : Execution-technique : T1204. Empêchez les éditeurs de texte d’être utilisés pour générer des interpréteurs de script. Cette règle est uniquement activée par défaut dans l’affectation de groupe de règles de sécurité. Vous devez l’activer manuellement si vous utilisez des affectations de groupe de règles équilibrées ou de productivité. |

| 315 |

262459 |

4 |

-1 |

Empêche de manière agressive que les éditeurs de texte génèrent des processus avec une réputation inconnue. |

Mitre-T1204 : bloque de manière agressive les processus dont les réputations inconnues sont générées par les éditeurs de texte. |

Tactique : Execution-technique : T1204. Similaire à l’ID de règle 313 mais prend une approche plus agressive. Il est défini sur ne s’afficher que par défaut et doit être activé dans l’affectation de groupe de règles. |

| 316 |

262460 |

4 |

-1 |

Empêcher les lecteurs PDF de lancer les processus qui peuvent exécuter des scripts dans toutes les affectations de groupe de règles |

Mitre-T1204 : empêcher les lecteurs PDF de lancer des processus capables d’exécuter des scripts. |

Tactique : Execution-technique : T1204. Empêchez les lecteurs PDF de lancer des processus capables d’exécuter des scripts. |

| 317 |

262461 |

4 |

-1 |

Empêcher les lecteurs PDF de lancer les processus qui peuvent exécuter des scripts uniquement dans les affectations du groupe de règles Sécurité |

Mitre-T1204 : empêcher les lecteurs PDF de lancer des processus qui ne peuvent exécuter des scripts que dans les affectations de groupe de règles de sécurité. |

Tactique : Execution-technique : T1204. Empêchez les lecteurs PDF de lancer des processus qui ne peuvent exécuter des scripts que dans les affectations de groupe de règles de sécurité. |

| 318 |

262462 |

4 |

-1 |

Empêcher les lecteurs PDF de lancer cmd. exe |

Mitre-T1204 : empêcher les lecteurs PDF de lancer cmd. exe |

Tactique : Execution-technique : T1204. Empêcher les lecteurs PDF de lancer cmd. exe |

| 319 |

196927 |

3 |

-1 |

Empêcher cmd .exe de lancer d’autres interpréteurs de script, tels que cscript ou PowerShell, dans toutes les affectations de groupe de règles |

Mitre-T1059 : tente de conserver cmd .exe de lancer d’autres instances qui peuvent indiquer une charge active malveillante. |

Tactique : Execution-technique : T1059. Empêchez le lancement des outils à double utilisation par cmd .exe qui sont couramment utilisés dans les attaques. |

| 320 |

131392 |

2 |

-1 |

Empêcher cmd .exe de lancer d’autres script des interprètes, tels que cscript ou PowerShell par défaut, uniquement dans les affectations de groupe de règles de sécurité |

Mitre-T1059 : identifier les chargements suspects appelant Command Shell dans les affectations de groupe de règles de sécurité. |

Tactique : Execution-technique : T1059. Identifiez les charges actives suspectes appelant Command Shell. Cette règle est uniquement activée par défaut dans l’affectation de groupe de règles de sécurité. Elle doit être activée manuellement si vous utilisez une autre affectation de groupe de règles. |

| 321 |

459073 |

7 |

-1 |

Empêcher cmd .exe de lancer des interprètes script |

Mitre-T1059 : tente d’empêcher les chaînes de processus suspectes en empêchant cmd de générer d’autres script d’interprétation des processus. |

Tactique : Execution-technique : T1059. Tente d’empêcher les chaînes de processus suspectes en empêchant cmd de générer de nouvelles script d’interpréter les processus. |

| 322 |

459074 |

7 |

-1 |

Empêcher le lancement de mshta par tout processus pour toutes les affectations de groupe de règles |

Mitre-T1218 : empêcher l’utilisation du fichier mshta en tant que fichier binaire signé pour proxy l’exécution de code à l’aide de. |

Tactique : accès initial, évasion de défense, exécution-technique : T1218, T1204. Mshta .exe est un outil courant utilisé pour livrer une charge active. Cette règle l’empêche d’être utilisée. |

| 323 |

459075 |

7 |

-1 |

Empêcher le lancement de mshta en tant que processus enfant |

Mitre-T1218 : empêcher le lancement de la procédure mshta par n’importe quel processus pour les affectations de groupe de règles de sécurité uniquement. |

Tactique : accès initial, évasion de défense, exécution-technique : T1218, T1204. Empêchez le lancement d’mshta .exe par un processus. Cette option est uniquement activée par défaut dans l’affectation de groupe de règles de sécurité. Elle doit être activée si vous utilisez des affectations de groupe de règles équilibrées ou de productivité. |

| 324 |

655684 |

10 |

-1 |

Empêcher mshta de lancer un processus suspect |

Mitre-T1218 : empêcher mshta de lancer des application suspectes. |

Tactique : accès initial, évasion de défense, exécution-technique : T1218, T1204. Cette règle adopte une approche plus agressive pour empêcher l’exécution de code via mshta .exe et, par défaut, dans toutes les 3 affectations de groupe de règles. Il est possible qu’il puisse générer des faux positifs et qu’il devra être activé manuellement. |

| 325 |

196933 |

3 |

-1 |

Identifier les charges utiles suspectes qui appellent le processus Rundll32 |

Mitre-T1218 : identifier l’exécution de code proxy des chargements suspects via le processus rundll32 |

Tactique : fraude de défense, exécution-technique : T1218. Identifiez l’exécution de code proxy des charges actives suspectes via le processus rundll32. |

| 326 |

328006 |

5 |

-1 |

Identifier les charges utiles suspectes qui appellent le processus Rundll32 sur les systèmes à forts changements |

Mitre-T1218 : Identifiez l’exécution de code proxy des chargements suspects via le processus rundll32. |

Tactique : fraude de défense, exécution-technique : T1218. Identifiez les charges actives suspectes appelant rundll32. Cette règle est uniquement activée par défaut dans l’affectation de groupe de règles de sécurité et est définie sur observer dans les affectations de groupe équilibrées et de productivité. |

| 327 |

328007 |

5 |

-1 |

Identifier la plupart des charges utiles suspectes appelant le processus rundll32 |

Mitre-T1218 : identifiez la plupart des charges utiles suspectes appelant le processus rundll32. |

Tactique : fraude de défense, exécution-technique : T1218. Par défaut, cette règle est uniquement en observation dans toutes les 3 affectations de groupe de règles. Il prend une approche plus agressive pour le blocage du code exécuté avec rundll32 et peut générer des faux positifs. Elle doit être activée manuellement dans toutes les affectations de groupe de règles. |

| 329 |

393545 |

6 |

-1 |

Identifier et bloquer l'utilisation suspecte des tâches planifiées sur les systèmes à forts changements |

Mitre-T1053 : recherche toute exécution potentiellement malveillante des tâches planifiées et les bloque avant leur ajout dans les systèmes à changements élevés. |

Tactiques : exécution, persistance, élévation des privilèges-technique : T1053. Recherche tout appel potentiellement malveillant de tâches planifiées et les bloque avant qu'elles soient ajoutées aux systèmes à forts changements. Cette opération tente de couper le mécanisme de persistance des logiciels malveillants (malwares). |

| 330 |

262474 |

4 |

-1 |

Identifier et bloquer l'appel probablement suspect d'un processus système SvcHost et empêcher ainsi son utilisation abusive |

Mitre-T1055 : recherche tout processus d’appel potentiellement malveillant du système SvcHost et le bloque des injections de processus indésirables. |

Tactique : fraude de défense-technique : T1055. Recherche tout appel potentiellement malveillant du processus système SvcHost et le bloque des injections de processus indésirables provenant de processus d’acteur inconnus. |

| 331 |

196939 |

3 |

-1 |

Identifier et bloquer probablement un appel suspect du processus système SvcHost pour les affectations de groupe de règles de sécurité |

Mitre-T1055. Recherche tout appel potentiellement malveillant du processus système SvcHost et le bloque des injections de processus indésirables pour la posture de sécurité. |

Tactique : fraude de défense-technique : T1055. Recherche tout appel potentiellement malveillant du processus système SvcHost et le bloque des injections de processus indésirables du processus d’acteur inconnu pour la posture de sécurité. |

| 332 |

393548 |

6 |

-1 |

Empêcher certutil .exe de télécharger ou de décoder des fichiers avec des extensions suspectes |

Mitre-T1140 : bloque certutil pour le téléchargement de fichiers distants ou le décodage de fichiers camouflés sous une autre forme. |

Tactiques : fraude à la défense-techniques : T1140, T1218. CertUtil est un fichier binaire qui peut être utilisé par des attaquants pour extraire ou décoder des charges utiles. Cette règle empêche certutil .exe d’extraire des charges utiles ou de décoder les fichiers intermédiaires. Certutil appartient également à un groupe d’outils à double utilisation dans la technique Mitre T1218 |

| 333 |

917837 |

14 |

-1 |

Identifier les chaînes de processus suspectes |

Mitre-T1574 : Identifiez des chaînes de processus intéressantes et bloquez-les si le comportement est suspect. |

Tactiques : persistance, élévation des privilèges, évasion de défense-technique : T1574. Identifiez les chaînes de processus intéressantes et bloquez-les si le comportement n’est pas souhaitable ou suspect. |

| 334 |

262478 |

4 |

-1 |

Identifier les modifications du Registre pour les emplacements suspects |

Mitre-T1547 : les logiciels malveillants (malwares) peuvent parfois maintenir la persistance en ajoutant ou en modifiant des clés de Registre pour ordonner un service ou un fichier binaire à lancer. |

Tactique : persistance-technique : T1547. Identifie et bloque les modifications apportées au registre dans les emplacements suspects. |

| 335 |

328015 |

5 |

-1 |

Empêcher l’utilisation d’utilitaires Windows courants pour lancer des processus lors d’une tentative de contournement du contrôle de compte utilisateur |

Mitre-T1548 : tentative d’empêcher les techniques d’élévation courantes telles que les contournements du contrôle de compte utilisateur |

Tactiques : élévation des privilèges, fraude à la défense-technique : T1548. Cette règle tente de réduire certaines techniques courantes de contournement de l’UAC dans Windows |

| 336 |

196944 |

3 |

-1 |

Détecter les chargements suspects ciblant des applications ou des services liés au réseau |

Détecter les chargements suspects ciblant des applications ou des services liés au réseau dans les affectations de groupe de règles de sécurité. |

Détecter les chargements suspects ciblant des applications ou des services liés au réseau via plusieurs outils d’utilisation à double utilisation ou script des interprètes. |

| 337 |

196945 |

3 |

-1 |

Empêcher les navigateurs de lancer des interpréteurs de script ou des outils à double utilisation dans les affectations de groupe de règles de sécurité |

Détectez les modèles dans lesquels les navigateurs essaient de lancer des éditeurs script ou des outils à double utilisation dans la posture de sécurité. |

Détectez les modèles dans lesquels les navigateurs essaient de lancer script éditeurs ou d’outils à double utilisation et fonctionnent comme paramètres par défaut dans les affectations de groupe de règles de sécurité. |

| 338 |

196946 |

3 |

15 |

Détecte et bloque les tentatives de creux de processus pour les processus déclenchés à partir d’un acteur inconnu |

Mitre-T1055. Détecte et bloque toute tentative de creusisation de processus identifiée à l’aide de l’état thread initial |

Tactiques : fraude à la défense, élévation des privilèges-technique : T1055. Détecte et bloque toute tentative de creux de processus identifiée à l’aide de l’état de thread initial et d’autres détenteurs d’informations de processus pertinents |

| 339 |

131411 |

2 |

-1 |

Empêcher .NET l’exécution des utilitaires pour l’enregistrement des assemblys |

Mitre-T1218 : empêcher Regsvcs .exe et regasm .exe d’enregistrer et d’exécuter .NET des assemblys. |

Tactique : fraude de défense-technique : T1218. Empêchez Regsvcs .exe et regasm .exe d’enregistrer et d’exécuter .NET des assemblys qui peuvent être utilisés pour proxy l’exécution de code. |

| 340 |

131412 |

2 |

-1 |

Identifier et bloquer probablement les appels suspects par SearchProtocolHost et donc l’empêcher d’abuser |

Mitre-T1055 : recherche tout processus potentiellement malveillant d’appel de processus par SearchProtocolHost et l’empêche d’effectuer des injections de processus indésirables. |

Tactique : fraude de défense-technique : T1055. Recherche les éventuels processus potentiellement malveillants par le biais du processus système SearchProtocolHost et l’empêche d’exécuter des injections de processus indésirables. |

| 341 |

196949 |

3 |

-1 |

Identifiez et bloquez les modèles utilisés dans les attaques par ransomware dans les affectations de groupe de règles de sécurité. |

Recherche des modèles potentiellement malveillants d’appel de modèles qui sont courants dans les attaques par ransomware. L’approche est plus agressive que la règle 342 et fonctionne dans les affectations de groupe de règles de sécurité. |

Recherche des modèles potentiellement malveillants d’appel de modèles qui sont courants dans les attaques par ransomware et bloque l’exécution. L’approche est plus agressive que la règle 342 et fonctionne dans les affectations de groupe de règles de sécurité. |

| 342 |

131414 |

2 |

-1 |

Identifier et bloquer les modèles utilisés dans les attaques par ransomware |

Recherche des modèles potentiellement malveillants d’appel de modèles qui sont courants dans les attaques par ransomware. |

Recherche des modèles potentiellement malveillants d’appel de modèles qui sont courants dans les attaques par ransomware et bloque l’exécution. |

| 343 |

131415 |

2 |

-1 |

Empêcher les fichiers binaires Windows injurieux de lancer cmd .exe dans le cadre d’un contournement UAC |

Mitre-T1548 : tentative d’empêcher les techniques d’élévation courantes telles que les contournements du contrôle de compte utilisateur |

Tactiques : élévation des privilèges, fraude à la défense-technique : T1548. Cette règle tente de réduire certaines techniques courantes de contournement de l’UAC dans Windows |

| 344 |

196952 |

3 |

-1 |

Identifier les chaînes de processus suspectes pour les affectations de groupe de règles de sécurité |

Mitre-T1574 : Identifiez des chaînes de processus intéressantes et bloquez-les si le comportement est suspect. La règle s’applique uniquement aux affectations de groupe de règles de sécurité. |

Tactiques : persistance, élévation des privilèges, évasion de défense-technique : T1574. Identifiez les chaînes de processus intéressantes et bloquez-les si le comportement n’est pas souhaitable ou suspect. Les règles s’appliquent uniquement aux affectations de groupe de règles de sécurité. |

| 345 |

65881 |

1 |

-1 |

Identifiez les chaînes d’exécution de processus suspectes. Cela est déterminé par l’occurrence inhabituelle du processus dans une chaîne de processus spécifique. |

Mitre-T1574 : Identifiez des chaînes de processus intéressantes et bloquez-les si le comportement est suspect. |

Tactiques : persistance, élévation des privilèges, évasion de défense-technique : T1574. Identifiez les chaînes de processus intéressantes et bloquez-les si le comportement n’est pas souhaitable ou suspect. |

| 346 |

196954 |

3 |

-1 |

Empêcher certutil .exe de télécharger ou de décoder n’importe quel fichier |

Mitre-T1140 : bloque certutil pour le téléchargement de fichiers distants ou le décodage de fichiers. Cette règle diffère de l’ID de règle 332 en ce qu’elle fournit une couverture plus générale des paramètres irabusifs de Certutil. |

Tactiques : fraude à la défense-techniques : T1140, T1218. CertUtil est un fichier binaire qui peut être utilisé par des attaquants pour extraire ou décoder des charges utiles. Cette règle empêche certutil .exe d’extraire des charges utiles ou de décoder les fichiers intermédiaires. Certutil appartient également à un groupe d’outils à double utilisation dans la technique Mitre T1218. |

| 347 |

393563 |

6 |

-1 |

Empêcher les processus d’acteur de tenter à plusieurs reprises d’exécuter des commandes successives |

Mitre-T1059 : commande et exécution de scripts. Empêcher les processus inconnus de lancer de façon répétée des commandes pour arrêter des services ou d’exécuter d’autres éléments de script sur une ligne. |

Cela est courant avec les ensembles d’outils et les scripts de reconnaissance pour qu’un processus exécute de façon répétée cmd, PowerShell, WMIC, net, etc. pour effectuer une reconnaissance rapide d’un système ou pour arrêter des services et des processus critiques. |

| 349 |

65885 |

1 |

15 |

Détecter l’utilisation potentiellement malveillante de BITSAdmin |

Mitre-T1197 : recherche une utilisation suspecte de BITSAdmin outil pour télécharger un fichier dans un emplacement non standard ou à partir de sites malveillants |

Tactique : fraude à la défense, persistance-technique : T1197. Recherche une utilisation suspecte de l’outil BITSAdmin pour télécharger un fichier dans un emplacement non standard ou à partir de sites malveillants |

| 350 |

65886 |

1 |

15 |

Détecter l’utilisation suspecte des outils de transfert de données |

Mitre-T1537, T1567 : recherche une utilisation suspecte des outils qui peuvent être utilisés pour transférer des données vers un réseau externe. |

Tactique : exfiltration, technique : T-1537, T-1567. Cette règle cible la détection de l’exfiltration des données en détectant l’utilisation suspecte des outils de transfert de données courants. Le trafic réseau lié à l’outil doit être vérifié en cas de déclenchement de la règle. |

| 500 |

197108 |

3 |

15 |

Bloquer le mouvement latéral à partir d’autres machines Windows du réseau |

Mitre-T1570 : transfert latéral d’outils. Bloque l’utilisation d’outils permettant le déplacement latéral des fichiers vers ce client. |

Tactique : mouvement latéral-technique : T1570. Cette règle bloque le mouvement latéral à partir des clients Windows. Une source de données réseau qui surveille le trafic doit peut-être être vérifiée pour s’assurer qu’il s’agit d’une activité attendue. Cette règle ne doit être activée que pour les systèmes qui se trouvent dans des environnements très restrictifs, car elle peut générer un grand nombre de faux positifs. |

| 501 |

131573 |

2 |

15 |

Bloquer le mouvement latéral des autres machines Linux sur le réseau |

Mitre-T1570. Bloque tous les mouvements latéraux vers ce client à partir d’autres machines Linux du réseau. |

Tactique : mouvement latéral-technique : T1570. Cette règle bloque le mouvement latéral à partir des clients Linux. Il doit être activé uniquement pour les systèmes qui se trouvent dans des environnements très restrictifs, car il peut générer un grand nombre de faux positifs. |

| 502 |

131574 |

2 |

15 |

Détecter la création d’un nouveau service |

Mitre-T1543 : empêchez la création de nouveaux services via SC .exe ou PowerShell. exe. |

Tactique : persistance, élévation des privilèges-technique : T1543. La création de nouveaux services, même s’il est courant, peut être un indicateur potentiel de comportement malveillant. Les nouveaux services doivent être surveillés et leur exécution sous-jacente examinée afin de s’assurer qu’il s’agit du comportement attendu. Les services peuvent également être nommés pour se faire passer pour des services légitimes. ainsi, seul le nom n’est pas suffisant pour indiquer les services malveillants et les services malveillants légitimes. |

| 503 |

131575 |

2 |

15 |

Détecter les fichiers binaires signés avec des certificats suspects |

Mitre-T1553 : empêcher l’exécution des fichiers binaires signés avec un certificat suspect |

Tactique : fraude de défense-technique : T1553--inverser la signature du code de contrôle. Cette règle bloque l’exécution des fichiers binaires signés avec des certificats non approuvés. Il doit être activé uniquement pour les systèmes qui se trouvent dans des environnements très restrictifs, car il peut générer un grand nombre de faux positifs. |

| 504 |

131576 |

2 |

15 |

Empêcher l’utilisation de sdbinst .exe pour installer des shims application |

Mitre-T1546 : empêchez l’utilisation de sdbinst .exe pour installer des shims application. Cela peut être utilisé pour corriger des fichiers binaires existants afin de faciliter l’établissement des privilèges de persistance ou d’escalade. |

Tactique : élévation des privilèges, persistance-technique : T1546. L’ajustement d’application est une forme d’exécution déclenchée par un événement et doit être surveillé avec soin pour une utilisation dans votre environnement. L’utilisation de sdbinst .exe pour installer un shim application peut indiquer un comportement malveillant potentiel. |

| 505 |

131577 |

2 |

15 |

Détecter les paramètres de ligne de commande des commandes masquées .exe |

Mitre-T1027 : détecte les tentatives de brouillage des paramètres de ligne de commande cmd .exe . Cible les outils tels que Invoke-DOSfuscation |

Tactique : fraude de défense-technique : T1027. Les attaquants peuvent tenter de contourner les détections par ligne de commande en masquant leurs charges utiles. Les paramètres de ligne de commande obscurcis peuvent être un indicateur d’activité malveillante et doivent être examinés pour vérifier qu’ils sont en attente d’utilisation. |

| 506 |

197114 |

3 |

30 |

Détecter les commandes pour la découverte des utilisateurs |

Mitre-T1033 : détecter les commandes qui permettent la découverte des propriétaires/utilisateurs du système. |

Tactique : Discovery-technique : T1033. En gagnant un attaquant, un attaquant peut tenter d’utiliser les outils d’administration système courants pour en savoir plus sur le système auquel il a eu accès. Cette règle peut générer des faux positifs en raison de sa couverture générique et doit donc être activée avec précaution. |

| 507 |

197115 |

3 |

30 |

Détecter les commandes utilisées pour découvrir plus d’informations sur un système |

Mitre-T1082 : détecte les commandes couramment utilisées pour effectuer une reconnaissance supplémentaire sur un système. |

Tactique : Discovery-technique : T1082. En gagnant un utilisateur malveillant, un attaquant peut tenter d’utiliser les outils d’administration système courants pour découvrir plus en détail les détails tels que les HotFix installés et la version du système d’exploitation, afin de mieux comprendre la zone à laquelle ils ont obtenu un accès initial. Soyez prudent lors de l’activation de cette règle, car elle peut générer des faux positifs, en fonction de l’utilisation générique de ces commandes. |

| 508 |

197116 |

3 |

30 |

Détecter les commandes utilisées pour découvrir les informations d’autorisation relatives aux utilisateurs et aux groupes |

Mitre-T1069 : découverte des groupes d’autorisations. |

Tactique : Discovery-technique : T1069. Au cours de la phase de découverte d’une attaque, un adversaire peut utiliser des outils communs pour énumérer les utilisateurs et les groupes qui disposent d’autorisations sur les différents actifs de l’environnement. Ces commandes peuvent générer des faux positifs en fonction de leur niveau de général, mais peuvent servir d’indicateur potentiel de compromission au cours de la phase de découverte d’une attaque. |

| 509 |

262653 |

4 |

30 |

Détecter les commandes utilisées pour découvrir les configurations liées au réseau |

Mitre-T1016, T1049 : détecte les commandes utilisées pour découvrir les informations relatives aux informations de configuration et de connexion réseau. |

Tactique : Discovery-technique : T1016, T1049. Au cours de la phase de découverte d’une attaque, un adversaire peut utiliser des outils communs pour énumérer la configuration réseau et les connexions réseau. Ces commandes peuvent générer des faux positifs en fonction de leur niveau de général, mais peuvent servir d’indicateur potentiel de compromission au cours de la phase de découverte d’une attaque. |

| 510 |

131582 |

2 |

15 |

Détecter les tentatives de chiffrement de données pour les activités suspectes |

Mitre-T1022-T1560 : détecte les tentatives de compression et de chiffrement avant les tentatives d’exfiltration par des acteurs suspects. |

Tactique : collection-technique : T1560 : détection du chiffrement par des logiciels tiers ou des méthodes personnalisées avant l’exfiltration. La règle est destinée aux environnements hautement restrictifs et peut être sujette à des faux positifs. |

| 511 |

197119 |

3 |

30 |

Détecter les tentatives de vidage des informations confidentielles via le registre ou LSASS |

Mitre-T1003 : détecte les commandes qui peuvent être utilisées pour vider les informations confidentielles relatives au système d’exploitation en fonction des informations d’identification. |

Tactique : accès aux informations d’identification-technique : T1003. Les attaquants exploitent couramment les outils personnalisés ou natifs pour exporter des données confidentielles telles que le vidage de la mémoire de LSASS. exe, l’exportation de la ruche de Registre SAM ou la création d’un cliché instantané de NTDS .dit pour faciliter le vidage des hachages/informations d’identification. Certains logiciels peuvent se comporter de manière légitime. par conséquent, des faux positifs peuvent être générés à l’aide de cette règle. |

| 512 |

197120 |

3 |

30 |

Détecter les commandes autorisant l’exécution indirecte en dehors de cmd et PowerShell |

Mitre-T1202 : détecte les commandes qui peuvent exécuter des commandes autres que cmd ou PowerShell. L’exécution indirecte des commandes peut permettre aux adversaires d’échapper à certaines détections. |

Tactique : fraude de défense-technique : T1202. L’une des façons d’échapper aux défenses consiste à utiliser une exécution de commande indirecte qui peut permettre aux attaquants de rester sous le radar et de contourner les détections qui peuvent rechercher une exécution directe via cmd .exe ou PowerShell. exe. Certains scripts peuvent légitimement utiliser ces commandes. par conséquent, des faux positifs peuvent être générés lors de l’activation de cette règle. |

| 513 |

197121 |

3 |

15 |

Détecter les commandes utilisées pour copier des fichiers à partir d’un système distant |

Mitre-T1105, T1570 : détecte les commandes utilisées pour transférer des outils ou d’autres fichiers depuis un environnement externe vers un système compromis. |

Tactique : Command and Control-technique : T1105, T1570. Bloquer les opérations de copie à distance ou les opérations d’outils latéraux à partir d’un environnement externe. Cette règle peut générer des faux positifs, ce qui est donc destiné aux environnements hautement restrictifs. |

| 514 |

262658 |

4 |

15 |

Détecter les chargements de DLL qui ont peut-être été piratés |

Mitre-T1574 : détecte les tentatives de détournement de flux d’exécution en empêchant le chargement des dll suspectes. |

Tactique : persistance, élévation des privilèges, évasion de défense-technique : T1574. Le piratage du flux de contrôle peut être réalisé de nombreuses façons en abusant des fichiers binaires légitimes de commande qui tentent de charger des dépendances. Cela permet aux attaquants d’utiliser des fichiers binaires approuvés pour charger une DLL non approuvée en tirant parti du fait que le fichier binaire n’est pas explicite dans le chemin d’accès absolu où les dépendances sont attendues. |

| 515 |

197123 |

3 |

-1 |

Se protéger contre les applications Office lançant des processus inconnus à partir d’emplacements non standard. |

Cette règle protège contre l’utilisation suspecte des applications Office. Il recherche les processus suspects lancés par les applications Office dans des emplacements non standard. |

Les applications Office sont généralement utilisées pour la livraison de logiciels malveillants (malwares), cette règle recherche le lancement de processus suspects à partir des applications Office. Cette règle peut générer des faux positifs. elle doit donc être activée avec précaution. |

| 516 |

131588 |

2 |

15 |

Identifier et bloquer les processus s’exécutant avec les lignes de commande non standard |

Tentative de bloquer les processus qui s’exécutent avec les lignes de commande normalement invisibles par le processus. |