Apache 发布

Log4j 2.16.0 了解决此漏洞的问题(更新了:12/14)。我们建议将此更新应用到受影响的系统,并查看您环境中的相关

Log4j 配置,以确定可能受此漏洞影响的潜在工作流。对于第三方应用程序,请与应用程序供应商联系,以了解执行此操作的步骤。

有许多方法都观察到了攻击者可以使用

Log4Shell 的地方。此漏洞具有广泛的范围和规模,并且从风险上 inoculated 的唯一明确的方法是同时应用供应商更新和查看应用程序配置。这些操作可确保根据 Apache 的建议缓解漏洞。与所有主要的零天一样,最佳的安全做法是假设您已经过扫描、正在进行定向,并应用具有绝对优先级的补救或缓解步骤。我们正在努力提供此威胁的 tirelessly,并确保安全管理员在评估其环境时在调查中启用。

Trellix 产品是否受此漏洞的影响?

我们要查看产品组合中的所有产品,以评估其潜在影响和对客户的风险。在2021年12月13日,我们发布了正式的安全/Security 公告,向客户提供有关受此漏洞影响的产品的指导。其目标是概述不包含

Log4j 组件的产品,或不存在风险的产品。

有关您的环境中的产品是受影响、解决方法和缓解步骤以及其他产品相关信息的信息,请参阅 "Log4Shell" (

CVE-2021-44228、cve-2021-4104、cve-2021-45046、cve-2021-45105 和 cve-2021-44832)的 SB10377 注册-安全/Security 公告产品状态。

注意:所引用的内容仅可供已登录的 ServicePortal 用户使用。 要查看内容,请单击该链接并在出现提示时登录。

将继续提供更新,因为它们变得可用。

要在更新本文时收到电子邮件通知,请单击 订阅 位于页面右侧。您必须登录后才能订购。

Trellix 产品解决方案如何帮助?

我们始终建议您,最好的做法是确保软件和操作系统在可用更新和安全更新发布时一直保持最新状态。我们还建议根据适合您的环境的入门级威胁评估和实施一般对策。有关详细信息,请参阅

KB91836-针对条目矢量威胁的对策。这些方法中很多,在未解决漏洞本身的情况下,可能会严重抑制演员的利用漏洞攻击能力,并为安全管理员提供相应响应的可见性。

我们将在我们的安全解决方案阵容中评估产品覆盖范围。本文将根据可能的覆盖范围机会和对策予以更新。

当前可对以下组件使用产品功能:

检测和响应:

Endpoint Security (ENS) ExtraDAT 、专家规则进程内存扫描触发器:

有关此覆盖方法的详细信息,请参阅

Log4J 以及知道过多博客 文章的内存。

我们开发了一种解决方案,使管理员能够识别和响应在其环境中利用 CVE-2021-44228 的活动尝试。此解决方案是一种双折叠方法。利用 ENS

10.7.0 2020 11 月更新(发行说明)和更高版本中的专家规则的功能,通过调用目标进程的按需内存扫描来响应触发器。此方法需要对端点应用两个先决条件:

- 您必须在本文的 "附件" 部分应用提供的 ExtraDAT 内容,以提供按需内存扫描的内容,以检测 JNDI 进程内存中的相关字符串。

重要说明: 12月21日,存档 EXTRA2.zip 中的本文中添加了一个新的新 ExtraDAT 版本。有关详细信息,请参阅下面的 "调整环境的专家规则" 部分。

- 您必须在 ENS 漏洞利用防护策略中实施 专家规则 ,并将其设置为仅 报告 。专家规则不会仅仅提供足够的保护来实现数据块容量的价值,因此风险可能会与您环境中的合法进程发生冲突。如果将规则设置为仅 报告 ,确保在违反规则时触发按需内存扫描,而不会冒非有意的阻止。

注意:

- 对此配置进行全面测试,以确保规则完整性并防止任何潜在冲突,这一点非常重要。一旦测试确认该规则对您的环境可行,建议客户将此机制应用到 Windows 服务器平台,其中基于 Java 的应用程序可能会暴露给来自 internet 的网络连接。例如,Apache Tomcat、弹性搜索服务器等。这样做可以降低误报的可能性,以及这些结果可能需要的其他优化措施。不建议将此内容应用到常规用户 Windows 工作站。

- 我们正在查看选项,以使此内容也可供 MVISION 客户使用。订购本文,以便在进行更新时得到通知。

- 此配置会导致在检测到潜在恶意行为时生成两个事件。第一次检测反映漏洞利用防护规则触发器。第二个检测反映的是按需内存扫描检测潜在的恶意行为。如果仅收到第一个事件,则内存扫描不会识别进程内存中的任何恶意 JNDI- 相关字符串。如果收到第二个事件,表示按需内存扫描检测到进程内存中的 JNDI- 相关字符串,则 管理员必须立即对确定的系统采取措施。

- 下面的图像描述了两种不同的可能检测威胁类型的示例。记下威胁类型 Trojan ,威胁来源进程 "按需扫描。" 此事件类型为第二阶段事件,表示管理员必须立即采取措施。

- 通过主存储库页面的 "签入包" 功能签入 ePO 中的 ExtraDAT 文件。或者,对于测试或非托管端点,请通过 ENS 控制台应用 ExtraDAT 。

有关详细信息,请参阅 KB67602-如何使用 Endpoint Security 客户端以本地方式签入和部署 ePolicy Orchestrator 和 KB93673 应用额外中的额外 .DAT 。 .DAT

签入后,会在主存储库中反映以下名称,并在客户端任务中显示 ExtraDAT ExtraDAT (JNDI.Log4J-Exploit.a;JNDI.Log4J.Exploit.b;JNDI.Log4J.Exploit.c)

注意:如果您收到其他必须应用于您的环境的额外驱动程序,我们会提供工具以在支持门户中进行合并 ExtraDATs 。

- 确保客户端更新任务到端点包含 ExtraDAT 包类型,并且这些更新应用到系统。一旦部署到预期接收专家规则的 ExtraDAT 系统后,请继续在步骤3修改您的策略。

- 要配置专家规则,请导航至您的 Endpoint Security、 漏洞利用防护 策略。添加使用以下设置配置的专家规则:

| 规则名称 |

JNDI Log4J 漏洞利用 |

| 严重性 |

高 |

| 操作 |

报告 |

| 规则键入 |

进程 |

- 将以下规则内容应用到规则中:

Rule {

Reaction SCAN ACTOR_PROCESS ScanAction REPORT

Process {

Include OBJECT_NAME {

-v "java.exe"

-v "javaw.exe"

-v "tomcat*.exe"

}

Include AggregateMatch -xtype "dll1" {

Include DLL_LOADED -name "java" { -v 0x1 }

}

Include AggregateMatch -xtype "dll2" {

Include DLL_LOADED -name "jvm" { -v 0x1 }

}

}

Target {

Match PROCESS {

Include OBJECT_NAME { -v "cmd.exe" }

Include OBJECT_NAME { -v "powershell.exe" }

Include OBJECT_NAME { -v "powershell_ise.exe" }

Include OBJECT_NAME { -v "wscript.exe" }

Include OBJECT_NAME { -v "cscript.exe" }

Include OBJECT_NAME { -v "rundll32.exe" }

Exclude PROCESS_CMD_LINE { -v "* chcp 1252 *" }

}

}

}

-

保存修改后的规则和策略。将其应用到已收到相应

ExtraDAT 内容的端点。

针对您的环境调整专家规则:

专家规则设计用于触发目标按需扫描(ODS)。该规则未指示系统中存在威胁。您可以安全地忽略

Log4J 不是 ODS 检测事件的漏洞利用防护事件。这些漏洞利用防护事件可能会由正常操作生成,不会指示误报,因为符合规则标准以触发 ODS 任务。要管理事件,请参阅 "" 计划清除以下项的威胁事件日志 "" 部分。

ePO 5.10 产品手册。

此方法的优点是根据专家规则触发器来调用目标 ODS 内存扫描。因此,不需要进一步排除项,也可能会降低规则的 ODS 功效。但是,您可以为您的环境微调专家规则。调整规则可确保 ENS 仅会在需要时扫描处理内存。请确保通过目标策略分配和 ePO 系统分组,将规则应用于具有潜在漏洞的应用程序的系统。此操作可防止不必要的覆盖范围,并且您可以进一步调整规则以忽略自然应用程序行为。

有关专业规则培训视频的详细资料,请参阅

KB89677-专家规则培训视频。有关 ENS 的自定义规则的技术支持语句,请参阅

KB94889-Support 语句,其中包含 Endpoint Security 的自定义规则。如果您按照本文所述更改规则,请确保

在 ePO 中应用策略之前,在客户端系统上验证并强制实施专家规则。有关详细信息,请参阅 "在客户端系统上验证并强制实施专家规则"

ENS 10.7 产品手册。

您必须关注规则的三个主要部分。

主角进程: 这些进程会引用专家规则预期要监控的所有进程。本节包含利用 Java 或已知可能包含

Log4j 的应用程序可执行文件。此部分允许专家规则监控其活动,以实现对目标部分的潜在调用。

目标部分: 此部分包含任何可能会被视为可疑的二进制文件(如果从主角进程启动)。专家规则会将详细信息与 "

wscript.exe " 和 "

powershell.exe " 等常见的 fileless 攻击媒介进行比较。如果主角进程调用了目标部分中列出的二进制文件,则专家规则会解析为反应部分。

您可以通过在规则的

目标 部分添加类似以下行,在流程执行时使用的命令。行参数来排除合法的流程活动。

示例:

Exclude PROCESS_CMD_LINE { -v "* chcp 1252 *" }

Exclude PROCESS_CMD_LINE { -v "* ping 127.0.0.1*" }

这将允许根据所使用的指定命令。行参数,触发要排除的规则的进程。没有指定参数的相同操作仍会触发规则。命令。行参数会有所不同,应该完全唯一,以便它不会排除意外事件。ePO 管理员可以在其环境中查看

Log4J 漏洞利用防护威胁事件,以确定可能需要哪些参数。

注意: Owing 为规则的性质,单独按进程排除项对仅包含预定义进程没有好处。

反应部分: 此部分指的是规则内的第一行,

反应扫描 ACTOR_PROCESS SCANACTION 报告。此行告知漏洞利用防护,当主角进程调用目标时,会开始对受影响的进程进行进程内存扫描。除报告以外的任何反应都适用于主角进程,这可能是您运行的易受攻击的应用程序。这意味着,如果我们检测到 TOMCAT 被利用,则清理可能会应用到

TOMCATxx.EXE 自身。建议仅在报告中保留规则,并使用其他方法(例如 EDR 隔离)来隔离系统(如果发生检测项)。但是,有多个选项可用于反应。建议您在实施之前进行测试。

注意: 本文中的

ExtraDAT 提供已更新,可在2021年12月21日提供增强功能。在12月21日之前应用的

ExtraDAT 客户必须重新部署新的增强版本(

EXTRA2.zip )。这

ExtraDAT 种情况下的更改允许在目标进程中引导干净操作,而不会影响父参与者进程。例如,如果

Java.exe 由于漏洞利用而启动

cmd.exe ,则检测会停止

cmd.exe 进程,而不会停止

java.exe 。这可让管理员对系统进行反应并调查系统,同时限制生产应用程序的潜在中断。

- CLEAN_PROCESS -尝试清理进程。系统会将检测记录到 ODS 活动日志中。

- DELETE_PROCESS -尝试删除进程。系统会将检测记录到 ODS 活动日志中。

- CLEAN_DELETE_PROCESS -首先,尝试清理进程;如果不成功,请尝试删除该进程。系统会将检测记录到 ODS 活动日志中。

- REPORT -在检测到的进程上不执行任何操作。系统会将检测记录到 ODS 活动日志中,并会向 ePO 发送检测事件。

- REPORT_CLEAN_PROCESS -尝试清理进程。系统会将检测记录到 ODS 活动日志中,并会向 ePO 发送检测事件。

- REPORT_DELETE_PROCESS -尝试删除进程。系统会将检测记录到 ODS 活动日志中,并会将检测事件发送至 ePO

- REPORT_CLEAN_DELETE_PROCESS -首先,尝试清理进程;如果不成功,则为尝试删除该进程。系统会将检测记录到 ODS 活动日志中,并会向 ePO 发送检测事件。

ENS、VirusScan Enterprise (VSE)、Secure Web Gateway (SWG):

2021年12月12日,我们发布了

V3AMCorecontent 4648、

MEDDAT4818.0000和

V2 DAT 10196。在标题

Exploit-CVE-2021-44228.C 下会提供一般性检测。这些检测项会识别使用潜在恶意

jndi:ldaps, jndi:ldap 、

jndi:rmi 和

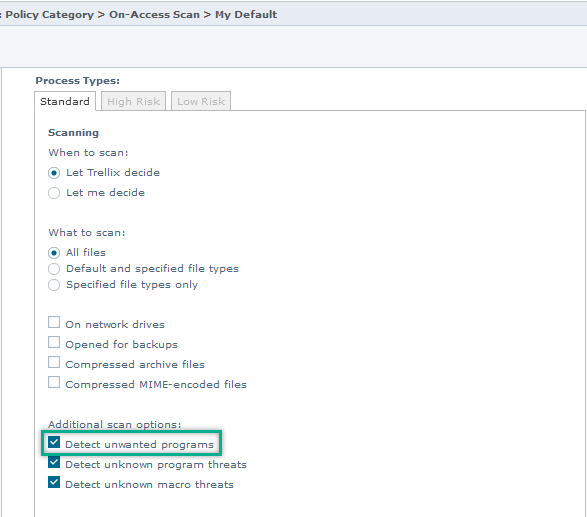

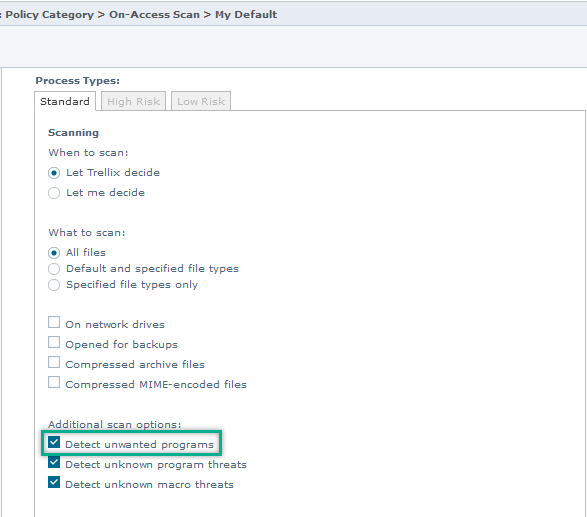

jndi:dns 字符串。检测项表示为 "潜在有害程序,",建议您查看策略,以确保扫描程序遵守有害的程序检测项。

其他检测项会继续添加,因此建议客户在每日发布节奏之后继续更新端点和网关内容。

启用有害程序检测项:

ENS:按访问扫描策略、进程设置(请确保在适用的情况下对所有风险配置文件进行相应的设置调整)。

VSE:按访问扫描策略

检测到的示例也可利用此漏洞与有通配符的活动相关。此列表可能并非全部包含在内,并且示例正持续评估进行检测。

| 散 列 |

检测名称 |

| 0579a8907f34236b754b07331685d79e |

Linux/Black-T.a |

| 07b7746b922cf7d7fa821123a226ed36 |

Linux/Coinminer.bl |

| 648effa354b3cbaad87b45f48d59c616 |

LINUX/Kinsing.a |

| ccef46c7edf9131ccffc47bd69eb743b |

LINUX/Downloader.bb |

| 09c5608ec058a3f1d995a4340b5d204b |

Exploit-CVE-2021-44228.d |

| 671182fa65c043c5643aca73a2827553 |

Exploit-CVE-2021-44228.d |

| 0af9f06338c94bc026787a85d06af5ac |

Exploit-CVE-2021-44228.d |

| 2b4303e6a9346781bd70f32290f97d4f |

Exploit-CVE-2021-44228.d |

| 751249af62035965a26ab90ff9c652f2 |

Exploit-CVE-2021-44228.d |

| eab89d2f9511d79a7ea10477320b93bd |

Exploit-CVE-2021-44228.d |

| e29b1df3acaa1dd701fa123e362ab52d |

Exploit-CVE-2021-44228.d |

| b8519db943405027127c8a8b919fde9e0c5f9c9f |

BAT/Agent.bp |

| f43a96d6970e8252894d6a53c6858bf2ab75149f |

BAT/Agent.bp |

| 716167b08e01e9c5919b8e8458e59e8e9ad68826 |

BAT/Agent.bs |

| c927738922b87802cc75697dd99dd8c7d8cfdf1e |

Linux/Black-T.a |

| 8611063eefa5cc2bbec29870fb56779192eed454 |

Linux/Black-T.a |

| bf2df8f2813ef4e2cf61ea193e091b808aa854c7 |

Linux/Coinminer.bl |

| ffe3dda2486083d0b26f1c64ac300923088e01df |

Linux/Coinminer.bl |

| 38c56b5e1489092b80c9908f04379e5a16876f01 |

LINUX/Downloader.bb |

| 8654b19a3fd4e3e571cc84c0c3990669c04e3558 |

Linux/Gates |

| 0194637f1e83c2efc8bcda8d20c446805698c7bc |

LINUX/Kinsing.a |

| 296273fd9965bf41d8d3970c766158c7f24fc618 |

LINUX/Tsunami.u |

| 61586a0c47e3ae120bb53d73e47515da4deaefbb |

LINUX/Tsunami.u |

| 43c1c41fdb133c3f9c25edcdff16e229ac31f42b |

LINUX/Tsunami.u |

| 335d6b7d76d2918ef133fe9d4735ae201616323b |

LINUX/Tsunami.u |

| e3eb1e98ca477918154b9ed7bcc2b7fe757c1020 |

LINUX/Tsunami.u |

| fd91820560d2e0aa7079d7c7756e343e66f47056 |

LINUX/Tsunami.v |

| 82d984fcbf4f8bc8ffbad29e3f3cc4cfac70d8d4 |

LINUX/Tsunami.v |

| b21aa1107ecc79f4ad29f68a026a02e2abc952ef |

LINUX/Tsunami.v |

| 0c876245dfdeb17c0ad472b0356cd5658b384f6a |

LINUX/Tsunami.v |

| edcacb6b71a0a66736f8b3dd55aaae371e4171b8 |

LINUX/Tsunami.v |

| e121d1050bf62a94adfde406325e70a7878b3ed8 |

LINUX/Tsunami.v |

| 3c7a4da4190ceac25f28719794e2b9e6d62105c1 |

LINUX/Tsunami.v |

| 2e75071855d7f1c78eed2e6e971e763451c6298c |

LINUX/Tsunami.v |

| 237315820fe77880e892d5c30b2f5fde7e5f6d64 |

LINUX/Tsunami.v |

| 7c1808a5296ece6400e4ec558b9ef0d82e0f23b0 |

LINUX/Tsunami.v |

| 5008672d6f47a444c743455346e0b04eef257b30 |

LINUX/Tsunami.v |

| 74402152ac0f0c9dfed6f76975080ce1d0d4584d |

Linux-coinminer.d |

| 18791de615208b29809e840771e11ac8c3b5ed7b |

PS/Reverseshell.a |

| 0d4404b132e6e297974eca391f176a047ad7ed73 |

PUP-XOK-HR |

| cef612c5c042cceddff8b6b8bc573bb0af46a208 |

GenericRXNV-AC!F5271F6B20FD |

| 9147d834f4cb7047a6e6ab96565868c6fede373e |

RDN/Generic Downloader.x |

| 95d9a068529dd2ea4bb4bef644f5c4f5 |

RDN/Generic.dx |

| 18cc66e29a7bc435a316d9c292c45cc6 |

W64/CoinMiner |

| 0BB39BA78FC976EDB9C26DE1CECD60EB |

Linux/Tsunami!0BB39BA78FC9 |

| 0F7C2DD019AFCC092FD421EE52431AFF |

JAVA/Agent.f |

| 1348A00488A5B3097681B6463321D84C |

Linux/Log4Shell |

| 163E03B99C8CB2C71319A737932E9551 |

Coinminer.cp |

| 1780D9AAF4C048AD99FA93B60777E3F9 |

Coinminer.cp |

| 194DB367FBB403A78D63818C3168A355 |

W64/CoinMiner |

| 1CF9B0571DECFF5303EE9FE3C98BB1F1 |

Coinminer.cp |

| 1E051111C4CF327775DC3BAB4DF4BF85 |

BAT/Downloader.ax |

| 1FE52C0B0139660B2335DD7B7C12EA05 |

LINUX/Coinminer.cl |

| 20DF80B56B1B6FFC8CA49F8AD3AB7B81 |

Linux/Mirai!20DF80B56B1B |

| 39FC2CEE0A2BEA3EE9A065F6955FFD43 |

Java/Agent!39FC2CEE0A2B |

| 51E052EB6032D11B3093FECB901870EA |

Linux/Mirai!51E052EB6032 |

| 7B8CE524AE078A76A69548AEBB95CB7E |

Main.class JAVA/Agent.i |

| 844864C45816B10356B730F450BD7037 |

Linux/Mirai!844864C45816 |

| 963B4F516B86C9D8B30BEFE714CEDB22 |

Linux/Downloader.bv |

| AB80C03C460BD3D6A631FD0CEDDDEF49 |

Linux/Mirai!AB80C03C460B |

| C6E8E6BB0295437FB790B1151A1B107E |

Linux/Mirai!C6E8E6BB0295 |

| C717C47941C150F867CE6A62ED0D2D35 |

W64/CoinMiner |

| D766BD832973A991C5894A3521C9815E |

Linux/Mirai!D766BD832973 |

| F14019C55E7CE19D93838A4B2F6AEC12 |

BAT/Downloader.ax |

| F5271F6B20FDA39C213FD9579AD7E1FB |

Linux/Tsunami!F5271F6B20FD |

| F65F547869CA35A8E2902C4DEC0DD97F |

LINUX/Coinminer.cb |

| F8ED43117DFB995F4B9D88F566394BA4 |

CVE-2021-44228!F8ED43117DFB |

客户必须确保所有解决方案在发布时都能收到最新的内容,这会在每日节奏发生。这样做可确保添加了覆盖范围,并随时可以提供保护功能。

SWG:

SWG 经典 10.2 及更高版本可以通过 "搜索 Log4Shell" (可在本文的 "附件" 部分中提供)来识别和阻止恶意的

Log4Shell JNDI 查找模式,从而触发漏洞。这适用于请求,其好处如下所示:

- 当使用 SWG 作为反向代理时,其后面的系统会受到保护,防止 Log4Shell 在 HTTP 报头和主体中利用漏洞(GAM 检测 POST 请求中的漏洞利用模式,最近的 DAT 更新)。

- 当使用 SWG 作为转发代理时,来自您自己网络且通过代理发出 POST 请求的攻击将被阻止。

要应用/导入规则集,请执行以下步骤:

- 将规则集 2021-12-13_10-50_Search for Log4Shell.xml (在本文的 "附件" 部分中提供)放在桌面上。

- 单击 Add 然后 Top Level 规则集。

- 单击 从规则集库导入规则集。

- 单击 从文件导入。

- 选择文件。

- 解决所有冲突。

- 点击OK。

- 将规则设置移到策略中的适当位置,理想情况下是 SSL 扫描启用。

- 点击保存更改。

UCE 和 SWG 还可以针对 Java 类文件的下载进行保护。最简单的方法是完全阻止媒体类型 "

application/java-vm " (在 "媒体类型" 类别 "可执行文件" 中找到)。如果需要允许下载合法的类文件,则建议通过 IP 地址或域授予访问权限。有关 SWG,请参阅该文件

2021-12-20_15-16_Block Java Class Files.xml (本文的 "附件" 一节中提供的内容)。要导入规则集,请按照上面的类似步骤操作。在 UCE 中,您可以通过策略 UI 轻松创建一个类似的规则集。

注意:所引用的内容仅可供已登录的 ServicePortal 用户使用。 要查看内容,请单击该链接并在出现提示时登录。

搜寻、漏洞评估和调查:

- MVISION Endpoint Detection and Response (EDR)、Trellix Active Response (TAR):

您可以使用 " Real-Time Search " 和 " Historical Search " 功能在您的环境中主动寻找易受攻击的系统或漏洞利用活动。

我们维护了一个 GitHub 有用的 " Real-Time Search " 查询存储库,管理员可能会在调查中找到帮助。有关详细信息,请参阅 RTS 查询 GitHub。

内置收集器可启用以下搜索:

可通过基础查询来完成对已报告易受攻击的 Log4j 哈希版本的自我评估。例如:

HostInfo os, hostname, platform

AND Files sha256, full_name

WHERE HostInfo platform equals "Linux"

AND Files sha256 equals "bf4f41403280c1b115650d470f9b260a5c9042c04d9bcc2a6ca504a66379b2d6"

OR Files sha256 equals "bf4f41403280c1b115650d470f9b260a5c9042c04d9bcc2a6ca504a66379b2d6"

OR Files sha256 equals "58e9f72081efff9bdaabd82e3b3efe5b1b9f1666cefe28f429ad7176a6d770ae"

OR Files sha256 equals "ed285ad5ac6a8cf13461d6c2874fdcd3bf67002844831f66e21c2d0adda43fa4"

OR Files sha256 equals "dbf88c623cc2ad99d82fa4c575fb105e2083465a47b84d64e2e1a63e183c274e"

OR Files sha256 equals "a38ddff1e797adb39a08876932bc2538d771ff7db23885fb883fec526aff4fc8"

OR Files sha256 equals "7d86841489afd1097576a649094ae1efb79b3147cd162ba019861dfad4e9573b"

OR Files sha256 equals "4bfb0d5022dc499908da4597f3e19f9f64d3cc98ce756a2249c72179d3d75c47"

OR Files sha256 equals "473f15c04122dad810c919b2f3484d46560fd2dd4573f6695d387195816b02a6"

OR Files sha256 equals "b3fae4f84d4303cdbad4696554b4e8d2381ad3faf6e0c3c8d2ce60a4388caa02"

OR Files sha256 equals "dcde6033b205433d6e9855c93740f798951fa3a3f252035a768d9f356fde806d"

OR Files sha256 equals "85338f694c844c8b66d8a1b981bcf38627f95579209b2662182a009d849e1a4c"

OR Files sha256 equals "db3906edad6009d1886ec1e2a198249b6d99820a3575f8ec80c6ce57f08d521a"

OR Files sha256 equals "ec411a34fee49692f196e4dc0a905b25d0667825904862fdba153df5e53183e0"

OR Files sha256 equals "a00a54e3fb8cb83fab38f8714f240ecc13ab9c492584aa571aec5fc71b48732d"

OR Files sha256 equals "c584d1000591efa391386264e0d43ec35f4dbb146cad9390f73358d9c84ee78d"

OR Files sha256 equals "8bdb662843c1f4b120fb4c25a5636008085900cdf9947b1dadb9b672ea6134dc"

OR Files sha256 equals "c830cde8f929c35dad42cbdb6b28447df69ceffe99937bf420d32424df4d076a"

OR Files sha256 equals "6ae3b0cb657e051f97835a6432c2b0f50a651b36b6d4af395bbe9060bb4ef4b2"

OR Files sha256 equals "535e19bf14d8c76ec00a7e8490287ca2e2597cae2de5b8f1f65eb81ef1c2a4c6"

OR Files sha256 equals "42de36e61d454afff5e50e6930961c85b55d681e23931efd248fd9b9b9297239"

OR Files sha256 equals "4f53e4d52efcccdc446017426c15001bb0fe444c7a6cdc9966f8741cf210d997"

OR Files sha256 equals "df00277045338ceaa6f70a7b8eee178710b3ba51eac28c1142ec802157492de6"

OR Files sha256 equals "28433734bd9e3121e0a0b78238d5131837b9dbe26f1a930bc872bad44e68e44e"

OR Files sha256 equals "cf65f0d33640f2cd0a0b06dd86a5c6353938ccb25f4ffd14116b4884181e0392"

OR Files sha256 equals "5bb84e110d5f18cee47021a024d358227612dd6dac7b97fa781f85c6ad3ccee4"

OR Files sha256 equals "ccf02bb919e1a44b13b366ea1b203f98772650475f2a06e9fac4b3c957a7c3fa"

OR Files sha256 equals "815a73e20e90a413662eefe8594414684df3d5723edcd76070e1a5aee864616e"

OR Files sha256 equals "10ef331115cbbd18b5be3f3761e046523f9c95c103484082b18e67a7c36e570c"

OR Files sha256 equals "dc815be299f81c180aa8d2924f1b015f2c46686e866bc410e72de75f7cd41aae"

OR Files sha256 equals "9275f5d57709e2204900d3dae2727f5932f85d3813ad31c9d351def03dd3d03d"

OR Files sha256 equals "f35ccc9978797a895e5bee58fa8c3b7ad6d5ee55386e9e532f141ee8ed2e937d"

OR Files sha256 equals "5256517e6237b888c65c8691f29219b6658d800c23e81d5167c4a8bbd2a0daa3"

OR Files sha256 equals "d4485176aea67cc85f5ccc45bb66166f8bfc715ae4a695f0d870a1f8d848cc3d"

OR Files sha256 equals "3fcc4c1f2f806acfc395144c98b8ba2a80fe1bf5e3ad3397588bbd2610a37100"

OR Files sha256 equals "057a48fe378586b6913d29b4b10162b4b5045277f1be66b7a01fb7e30bd05ef3"

OR Files sha256 equals "5dbd6bb2381bf54563ea15bc9fbb6d7094eaf7184e6975c50f8996f77bfc3f2c"

OR Files sha256 equals "c39b0ea14e7766440c59e5ae5f48adee038d9b1c7a1375b376e966ca12c22cd3"

OR Files sha256 equals "6f38a25482d82cd118c4255f25b9d78d96821d22bab498cdce9cda7a563ca992"

OR Files sha256 equals "54962835992e303928aa909730ce3a50e311068c0960c708e82ab76701db5e6b"

OR Files sha256 equals "e5e9b0f8d72f4e7b9022b7a83c673334d7967981191d2d98f9c57dc97b4caae1"

OR Files sha256 equals "68d793940c28ddff6670be703690dfdf9e77315970c42c4af40ca7261a8570fa"

OR Files sha256 equals "9da0f5ca7c8eab693d090ae759275b9db4ca5acdbcfe4a63d3871e0b17367463"

OR Files sha256 equals "006fc6623fbb961084243cfc327c885f3c57f2eba8ee05fbc4e93e5358778c85"

源自

GitHub的版本的

Log4j 2.x 文件哈希。

识别安装有易受攻击的版本且按文件名安装的

Log4j 系统。例如:文件和 HostInfo 主机(其中包含

log4j 文件名称)。

各版本之间的文件名可能有所不同,或者如果

Log4j 是通过供应商解决方案提供的。

.png)

.png)

识别与已知注解域的出站通信尝试。

确定与漏洞利用负载相关的威胁指标。

注意: 在 Linux 上,默认情况下,

.JAR 文件将从文件哈希中排除。为了在您的环境中提供准确的可见性,请从您的 EDR 策略文件中删除

.JAR哈希,

忽略 Linux 设置上的扩展 。此更改不需要完全 rehashed 文件系统。

- SIEM

我们已发布了漏洞利用内容包版本 4.1.0 ,现在可从规则服务器进行下载。此内容包包含一个新警报,标题为 "漏洞利用 Log4Shell 漏洞。" 此警报会查看特定 jndi 字符串的 URL 和 User_Agent 字段,以表示可能存在漏洞利用尝试。

有关 SIEM 漏洞利用内容包 4.1.0 的详细信息,请参阅 KB85403-SIEM 内容包以供利用。

注意:所引用的内容仅可供已登录的 ServicePortal 用户使用。 要查看内容,请单击该链接并在出现提示时登录。

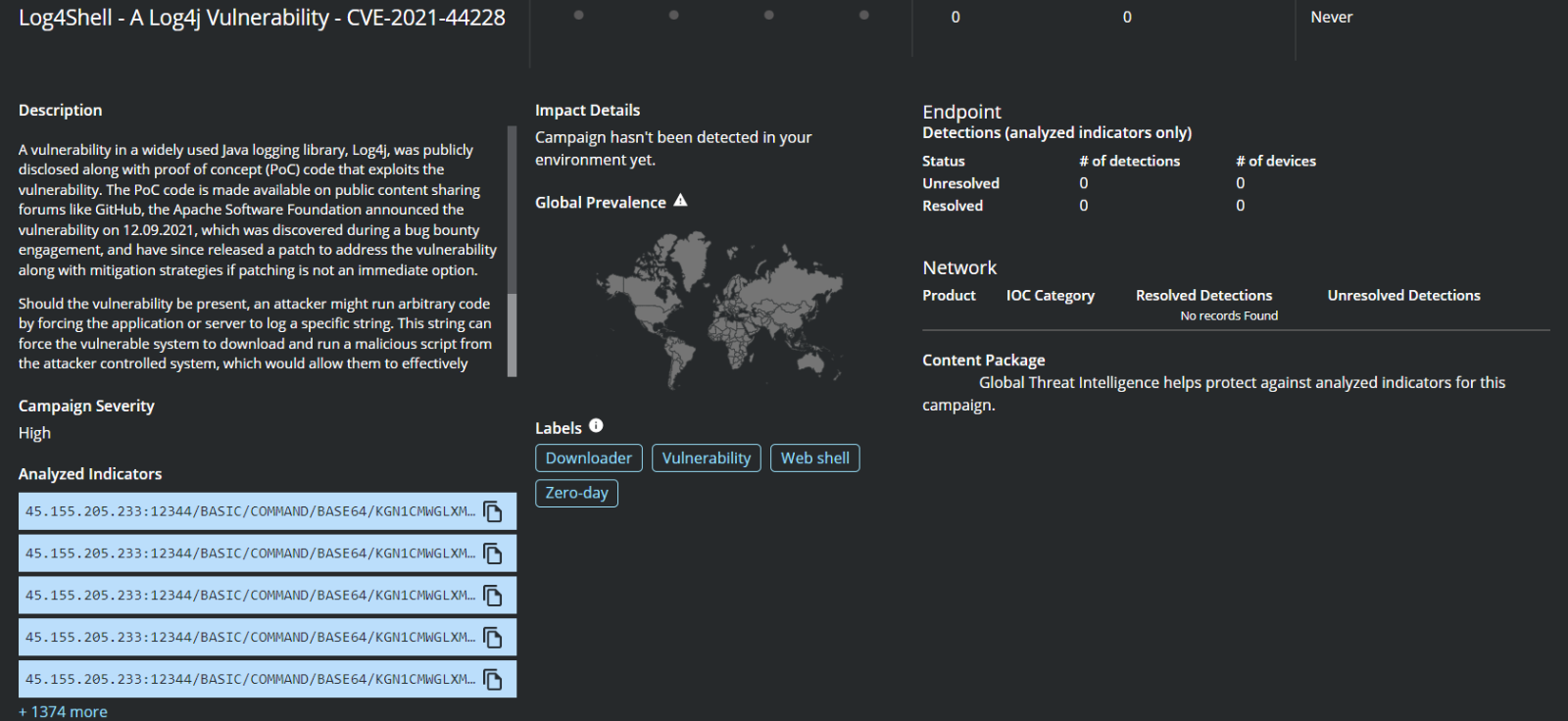

威胁情报:

确定为超出范围的产品功能:

- ENS 漏洞利用防护。有关利用漏洞利用防护专家规则功能和按需内存扫描的详细信息,请参阅上述 "检测和响应" 部分。

.png)

.png)