Apache lançou

Log4j 2.16.0 para resolver esta vulnerabilidade (Atualizado: 14/12). Recomendamos aplicar esta atualização aos sistemas afetados e revisar as configurações

Log4j relevantes em seu ambiente para identificar possíveis fluxos de trabalho que podem estar sujeitos a esta vulnerabilidade. Para aplicativos de terceiros, entre em contato com os fornecedores de aplicativos sobre as etapas para fazer isso.

Tem havido uma infinidade de métodos observados onde os invasores podem usar

Log4Shell. Há um amplo escopo e escala dessa vulnerabilidade, e a única maneira definitiva de se proteger do risco é aplicar as atualizações do fornecedor e revisar as configurações do aplicativo. Essas ações garantem que a vulnerabilidade seja mitigada de acordo com as recomendações do Apache. Como acontece com todos os principais zero-days, a melhor abordagem de segurança é presumir que você já foi verificado, está sendo alvo e está aplicando etapas de correção ou mitigação com prioridade absoluta. Estamos trabalhando incansavelmente para fornecer cobertura para essa ameaça e garantir que os administradores de segurança estejam habilitados em suas investigações ao avaliar seus ambientes.

Os produtos Trellix são afetados por esta vulnerabilidade?

Estamos revisando todos os produtos de nosso portfólio para avaliar seu impacto potencial e o risco para os clientes. Em 13 de dezembro de 2021, publicamos um boletim de segurança formal para fornecer orientação aos clientes sobre produtos afetados por essa vulnerabilidade. O objetivo era delinear produtos que não incluem o componente

Log4j ou não apresentam risco.

Para obter informações sobre se um produto em seu ambiente foi afetado, solução alternativa e etapas de mitigação e outras informações relacionadas ao produto, consulte

SB10377 - REGISTRADO - Boletim de segurança - Status do produto para "Log4Shell" (CVE-2021-44228, CVE- 2021-4104, CVE-2021-45046, CVE-2021-45105 e CVE-2021-44832).

Nota: O conteúdo mencionado está disponível somente para logon feito no ServicePortal users. Para exibir o conteúdo, clique no link e efetue login quando solicitado.

As atualizações continuarão a ser fornecidas, assim que estiverem disponíveis.

Para receber notificações por e-mail quando este artigo for atualizado, clique em Assinar na lateral direita da página. Você deve estar conectado para assinar.

Como as soluções de produtos Trellix podem ajudar?

É sempre aconselhável, e uma prática recomendada, garantir que o software e os sistemas operacionais sejam mantidos atualizados com as atualizações disponíveis e as atualizações de segurança à medida que são lançadas. Também recomendamos avaliar e implementar contramedidas gerais contra ameaças de nível básico, quando adequado ao seu ambiente. Para obter mais informações, consulte

KB91836 - Contramedidas para ameaças de vetores de entrada. Muitos desses métodos, embora não abordem a vulnerabilidade em si, podem inibir severamente os recursos pós-exploração dos atores e fornecer visibilidade para que os administradores de segurança respondam adequadamente.

Estamos avaliando a cobertura de produtos em nosso portfólio de soluções de segurança. Este artigo será atualizado à medida que possíveis oportunidades de cobertura e contramedidas forem identificadas.

Os recursos do produto estão atualmente disponíveis para os seguintes componentes:

Detecção e Resposta:

Desenvolvemos uma solução para permitir que os administradores identifiquem e respondam a tentativas ativas de explorar o CVE-2021-44228 em seu ambiente. Esta solução é uma abordagem dupla. Aproveitando a capacidade do ENS Expert Rules nas versões

10.7.0 2020 November Update (Release Notes) e posteriores, para reagir a gatilhos chamando uma varredura de memória sob demanda do processo de destino. Essa abordagem requer que dois pré-requisitos sejam aplicados ao endpoint:

- Você deve aplicar o ExtraDAT fornecido na seção "Anexo" deste artigo para fornecer conteúdo para as varreduras de memória sob demanda detectarem em JNDI cadeias de caracteres relacionadas na memória do processo.

IMPORTANTE:Em 21 de dezembro, um novo ExtraDAT foi adicionado a este artigo no arquivo EXTRA2.zip. Para obter mais informações, consulte a seção "Ajustando a regra de especialista para seu ambiente" abaixo.

- Você deve implementar a regra do especialista em sua política de prevenção de exploração do ENS e definir somente para RELATÓRIO. A Expert Rule não fornece proteção suficiente sozinha para ser valiosa em uma capacidade de bloco e, ao fazê-lo, corre o risco de conflito potencial com processos legítimos em seu ambiente. Definir a regra como REPORT apenas garante que ela acione as varreduras de memória sob demanda quando a regra for violada, sem arriscar bloqueios não intencionais.

NOTA:

- É importante que essa configuração seja testada minuciosamente para garantir a integridade das regras e evitar possíveis conflitos. Assim que o teste confirmar que a regra é viável para o seu ambiente, os clientes são incentivados a aplicar esse mecanismo às plataformas Windows Server nas quais os aplicativos baseados em Java são potencialmente expostos à conectividade de rede da Internet. Por exemplo, servidores Apache Tomcat, Elastic Search, etc. Fazer isso diminui a probabilidade de falsos positivos e as medidas de ajuste adicionais que esses resultados podem exigir. A aplicação desse conteúdo a estações de trabalho Windows de usuários gerais não é recomendada.

- Estamos analisando as opções para disponibilizar esse conteúdo também para clientes MVISION. Assine este artigo para ser informado quando as atualizações forem feitas.

- Essa configuração resulta na geração de dois eventos quando um comportamento potencialmente mal-intencionado é detectado. A primeira detecção reflete o gatilho da regra Exploit Prevention. A segunda detecção reflete o On-Demand Memory Scan detectando comportamento potencialmente malicioso. Se apenas o primeiro evento for recebido, a varredura de memória não identificará nenhuma string relacionada a JNDI-maliciosa na memória do processo. Se o segundo evento for recebido, indicando que o On-Demand Memory Scan detectou uma string relacionada JNDI-na memória do processo, os administradores devem tomar medidas imediatas no sistema identificado.

- A imagem a seguir mostra exemplos dos dois tipos diferentes de ameaças de detecção possíveis. Observe o tipo de ameaça Trojan, com 'varredura sob demanda' do processo de origem da ameaça. Esse tipo de evento é o evento de segundo estágio e indica que os administradores devem tomar medidas imediatas.

Implementando a ExtraDAT e Regra de Prevenção de Exploit:

- Faça check-in do arquivo ExtraDAT no ePO por meio da função 'Check-in Package' da página Master Repository. Ou, para testar ou terminais não gerenciados, aplique o ExtraDAT por meio do console do ENS.

Para obter mais informações, consulte KB67602 - Como fazer check-in e implantar um Extra.DAT no ePolicy Orchestrator e KB93673 - Aplicar Extra.DAT localmente usando o Endpoint Security Client.

Após o check-in, o ExtraDAT reflete o seguinte nome no Repositório mestre e nas tarefas do clienteExtraDAT (JNDI.Log4J-Exploit.a;JNDI.Log4J.Exploit.b;JNDI.Log4J.Exploit.c)

NOTA: oferecemos uma ferramenta para mesclar ExtraDATs no Portal de suporte se você receber outro driver extra que deve ser aplicado ao seu ambiente.

- Certifique-se de que as Tarefas de atualização do cliente para terminais incluam o tipo de pacote ExtraDAT e que essas atualizações sejam aplicadas aos sistemas. Depois que o ExtraDAT for implantado nos sistemas que devem receber a regra do especialista, continue modificando suas políticas na etapa 3.

- Para configurar a regra do especialista, navegue até sua política Endpoint Security, Exploit Prevention. Adicione uma regra de especialista configurada com as seguintes configurações:

| Nome da regra |

Exploit JNDI Log4J |

| Gravidade |

Alta |

| Ação |

Relatar |

| Tipo de regra |

Processos |

- Aplique o seguinte conteúdo de regra à regra:

Rule {

Reaction SCAN ACTOR_PROCESS ScanAction REPORT

Process {

Include OBJECT_NAME {

-v "java.exe"

-v "javaw.exe"

-v "tomcat*.exe"

}

Include AggregateMatch -xtype "dll1" {

Include DLL_LOADED -name "java" { -v 0x1 }

}

Include AggregateMatch -xtype "dll2" {

Include DLL_LOADED -name "jvm" { -v 0x1 }

}

}

Target {

Match PROCESS {

Include OBJECT_NAME { -v "cmd.exe" }

Include OBJECT_NAME { -v "powershell.exe" }

Include OBJECT_NAME { -v "powershell_ise.exe" }

Include OBJECT_NAME { -v "wscript.exe" }

Include OBJECT_NAME { -v "cscript.exe" }

Include OBJECT_NAME { -v "rundll32.exe" }

Exclude PROCESS_CMD_LINE { -v "* chcp 1252 *" }

}

}

}

-

Salve a regra e a política modificadas. Aplique-o aos endpoints que receberam o conteúdo

ExtraDAT apropriado.

Ajustando a regra do especialista para o seu ambiente:a regra do especialista foi projetada para acionar uma varredura sob demanda (ODS) direcionada. A regra não indica que uma ameaça está presente no(s) sistema(s). Você pode ignorar com segurança

Log4J eventos de prevenção de exploração não seguidos por um evento de detecção de ODS. Um grande número desses eventos de prevenção de exploração pode ser gerado por operações normais e não indica um falso positivo, pois os critérios da regra são atendidos para acionar a tarefa ODS. Para gerenciar os eventos, consulte a seção "Agendar a limpeza do registro de eventos de ameaças" do

5.10 Guia do produtoePO.

O benefício dessa abordagem é invocar uma varredura de memória ODS direcionada com base no gatilho Expert Rule. Portanto, outras exclusões não são necessárias e podem reduzir a eficácia da regra de ODS. Mas você pode ajustar a regra do especialista para o seu ambiente. O ajuste da regra garante que o ENS varra a memória do processo apenas quando necessário. Certifique-se de que a regra seja aplicada a sistemas com aplicativos potencialmente vulneráveis por meio de atribuição de política direcionada e agrupamento de sistemas ePO. Essa ação pode evitar cobertura desnecessária e você pode ajustar ainda mais a regra para ignorar o comportamento natural do aplicativo.

Para vídeos de treinamento de regras de especialistas, consulte

KB89677 - Vídeos de treinamento de regras de especialistas. Para obter a declaração de suporte técnico para regras personalizadas com ENS, consulte

KB94889 - declaração de suporte para regras personalizadas com Endpoint Security. Se você alterar a regra conforme fornecido neste artigo, certifique-se de

validar e impor a regra do especialista em um sistema cliente antes de aplicar a política no ePO. Para obter mais informações, consulte a seção "Validar e impor uma regra de especialista em um sistema cliente" do

10.7 Guia do produtoENS.

Existem três seções principais da regra nas quais você deve se concentrar.

Processos ATOR: Esses processos referem-se a todos os processos que se espera que a Regra do Especialista monitore. Esta seção inclui executáveis de aplicativos que utilizam Java ou podem conter

Log4j. Esta seção permite que a regra do especialista monitore sua atividade para possíveis chamadas para a seção de destino.

Seção TARGET: Esta seção inclui todos os binários que podem ser considerados suspeitos se iniciados a partir do processo ACTOR. A regra do especialista compara os detalhes com vetores de ataque sem arquivo comuns, como '

wscript.exe' e '

powershell.exe'. Se o processo ACTOR invocar um binário listado na seção TARGET, a Expert Rule resolve para a seção REACTION.

Você pode excluir a atividade legítima do processo pelos parâmetros de linha de comando usados na execução do processo adicionando uma linha como a seguinte à seção

Destino da regra.

Exemplos:

Exclude PROCESS_CMD_LINE { -v "* chcp 1252 *" }

Exclude PROCESS_CMD_LINE { -v "* ping 127.0.0.1*" }

Isso permite que os processos que, de outra forma, acionariam a regra sejam excluídos com base nos parâmetros de linha de comando especificados em uso. A mesma ação sem o parâmetro especificado ainda acionaria a regra. O parâmetro da linha de comando varia e deve ser exclusivo o suficiente para não excluir eventos indesejados. Os administradores do ePO podem ver os

Log4J eventos de ameaças de prevenção de exploração em seus ambientes para determinar quais parâmetros podem ser necessários.

OBSERVAÇÃO: devido à natureza da regra, as exclusões apenas por processo não são benéficas, pois apenas os processos predefinidos são incluídos.

Seção REACTION: Esta seção refere-se à primeira linha dentro da regra,

Reaction SCAN ACTOR_PROCESS ScanAction REPORT. Esta linha informa ao Exploit Prevention que quando o processo ACTOR tiver invocado um TARGET, para iniciar uma varredura de memória do processo dos processos afetados. Quaisquer reações diferentes de REPORT são aplicadas ao processo ACTOR, que pode ser seu aplicativo vulnerável em execução. Isso significa que, se detectarmos que o TOMCAT está sendo explorado, a limpeza pode ser aplicada ao próprio

TOMCATxx.EXE. Recomenda-se deixar a regra apenas em REPORT e isolar o sistema usando outros meios (como quarentena EDR) caso ocorra uma detecção. Mas, várias opções estão disponíveis para reações. É recomendável que você teste antes de implementar.

NOTA: O

ExtraDAT fornecido neste artigo foi atualizado para fornecer funcionalidade aprimorada em 21 de dezembro de 2021. Os clientes que aplicaram o

ExtraDAT antes de 21 de dezembro devem reimplantar a nova versão aprimorada (

EXTRA2.zip). As alterações neste

ExtraDAT permitem que as ações CLEAN sejam direcionadas ao processo TARGET sem impactar o processo ACTOR pai. Por exemplo, se

Java.exe iniciar

cmd.exe devido a um exploit, a detecção interrompe o

cmd.exe processo sem interromper

java.exe. Isso permite que os administradores reajam e investiguem o sistema, limitando possíveis interrupções nos aplicativos de produção.

- CLEAN_PROCESS - Tente limpar o processo. A detecção é registrada no log de atividades do ODS.

- DELETE_PROCESS - Tente excluir o processo. A detecção é registrada no log de atividades do ODS.

- CLEAN_DELETE_PROCESS - Primeiro, tente limpar o processo; se malsucedido, tente excluir o processo. A detecção é registrada no log de atividades do ODS.

- REPORT - Não execute nenhuma ação no processo detectado. A detecção é registrada no Log de atividades do ODS e um evento de detecção é enviado ao ePO.

- REPORT_CLEAN_PROCESS - Tente limpar o processo. A detecção é registrada no Log de atividades do ODS e um evento de detecção é enviado ao ePO.

- REPORT_DELETE_PROCESS - Tente excluir o processo. A detecção é registrada no log de atividades do ODS e um evento de detecção é enviado ao ePO

- REPORT_CLEAN_DELETE_PROCESS - Primeiro, tente limpar o processo; se mal sucedido; tente excluir o processo. A detecção é registrada no Log de atividades do ODS e um evento de detecção é enviado ao ePO.

ENS, VirusScan Enterprise (VSE), Secure Web Gateway (SWG):em 12 de dezembro de 2021, lançamos

o conteúdo V3AMCore4648 ,

MEDDAT 4818.0000e

V2 DAT 10196. Detecções genéricas são fornecidas sob o título

Exploit-CVE-2021-44228.C. Essas detecções identificam o uso de

jndi:ldaps, jndi:ldap,

jndi:rmi, e

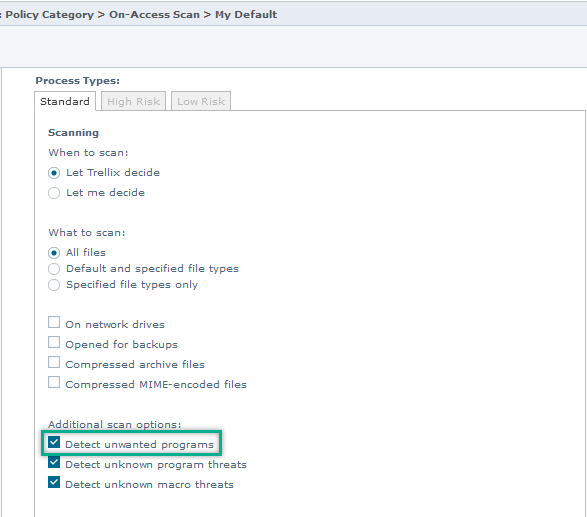

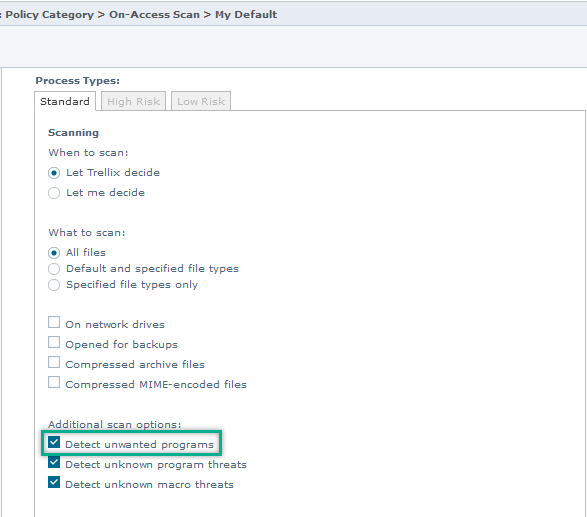

jndi:dns cordas. As detecções são representadas como um "Programa Potencialmente Indesejado" e é recomendável que você revise as políticas para garantir que os scanners honrem as detecções de Programas Indesejáveis.

Outras detecções continuam a ser adicionadas e é recomendável que os clientes continuem atualizando o conteúdo endpoint e do gateway seguindo nossa cadência de lançamento diária.

Habilitando detecções de programas indesejados:

ENS: política de varredura ao acessar, configurações de processo (certifique-se de que a configuração seja ajustada para todos os perfis de risco, quando aplicável).

VSE: política de varredura ao acessar

As detecções também estão disponíveis para amostras relacionadas a campanhas in-the-wild que exploram essa vulnerabilidade. Esta lista pode não ser completa e as amostras estão sendo continuamente avaliadas para detecção.

| Hash |

Nome da detecção |

| 0579a8907f34236b754b07331685d79e |

Linux/Black-T.a |

| 07b7746b922cf7d7fa821123a226ed36 |

Linux/Coinminer.bl |

| 648effa354b3cbaad87b45f48d59c616 |

LINUX/Kinsing.a |

| ccef46c7edf9131ccffc47bd69eb743b |

LINUX/Downloader.bb |

| 09c5608ec058a3f1d995a4340b5d204b |

Exploit-CVE-2021-44228.d |

| 671182fa65c043c5643aca73a2827553 |

Exploit-CVE-2021-44228.d |

| 0af9f06338c94bc026787a85d06af5ac |

Exploit-CVE-2021-44228.d |

| 2b4303e6a9346781bd70f32290f97d4f |

Exploit-CVE-2021-44228.d |

| 751249af62035965a26ab90ff9c652f2 |

Exploit-CVE-2021-44228.d |

| eab89d2f9511d79a7ea10477320b93bd |

Exploit-CVE-2021-44228.d |

| e29b1df3acaa1dd701fa123e362ab52d |

Exploit-CVE-2021-44228.d |

| b8519db943405027127c8a8b919fde9e0c5f9c9f |

BAT/Agent.bp |

| f43a96d6970e8252894d6a53c6858bf2ab75149f |

BAT/Agent.bp |

| 716167b08e01e9c5919b8e8458e59e8e9ad68826 |

BAT/Agent.bs |

| c927738922b87802cc75697dd99dd8c7d8cfdf1e |

Linux/Black-T.a |

| 8611063eefa5cc2bbec29870fb56779192eed454 |

Linux/Black-T.a |

| bf2df8f2813ef4e2cf61ea193e091b808aa854c7 |

Linux/Coinminer.bl |

| ffe3dda2486083d0b26f1c64ac300923088e01df |

Linux/Coinminer.bl |

| 38c56b5e1489092b80c9908f04379e5a16876f01 |

LINUX/Downloader.bb |

| 8654b19a3fd4e3e571cc84c0c3990669c04e3558 |

Linux/Gates |

| 0194637f1e83c2efc8bcda8d20c446805698c7bc |

LINUX/Kinsing.a |

| 296273fd9965bf41d8d3970c766158c7f24fc618 |

LINUX/Tsunami.u |

| 61586a0c47e3ae120bb53d73e47515da4deaefbb |

LINUX/Tsunami.u |

| 43c1c41fdb133c3f9c25edcdff16e229ac31f42b |

LINUX/Tsunami.u |

| 335d6b7d76d2918ef133fe9d4735ae201616323b |

LINUX/Tsunami.u |

| e3eb1e98ca477918154b9ed7bcc2b7fe757c1020 |

LINUX/Tsunami.u |

| fd91820560d2e0aa7079d7c7756e343e66f47056 |

LINUX/Tsunami.v |

| 82d984fcbf4f8bc8ffbad29e3f3cc4cfac70d8d4 |

LINUX/Tsunami.v |

| b21aa1107ecc79f4ad29f68a026a02e2abc952ef |

LINUX/Tsunami.v |

| 0c876245dfdeb17c0ad472b0356cd5658b384f6a |

LINUX/Tsunami.v |

| edcacb6b71a0a66736f8b3dd55aaae371e4171b8 |

LINUX/Tsunami.v |

| e121d1050bf62a94adfde406325e70a7878b3ed8 |

LINUX/Tsunami.v |

| 3c7a4da4190ceac25f28719794e2b9e6d62105c1 |

LINUX/Tsunami.v |

| 2e75071855d7f1c78eed2e6e971e763451c6298c |

LINUX/Tsunami.v |

| 237315820fe77880e892d5c30b2f5fde7e5f6d64 |

LINUX/Tsunami.v |

| 7c1808a5296ece6400e4ec558b9ef0d82e0f23b0 |

LINUX/Tsunami.v |

| 5008672d6f47a444c743455346e0b04eef257b30 |

LINUX/Tsunami.v |

| 74402152ac0f0c9dfed6f76975080ce1d0d4584d |

Linux-coinminer.d |

| 18791de615208b29809e840771e11ac8c3b5ed7b |

PS/Reverseshell.a |

| 0d4404b132e6e297974eca391f176a047ad7ed73 |

PUP-XOK-HR |

| cef612c5c042cceddff8b6b8bc573bb0af46a208 |

GenericRXNV-AC!F5271F6B20FD |

| 9147d834f4cb7047a6e6ab96565868c6fede373e |

RDN/Generic Downloader.x |

| 95d9a068529dd2ea4bb4bef644f5c4f5 |

RDN/Generic.dx |

| 18cc66e29a7bc435a316d9c292c45cc6 |

W64/CoinMiner |

| 0BB39BA78FC976EDB9C26DE1CECD60EB |

Linux/Tsunami!0BB39BA78FC9 |

| 0F7C2DD019AFCC092FD421EE52431AFF |

JAVA/Agent.f |

| 1348A00488A5B3097681B6463321D84C |

Linux/Log4Shell |

| 163E03B99C8CB2C71319A737932E9551 |

Coinminer.cp |

| 1780D9AAF4C048AD99FA93B60777E3F9 |

Coinminer.cp |

| 194DB367FBB403A78D63818C3168A355 |

W64/CoinMiner |

| 1CF9B0571DECFF5303EE9FE3C98BB1F1 |

Coinminer.cp |

| 1E051111C4CF327775DC3BAB4DF4BF85 |

BAT/Downloader.ax |

| 1FE52C0B0139660B2335DD7B7C12EA05 |

LINUX/Coinminer.cl |

| 20DF80B56B1B6FFC8CA49F8AD3AB7B81 |

Linux/Mirai!20DF80B56B1B |

| 39FC2CEE0A2BEA3EE9A065F6955FFD43 |

Java/Agent!39FC2CEE0A2B |

| 51E052EB6032D11B3093FECB901870EA |

Linux/Mirai!51E052EB6032 |

| 7B8CE524AE078A76A69548AEBB95CB7E |

Main.class JAVA/Agent.i |

| 844864C45816B10356B730F450BD7037 |

Linux/Mirai!844864C45816 |

| 963B4F516B86C9D8B30BEFE714CEDB22 |

Linux/Downloader.bv |

| AB80C03C460BD3D6A631FD0CEDDDEF49 |

Linux/Mirai!AB80C03C460B |

| C6E8E6BB0295437FB790B1151A1B107E |

Linux/Mirai!C6E8E6BB0295 |

| C717C47941C150F867CE6A62ED0D2D35 |

W64/CoinMiner |

| D766BD832973A991C5894A3521C9815E |

Linux/Mirai!D766BD832973 |

| F14019C55E7CE19D93838A4B2F6AEC12 |

BAT/Downloader.ax |

| F5271F6B20FDA39C213FD9579AD7E1FB |

Linux/Tsunami!F5271F6B20FD |

| F65F547869CA35A8E2902C4DEC0DD97F |

LINUX/Coinminer.cb |

| F8ED43117DFB995F4B9D88F566394BA4 |

CVE-2021-44228!F8ED43117DFB |

Os clientes devem garantir que todas as soluções recebam o conteúdo mais atual à medida que são lançadas, o que ocorre diariamente. Isso garante que, à medida que a cobertura é adicionada, ela esteja prontamente disponível para fornecer proteção.

SWG:SWG Classic 10.2 e posterior pode identificar e bloquear padrões de pesquisa JNDI maliciosos que acionam a vulnerabilidade

Log4Shell por meio do conjunto de regras "Pesquisar Log4Shell" (disponível na seção "Anexo" deste artigo). Isso funciona para solicitações e os benefícios são os seguintes:

- Ao usar o SWG como um proxy reverso, os sistemas por trás dele são protegidos contra Log4Shell explorações em cabeçalhos e corpo HTTP (o GAM detecta padrões de exploração em uma solicitação POST pronta para uso com atualizações DAT recentes).

- Ao usar o SWG como um proxy de encaminhamento, os ataques originados de sua própria rede com uma solicitação POST via proxy são bloqueados.

Para aplicar/importar o conjunto de regras, siga os passos abaixo:

- Coloque o conjunto de regras 2021-12-13_10-50_Search for Log4Shell.xml (disponível na seção "Anexo" deste artigo) na área de trabalho.

- Clique em Adicionar e em Conjunto de regras de nível superior.

- Clique em Importar conjunto de regras da Biblioteca de conjunto de regras.

- Clique em Importar do arquivo.

- Selecione o arquivo.

- Resolva todos os conflitos.

- Clique em OK.

- Mova a configuração da regra para um local apropriado na política, de preferência onde a verificação SSL esteja habilitada.

- Clique em Salvar alterações.

UCE e SWG também podem proteger contra download de arquivos de classe Java. A abordagem mais simples é bloquear completamente o tipo de mídia "

application/java-vm" (encontrado na categoria de tipo de mídia "Executáveis"). Se o download legítimo do arquivo de classe precisar ser permitido, é recomendável conceder acesso por endereço IP ou domínio. Consulte o arquivo

2021-12-20_15-16_Block Java Class Files.xml (disponível na seção "Anexo" deste artigo) para SWG. Para importar o conjunto de regras, siga as etapas semelhantes às anteriores. No UCE, você pode criar um conjunto de regras semelhante facilmente por meio da interface do usuário da política.

Nota: O conteúdo mencionado está disponível somente para logon feito no ServicePortal users. Para exibir o conteúdo, clique no link e efetue login quando solicitado.

Caça, Avaliação de Vulnerabilidade e Investigação:

- MVISION Endpoint Detection and Response (EDR), Trellix Active Response (TAR):

Você pode usar a funcionalidade 'Real-Time Search' e 'Historical Search' para caçar proativamente sistemas vulneráveis ou explorar atividades em seu ambiente.

Mantemos um GitHub repositório de consultas 'Real-Time Search' úteis que os administradores podem encontrar para ajudá-los em suas investigações. Para obter mais informações, consulte Consultas RTS GitHub.

Os coletores integrados podem permitir a pesquisa do seguinte:

A autoavaliação de versões vulneráveis relatadas de Log4j por hash pode ser realizada com uma consulta fundamental. Por exemplo:

HostInfo os, hostname, platform

AND Files sha256, full_name

WHERE HostInfo platform equals "Linux"

AND Files sha256 equals "bf4f41403280c1b115650d470f9b260a5c9042c04d9bcc2a6ca504a66379b2d6"

OR Files sha256 equals "bf4f41403280c1b115650d470f9b260a5c9042c04d9bcc2a6ca504a66379b2d6"

OR Files sha256 equals "58e9f72081efff9bdaabd82e3b3efe5b1b9f1666cefe28f429ad7176a6d770ae"

OR Files sha256 equals "ed285ad5ac6a8cf13461d6c2874fdcd3bf67002844831f66e21c2d0adda43fa4"

OR Files sha256 equals "dbf88c623cc2ad99d82fa4c575fb105e2083465a47b84d64e2e1a63e183c274e"

OR Files sha256 equals "a38ddff1e797adb39a08876932bc2538d771ff7db23885fb883fec526aff4fc8"

OR Files sha256 equals "7d86841489afd1097576a649094ae1efb79b3147cd162ba019861dfad4e9573b"

OR Files sha256 equals "4bfb0d5022dc499908da4597f3e19f9f64d3cc98ce756a2249c72179d3d75c47"

OR Files sha256 equals "473f15c04122dad810c919b2f3484d46560fd2dd4573f6695d387195816b02a6"

OR Files sha256 equals "b3fae4f84d4303cdbad4696554b4e8d2381ad3faf6e0c3c8d2ce60a4388caa02"

OR Files sha256 equals "dcde6033b205433d6e9855c93740f798951fa3a3f252035a768d9f356fde806d"

OR Files sha256 equals "85338f694c844c8b66d8a1b981bcf38627f95579209b2662182a009d849e1a4c"

OR Files sha256 equals "db3906edad6009d1886ec1e2a198249b6d99820a3575f8ec80c6ce57f08d521a"

OR Files sha256 equals "ec411a34fee49692f196e4dc0a905b25d0667825904862fdba153df5e53183e0"

OR Files sha256 equals "a00a54e3fb8cb83fab38f8714f240ecc13ab9c492584aa571aec5fc71b48732d"

OR Files sha256 equals "c584d1000591efa391386264e0d43ec35f4dbb146cad9390f73358d9c84ee78d"

OR Files sha256 equals "8bdb662843c1f4b120fb4c25a5636008085900cdf9947b1dadb9b672ea6134dc"

OR Files sha256 equals "c830cde8f929c35dad42cbdb6b28447df69ceffe99937bf420d32424df4d076a"

OR Files sha256 equals "6ae3b0cb657e051f97835a6432c2b0f50a651b36b6d4af395bbe9060bb4ef4b2"

OR Files sha256 equals "535e19bf14d8c76ec00a7e8490287ca2e2597cae2de5b8f1f65eb81ef1c2a4c6"

OR Files sha256 equals "42de36e61d454afff5e50e6930961c85b55d681e23931efd248fd9b9b9297239"

OR Files sha256 equals "4f53e4d52efcccdc446017426c15001bb0fe444c7a6cdc9966f8741cf210d997"

OR Files sha256 equals "df00277045338ceaa6f70a7b8eee178710b3ba51eac28c1142ec802157492de6"

OR Files sha256 equals "28433734bd9e3121e0a0b78238d5131837b9dbe26f1a930bc872bad44e68e44e"

OR Files sha256 equals "cf65f0d33640f2cd0a0b06dd86a5c6353938ccb25f4ffd14116b4884181e0392"

OR Files sha256 equals "5bb84e110d5f18cee47021a024d358227612dd6dac7b97fa781f85c6ad3ccee4"

OR Files sha256 equals "ccf02bb919e1a44b13b366ea1b203f98772650475f2a06e9fac4b3c957a7c3fa"

OR Files sha256 equals "815a73e20e90a413662eefe8594414684df3d5723edcd76070e1a5aee864616e"

OR Files sha256 equals "10ef331115cbbd18b5be3f3761e046523f9c95c103484082b18e67a7c36e570c"

OR Files sha256 equals "dc815be299f81c180aa8d2924f1b015f2c46686e866bc410e72de75f7cd41aae"

OR Files sha256 equals "9275f5d57709e2204900d3dae2727f5932f85d3813ad31c9d351def03dd3d03d"

OR Files sha256 equals "f35ccc9978797a895e5bee58fa8c3b7ad6d5ee55386e9e532f141ee8ed2e937d"

OR Files sha256 equals "5256517e6237b888c65c8691f29219b6658d800c23e81d5167c4a8bbd2a0daa3"

OR Files sha256 equals "d4485176aea67cc85f5ccc45bb66166f8bfc715ae4a695f0d870a1f8d848cc3d"

OR Files sha256 equals "3fcc4c1f2f806acfc395144c98b8ba2a80fe1bf5e3ad3397588bbd2610a37100"

OR Files sha256 equals "057a48fe378586b6913d29b4b10162b4b5045277f1be66b7a01fb7e30bd05ef3"

OR Files sha256 equals "5dbd6bb2381bf54563ea15bc9fbb6d7094eaf7184e6975c50f8996f77bfc3f2c"

OR Files sha256 equals "c39b0ea14e7766440c59e5ae5f48adee038d9b1c7a1375b376e966ca12c22cd3"

OR Files sha256 equals "6f38a25482d82cd118c4255f25b9d78d96821d22bab498cdce9cda7a563ca992"

OR Files sha256 equals "54962835992e303928aa909730ce3a50e311068c0960c708e82ab76701db5e6b"

OR Files sha256 equals "e5e9b0f8d72f4e7b9022b7a83c673334d7967981191d2d98f9c57dc97b4caae1"

OR Files sha256 equals "68d793940c28ddff6670be703690dfdf9e77315970c42c4af40ca7261a8570fa"

OR Files sha256 equals "9da0f5ca7c8eab693d090ae759275b9db4ca5acdbcfe4a63d3871e0b17367463"

OR Files sha256 equals "006fc6623fbb961084243cfc327c885f3c57f2eba8ee05fbc4e93e5358778c85"

Hashes de arquivo para

Log4j 2.x versões provenientes do

GitHub.

Identifique sistemas com versões vulneráveis de

Log4j instaladas pelo nome do arquivo. Por exemplo: Arquivos e HostInfo nome do host em que o nome dos arquivos contém

log4j.

Os nomes dos arquivos podem diferir entre as versões ou se

Log4j for fornecido por meio de uma solução de fornecedor.

.png)

.png)

Identifique tentativas de comunicação de saída para domínios de callout conhecidos.

Identifique indicadores de comprometimento associados a cargas úteis de exploração.

NOTA: No Linux, os arquivos

.JAR são excluídos do File Hashing por padrão. Para fornecer visibilidade precisa em seu ambiente, remova

.JAR de suas políticas de EDR

Hashing de arquivo,

Ignore as extensões nas configurações do Linux. Essa alteração não requer que os sistemas de arquivos sejam completamente reformulados.

- SIEM

Lançamos a versão Exploit Content Pack 4.1.0, que agora está disponível para download no servidor de regras. Este pacote de conteúdo contém um novo alarme intitulado "Exploit - Possível Log4Shell Exploit". Este alarme examina o URL e os campos User_Agent para a string jndi específica para denotar uma possível tentativa de exploração.

Para obter mais informações sobre o pacote de conteúdo de exploração SIEM 4.1.0, consulte KB85403 - REGISTERED - Pacotes de conteúdo SIEM para exploração.

Nota: O conteúdo mencionado está disponível somente para logon feito no ServicePortal users. Para exibir o conteúdo, clique no link e efetue login quando solicitado.

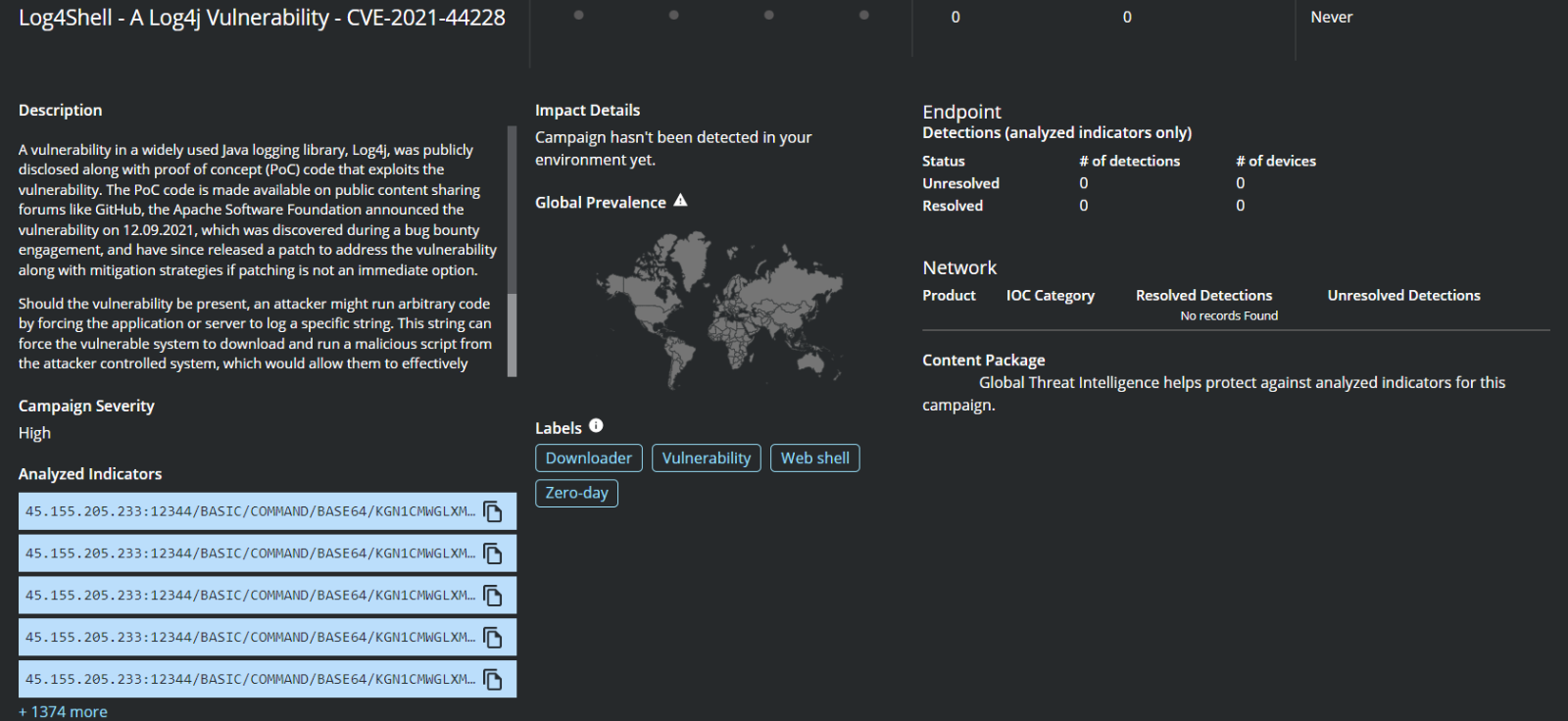

Inteligência de ameaças:

Recursos do produto determinados como fora do escopo:

- Prevenção de Exploit ENS. Para obter detalhes sobre como aproveitar a funcionalidade Exploit Prevention Expert Rule com verificações de memória sob demanda, consulte a seção "Detecção e resposta" acima.

.png)

.png)