Apache a publié

Log4j 2.16.0 pour résoudre cette vulnérabilité (Mise à jour : 12/14). Nous vous recommandons d'appliquer cette mise à jour aux systèmes concernés et d'examiner les configurations

Log4j pertinentes dans votre environnement pour identifier les flux de travail potentiels qui pourraient être sujets à cette vulnérabilité. Pour les applications tierces, contactez les fournisseurs d'applications pour connaître les étapes à suivre.

Il y a eu une multitude de méthodes observées où les attaquants peuvent utiliser

Log4Shell. La portée et l'échelle de cette vulnérabilité sont vastes, et le seul moyen définitif d'être inoculé contre les risques consiste à la fois à appliquer les mises à jour des fournisseurs et à examiner les configurations des applications. Ces actions garantissent que la vulnérabilité est atténuée conformément aux recommandations d'Apache. Comme pour tous les principaux zero-days, la meilleure approche de sécurité consiste à supposer que vous avez déjà été analysé, que vous êtes ciblé et que vous appliquez des mesures de correction ou d'atténuation avec une priorité absolue. Nous travaillons sans relâche pour couvrir cette menace et nous assurer que les administrateurs de sécurité sont activés dans leurs enquêtes lors de l'évaluation de leurs environnements.

Les produits Trellix sont-ils concernés par cette vulnérabilité ?

Nous examinons tous les produits de notre portefeuille pour évaluer leur impact potentiel et le risque pour les clients. Le 13 décembre 2021, nous avons publié un bulletin de sécurité officiel pour fournir aux clients des conseils sur les produits concernés par cette vulnérabilité. L'objectif était de décrire les produits qui n'incluent pas le composant

Log4j , ou qui ne sont pas autrement à risque.

Pour savoir si un produit de votre environnement est concerné, les solutions de contournement et les mesures d'atténuation, ainsi que d'autres informations relatives au produit, voir

SB10377 - ENREGISTRÉ - Bulletin de sécurité - État du produit pour "Log4Shell" (CVE-2021-44228, CVE- 2021-4104, CVE-2021-45046, CVE-2021-45105 et CVE-2021-44832).

Remarque : Le contenu référencé est uniquement disponible pour les utilisateurs de ServicePortal consignés. Pour afficher le contenu, cliquez sur le lien et connectez-vous lorsque vous y êtes invité.

Les mises à jour continueront d'être fournies au fur et à mesure qu'elles seront disponibles.

Pour recevoir une notification par e-mail lorsque cet article est mis à jour, cliquez sur S'inscrire sur la droite de la page. Vous devez être connecté pour vous inscrire.

Comment les solutions de produits Trellix peuvent-elles vous aider ?

Il est toujours conseillé, et une bonne pratique, de s'assurer que les logiciels et les systèmes d'exploitation sont tenus à jour sur les mises à jour disponibles et les mises à jour de sécurité au fur et à mesure de leur publication. Nous vous recommandons également d'évaluer et de mettre en œuvre des contre-mesures générales contre les menaces d'entrée de gamme, le cas échéant dans votre environnement. Pour plus d'informations, voir

KB91836 - Contre-mesures pour les menaces vectorielles d'entrée. Bon nombre de ces méthodes, bien qu'elles ne corrigent pas la vulnérabilité elles-mêmes, peuvent gravement inhiber les capacités de post-exploitation des acteurs et fournir une visibilité permettant aux administrateurs de sécurité de réagir de manière appropriée.

Nous évaluons la couverture des produits dans notre portefeuille de solutions de sécurité. Cet article sera mis à jour au fur et à mesure que des opportunités de couverture et des contre-mesures seront identifiées.

Les fonctionnalités du produit sont actuellement disponibles pour les composants suivants :

Détection et réponse :

Nous avons développé une solution pour permettre aux administrateurs d'identifier et de répondre aux tentatives actives d'exploitation de CVE-2021-44228 dans leur environnement. Cette solution est une double approche. Tirer parti de la capacité des règles d'expert ENS dans les versions

10.7.0 de la mise à jour de novembre 2020 (notes de publication) et ultérieures, pour réagir aux déclencheurs en appelant une analyse de la mémoire à la demande du processus cible. Cette approche nécessite que deux conditions préalables soient appliquées au point de terminaison :

- Vous devez appliquer le ExtraDAT fourni dans la section « Pièce jointe » de cet article pour fournir du contenu aux analyses de mémoire à la demande afin de détecter les chaînes associées à JNDI dans la mémoire de processus.

IMPORTANT :Le 21 décembre, un nouveau ExtraDAT a été ajouté à cet article dans les archives EXTRA2.zip. Pour plus d'informations, consultez la section « Réglage de la règle experte pour votre environnement » ci-dessous.

- Vous devez implémenter la règle experte dans votre stratégie de prévention contre les exploits ENS et la définir sur RAPPORT uniquement. La règle experte ne fournit pas à elle seule une protection suffisante pour être utile dans une capacité de bloc, et cela risque d'entraîner un conflit potentiel avec des processus légitimes dans votre environnement. La définition de la règle sur REPORT permet uniquement de s'assurer qu'elle déclenche les analyses de mémoire à la demande lorsque la règle est violée, sans risquer de bloquer involontairement.

REMARQUE :

- Il est important que cette configuration soit testée minutieusement pour garantir l'intégrité des règles et pour éviter tout conflit potentiel. Une fois que les tests ont confirmé que la règle est viable pour votre environnement, les clients sont encouragés à appliquer ce mécanisme aux plates-formes Windows Server où les applications basées sur Java sont potentiellement exposées à la connectivité réseau à partir d'Internet. Par exemple, Apache Tomcat, les serveurs Elastic Search, etc. Cela réduit la probabilité de faux positifs et les mesures de réglage supplémentaires que ces résultats pourraient nécessiter. L'application de ce contenu aux postes de travail Windows des utilisateurs généraux n'est pas recommandée.

- Nous examinons également les options permettant de rendre ce contenu disponible pour les clients MVISION. Abonnez-vous à cet article pour être informé des mises à jour.

- Cette configuration entraîne la génération de deux événements lorsqu'un comportement potentiellement malveillant est détecté. La première détection reflète le déclencheur de la règle de prévention contre les exploits. La deuxième détection reflète l'analyse de la mémoire à la demande détectant un comportement potentiellement malveillant. Si seul le premier événement est reçu, l'analyse de la mémoire n'identifie aucune chaîne malveillante associée à JNDI-dans la mémoire du processus. Si le deuxième événement est reçu, indiquant que l'analyse de la mémoire à la demande détecte une chaîne associée à JNDI-dans la mémoire du processus, les administrateurs doivent prendre des mesures immédiates sur le système identifié.

- L'image suivante illustre des exemples des deux différents types de menaces de détection possibles. Notez le type de menace Trojan, avec Threat Source Process "analyse à la demande". Ce type d'événement est l'événement de deuxième étape et indique que les administrateurs doivent prendre des mesures immédiates.

Implémentation de ExtraDAT et de la règle de prévention contre les exploits :

- Archivez le fichier ExtraDAT dans ePO via la fonction « Archiver le package » de la page Référentiel maître. Ou, pour les points de terminaison de test ou non gérés, appliquez le ExtraDAT via la console ENS.

Pour plus d'informations, voir KB67602 - Comment archiver et déployer un.DAT supplémentaire dans ePolicy Orchestrator et KB93673 - Appliquer un.DAT supplémentaire localement à l'aide du client Endpoint Security.

Une fois archivé, le ExtraDAT reflète le nom suivant dans le Référentiel principal et dans les tâches clientExtraDAT (JNDI.Log4J-Exploit.a;JNDI.Log4J.Exploit.b;JNDI.Log4J.Exploit.c)

REMARQUE : Nous proposons un outil pour fusionner ExtraDATs dans le Portail de support si vous recevez un autre pilote supplémentaire qui doit être appliqué à votre environnement.

- Assurez-vous que les tâches de mise à jour du client vers les terminaux incluent le type de package ExtraDAT et que ces mises à jour sont appliquées aux systèmes. Une fois que ExtraDAT est déployé sur les systèmes censés recevoir la règle experte, continuez à modifier vos stratégies à l'étape 3.

- Pour configurer la règle experte, accédez à votre stratégie Endpoint Security, Exploit Prevention. Ajoutez une règle experte configurée avec les paramètres suivants :

| Nom de la règle |

Exploit JNDI Log4J |

| Gravité |

Elevé |

| Action |

Rapport |

| Type de règle |

Processus |

- Appliquez le contenu de règle suivant à la règle :

Rule {

Reaction SCAN ACTOR_PROCESS ScanAction REPORT

Process {

Include OBJECT_NAME {

-v "java.exe"

-v "javaw.exe"

-v "tomcat*.exe"

}

Include AggregateMatch -xtype "dll1" {

Include DLL_LOADED -name "java" { -v 0x1 }

}

Include AggregateMatch -xtype "dll2" {

Include DLL_LOADED -name "jvm" { -v 0x1 }

}

}

Target {

Match PROCESS {

Include OBJECT_NAME { -v "cmd.exe" }

Include OBJECT_NAME { -v "powershell.exe" }

Include OBJECT_NAME { -v "powershell_ise.exe" }

Include OBJECT_NAME { -v "wscript.exe" }

Include OBJECT_NAME { -v "cscript.exe" }

Include OBJECT_NAME { -v "rundll32.exe" }

Exclude PROCESS_CMD_LINE { -v "* chcp 1252 *" }

}

}

}

-

Enregistrez la règle et la stratégie modifiées. Appliquez-le aux points de terminaison qui ont reçu le contenu

ExtraDAT approprié.

Réglage de la règle experte pour votre environnement :la règle experte est conçue pour déclencher une analyse à la demande (ODS) ciblée. La règle n'indique pas qu'une menace est présente sur le(s) système(s). Vous pouvez ignorer en toute sécurité

Log4J les événements de prévention contre les exploits non suivis d'un événement de détection ODS. Un grand nombre de ces événements de prévention contre les exploits peuvent être générés par des opérations normales et n'indiquent pas de faux positif car les critères de la règle sont remplis pour déclencher la tâche ODS. Pour gérer les événements, consultez la section "Planifier la purge du journal des événements de menace" du

5.10 Guide produitePO.

L'avantage de cette approche est d'invoquer une analyse de mémoire ODS ciblée basée sur le déclencheur de règle experte. Ainsi, d'autres exclusions ne sont pas nécessaires et pourraient réduire l'efficacité ODS de la règle. Mais, vous pouvez affiner la règle experte pour votre environnement. Le réglage de la règle garantit qu'ENS n'analyse la mémoire de processus que lorsque cela est nécessaire. Assurez-vous que la règle est appliquée aux systèmes comportant des applications potentiellement vulnérables via une attribution de stratégie ciblée et un regroupement de systèmes ePO. Cette action peut empêcher une couverture inutile et vous pouvez affiner davantage la règle pour ignorer le comportement naturel de l'application.

Pour les vidéos de formation sur les règles expertes, voir

KB89677 - Vidéos de formation sur les règles expertes. Pour la déclaration de support technique pour les règles personnalisées avec ENS, voir

KB94889 - Déclaration de support pour les règles personnalisées avec Endpoint Security. Si vous modifiez la règle comme indiqué dans cet article, assurez-vous que vous

validez et appliquez la règle experte sur un système client avant d'appliquer la stratégie dans ePO. Pour plus d'informations, consultez la section "Valider et appliquer une règle experte sur un système client" du

10.7 Guide des produitsENS.

Il y a trois sections principales de la règle sur lesquelles vous devez vous concentrer.

Processus ACTOR : ces processus font référence à tous les processus que la règle experte est censée surveiller. Cette section inclut les exécutables d'application qui exploitent Java, ou dont on sait qu'ils contiennent

Log4j. Cette section permet à la règle experte de surveiller son activité pour les appels potentiels à la section cible.

Section TARGET : cette section inclut tous les fichiers binaires qui pourraient être considérés comme suspects s'ils sont démarrés à partir du processus ACTOR. La règle experte compare les détails avec les vecteurs d'attaque sans fichier courants tels que '

wscript.exe' et '

powershell.exe'. Si le processus ACTOR appelle un binaire répertorié dans la section TARGET, la règle experte se résout dans la section REACTION.

Vous pouvez exclure l'activité de processus légitime par les paramètres de ligne de commande utilisés lors de l'exécution du processus en ajoutant une ligne comme celle-ci à la section

Cible de la règle.

Exemples :

Exclude PROCESS_CMD_LINE { -v "* chcp 1252 *" }

Exclude PROCESS_CMD_LINE { -v "* ping 127.0.0.1*" }

Cela permet d'exclure les processus qui déclencheraient autrement la règle en fonction des paramètres de ligne de commande spécifiés en cours d'utilisation. La même action sans le paramètre spécifié déclencherait toujours la règle. Le paramètre de ligne de commande varie et doit être suffisamment unique pour ne pas exclure les événements imprévus. Les administrateurs ePO peuvent consulter les

Log4J événements de menace de prévention contre les exploits dans leurs environnements pour déterminer les paramètres éventuellement nécessaires.

REMARQUE : En raison de la nature de la règle, les exclusions par processus seul ne sont pas bénéfiques car seuls les processus prédéfinis sont inclus.

Section REACTION : cette section fait référence à la première ligne de la règle,

Reaction SCAN ACTOR_PROCESS ScanAction REPORT. Cette ligne indique à la prévention contre les exploits que lorsque le processus ACTOR a invoqué une CIBLE, de commencer une analyse de la mémoire des processus affectés. Toutes les réactions autres que REPORT sont appliquées au processus ACTOR, qui pourrait être votre application vulnérable en cours d'exécution. Cela signifie que si nous détectons l'exploitation de TOMCAT, le nettoyage peut être appliqué à

TOMCATxx.EXE lui-même. Il est recommandé de laisser la règle dans REPORT uniquement et d'isoler le système par d'autres moyens (tels que la quarantaine EDR) en cas de détection. Mais, plusieurs options sont disponibles pour les réactions. Il est recommandé de tester avant de mettre en œuvre.

REMARQUE : Le

ExtraDAT fourni dans cet article a été mis à jour pour fournir des fonctionnalités améliorées le 21 décembre 2021. Les clients qui ont appliqué le

ExtraDAT avant le 21 décembre doivent redéployer la nouvelle version améliorée (

EXTRA2.zip). Les modifications apportées à ce

ExtraDAT permettent aux actions CLEAN d'être dirigées vers le processus TARGET sans affecter le processus ACTOR parent. Par exemple, si

Java.exe lance

cmd.exe en raison d'un exploit, la détection arrête le processus

cmd.exe sans arrêter

java.exe. Cela permet aux administrateurs de réagir et d'enquêter sur le système tout en limitant les perturbations potentielles dans les applications de production.

- CLEAN_PROCESS - Essayez de nettoyer le processus. La détection est enregistrée dans le journal d'activité ODS.

- DELETE_PROCESS - Essayez de supprimer le processus. La détection est enregistrée dans le journal d'activité ODS.

- CLEAN_DELETE_PROCESS - Tout d'abord, essayez de nettoyer le processus ; en cas d'échec, essayez de supprimer le processus. La détection est enregistrée dans le journal d'activité ODS.

- REPORT - N'effectuez aucune action sur le processus détecté. La détection est consignée dans le journal d'activité ODS et un événement de détection est envoyé à ePO.

- REPORT_CLEAN_PROCESS - Essayez de nettoyer le processus. La détection est consignée dans le journal d'activité ODS et un événement de détection est envoyé à ePO.

- REPORT_DELETE_PROCESS - Essayez de supprimer le processus. La détection est consignée dans le journal d'activité ODS et un événement de détection est envoyé à ePO

- REPORT_CLEAN_DELETE_PROCESS - Tout d'abord, essayez de nettoyer le processus ; en cas d'échec ; essayez de supprimer le processus. La détection est consignée dans le journal d'activité ODS et un événement de détection est envoyé à ePO.

ENS, VirusScan Enterprise (VSE), Secure Web Gateway (SWG) :le 12 décembre 2021, nous avons publié le contenu

V3 AMCore 4648,

MEDDAT 4818.0000et

V2 DAT 10196. Les détections génériques sont fournies sous le titre

Exploit-CVE-2021-44228.C. Ces détections identifient l'utilisation de

jndi:ldaps, jndi:ldap,

jndi:rmiet

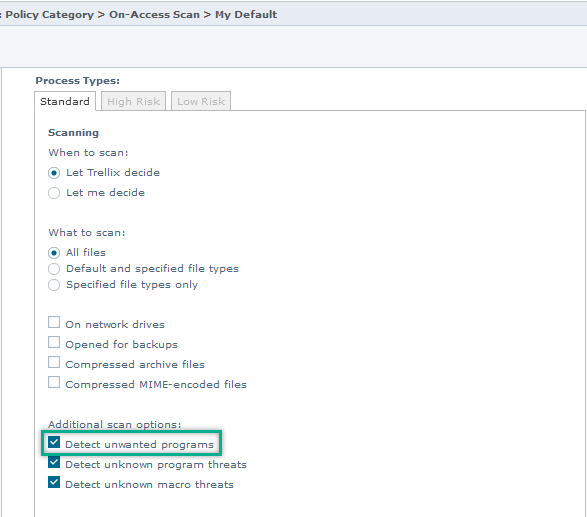

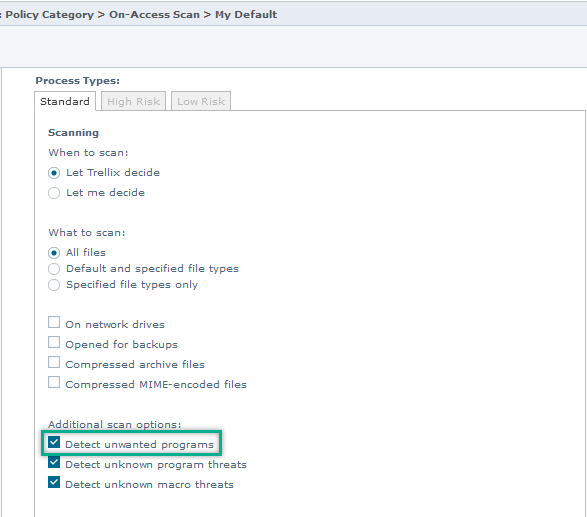

jndi:dns cordes. Les détections sont représentées sous la forme d'un « programme potentiellement indésirable », et il est recommandé de revoir les stratégies pour s'assurer que les analyseurs respectent les détections de programmes indésirables.

D'autres détections continuent d'être ajoutées, et il est recommandé aux clients de continuer à mettre à jour le contenu des terminaux et des passerelles en suivant notre cadence de publication quotidienne.

Activation des détections de programmes indésirables :

ENS : politique d'analyse à l'accès, paramètres de processus (assurez-vous que le paramètre est ajusté pour tous les profils de risque, le cas échéant.)

VSE : politique d'analyse à l'accès

Des détections sont également disponibles pour des échantillons liés à des campagnes en pleine nature exploitant cette vulnérabilité. Cette liste n'est peut-être pas exhaustive et les échantillons sont continuellement évalués pour la détection.

| Hachage |

Nom de détection |

| 0579a8907f34236b754b07331685d79e |

Linux/Black-T.a |

| 07b7746b922cf7d7fa821123a226ed36 |

Linux/Coinminer.bl |

| 648effa354b3cbaad87b45f48d59c616 |

LINUX/Kinsing.a |

| ccef46c7edf9131ccffc47bd69eb743b |

LINUX/Downloader.bb |

| 09c5608ec058a3f1d995a4340b5d204b |

Exploit-CVE-2021-44228.d |

| 671182fa65c043c5643aca73a2827553 |

Exploit-CVE-2021-44228.d |

| 0af9f06338c94bc026787a85d06af5ac |

Exploit-CVE-2021-44228.d |

| 2b4303e6a9346781bd70f32290f97d4f |

Exploit-CVE-2021-44228.d |

| 751249af62035965a26ab90ff9c652f2 |

Exploit-CVE-2021-44228.d |

| eab89d2f9511d79a7ea10477320b93bd |

Exploit-CVE-2021-44228.d |

| e29b1df3acaa1dd701fa123e362ab52d |

Exploit-CVE-2021-44228.d |

| b8519db943405027127c8a8b919fde9e0c5f9c9f |

BAT/Agent.bp |

| f43a96d6970e8252894d6a53c6858bf2ab75149f |

BAT/Agent.bp |

| 716167b08e01e9c5919b8e8458e59e8e9ad68826 |

BAT/Agent.bs |

| c927738922b87802cc75697dd99dd8c7d8cfdf1e |

Linux/Black-T.a |

| 8611063eefa5cc2bbec29870fb56779192eed454 |

Linux/Black-T.a |

| bf2df8f2813ef4e2cf61ea193e091b808aa854c7 |

Linux/Coinminer.bl |

| ffe3dda2486083d0b26f1c64ac300923088e01df |

Linux/Coinminer.bl |

| 38c56b5e1489092b80c9908f04379e5a16876f01 |

LINUX/Downloader.bb |

| 8654b19a3fd4e3e571cc84c0c3990669c04e3558 |

Linux/Gates |

| 0194637f1e83c2efc8bcda8d20c446805698c7bc |

LINUX/Kinsing.a |

| 296273fd9965bf41d8d3970c766158c7f24fc618 |

LINUX/Tsunami.u |

| 61586a0c47e3ae120bb53d73e47515da4deaefbb |

LINUX/Tsunami.u |

| 43c1c41fdb133c3f9c25edcdff16e229ac31f42b |

LINUX/Tsunami.u |

| 335d6b7d76d2918ef133fe9d4735ae201616323b |

LINUX/Tsunami.u |

| e3eb1e98ca477918154b9ed7bcc2b7fe757c1020 |

LINUX/Tsunami.u |

| fd91820560d2e0aa7079d7c7756e343e66f47056 |

LINUX/Tsunami.v |

| 82d984fcbf4f8bc8ffbad29e3f3cc4cfac70d8d4 |

LINUX/Tsunami.v |

| b21aa1107ecc79f4ad29f68a026a02e2abc952ef |

LINUX/Tsunami.v |

| 0c876245dfdeb17c0ad472b0356cd5658b384f6a |

LINUX/Tsunami.v |

| edcacb6b71a0a66736f8b3dd55aaae371e4171b8 |

LINUX/Tsunami.v |

| e121d1050bf62a94adfde406325e70a7878b3ed8 |

LINUX/Tsunami.v |

| 3c7a4da4190ceac25f28719794e2b9e6d62105c1 |

LINUX/Tsunami.v |

| 2e75071855d7f1c78eed2e6e971e763451c6298c |

LINUX/Tsunami.v |

| 237315820fe77880e892d5c30b2f5fde7e5f6d64 |

LINUX/Tsunami.v |

| 7c1808a5296ece6400e4ec558b9ef0d82e0f23b0 |

LINUX/Tsunami.v |

| 5008672d6f47a444c743455346e0b04eef257b30 |

LINUX/Tsunami.v |

| 74402152ac0f0c9dfed6f76975080ce1d0d4584d |

Linux-coinminer.d |

| 18791de615208b29809e840771e11ac8c3b5ed7b |

PS/Reverseshell.a |

| 0d4404b132e6e297974eca391f176a047ad7ed73 |

PUP-XOK-HR |

| cef612c5c042cceddff8b6b8bc573bb0af46a208 |

GenericRXNV-AC!F5271F6B20FD |

| 9147d834f4cb7047a6e6ab96565868c6fede373e |

RDN/Generic Downloader.x |

| 95d9a068529dd2ea4bb4bef644f5c4f5 |

RDN/Generic.dx |

| 18cc66e29a7bc435a316d9c292c45cc6 |

W64/CoinMiner |

| 0BB39BA78FC976EDB9C26DE1CECD60EB |

Linux/Tsunami!0BB39BA78FC9 |

| 0F7C2DD019AFCC092FD421EE52431AFF |

JAVA/Agent.f |

| 1348A00488A5B3097681B6463321D84C |

Linux/Log4Shell |

| 163E03B99C8CB2C71319A737932E9551 |

Coinminer.cp |

| 1780D9AAF4C048AD99FA93B60777E3F9 |

Coinminer.cp |

| 194DB367FBB403A78D63818C3168A355 |

W64/CoinMiner |

| 1CF9B0571DECFF5303EE9FE3C98BB1F1 |

Coinminer.cp |

| 1E051111C4CF327775DC3BAB4DF4BF85 |

BAT/Downloader.ax |

| 1FE52C0B0139660B2335DD7B7C12EA05 |

LINUX/Coinminer.cl |

| 20DF80B56B1B6FFC8CA49F8AD3AB7B81 |

Linux/Mirai!20DF80B56B1B |

| 39FC2CEE0A2BEA3EE9A065F6955FFD43 |

Java/Agent!39FC2CEE0A2B |

| 51E052EB6032D11B3093FECB901870EA |

Linux/Mirai!51E052EB6032 |

| 7B8CE524AE078A76A69548AEBB95CB7E |

Main.class JAVA/Agent.i |

| 844864C45816B10356B730F450BD7037 |

Linux/Mirai!844864C45816 |

| 963B4F516B86C9D8B30BEFE714CEDB22 |

Linux/Downloader.bv |

| AB80C03C460BD3D6A631FD0CEDDDEF49 |

Linux/Mirai!AB80C03C460B |

| C6E8E6BB0295437FB790B1151A1B107E |

Linux/Mirai!C6E8E6BB0295 |

| C717C47941C150F867CE6A62ED0D2D35 |

W64/CoinMiner |

| D766BD832973A991C5894A3521C9815E |

Linux/Mirai!D766BD832973 |

| F14019C55E7CE19D93838A4B2F6AEC12 |

BAT/Downloader.ax |

| F5271F6B20FDA39C213FD9579AD7E1FB |

Linux/Tsunami!F5271F6B20FD |

| F65F547869CA35A8E2902C4DEC0DD97F |

LINUX/Coinminer.cb |

| F8ED43117DFB995F4B9D88F566394BA4 |

CVE-2021-44228!F8ED43117DFB |

Les clients doivent s'assurer que toutes les solutions reçoivent le contenu le plus récent au fur et à mesure de leur publication, ce qui se produit à une cadence quotidienne. Cela garantit qu'au fur et à mesure que la couverture est ajoutée, elle est facilement disponible pour fournir une protection.

SWG :SWG Classic 10.2 et versions ultérieures peuvent identifier et bloquer les modèles de recherche JNDI malveillants qui déclenchent la vulnérabilité

Log4Shell via l'ensemble de règles "Rechercher Log4Shell" (disponible dans la section "Pièce jointe" de cet article). Cela fonctionne pour les requêtes, et les avantages sont les suivants :

- Lorsque vous utilisez SWG comme proxy inverse, les systèmes derrière lui sont protégés contre les exploits Log4Shell dans les en-têtes et le corps HTTP (GAM détecte les modèles d'exploit dans une requête POST prête à l'emploi avec les récentes mises à jour DAT).

- Lorsque vous utilisez SWG comme proxy de transfert, les attaques provenant de votre propre réseau avec une requête POST via le proxy sont bloquées.

Pour appliquer/importer l'ensemble de règles, procédez comme suit :

- Placez le jeu de règles 2021-12-13_10-50_Search for Log4Shell.xml (disponible dans la section "Pièce jointe" de cet article) sur le bureau.

- Cliquez sur Ajouter, puis sur Ensemble de règles de niveau supérieur.

- Cliquez sur Importer un jeu de règles à partir de la bibliothèque de jeux de règles.

- Cliquez sur Importer à partir du fichier.

- Sélectionnez le fichier.

- Résoudre tous les conflits.

- Cliquez sur OK.

- Déplacez la configuration de la règle vers un emplacement approprié dans la stratégie, idéalement là où l'analyse SSL est activée.

- Cliquez sur Enregistrer les modifications.

UCE et SWG peuvent également protéger contre le téléchargement de fichiers de classe Java. L'approche la plus simple consiste à bloquer complètement le type de média «

application/java-vm » (qui se trouve dans la catégorie de type de média « Exécutables »). Si le téléchargement de fichiers de classe légitimes doit être autorisé, il est recommandé d'accorder l'accès par adresse IP ou domaine. Voir le fichier

2021-12-20_15-16_Block Java Class Files.xml (disponible dans la section "Pièce jointe" de cet article) pour SWG. Pour importer le jeu de règles, suivez les mêmes étapes que ci-dessus. Dans UCE, vous pouvez facilement créer un ensemble de règles similaire via l'interface utilisateur de stratégie.

Remarque : Le contenu référencé est uniquement disponible pour les utilisateurs de ServicePortal consignés. Pour afficher le contenu, cliquez sur le lien et connectez-vous lorsque vous y êtes invité.

Chasse, évaluation de la vulnérabilité et enquête :

- MVISION Endpoint Detection and Response (EDR), Trellix Active Response (TAR) :

vous pouvez utiliser les fonctionnalités «Real-Time Search » et «Historical Search » pour rechercher de manière proactive les systèmes vulnérables ou exploiter l'activité au sein de votre environnement.

Nous maintenons un référentiel GitHub de requêtes 'Real-Time Search' utiles que les administrateurs pourraient trouver pour les aider dans leur enquête. Pour plus d'informations, voir Requêtes RTS GitHub.

Les collecteurs intégrés peuvent permettre de rechercher les éléments suivants :

L'auto-évaluation des versions vulnérables signalées de Log4j par hachage peut être effectuée avec une requête fondamentale. Par exemple :

HostInfo os, hostname, platform

AND Files sha256, full_name

WHERE HostInfo platform equals "Linux"

AND Files sha256 equals "bf4f41403280c1b115650d470f9b260a5c9042c04d9bcc2a6ca504a66379b2d6"

OR Files sha256 equals "bf4f41403280c1b115650d470f9b260a5c9042c04d9bcc2a6ca504a66379b2d6"

OR Files sha256 equals "58e9f72081efff9bdaabd82e3b3efe5b1b9f1666cefe28f429ad7176a6d770ae"

OR Files sha256 equals "ed285ad5ac6a8cf13461d6c2874fdcd3bf67002844831f66e21c2d0adda43fa4"

OR Files sha256 equals "dbf88c623cc2ad99d82fa4c575fb105e2083465a47b84d64e2e1a63e183c274e"

OR Files sha256 equals "a38ddff1e797adb39a08876932bc2538d771ff7db23885fb883fec526aff4fc8"

OR Files sha256 equals "7d86841489afd1097576a649094ae1efb79b3147cd162ba019861dfad4e9573b"

OR Files sha256 equals "4bfb0d5022dc499908da4597f3e19f9f64d3cc98ce756a2249c72179d3d75c47"

OR Files sha256 equals "473f15c04122dad810c919b2f3484d46560fd2dd4573f6695d387195816b02a6"

OR Files sha256 equals "b3fae4f84d4303cdbad4696554b4e8d2381ad3faf6e0c3c8d2ce60a4388caa02"

OR Files sha256 equals "dcde6033b205433d6e9855c93740f798951fa3a3f252035a768d9f356fde806d"

OR Files sha256 equals "85338f694c844c8b66d8a1b981bcf38627f95579209b2662182a009d849e1a4c"

OR Files sha256 equals "db3906edad6009d1886ec1e2a198249b6d99820a3575f8ec80c6ce57f08d521a"

OR Files sha256 equals "ec411a34fee49692f196e4dc0a905b25d0667825904862fdba153df5e53183e0"

OR Files sha256 equals "a00a54e3fb8cb83fab38f8714f240ecc13ab9c492584aa571aec5fc71b48732d"

OR Files sha256 equals "c584d1000591efa391386264e0d43ec35f4dbb146cad9390f73358d9c84ee78d"

OR Files sha256 equals "8bdb662843c1f4b120fb4c25a5636008085900cdf9947b1dadb9b672ea6134dc"

OR Files sha256 equals "c830cde8f929c35dad42cbdb6b28447df69ceffe99937bf420d32424df4d076a"

OR Files sha256 equals "6ae3b0cb657e051f97835a6432c2b0f50a651b36b6d4af395bbe9060bb4ef4b2"

OR Files sha256 equals "535e19bf14d8c76ec00a7e8490287ca2e2597cae2de5b8f1f65eb81ef1c2a4c6"

OR Files sha256 equals "42de36e61d454afff5e50e6930961c85b55d681e23931efd248fd9b9b9297239"

OR Files sha256 equals "4f53e4d52efcccdc446017426c15001bb0fe444c7a6cdc9966f8741cf210d997"

OR Files sha256 equals "df00277045338ceaa6f70a7b8eee178710b3ba51eac28c1142ec802157492de6"

OR Files sha256 equals "28433734bd9e3121e0a0b78238d5131837b9dbe26f1a930bc872bad44e68e44e"

OR Files sha256 equals "cf65f0d33640f2cd0a0b06dd86a5c6353938ccb25f4ffd14116b4884181e0392"

OR Files sha256 equals "5bb84e110d5f18cee47021a024d358227612dd6dac7b97fa781f85c6ad3ccee4"

OR Files sha256 equals "ccf02bb919e1a44b13b366ea1b203f98772650475f2a06e9fac4b3c957a7c3fa"

OR Files sha256 equals "815a73e20e90a413662eefe8594414684df3d5723edcd76070e1a5aee864616e"

OR Files sha256 equals "10ef331115cbbd18b5be3f3761e046523f9c95c103484082b18e67a7c36e570c"

OR Files sha256 equals "dc815be299f81c180aa8d2924f1b015f2c46686e866bc410e72de75f7cd41aae"

OR Files sha256 equals "9275f5d57709e2204900d3dae2727f5932f85d3813ad31c9d351def03dd3d03d"

OR Files sha256 equals "f35ccc9978797a895e5bee58fa8c3b7ad6d5ee55386e9e532f141ee8ed2e937d"

OR Files sha256 equals "5256517e6237b888c65c8691f29219b6658d800c23e81d5167c4a8bbd2a0daa3"

OR Files sha256 equals "d4485176aea67cc85f5ccc45bb66166f8bfc715ae4a695f0d870a1f8d848cc3d"

OR Files sha256 equals "3fcc4c1f2f806acfc395144c98b8ba2a80fe1bf5e3ad3397588bbd2610a37100"

OR Files sha256 equals "057a48fe378586b6913d29b4b10162b4b5045277f1be66b7a01fb7e30bd05ef3"

OR Files sha256 equals "5dbd6bb2381bf54563ea15bc9fbb6d7094eaf7184e6975c50f8996f77bfc3f2c"

OR Files sha256 equals "c39b0ea14e7766440c59e5ae5f48adee038d9b1c7a1375b376e966ca12c22cd3"

OR Files sha256 equals "6f38a25482d82cd118c4255f25b9d78d96821d22bab498cdce9cda7a563ca992"

OR Files sha256 equals "54962835992e303928aa909730ce3a50e311068c0960c708e82ab76701db5e6b"

OR Files sha256 equals "e5e9b0f8d72f4e7b9022b7a83c673334d7967981191d2d98f9c57dc97b4caae1"

OR Files sha256 equals "68d793940c28ddff6670be703690dfdf9e77315970c42c4af40ca7261a8570fa"

OR Files sha256 equals "9da0f5ca7c8eab693d090ae759275b9db4ca5acdbcfe4a63d3871e0b17367463"

OR Files sha256 equals "006fc6623fbb961084243cfc327c885f3c57f2eba8ee05fbc4e93e5358778c85"

Hachages de fichiers pour

Log4j 2.x versions provenant de

GitHub.

Identifiez les systèmes avec des versions vulnérables de

Log4j installées par nom de fichier. Par exemple : Files et HostInfo hostname où Files name contient

log4j.

Les noms de fichiers peuvent différer d'une version à l'autre, ou si

Log4j est fourni via une solution fournisseur.

.png)

.png)

Identifiez les tentatives de communication sortantes vers des domaines d'appel connus.

Identifiez les indicateurs de compromission associés aux charges utiles d'exploitation.

REMARQUE : sous Linux, les fichiers

.JAR sont exclus du hachage de fichiers par défaut. Pour fournir une visibilité précise dans votre environnement, supprimez

.JAR de vos paramètres EDR Policies

File Hashing,

Ignore Extensions on Linux. Cette modification ne nécessite pas que les systèmes de fichiers soient complètement remaniés.

- SIEM

Nous avons publié la version Exploit Content Pack 4.1.0, qui est maintenant disponible en téléchargement depuis le serveur de règles. Ce pack de contenu contient une nouvelle alarme intitulée "Exploit - Possible Log4Shell Exploit". Cette alarme examine les champs URL et User_Agent de la chaîne jndi spécifique pour indiquer une éventuelle tentative d'exploitation.

Pour plus d'informations sur le pack de contenu SIEM Exploit 4.1.0, voir KB85403 - REGISTERED - Packs de contenu SIEM pour Exploit.

Remarque : Le contenu référencé est uniquement disponible pour les utilisateurs de ServicePortal consignés. Pour afficher le contenu, cliquez sur le lien et connectez-vous lorsque vous y êtes invité.

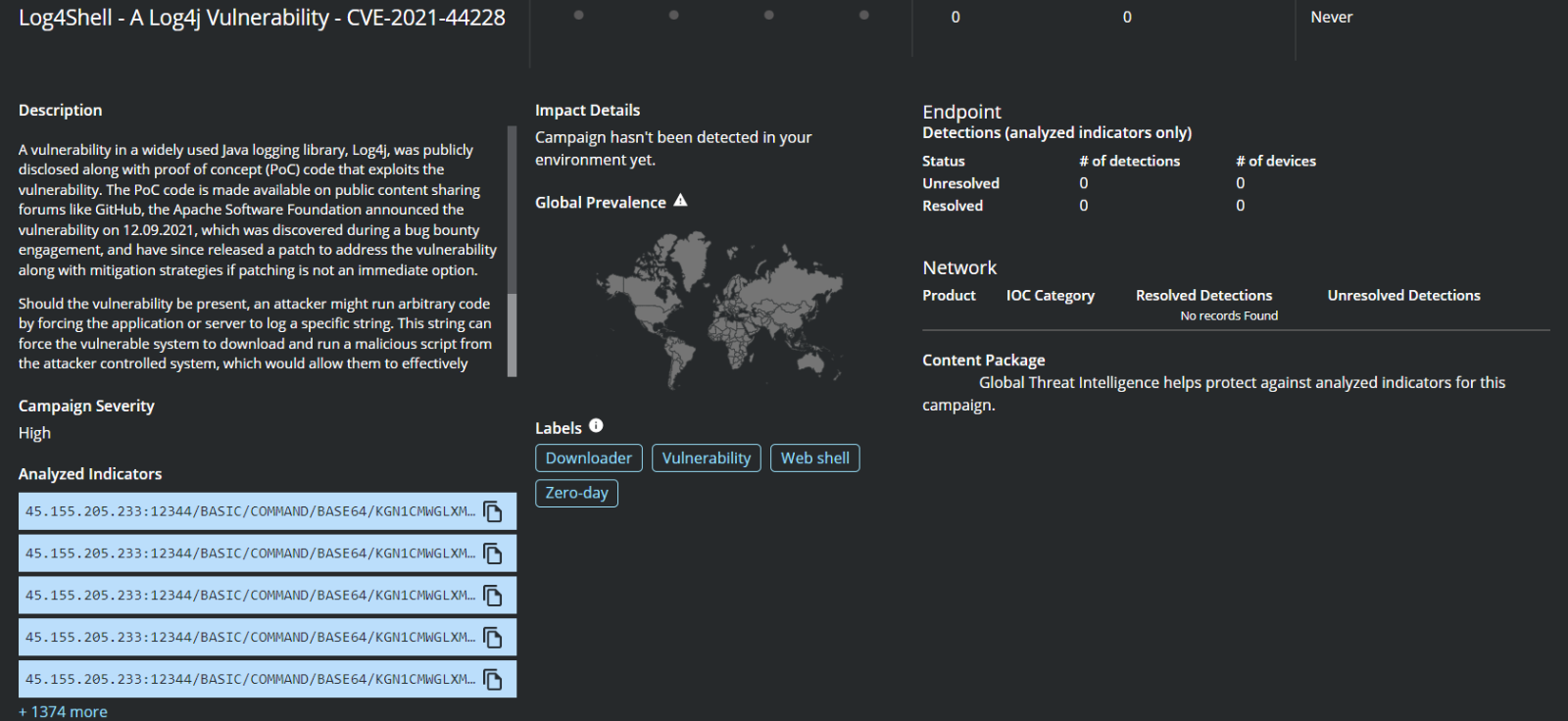

Renseignements sur les menaces :

Fonctionnalités du produit jugées hors de portée :

- Prévention contre les exploits ENS. Pour plus de détails sur l'utilisation de la fonctionnalité Exploit Prevention Expert Rule avec les analyses de mémoire à la demande, consultez la section « Détection et réponse » ci-dessus.

.png)

.png)