Apache ha lanzado

Log4j 2.16.0 para abordar esta vulnerabilidad (actualizado: 14/12). Recomendamos aplicar esta actualización a los sistemas afectados y revisar las configuraciones relevantes

Log4j en su entorno para identificar posibles flujos de trabajo que podrían estar sujetos a esta vulnerabilidad. Para aplicaciones de terceros, comuníquese con los proveedores de aplicaciones para conocer los pasos para hacerlo.

Se han observado una multitud de métodos en los que los atacantes pueden usar

Log4Shell. Hay un amplio alcance y escala de esta vulnerabilidad, y la única forma definitiva de estar vacunado contra el riesgo es aplicar actualizaciones del proveedor y revisar las configuraciones de la aplicación. Estas acciones aseguran que la vulnerabilidad se mitiga según las recomendaciones de Apache. Al igual que con todos los días cero importantes, el mejor enfoque de seguridad es asumir que ya ha sido escaneado, está siendo atacado y está aplicando pasos de remediación o mitigación con prioridad absoluta. Estamos trabajando incansablemente para brindar cobertura para esta amenaza y asegurarnos de que los administradores de seguridad estén habilitados en sus investigaciones al evaluar sus entornos.

¿Los productos de Trellix se ven afectados por esta vulnerabilidad?

Estamos revisando todos los productos de nuestra cartera para evaluar su impacto potencial y el riesgo para los clientes. El 13 de diciembre de 2021, publicamos un Boletín de seguridad formal para brindar orientación a los clientes sobre los productos que se ven afectados por esta vulnerabilidad. El objetivo era describir los productos que no incluyen el componente

Log4j o que, de otro modo, no están en riesgo.

Para obtener información sobre si un producto en su entorno se ve afectado, soluciones alternativas y pasos de mitigación, y otra información relacionada con el producto, consulte

SB10377 - REGISTRADO - Boletín de seguridad - Estado del producto para "Log4Shell" (CVE-2021-44228, CVE- 2021-4104, CVE-2021-45046, CVE-2021-45105 y CVE-2021-44832).

NOTE: The referenced content is available only to logged in ServicePortal users. To view the content, click the link and log in when prompted.

Se seguirán proporcionando actualizaciones, a medida que estén disponibles.

To receive email notification when this article is updated, click Subscribe on the right side of the page. You must be logged on to subscribe.

¿Cómo pueden ayudar las soluciones de productos de Trellix?

Siempre se recomienda, y es una buena práctica, asegurarse de que el software y los sistemas operativos se mantengan actualizados con las actualizaciones disponibles y las actualizaciones de seguridad a medida que se lanzan. También recomendamos evaluar e implementar contramedidas generales contra las amenazas de nivel de entrada cuando sea adecuado en su entorno. Para obtener más información, consulte

KB91836: Contramedidas para amenazas de vectores de entrada. Muchos de estos métodos, si bien no abordan la vulnerabilidad en sí mismos, pueden inhibir severamente las capacidades posteriores a la explotación de los actores y brindar visibilidad para que los administradores de seguridad respondan adecuadamente.

Estamos evaluando la cobertura de productos en nuestra cartera de soluciones de seguridad. Este artículo se actualizará a medida que se identifiquen posibles oportunidades de cobertura y contramedidas.

Actualmente, las capacidades del producto están disponibles para los siguientes componentes:

Detección y respuesta:

Endpoint Security (ENS) ExtraDAT, disparador de escaneo de memoria de proceso de regla experta:para obtener más información sobre este enfoque de cobertura, consulte la publicación

de blog Log4J y The Memory That Knew Too Much.

Hemos desarrollado una solución para permitir a los administradores identificar y responder a los intentos activos de explotar CVE-2021-44228 en su entorno. Esta solución es un enfoque doble. Aprovechando la capacidad de las reglas expertas de ENS en las versiones

10.7.0 de actualización de noviembre de 2020 (notas de la versión) y posteriores, para reaccionar a los desencadenantes llamando a un análisis de memoria bajo demanda del proceso de destino. Este enfoque requiere que se apliquen dos requisitos previos al punto final:

- Debe aplicar el ExtraDAT proporcionado en la sección "Archivo adjunto" de este artículo para proporcionar contenido para que los análisis de memoria bajo demanda detecten cadenas relacionadas con JNDI en la memoria de proceso.

IMPORTANTE:El 21 de diciembre, se agregó un nuevo ExtraDAT a este artículo en el archivo EXTRA2.zip. Para obtener más información, consulte la sección "Ajuste de la regla experta para su entorno" a continuación.

- Debe implementar la regla experta en su política de prevención de exploits de ENS y configurarla solo como INFORME. La regla experta no brinda suficiente protección por sí sola para ser valiosa en una capacidad de bloque y, al hacerlo, se corre el riesgo de un conflicto potencial con procesos legítimos en su entorno. Establecer la regla en INFORMAR solo garantiza que se activen los análisis de memoria bajo demanda cuando se infrinja la regla, sin correr el riesgo de que se produzcan bloqueos no deseados.

NOTA:

- Es importante que esta configuración se pruebe minuciosamente para garantizar la integridad de las reglas y evitar posibles conflictos. Una vez que las pruebas confirmen que la regla es viable para su entorno, se anima a los clientes a aplicar este mecanismo a las plataformas de Windows Server donde las aplicaciones basadas en Java están potencialmente expuestas a la conectividad de red desde Internet. Por ejemplo, Apache Tomcat, servidores Elastic Search, etc. Si lo hace, disminuye la probabilidad de falsos positivos y las medidas de ajuste adicionales que podrían requerir esos resultados. No se recomienda aplicar este contenido a estaciones de trabajo Windows de usuarios generales.

- Estamos revisando opciones para que este contenido también esté disponible para los clientes de MVISION. Suscríbete a este artículo para estar informado cuando se realicen actualizaciones.

- Esta configuración da como resultado que se generen dos eventos cuando se detecta un comportamiento potencialmente malicioso. La primera detección refleja el activador de la regla de prevención de exploits. La segunda detección refleja el análisis de memoria bajo demanda que detecta un comportamiento potencialmente malicioso. Si solo se recibe el primer evento, la exploración de la memoria no identifica ninguna cadena maliciosa relacionada con JNDI-en la memoria del proceso. Si se recibe el segundo evento, que indica que el análisis de memoria bajo demanda detecta una cadena relacionada con JNDI-en la memoria del proceso, los administradores deben tomar medidas inmediatas en el sistema identificado.

- La siguiente imagen muestra ejemplos de los dos posibles tipos de amenazas de detección diferentes. Tenga en cuenta el tipo de amenaza Trojan, con Threat Source Process 'análisis bajo demanda'. Este tipo de evento es el evento de la segunda etapa e indica que los administradores deben tomar medidas inmediatas.

Implementación de ExtraDAT y la regla de prevención de exploits:

- Incorpore el archivo ExtraDAT en ePO a través de la función 'Registrar paquete' de la página Repositorio principal. O bien, para puntos finales de prueba o no administrados, aplique ExtraDAT a través de la consola de ENS.

Para obtener más información, consulte KB67602: cómo registrar e implementar un.DAT adicional en ePolicy Orchestrator y KB93673: aplicar un.DAT adicional localmente mediante Endpoint Security Client.

Una vez registrado, ExtraDAT refleja el siguiente nombre en el Repositorio principal y dentro de las tareas del clienteExtraDAT (JNDI.Log4J-Exploit.a;JNDI.Log4J.Exploit.b;JNDI.Log4J.Exploit.c)

. NOTA: Ofrecemos una herramienta para fusionar ExtraDATs en el Portal de soporte si recibe otro controlador adicional que debe aplicarse a su entorno.

- Asegúrese de que las tareas de actualización del cliente para puntos finales incluyan el tipo de paquete ExtraDAT y que estas actualizaciones se apliquen a los sistemas. Una vez que ExtraDAT se implemente en los sistemas que se espera que reciban la regla experta, continúe modificando sus políticas en el paso 3.

- Para configurar la regla experta, vaya a su política de Exploit Preventionde Endpoint Security. Agregue una regla experta configurada con las siguientes configuraciones:

| Nombre de regla |

Explotación JNDI Log4J |

| Gravedad |

Alta |

| Acción |

Informe |

| Tipo de regla |

Procesos |

- Aplique los siguientes contenidos de regla a la regla:

Rule {

Reaction SCAN ACTOR_PROCESS ScanAction REPORT

Process {

Include OBJECT_NAME {

-v "java.exe"

-v "javaw.exe"

-v "tomcat*.exe"

}

Include AggregateMatch -xtype "dll1" {

Include DLL_LOADED -name "java" { -v 0x1 }

}

Include AggregateMatch -xtype "dll2" {

Include DLL_LOADED -name "jvm" { -v 0x1 }

}

}

Target {

Match PROCESS {

Include OBJECT_NAME { -v "cmd.exe" }

Include OBJECT_NAME { -v "powershell.exe" }

Include OBJECT_NAME { -v "powershell_ise.exe" }

Include OBJECT_NAME { -v "wscript.exe" }

Include OBJECT_NAME { -v "cscript.exe" }

Include OBJECT_NAME { -v "rundll32.exe" }

Exclude PROCESS_CMD_LINE { -v "* chcp 1252 *" }

}

}

}

-

Guarde la regla y la política modificadas. Aplíquelo a los puntos finales que han recibido el contenido

ExtraDAT adecuado.

Ajuste de la regla experta para su entorno:la regla experta está diseñada para activar un análisis bajo demanda (ODS) específico. La regla no indica que haya una amenaza presente en los sistemas. Puede ignorar con seguridad

Log4J los eventos de prevención de vulnerabilidades no seguidos por un evento de detección de SAO. Las operaciones normales pueden generar grandes cantidades de estos eventos de Prevención de vulnerabilidades y no indican un falso positivo, ya que se cumplen los criterios de la regla para desencadenar la tarea ODS. Para administrar los eventos, consulte la sección "Programar la depuración del registro de eventos de amenazas" del

5.10 Guía de productosde ePO.

El beneficio de este enfoque es invocar un escaneo de memoria ODS específico basado en el activador de la regla experta. Por lo tanto, no se necesitan más exclusiones y podrían reducir la eficacia de la regla de ODS. Pero puede ajustar con precisión la regla de experto para su entorno. Ajustar la regla garantiza que ENS solo analice la memoria del proceso cuando sea necesario. Asegúrese de que la regla se aplique a los sistemas con aplicaciones potencialmente vulnerables a través de la asignación de directivas específicas y la agrupación de sistemas de ePO. Esta acción puede evitar una cobertura innecesaria y puede ajustar aún más la regla para ignorar el comportamiento natural de la aplicación.

Para ver videos de capacitación sobre reglas de expertos, consulte

KB89677: videos de capacitación sobre reglas de expertos. Para la declaración de soporte técnico para reglas personalizadas con ENS, consulte

KB94889 - Declaración de soporte para reglas personalizadas con Endpoint Security. Si modifica la regla como se indica en este artículo, asegúrese de

validar y aplicar la regla experta en un sistema cliente antes de aplicar la política en ePO. Para obtener más información, consulte la sección "Validar y aplicar una regla experta en un sistema cliente" del

10.7 Guía de productosENS.

Hay tres secciones principales de la regla en las que debe concentrarse.

Procesos ACTOR: Estos procesos se refieren a todos los procesos que se espera que monitoree la regla experta. Esta sección incluye ejecutables de aplicaciones que aprovechan Java, o que se sabe que contienen

Log4j. Esta sección permite que la regla experta controle su actividad en busca de posibles llamadas a la sección de destino.

Sección OBJETIVO: esta sección incluye cualquier binario que pueda considerarse sospechoso si se inicia desde el proceso ACTOR. La regla experta compara los detalles con vectores de ataque comunes sin archivos como '

wscript.exe' y '

powershell.exe'. Si el proceso ACTOR invoca un binario enumerado en la sección OBJETIVO, la regla experta se resuelve en la sección REACCIÓN.

Puede excluir la actividad del proceso legítimo mediante los parámetros de la línea de comandos utilizados en la ejecución del proceso agregando una línea como la siguiente a la sección

Destino de la regla.

Ejemplos:

Exclude PROCESS_CMD_LINE { -v "* chcp 1252 *" }

Exclude PROCESS_CMD_LINE { -v "* ping 127.0.0.1*" }

Esto permite excluir procesos que, de otro modo, activarían la regla en función de los parámetros de línea de comandos especificados en uso. La misma acción sin el parámetro especificado seguiría activando la regla. El parámetro de la línea de comandos variará y debe ser lo suficientemente único para que no excluya eventos no deseados. Los administradores de ePO pueden ver los

Log4J eventos de amenazas de prevención de exploits en sus entornos para determinar qué parámetros pueden ser necesarios.

NOTA: Debido a la naturaleza de la regla, las exclusiones por proceso por sí solas no son beneficiosas ya que solo se incluyen procesos predefinidos.

Sección REACCIÓN: Esta sección hace referencia a la primera línea dentro de la regla,

Reacción SCAN ACTOR_PROCESS ScanAction REPORT. Esta línea le dice a Exploit Prevention que cuando el proceso ACTOR ha invocado un OBJETIVO, debe comenzar un escaneo de la memoria del proceso de los procesos afectados. Cualquier reacción que no sea INFORME se aplica al proceso ACTOR, que podría ser su aplicación vulnerable en ejecución. Eso significa que si detectamos que TOMCAT está siendo explotado, la limpieza podría aplicarse a

TOMCATxx.EXE en sí mismo. Se recomienda dejar la regla solo en INFORME y aislar el sistema utilizando otros medios (como la cuarentena EDR) si se produce una detección. Pero hay múltiples opciones disponibles para las reacciones. Se recomienda probar antes de implementar.

NOTA: El

ExtraDAT provisto en este artículo se actualizó para brindar una funcionalidad mejorada el 21 de diciembre de 2021. Los clientes que aplicaron

ExtraDAT antes del 21 de diciembre deben volver a implementar la nueva versión mejorada (

EXTRA2.zip). Los cambios en este

ExtraDAT permiten que las acciones CLEAN se dirijan al proceso TARGET sin afectar el proceso principal ACTOR. Por ejemplo, si

Java.exe inicia

cmd.exe debido a un exploit, la detección detiene el proceso

cmd.exe sin detener

java.exe. Esto permite que los administradores reaccionen e investiguen el sistema al tiempo que limitan las posibles interrupciones en las aplicaciones de producción.

- CLEAN_PROCESS - Intentar limpiar el proceso. La detección se registra en el registro de actividad de ODS.

- DELETE_PROCESS - Intento de eliminar el proceso. La detección se registra en el registro de actividad de ODS.

- CLEAN_DELETE_PROCESS - Primero, intente limpiar el proceso; si no tiene éxito, intente eliminar el proceso. La detección se registra en el registro de actividad de ODS.

- REPORT - No realizar ninguna acción en el proceso detectado. La detección se registra en el registro de actividad de ODS y se envía un evento de detección a ePO.

- REPORT_CLEAN_PROCESS - Intentar limpiar el proceso. La detección se registra en el registro de actividad de ODS y se envía un evento de detección a ePO.

- REPORT_DELETE_PROCESS - Intento de eliminar el proceso. La detección se registra en el registro de actividad de ODS y se envía un evento de detección a ePO

- REPORT_CLEAN_DELETE_PROCESS - Primero, intente limpiar el proceso; si no tiene éxito; intente eliminar el proceso. La detección se registra en el registro de actividad de ODS y se envía un evento de detección a ePO.

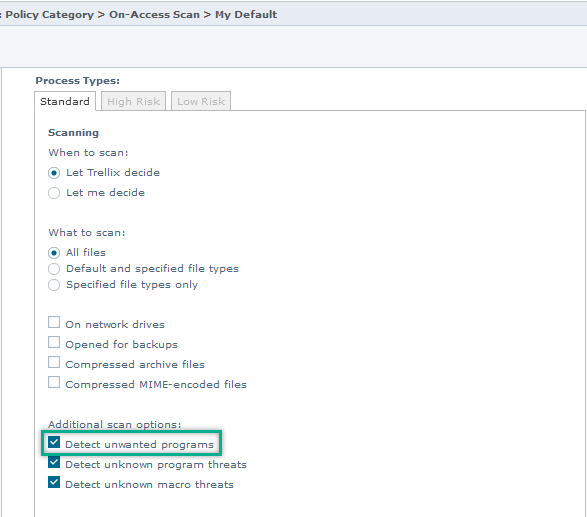

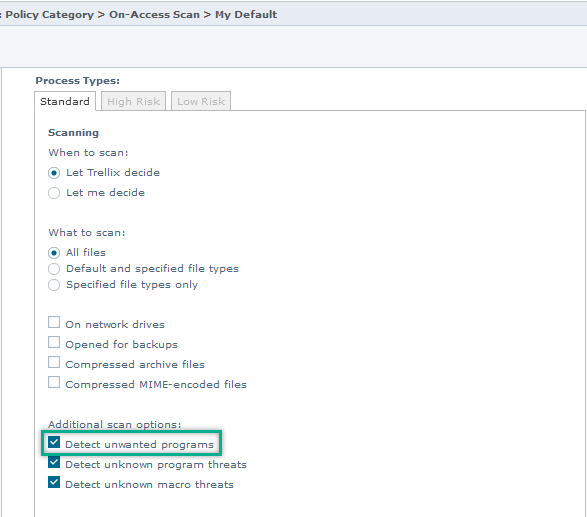

ENS, VirusScan Enterprise (VSE), Secure Web Gateway (SWG):el 12 de diciembre de 2021, lanzamos el contenido

V3 AMCore 4648,

MEDDAT 4818.0000y

V2 DAT 10196. Las detecciones genéricas se proporcionan bajo el título

Exploit-CVE-2021-44228.C. Estas detecciones identifican el uso de

jndi:ldaps, jndi:ldap,

jndi:rmiy

jndi:dns instrumentos de cuerda. Las detecciones se representan como un "Programa potencialmente no deseado" y se recomienda que revise las políticas para asegurarse de que los escáneres respeten las detecciones de Programas no deseados.

Se siguen agregando otras detecciones, y se recomienda que los clientes continúen actualizando el contenido del punto final y la puerta de enlace siguiendo nuestra cadencia de lanzamiento diaria.

Habilitación de detecciones de programas no deseados:

ENS: política de análisis en tiempo real, configuración del proceso (asegúrese de que la configuración esté ajustada para todos los perfiles de riesgo cuando corresponda).

VSE: política de análisis en tiempo real

Las detecciones también están disponibles para muestras relacionadas con campañas en estado salvaje que explotan esta vulnerabilidad. Es posible que esta lista no sea exhaustiva, y las muestras se evalúan continuamente para su detección.

| Hash |

Nombre de la detección |

| 0579a8907f34236b754b07331685d79e |

Linux/Black-T.a |

| 07b7746b922cf7d7fa821123a226ed36 |

Linux/Coinminer.bl |

| 648effa354b3cbaad87b45f48d59c616 |

LINUX/Kinsing.a |

| ccef46c7edf9131ccffc47bd69eb743b |

LINUX/Downloader.bb |

| 09c5608ec058a3f1d995a4340b5d204b |

Exploit-CVE-2021-44228.d |

| 671182fa65c043c5643aca73a2827553 |

Exploit-CVE-2021-44228.d |

| 0af9f06338c94bc026787a85d06af5ac |

Exploit-CVE-2021-44228.d |

| 2b4303e6a9346781bd70f32290f97d4f |

Exploit-CVE-2021-44228.d |

| 751249af62035965a26ab90ff9c652f2 |

Exploit-CVE-2021-44228.d |

| eab89d2f9511d79a7ea10477320b93bd |

Exploit-CVE-2021-44228.d |

| e29b1df3acaa1dd701fa123e362ab52d |

Exploit-CVE-2021-44228.d |

| b8519db943405027127c8a8b919fde9e0c5f9c9f |

BAT/Agent.bp |

| f43a96d6970e8252894d6a53c6858bf2ab75149f |

BAT/Agent.bp |

| 716167b08e01e9c5919b8e8458e59e8e9ad68826 |

BAT/Agent.bs |

| c927738922b87802cc75697dd99dd8c7d8cfdf1e |

Linux/Black-T.a |

| 8611063eefa5cc2bbec29870fb56779192eed454 |

Linux/Black-T.a |

| bf2df8f2813ef4e2cf61ea193e091b808aa854c7 |

Linux/Coinminer.bl |

| ffe3dda2486083d0b26f1c64ac300923088e01df |

Linux/Coinminer.bl |

| 38c56b5e1489092b80c9908f04379e5a16876f01 |

LINUX/Downloader.bb |

| 8654b19a3fd4e3e571cc84c0c3990669c04e3558 |

Linux/Gates |

| 0194637f1e83c2efc8bcda8d20c446805698c7bc |

LINUX/Kinsing.a |

| 296273fd9965bf41d8d3970c766158c7f24fc618 |

LINUX/Tsunami.u |

| 61586a0c47e3ae120bb53d73e47515da4deaefbb |

LINUX/Tsunami.u |

| 43c1c41fdb133c3f9c25edcdff16e229ac31f42b |

LINUX/Tsunami.u |

| 335d6b7d76d2918ef133fe9d4735ae201616323b |

LINUX/Tsunami.u |

| e3eb1e98ca477918154b9ed7bcc2b7fe757c1020 |

LINUX/Tsunami.u |

| fd91820560d2e0aa7079d7c7756e343e66f47056 |

LINUX/Tsunami.v |

| 82d984fcbf4f8bc8ffbad29e3f3cc4cfac70d8d4 |

LINUX/Tsunami.v |

| b21aa1107ecc79f4ad29f68a026a02e2abc952ef |

LINUX/Tsunami.v |

| 0c876245dfdeb17c0ad472b0356cd5658b384f6a |

LINUX/Tsunami.v |

| edcacb6b71a0a66736f8b3dd55aaae371e4171b8 |

LINUX/Tsunami.v |

| e121d1050bf62a94adfde406325e70a7878b3ed8 |

LINUX/Tsunami.v |

| 3c7a4da4190ceac25f28719794e2b9e6d62105c1 |

LINUX/Tsunami.v |

| 2e75071855d7f1c78eed2e6e971e763451c6298c |

LINUX/Tsunami.v |

| 237315820fe77880e892d5c30b2f5fde7e5f6d64 |

LINUX/Tsunami.v |

| 7c1808a5296ece6400e4ec558b9ef0d82e0f23b0 |

LINUX/Tsunami.v |

| 5008672d6f47a444c743455346e0b04eef257b30 |

LINUX/Tsunami.v |

| 74402152ac0f0c9dfed6f76975080ce1d0d4584d |

Linux-coinminer.d |

| 18791de615208b29809e840771e11ac8c3b5ed7b |

PS/Reverseshell.a |

| 0d4404b132e6e297974eca391f176a047ad7ed73 |

PUP-XOK-HR |

| cef612c5c042cceddff8b6b8bc573bb0af46a208 |

GenericRXNV-AC!F5271F6B20FD |

| 9147d834f4cb7047a6e6ab96565868c6fede373e |

RDN/Generic Downloader.x |

| 95d9a068529dd2ea4bb4bef644f5c4f5 |

RDN/Generic.dx |

| 18cc66e29a7bc435a316d9c292c45cc6 |

W64/CoinMiner |

| 0BB39BA78FC976EDB9C26DE1CECD60EB |

Linux/Tsunami!0BB39BA78FC9 |

| 0F7C2DD019AFCC092FD421EE52431AFF |

JAVA/Agent.f |

| 1348A00488A5B3097681B6463321D84C |

Linux/Log4Shell |

| 163E03B99C8CB2C71319A737932E9551 |

Coinminer.cp |

| 1780D9AAF4C048AD99FA93B60777E3F9 |

Coinminer.cp |

| 194DB367FBB403A78D63818C3168A355 |

W64/CoinMiner |

| 1CF9B0571DECFF5303EE9FE3C98BB1F1 |

Coinminer.cp |

| 1E051111C4CF327775DC3BAB4DF4BF85 |

BAT/Downloader.ax |

| 1FE52C0B0139660B2335DD7B7C12EA05 |

LINUX/Coinminer.cl |

| 20DF80B56B1B6FFC8CA49F8AD3AB7B81 |

Linux/Mirai!20DF80B56B1B |

| 39FC2CEE0A2BEA3EE9A065F6955FFD43 |

Java/Agent!39FC2CEE0A2B |

| 51E052EB6032D11B3093FECB901870EA |

Linux/Mirai!51E052EB6032 |

| 7B8CE524AE078A76A69548AEBB95CB7E |

Main.class JAVA/Agent.i |

| 844864C45816B10356B730F450BD7037 |

Linux/Mirai!844864C45816 |

| 963B4F516B86C9D8B30BEFE714CEDB22 |

Linux/Downloader.bv |

| AB80C03C460BD3D6A631FD0CEDDDEF49 |

Linux/Mirai!AB80C03C460B |

| C6E8E6BB0295437FB790B1151A1B107E |

Linux/Mirai!C6E8E6BB0295 |

| C717C47941C150F867CE6A62ED0D2D35 |

W64/CoinMiner |

| D766BD832973A991C5894A3521C9815E |

Linux/Mirai!D766BD832973 |

| F14019C55E7CE19D93838A4B2F6AEC12 |

BAT/Downloader.ax |

| F5271F6B20FDA39C213FD9579AD7E1FB |

Linux/Tsunami!F5271F6B20FD |

| F65F547869CA35A8E2902C4DEC0DD97F |

LINUX/Coinminer.cb |

| F8ED43117DFB995F4B9D88F566394BA4 |

CVE-2021-44228!F8ED43117DFB |

Los clientes deben asegurarse de que todas las soluciones reciban el contenido más actualizado a medida que se lanzan, lo que ocurre a diario. Al hacerlo, se asegura de que, a medida que se agrega la cobertura, esté disponible para brindar protección.

SWG:SWG Classic 10.2 y versiones posteriores pueden identificar y bloquear patrones de búsqueda JNDI maliciosos que activan la vulnerabilidad

Log4Shell a través del conjunto de reglas "Buscar Log4Shell" (disponible en la sección "Archivo adjunto" de este artículo). Esto funciona para solicitudes, y los beneficios son los siguientes:

- Cuando se usa SWG como un proxy inverso, los sistemas detrás de él están protegidos contra Log4Shell explotaciones en los encabezados y el cuerpo HTTP (GAM detecta patrones de explotación en una solicitud POST lista para usar con actualizaciones recientes de DAT).

- Al utilizar SWG como proxy de reenvío, se bloquean los ataques que se originan en su propia red con una solicitud POST a través del proxy.

Para aplicar/importar el conjunto de reglas, realice los pasos a continuación:

- Coloque el conjunto de regpara los 2021-12-13_10-50_Search for Log4Shell.xml (disponible en la sección "Archivo adjunto" de este artículo) en el escritorio.

- Haga clic en Agregar y luego en Conjunto de reglas de nivel superior.

- Haga clic en Importar conjunto de reglas de la biblioteca de conjuntos de reglas.

- Haga clic en Importar desde archivo.

- Seleccione el archivo.

- Resolver todos los conflictos.

- Haga clic en Aceptar.

- Mueva la configuración de la regla a un lugar apropiado en la política, idealmente donde esté habilitado el escaneo SSL.

- Haga clic en Save Changes (Guardar cambios).

UCE y SWG también pueden proteger contra la descarga de archivos de clase Java. El enfoque más simple es bloquear completamente el tipo de medio "

application/java-vm" (que se encuentra en la categoría de tipo de medio "Ejecutables"). Si es necesario permitir la descarga de archivos de clase legítimos, se recomienda otorgar acceso por dirección IP o dominio. Consulte el archivo

2021-12-20_15-16_Block Java Class Files.xml (disponible en la sección "Adjunto" de este artículo) para SWG. Para importar el conjunto de reglas, siga pasos similares a los anteriores. En UCE, puede crear un conjunto de reglas similar fácilmente a través de la interfaz de usuario de la política.

NOTE: The referenced content is available only to logged in ServicePortal users. To view the content, click the link and log in when prompted.

Caza, evaluación de vulnerabilidades e investigación:

- MVISION Endpoint Detection and Response (EDR), Trellix Active Response (TAR):

puede usar la funcionalidad 'Real-Time Search' y 'Historical Search' para buscar de manera proactiva sistemas vulnerables o explotar la actividad dentro de su entorno.

Mantenemos un GitHub repositorio de consultas útiles 'Real-Time Search' que los administradores pueden encontrar para ayudarlos en su investigación. Para obtener más información, consulte RTS Queries GitHub.

Los recopiladores integrados pueden habilitar la búsqueda de lo siguiente:

La autoevaluación de las versiones vulnerables informadas de Log4j por hash se puede lograr con una consulta fundamental. Por ejemplo:

HostInfo os, hostname, platform

AND Files sha256, full_name

WHERE HostInfo platform equals "Linux"

AND Files sha256 equals "bf4f41403280c1b115650d470f9b260a5c9042c04d9bcc2a6ca504a66379b2d6"

OR Files sha256 equals "bf4f41403280c1b115650d470f9b260a5c9042c04d9bcc2a6ca504a66379b2d6"

OR Files sha256 equals "58e9f72081efff9bdaabd82e3b3efe5b1b9f1666cefe28f429ad7176a6d770ae"

OR Files sha256 equals "ed285ad5ac6a8cf13461d6c2874fdcd3bf67002844831f66e21c2d0adda43fa4"

OR Files sha256 equals "dbf88c623cc2ad99d82fa4c575fb105e2083465a47b84d64e2e1a63e183c274e"

OR Files sha256 equals "a38ddff1e797adb39a08876932bc2538d771ff7db23885fb883fec526aff4fc8"

OR Files sha256 equals "7d86841489afd1097576a649094ae1efb79b3147cd162ba019861dfad4e9573b"

OR Files sha256 equals "4bfb0d5022dc499908da4597f3e19f9f64d3cc98ce756a2249c72179d3d75c47"

OR Files sha256 equals "473f15c04122dad810c919b2f3484d46560fd2dd4573f6695d387195816b02a6"

OR Files sha256 equals "b3fae4f84d4303cdbad4696554b4e8d2381ad3faf6e0c3c8d2ce60a4388caa02"

OR Files sha256 equals "dcde6033b205433d6e9855c93740f798951fa3a3f252035a768d9f356fde806d"

OR Files sha256 equals "85338f694c844c8b66d8a1b981bcf38627f95579209b2662182a009d849e1a4c"

OR Files sha256 equals "db3906edad6009d1886ec1e2a198249b6d99820a3575f8ec80c6ce57f08d521a"

OR Files sha256 equals "ec411a34fee49692f196e4dc0a905b25d0667825904862fdba153df5e53183e0"

OR Files sha256 equals "a00a54e3fb8cb83fab38f8714f240ecc13ab9c492584aa571aec5fc71b48732d"

OR Files sha256 equals "c584d1000591efa391386264e0d43ec35f4dbb146cad9390f73358d9c84ee78d"

OR Files sha256 equals "8bdb662843c1f4b120fb4c25a5636008085900cdf9947b1dadb9b672ea6134dc"

OR Files sha256 equals "c830cde8f929c35dad42cbdb6b28447df69ceffe99937bf420d32424df4d076a"

OR Files sha256 equals "6ae3b0cb657e051f97835a6432c2b0f50a651b36b6d4af395bbe9060bb4ef4b2"

OR Files sha256 equals "535e19bf14d8c76ec00a7e8490287ca2e2597cae2de5b8f1f65eb81ef1c2a4c6"

OR Files sha256 equals "42de36e61d454afff5e50e6930961c85b55d681e23931efd248fd9b9b9297239"

OR Files sha256 equals "4f53e4d52efcccdc446017426c15001bb0fe444c7a6cdc9966f8741cf210d997"

OR Files sha256 equals "df00277045338ceaa6f70a7b8eee178710b3ba51eac28c1142ec802157492de6"

OR Files sha256 equals "28433734bd9e3121e0a0b78238d5131837b9dbe26f1a930bc872bad44e68e44e"

OR Files sha256 equals "cf65f0d33640f2cd0a0b06dd86a5c6353938ccb25f4ffd14116b4884181e0392"

OR Files sha256 equals "5bb84e110d5f18cee47021a024d358227612dd6dac7b97fa781f85c6ad3ccee4"

OR Files sha256 equals "ccf02bb919e1a44b13b366ea1b203f98772650475f2a06e9fac4b3c957a7c3fa"

OR Files sha256 equals "815a73e20e90a413662eefe8594414684df3d5723edcd76070e1a5aee864616e"

OR Files sha256 equals "10ef331115cbbd18b5be3f3761e046523f9c95c103484082b18e67a7c36e570c"

OR Files sha256 equals "dc815be299f81c180aa8d2924f1b015f2c46686e866bc410e72de75f7cd41aae"

OR Files sha256 equals "9275f5d57709e2204900d3dae2727f5932f85d3813ad31c9d351def03dd3d03d"

OR Files sha256 equals "f35ccc9978797a895e5bee58fa8c3b7ad6d5ee55386e9e532f141ee8ed2e937d"

OR Files sha256 equals "5256517e6237b888c65c8691f29219b6658d800c23e81d5167c4a8bbd2a0daa3"

OR Files sha256 equals "d4485176aea67cc85f5ccc45bb66166f8bfc715ae4a695f0d870a1f8d848cc3d"

OR Files sha256 equals "3fcc4c1f2f806acfc395144c98b8ba2a80fe1bf5e3ad3397588bbd2610a37100"

OR Files sha256 equals "057a48fe378586b6913d29b4b10162b4b5045277f1be66b7a01fb7e30bd05ef3"

OR Files sha256 equals "5dbd6bb2381bf54563ea15bc9fbb6d7094eaf7184e6975c50f8996f77bfc3f2c"

OR Files sha256 equals "c39b0ea14e7766440c59e5ae5f48adee038d9b1c7a1375b376e966ca12c22cd3"

OR Files sha256 equals "6f38a25482d82cd118c4255f25b9d78d96821d22bab498cdce9cda7a563ca992"

OR Files sha256 equals "54962835992e303928aa909730ce3a50e311068c0960c708e82ab76701db5e6b"

OR Files sha256 equals "e5e9b0f8d72f4e7b9022b7a83c673334d7967981191d2d98f9c57dc97b4caae1"

OR Files sha256 equals "68d793940c28ddff6670be703690dfdf9e77315970c42c4af40ca7261a8570fa"

OR Files sha256 equals "9da0f5ca7c8eab693d090ae759275b9db4ca5acdbcfe4a63d3871e0b17367463"

OR Files sha256 equals "006fc6623fbb961084243cfc327c885f3c57f2eba8ee05fbc4e93e5358778c85"

Hashes de archivo para

Log4j 2.x versiones obtenidas de

GitHub.

Identifique los sistemas con versiones vulnerables de

Log4j instaladas por nombre de archivo. Por ejemplo: Files y HostInfo hostname donde Files name contiene

log4j.

Los nombres de archivo pueden diferir entre versiones, o si

Log4j se entrega a través de una solución de proveedor.

.png)

.png)

Identifique los intentos de comunicación saliente a dominios de llamada conocidos.

Identifique los indicadores de compromiso asociados con las cargas útiles de explotación.

NOTA: En Linux, los archivos

.JAR se excluyen de File Hashing de manera predeterminada. Para proporcionar una visibilidad precisa en su entorno, elimine

.JAR de su

Hashing de archivosde políticas de EDR,

Ignorar extensiones en la configuración de Linux. Este cambio no requiere que los sistemas de archivos se renueven por completo.

- SIEM

Hemos lanzado Exploit Content Pack versión 4.1.0, que ahora está disponible para descargar desde el servidor de reglas. Este paquete de contenido contiene una nueva alarma titulada "Explotación: posible explotación de Log4Shell". Esta alarma busca en los campos URL y User_Agent la cadena jndi específica para indicar un posible intento de explotación.

Para obtener más información sobre el paquete de contenido de explotación de SIEM 4.1.0, consulte KB85403 - REGISTRADO - Paquetes de contenido de SIEM para explotación.

NOTE: The referenced content is available only to logged in ServicePortal users. To view the content, click the link and log in when prompted.

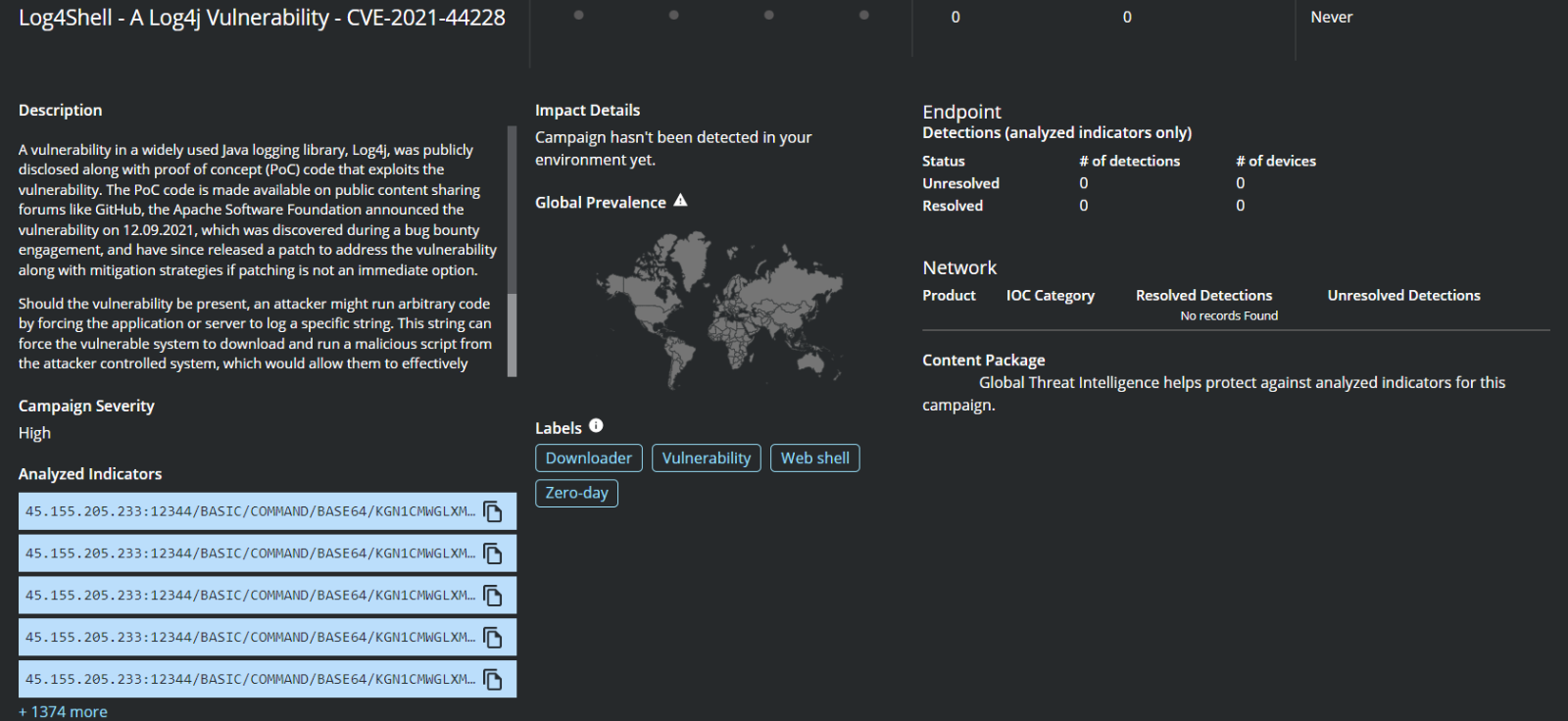

Inteligencia de amenazas:

Capacidades del producto determinadas como fuera del alcance:

- Exploit Prevention ENS. Para obtener detalles sobre cómo aprovechar la funcionalidad de la regla experta de prevención de exploits con análisis de memoria a pedido, consulte la sección "Detección y respuesta" anterior.

.png)

.png)