Siamo al corrente di una nuova variante di ransomware che è stata rilevata negli ambienti aziendali. Nome Minaccia:

Ransom-WannaCry (noto anche come

WCry ,

WanaCrypt ,

WannaCrypt e WanaCrypt0r).

Per ulteriori informazioni, consultare gli articoli correlati:

Dat minimo per la copertura:

- Endpoint Security (ENS) 2978 o superiore *

- VirusScan Enterprise (VSE) 8527 o superiore *

* Protezione del contenuto McAfee definita contro le varianti note.

Come procedura consigliata, configurare le attività di aggiornamento dell'archivio con un intervallo di aggiornamento minimo. Questa pratica garantisce che il nuovo contenuto venga applicato quando lo rilasceremo.

Questo articolo viene aggiornato come e quando sono disponibili ulteriori informazioni. Continua a monitorare questo articolo per gli aggiornamenti.

Argomenti di questo articolo

I sintomi dei sistemi infetti

VSE le

regole di protezione dell'accesso ENS regole diprotezione dell'accesso

ens protezione adattiva dalle minacce – Real Protect e contenimento dinamico delle applicazioni

ENS contenimento dinamico delle applicazioni regole

Advanced Threat Defense copertura per la copertura di WannaCry ransomware

NSP per

ledomande frequenti di WannaCry ransomware

Aggiornamenti recenti a questo articolo

Per ricevere notifiche email quando l'articolo viene aggiornato, fare clic su Sottoscrivi sul lato destro della pagina. Per sottoscriversi, è necessario effettuare l'accesso.

| Data |

Aggiornamento |

| 16 marzo 2022 |

Aggiornamenti di formattazione minori. Nessuna modifica del contenuto. |

Questa minaccia presenta i seguenti sintomi sui sistemi infetti:

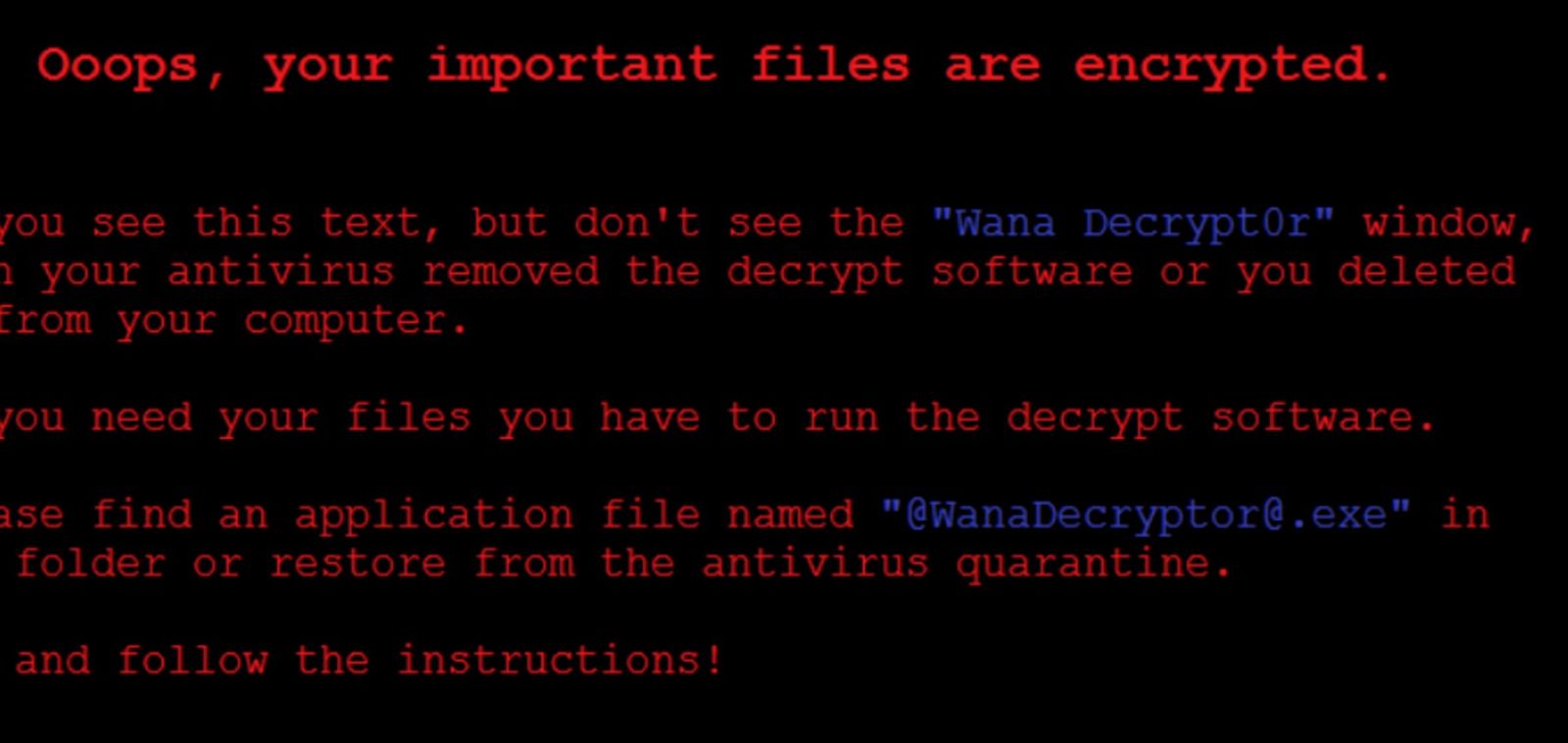

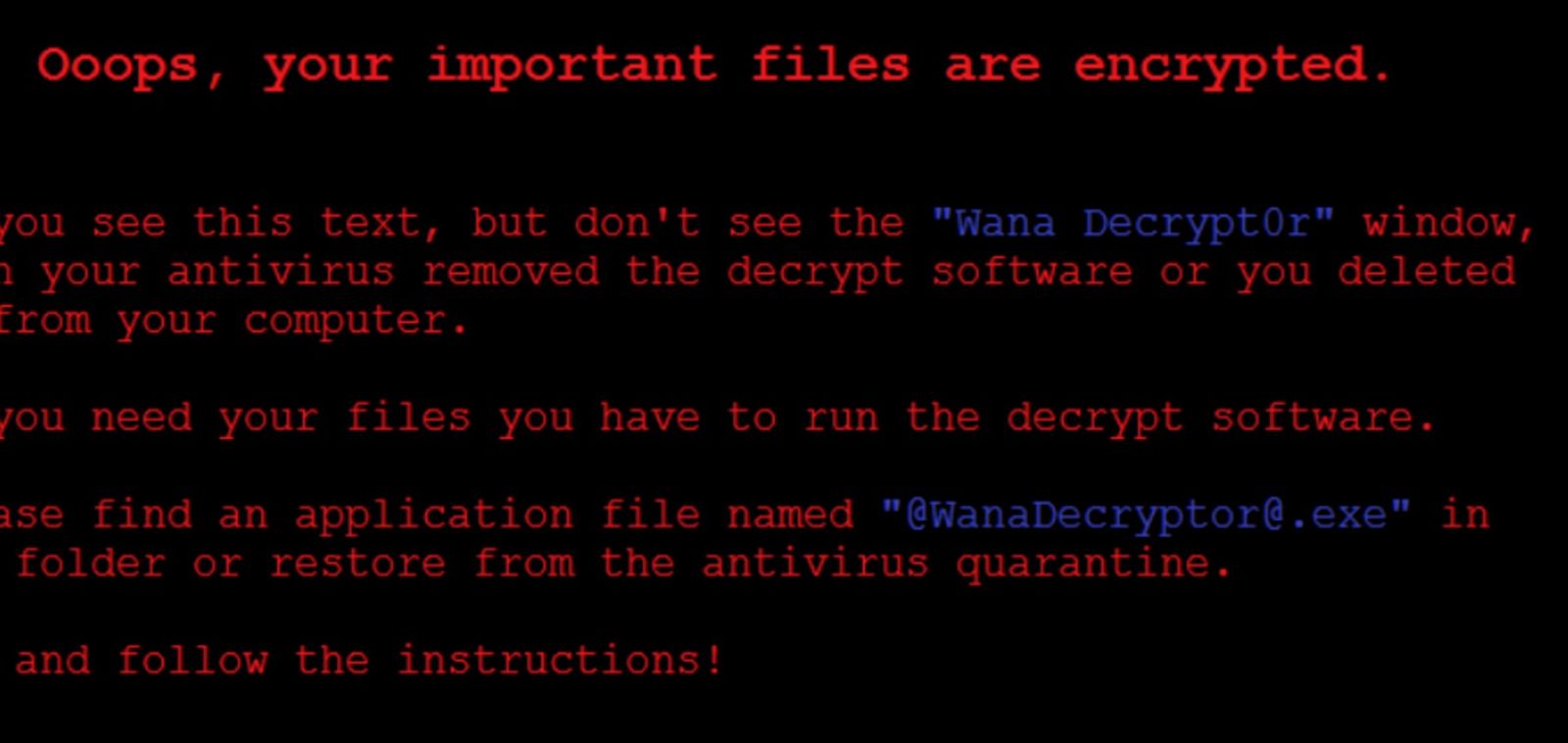

- I file vengono crittografati con l' .wnry, .wcry, .wncry, .wcryt estensione e .wncryt . Gli utenti visualizzano una schermata con un messaggio di riscatto.

- Gli utenti visualizzano i seguenti sfondi per il desktop di Ransom-WannaCry:

- Al riavvio, i sistemi con impatto hanno un errore di schermata blu e non possono avviarsi.

- La crittografia viene visualizzata nella host locale e viene aperta SMB condivisioni.

Importante: Installare immediatamente la patch Microsoft Critical MS17-010 per impedire che SMB condivisioni vengano crittografate. Per informazioni dettagliate, consultare questo Microsoft articolo.

Torna all'inizio

Misure proattive per la protezione dell'accesso VSE e ENS

| Nota: Le regole di protezione dell'accesso ENS e VSE impediscono la .WNRY creazione del file. Questa regola impedisce la routine di cifratura, ovvero la posizione in cui vengono visualizzati i file crittografati che contengono una o più .WNCRYT, .WNCRY.WCRY estensioni. Implementando il blocco rispetto .WNRY a, non sono necessari altri blocchi per i tipi di file crittografati. |

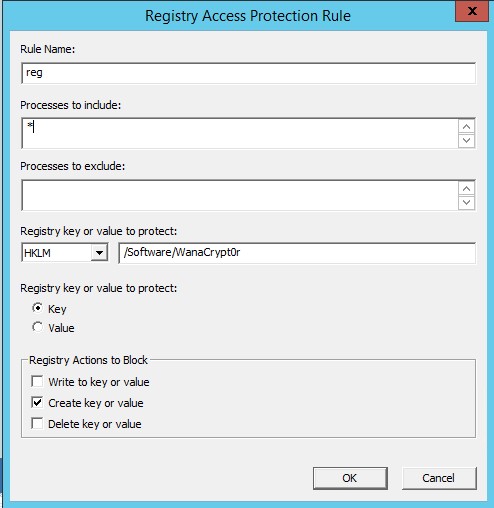

Utilizzare le regole di protezione dell'accesso di VSE:

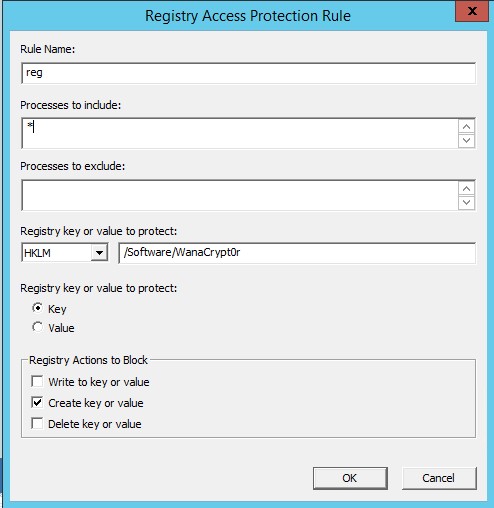

Regola 1:

Tipo di regola: Regola di blocco del registro

Processo da includere: *

chiave di registro o valore da proteggere: chiave di HKLM - /Software/WanaCrypt0r

registro o valore p Protect: chiave

Azioni file per impedire: Crea chiave o valore

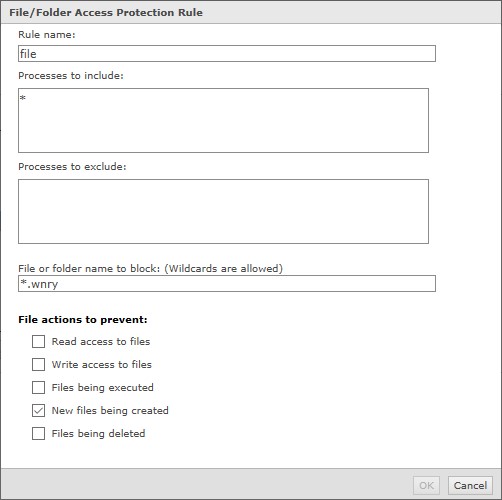

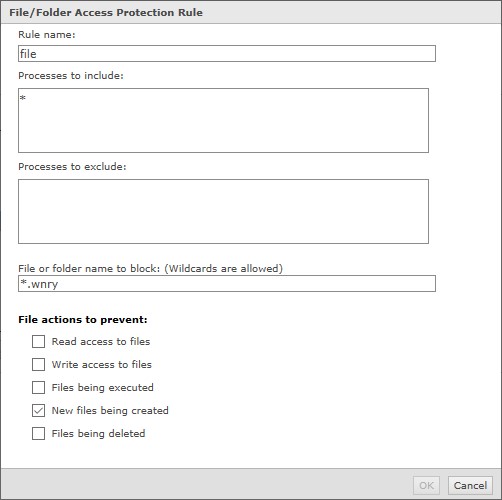

Regola 2:

Tipo di regola: Regola di blocco di file/cartelle

Processo per includere: *

nome file o cartella da bloccare: *.wnry

azioni file da impedire: nuovi file creati

Torna all'inizio

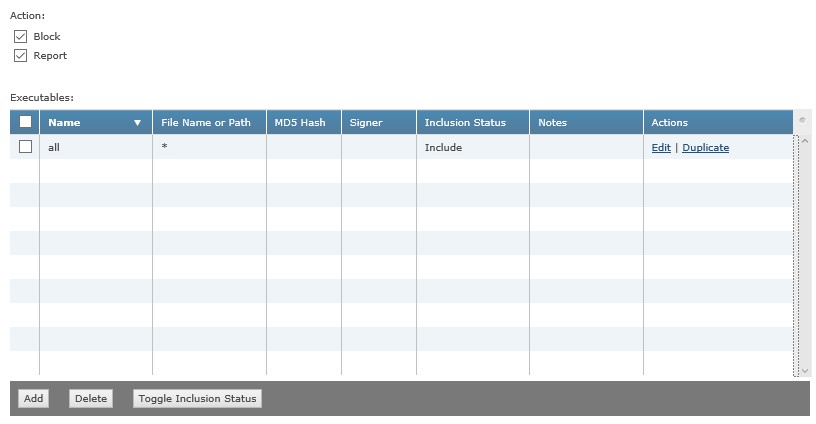

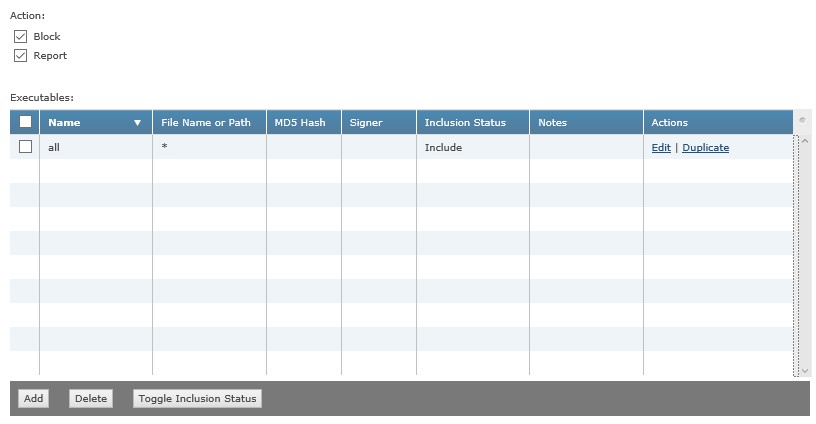

Utilizzare le regole di protezione dell'accesso ENS:

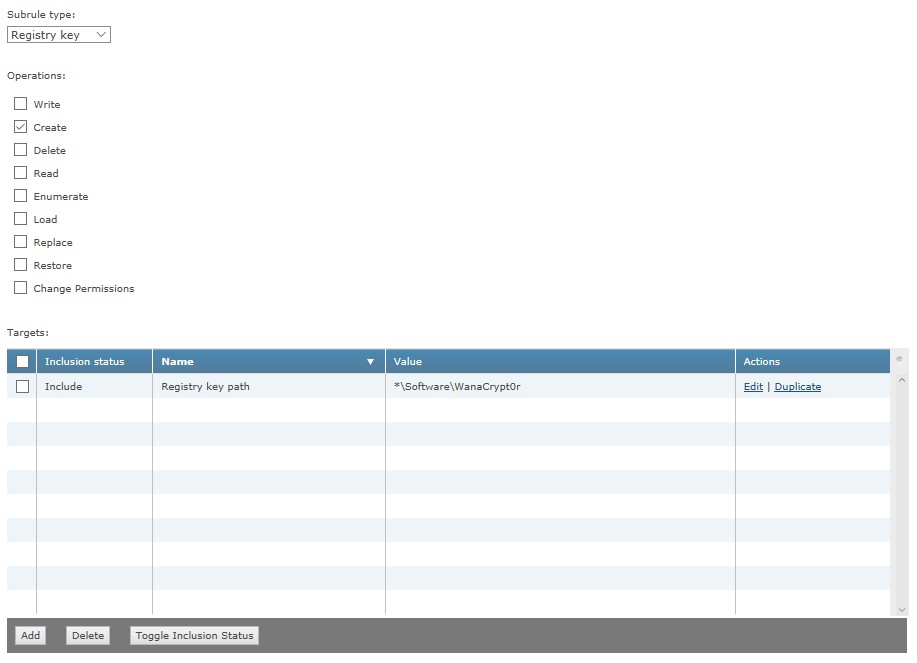

Regola 1:

Eseguibile 1:

Inclusione: Includono

Nome o percorso file: *

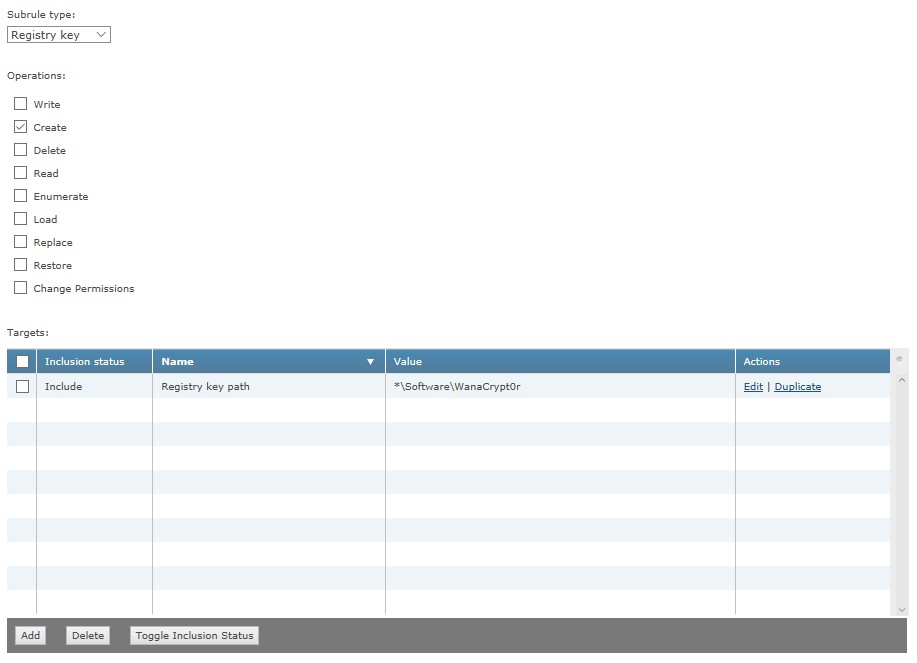

Sottoregola 1:

Tipo di sottoregola: Chiave di registro

Operazioni: Creare

Destinazione 1:

Inclusione: Includono

File, nome cartella o percorso file: *\Software\WanaCrypt0r

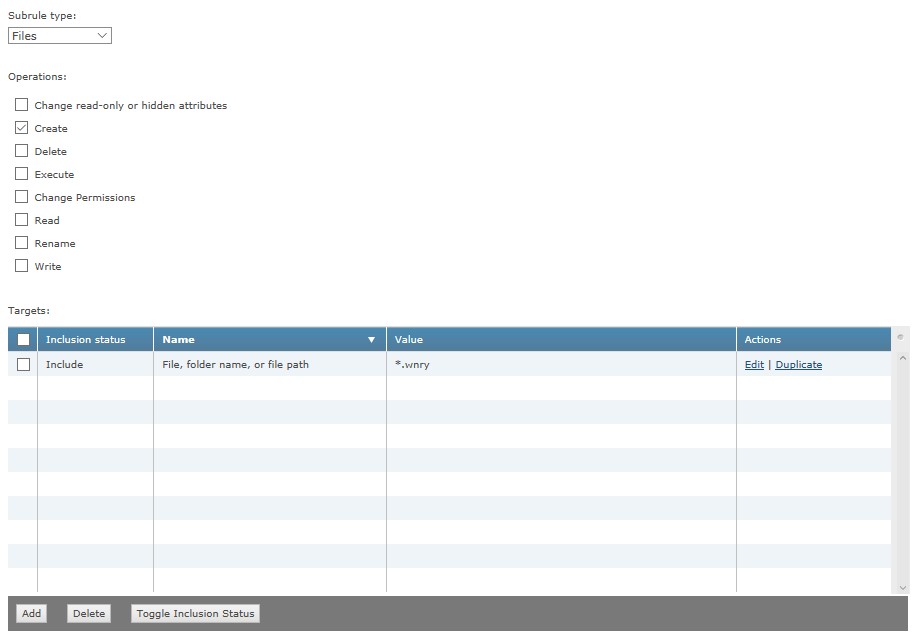

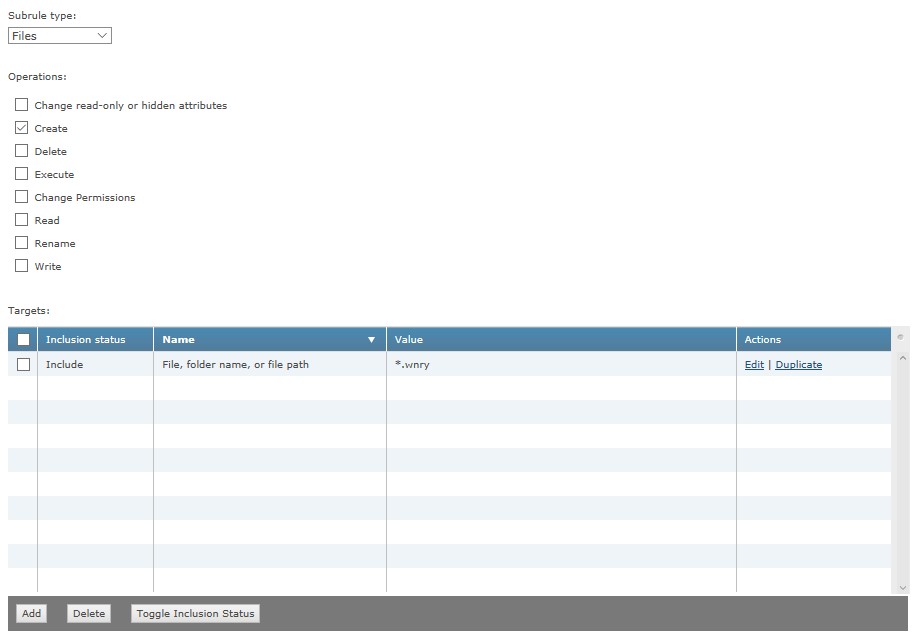

Sottoregola 2:

Tipo di sottoregola: File

Operazioni: Creare

Destinazione 1:

Inclusione: Includono

File, nome cartella o percorso file: *.wnry

Torna all'inizio

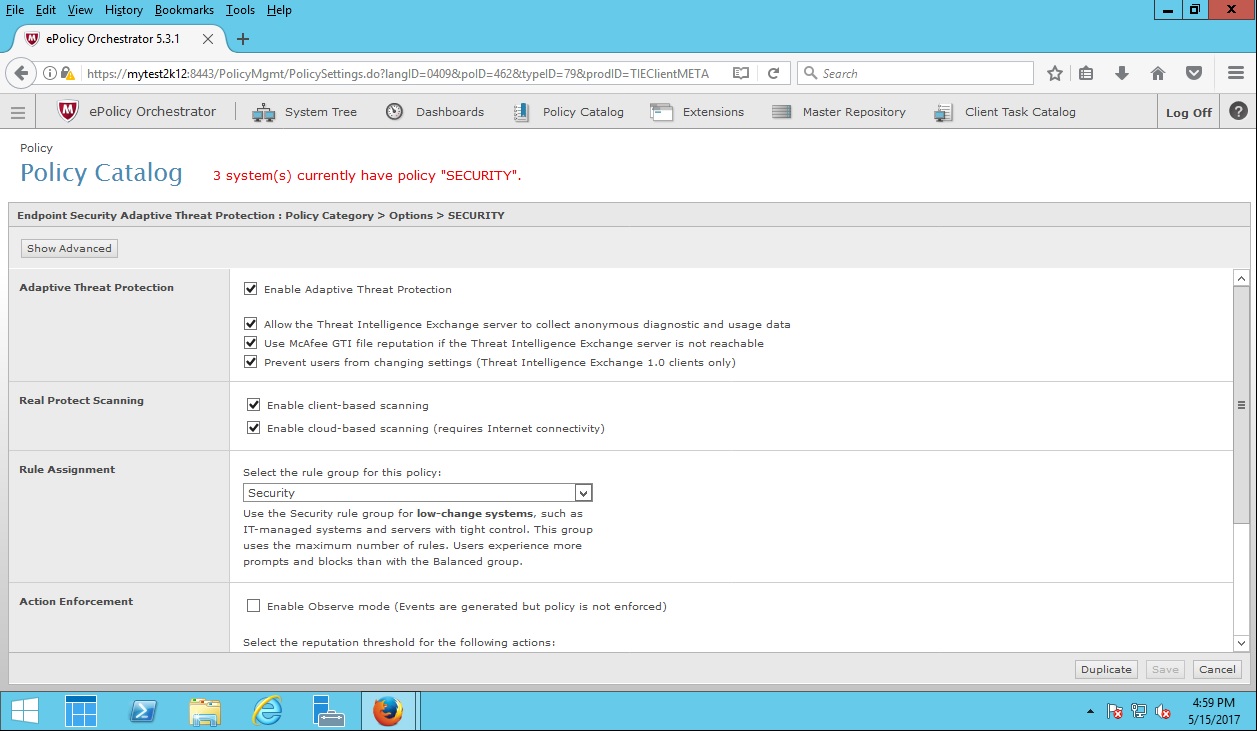

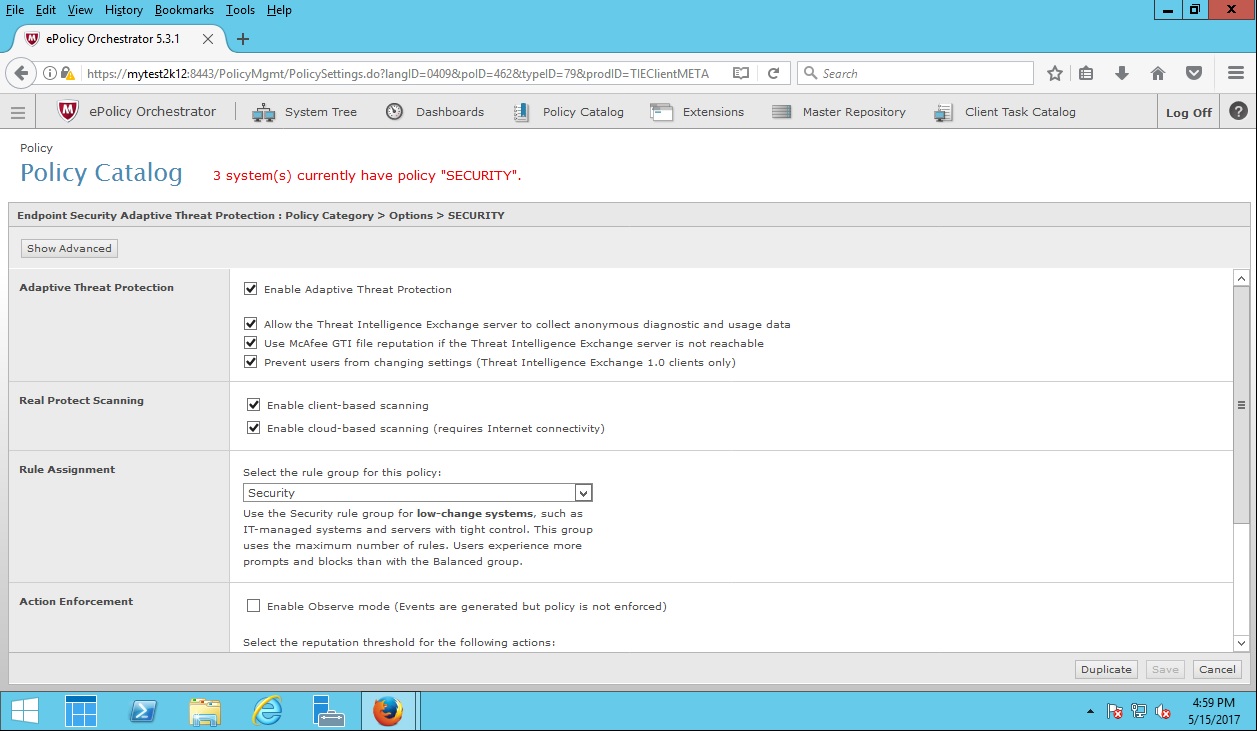

ENS con protezione adattiva dalle minacce (ATP) – Real Protect e contenimento dinamico delle applicazioni (DAC)

ENS ATP Real Protect, con DAC, fornisce una protezione di nuova generazione contro gli exploit sconosciuti.

ATP ENS offre una protezione completa da tutte le varianti note del exploit WannaCry. Si consiglia la seguente configurazione ATP per il rilevamento di varianti di WannaCry sconosciute.

- Configurare le impostazioni seguenti nella Policy Protezione adattiva dalle minacce-Options:

Assegnazione di regole = protezione (l'impostazione predefinita è bilanciata)

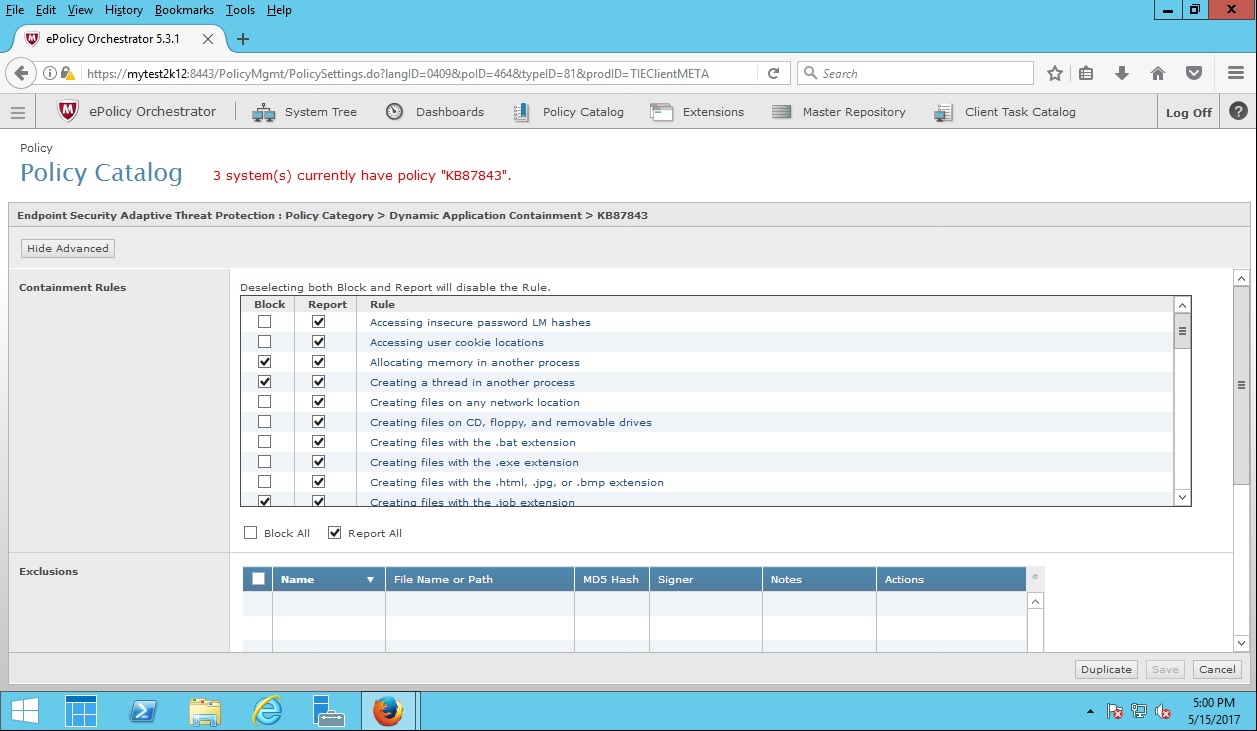

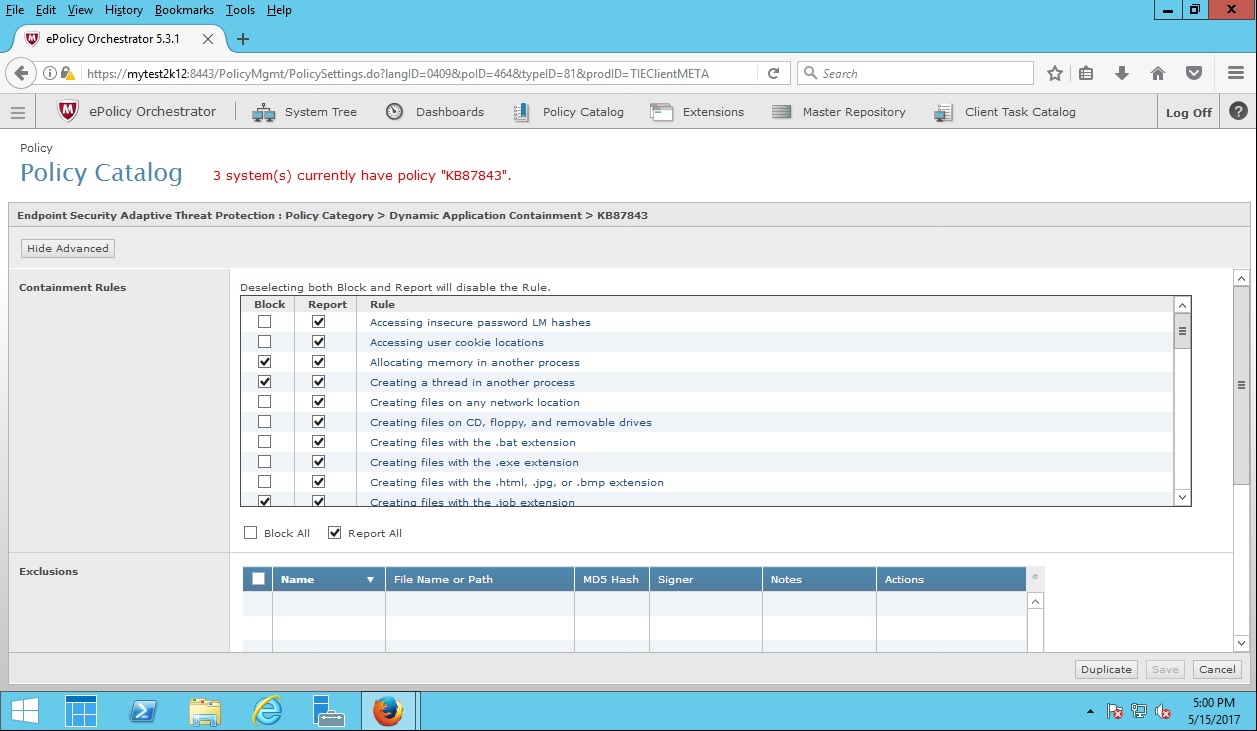

- Configurare le seguenti regole nel Protezione adattiva dalle minacce – Contenimento dinamico delle applicazioni policy:

Contenimento dinamico delle applicazioni – regole

di contenimento

Per ulteriori informazioni, consultare le regole di KB87843 contenimento dinamico delle applicazioni e le procedureconsigliate e impostare le regole DAC consigliate in modo che vengano bloccate .

Torna all'inizio

Regole DAC dell'ENS attivate dalle varianti

di Ransom-WannaCry

In questa sezione vengono fornite ulteriori informazioni sulle regole DAC osservate attivate dalle varianti note di WannaCry. Per i processi che altri livelli della stack di sicurezza ENS non vengono rilevati, è possibile che l'attivazione delle regole aggiuntive non sia necessaria per contenere efficacemente i processi. Per ulteriori informazioni, consultare le regole di KB87843 contenimento dinamico delle applicazioni e le procedureconsigliate e impostare le regole DAC consigliate in modo che vengano bloccate.

Regola 1:

Nome regola: Esecuzione di qualsiasi processo figlio

Regola 2:

Nome regola: Accesso alle posizioni cookie utente

Regola 3:

Nome regola: Creazione di file con. html,. jpg o .bmp estensione

Regola 4:

Nome regola: Creazione di file con .exe estensione

Regola 5:

Nome regola: Modifica delle cartelle di dati degli utenti

Regola 6:

Nome regola: Modifica delle posizioni del registro di avvio

Regola 7:

Nome regola: Modifica di file Windows critici e posizioni di registro

Regola 8:

Nome regola: Lettura o modifica di file in qualsiasi percorso di rete

Regola 9:

Nome regola: Modifica di file con .bat estensione

Regola 10:

Nome regola: Modifica di file con .vbs estensione

Regola 11:

Nome regola: Creazione di file con .bat estensione

Regola 12:

Nome regola: Lettura di file comunemente presi di mira da malware di classe ransomware

Regola 13:

Nome regola: Creazione di file in qualsiasi percorso di rete

Regola 14:

Nome regola: Scrittura in file comunemente presi di mira da malware di classe ransomware

Regola 15:

Nome regola: Modifica del bit di attributo nascosto

Torna all'inizio

Advanced Threat Defense (ATD) pacchetto di aggiornamento del contenuto per WannaCry disponibile nelle build seguenti o versioni successive:

3.6.x – 3.6.2.103.61987 o versioni successive

3.8.x3.8.2.170207.59307 – o versioni

3.10.x3.10.2.170712.61985 successive – o versioni successive

4.0 – rilevamento incluso nell'installazione di base

Copertura NSP per WannaCry ransomware:

Firme esistenti:

- 0x43c0b800-NETBIOS-SS: Windows SMBv1 la vulnerabilità della confusione di tipo MID e FID identica (CVE-2017-0143)

- 0x43c0b400-NETBIOS-SS: Windows SMB vulnerabilità di esecuzione di codice remoto (CVE-2017-0144)

- 0x43c0b500-NETBIOS-SS: Windows SMB vulnerabilità di esecuzione di codice remoto (CVE-2017-0145)

- 0x43c0b300-NETBIOS-SS: Microsoft Windows SMB vulnerabilità di scrittura non associata (CVE-2017-0146)

- 0x43c0b900-NETBIOS-SS: Windows SMBv1 vulnerabilità divulgazione delle informazioni (CVE-2017-0147)

Torna all'inizio

Domande frequenti su Ransom-WannaCry

Il controllo delle applicazioni in modalità di blocco consente di impedire l'infezione?Sì, poiché controllo

applicazione blocca i nuovi valori di hash non inclusi nell'elenco Consenti.

Una combinazione di Threat Intelligence Exchange (TIE) e ATD bloccano questa minaccia il giorno 0?

TIE e ATD contengono diversi campioni WannaCry 0 giorni. Per i campioni che non sono stati utilizzati, viene aggiunta un'ulteriore intelligenza al cloud, che raccoglie successive varianti di WannaCry come 0 giorni. ATD rilascia inoltre gli aggiornamenti dei contenuti specifici di WannaCry. Questi aggiornamenti di contenuto sono disponibili nelle build correnti.

Perché è possibile assegnare genericamente le regole di protezione dell'accesso?

I nomi delle regole non incidono sulla regola stessa e possono essere denominati come si desidera.

Perché la chiave software non utilizza \ '' and not / ''?

' \' è la sintassi corretta che si deve immettere, ma il prodotto gestito modifica il percorso e sostituisce ' \' con '/'.

Perché la regola di estensione file non è: **\*.wnry ?ENS e VSE utilizzano sintassi con caratteri jolly differenti; quindi, è consigliabile utilizzare

*.wnry , poiché entrambi possono utilizzare questa regola in modo appropriato.

Quali file DAT regolari vengono rilasciati nella copertura?DAT ENS 2978 o versione successiva

VSE DAT 8527 o versione successiva