Nous avons connaissance d’une nouvelle variante de ransomware qui a été détectée dans les environnements d’entreprise. Nom de la menace :

ransomware-WannaCry (également appelé

WCry ,

WannaCryptWanaCrypt , et WanaCrypt0r).

Consultez les Articles connexes ci-dessous :

Fichiers DAT minimaux pour la couverture :

- Endpoint Security (ENS) 2978 ou version ultérieure *

- VirusScan Enterprise (VSE) 8527 ou version ultérieure *

* Protection du contenu définie par McAfee contre les variantes connues.

Il est conseillé de configurer les tâches de mise à jour du référentiel avec un intervalle d’actualisation minimal. Cette pratique permet de s’assurer que le nouveau contenu est appliqué lors de sa publication.

Cet article est mis à jour à mesure que des informations supplémentaires sont disponibles. Continuez à surveiller cet article pour les mises à jour.

Rubriques de cet article

Symptômes de systèmes infectés

règles de protection de l’accès VSE

ens règles de protection de l’accès

ENS protection Adaptive contre les menaces-Real Protect et confinement d’application dynamique

ens confinement d’application dynamique règles

Advanced Threat Defense couverture pour la couverture WannaCry ransomware

de la protection NSP pour WannaCry ransomware

-questions fréquemment posées

Mises à jour récentes de cet article

Pour recevoir une notification par e-mail lorsque cet article est mis à jour, cliquez sur S'inscrire sur la droite de la page. Vous devez être connecté pour vous inscrire.

| Date |

Mise à jour |

| 16 mars, 2022 |

Mises à jour mineures de la mise en forme. Aucune modification du contenu. |

Cette menace présente les symptômes suivants sur les systèmes infectés :

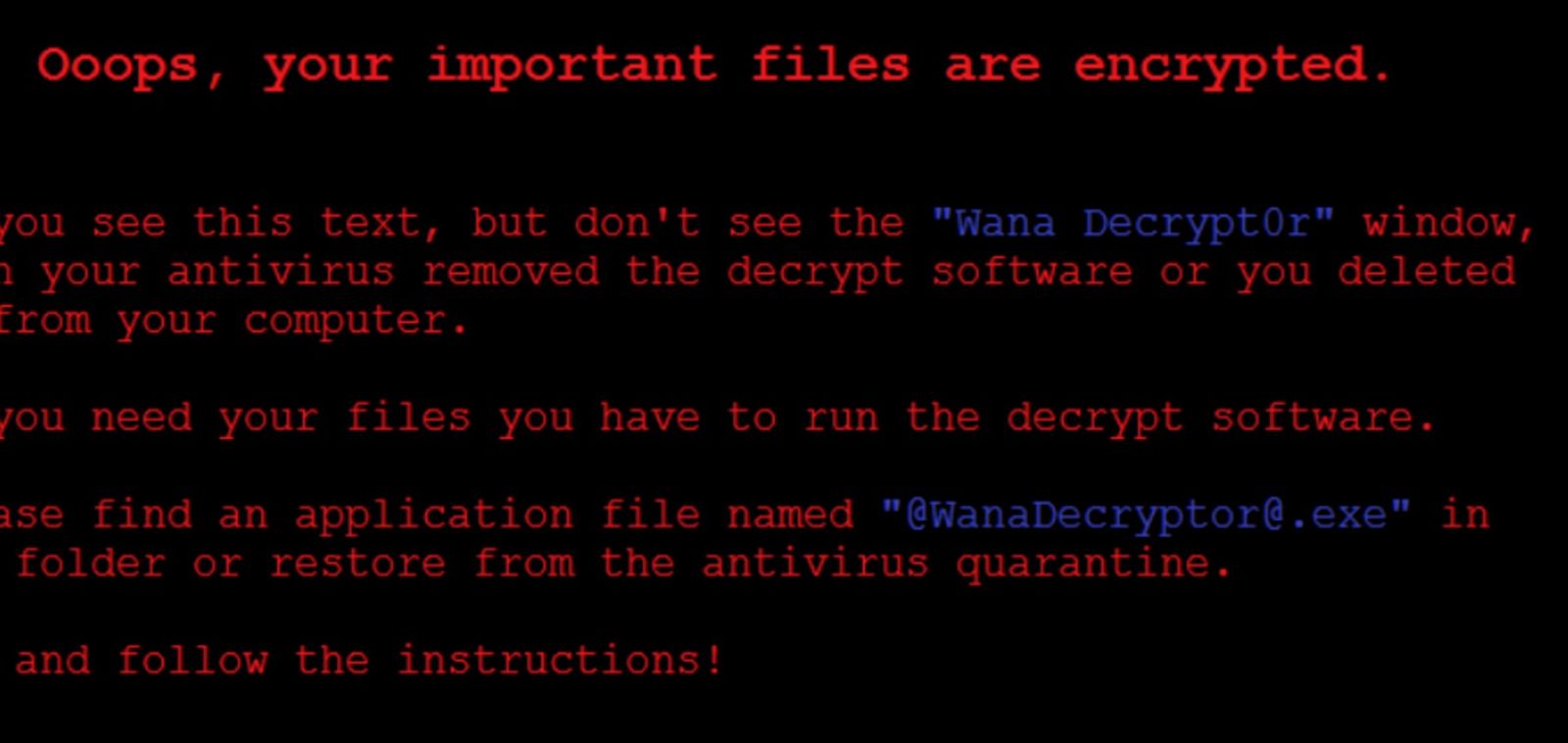

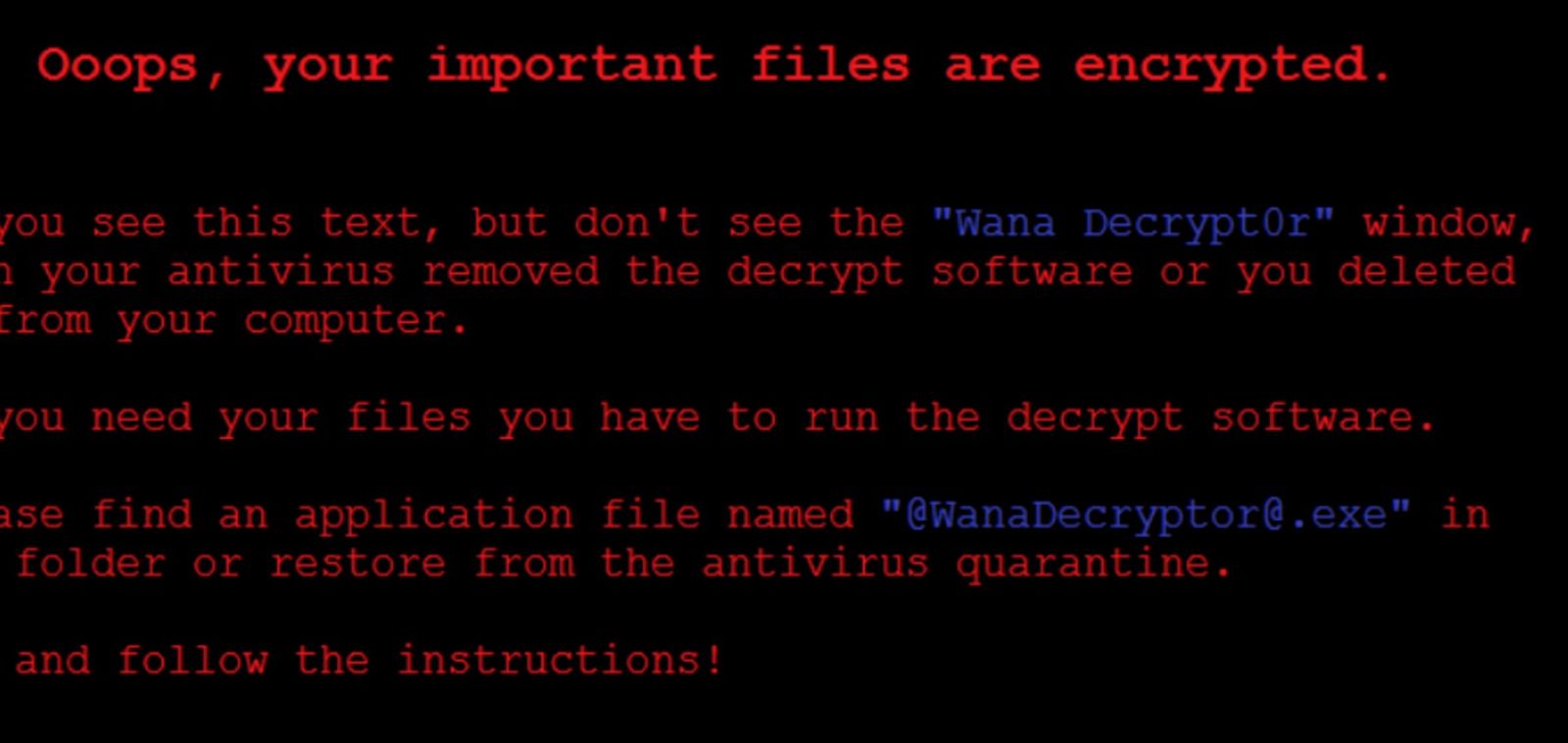

- Les fichiers sont chiffrés avec le .wnry, .wcry, .wncry, .wcryt et .wncryt extension. Les utilisateurs voient un écran avec un message de ransomware.

- Les utilisateurs voient l’arrière-plan de bureau WannaCry de l’arrière-plan suivant :

- Lors du redémarrage, les systèmes concernés ont un écran bleu d’erreur et ne peuvent pas démarrer.

- Le chiffrement est visible sur l’hôte local et ouvre SMB partages.

Important : Installez immédiatement le patch critique Microsoft MS17-010 pour éviter que des partages SMB ne soient chiffrés. Pour plus d’informations, reportez-vous à cet article Microsoft.

Haut de la page

Mesures proactives de protection de l’accès ENS et VSE

| Remarque : Les règles de protection de l’accès ENS et VSE empêchent la .WNRY création du fichier. Cette règle empêche la routine de chiffrement, dans laquelle vous voyez les fichiers chiffrés contenant une ou plusieurs .WNCRYT, .WNCRY Extensions, ou .WCRY Extensions. En mettant en œuvre le blocage .WNRY , d’autres blocs ne sont pas nécessaires pour les types de fichiers chiffrés. |

Utiliser les règles de protection de l’accès VSE :

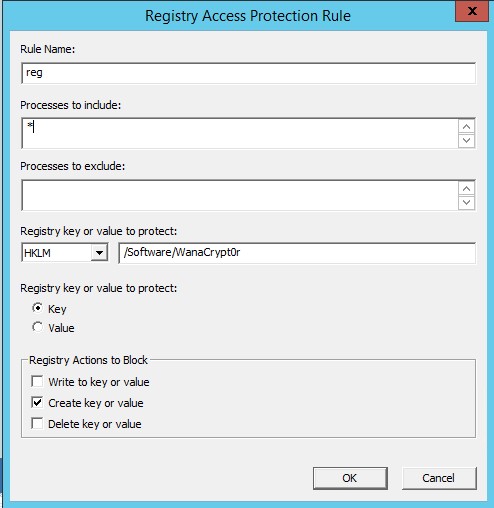

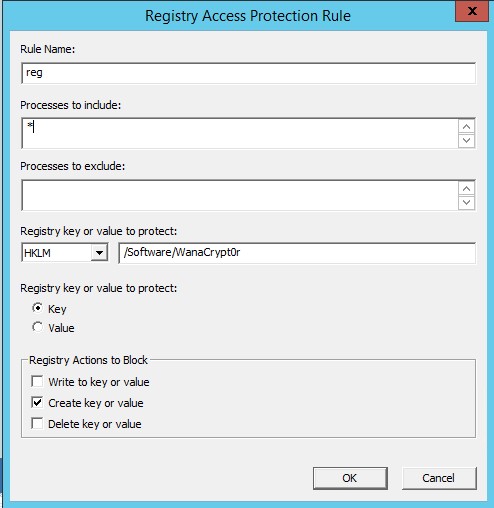

Règle 1 :

Type de règle : Règle de blocage du Registre

Processus à inclure : *

clé ou valeur de Registre à protéger : HKLM - /Software/WanaCrypt0r

clé ou valeur de Registre p Protect : clé

Actions sur les fichiers à empêcher : Créer une clé ou une valeur

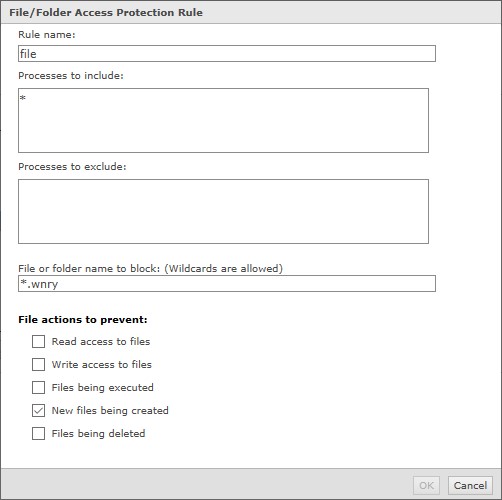

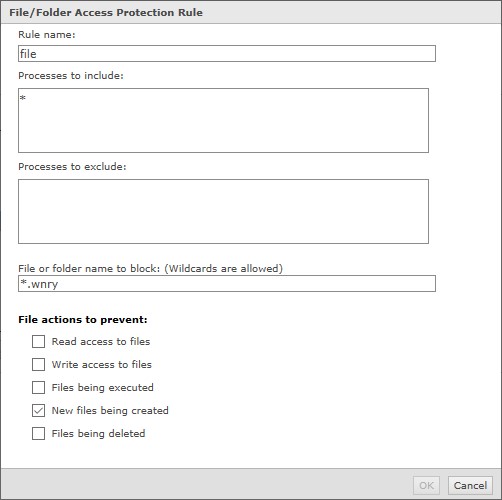

Règle 2 :

Type de règle : Règle de blocage de fichier/dossier

Processus à inclure : *

nom de fichier ou de dossier à bloquer : *.wnry

actions sur les fichiers à empêcher : nouveaux fichiers en cours de création

Haut de la page

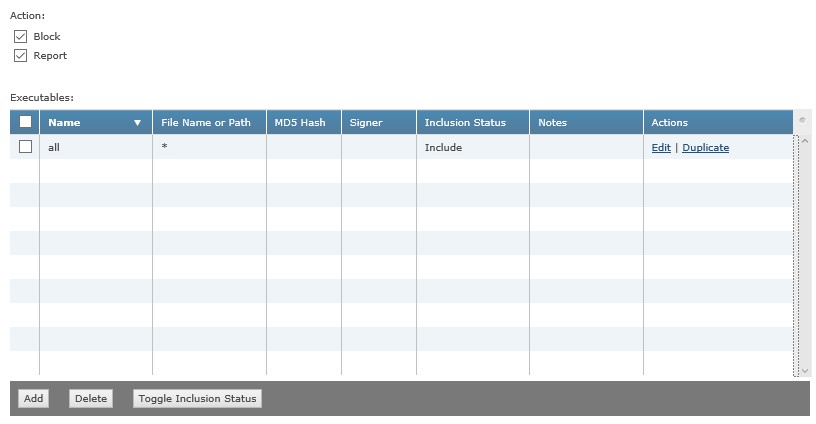

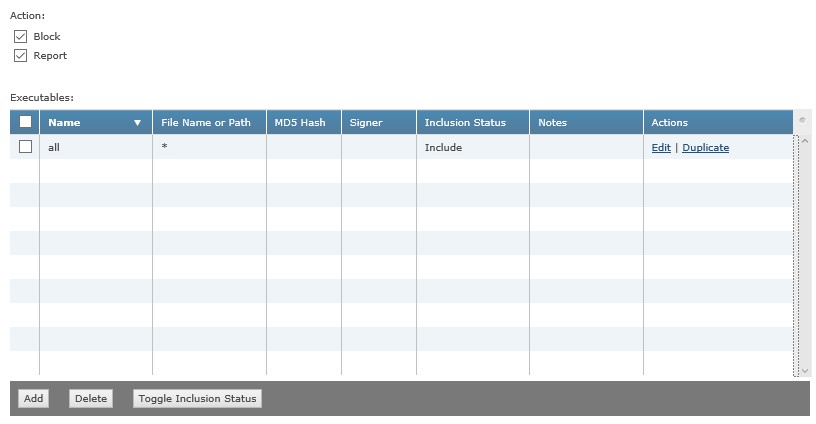

Utiliser les règles de protection de l’accès ENS :

Règle 1 :

Fichier exécutable 1 :

Inclusion : Consistent

Nom ou chemin d’accès du fichier : *

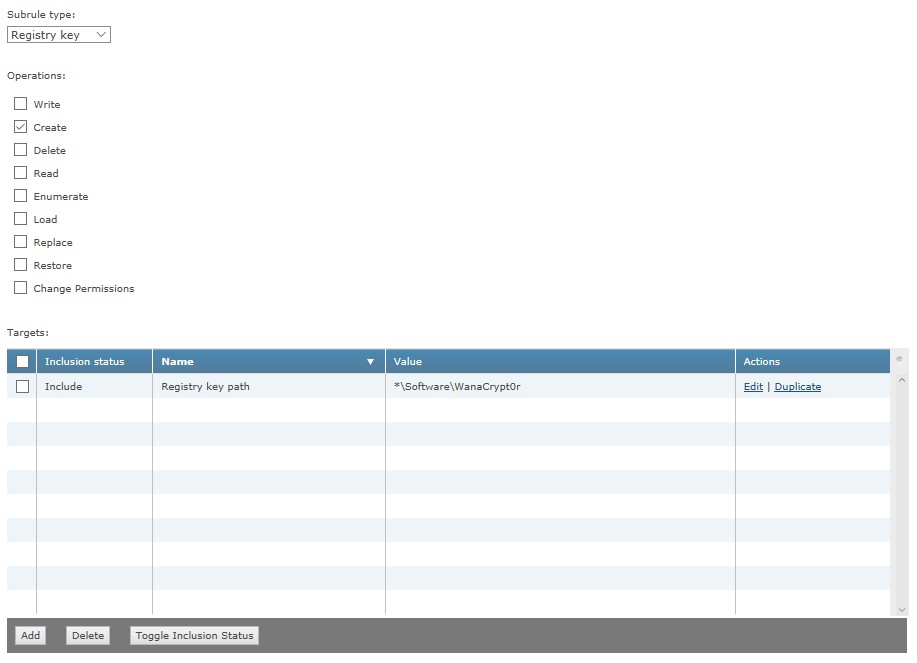

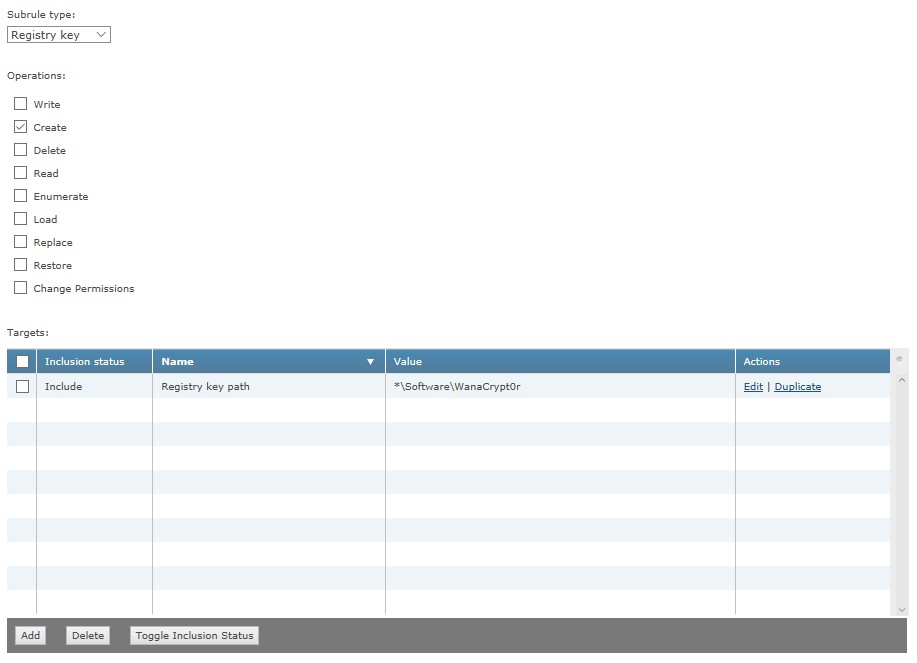

Sous-règle 1 :

Type de sous-règle : Clé de Registre

Opérations : Creat

Cible 1 :

Inclusion : Consistent

Fichier, nom de dossier ou chemin d’accès au fichier : *\Software\WanaCrypt0r

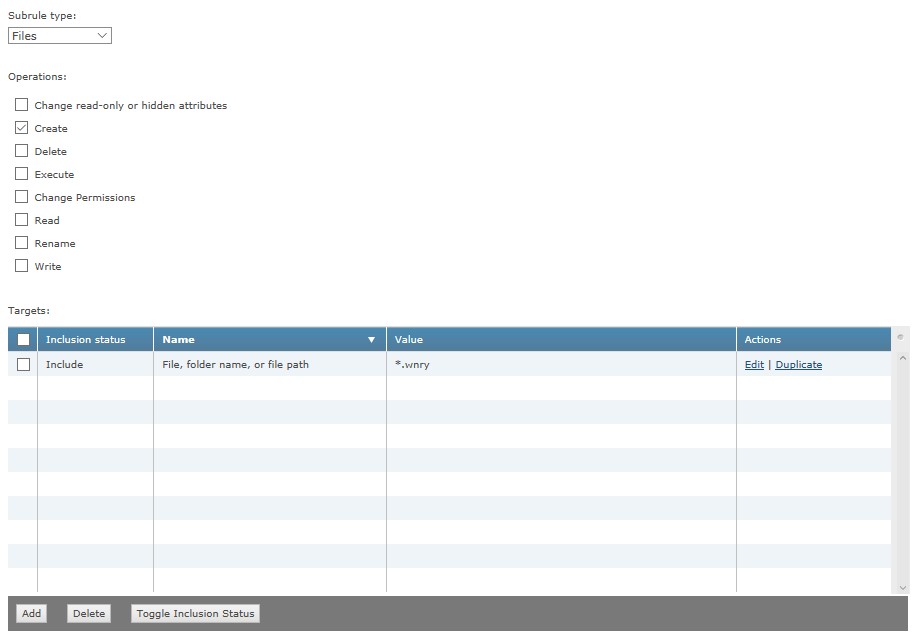

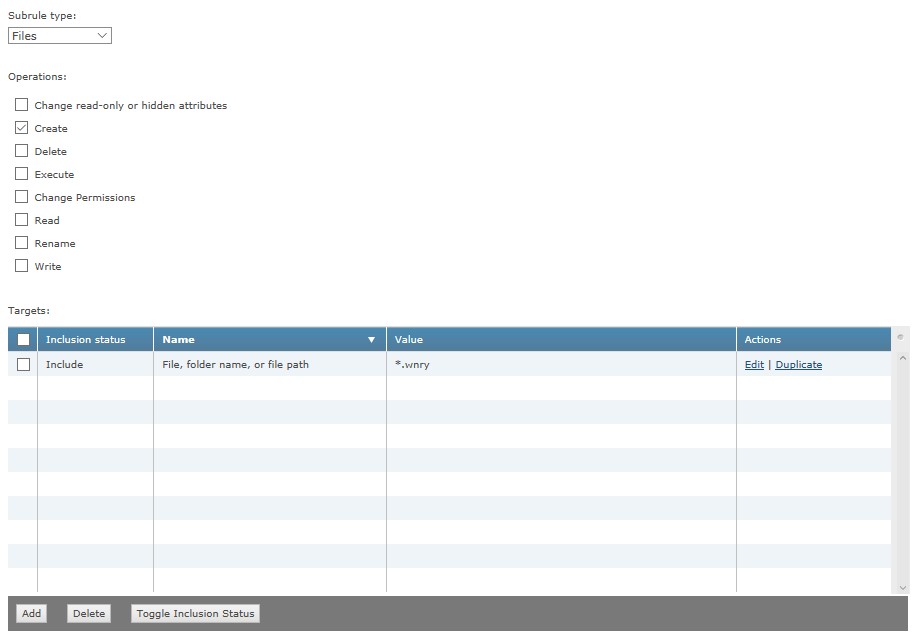

Sous-règle 2 :

Type de sous-règle : Fichiers

Opérations : Creat

Cible 1 :

Inclusion : Consistent

Fichier, nom de dossier ou chemin d’accès au fichier : *.wnry

Haut de la page

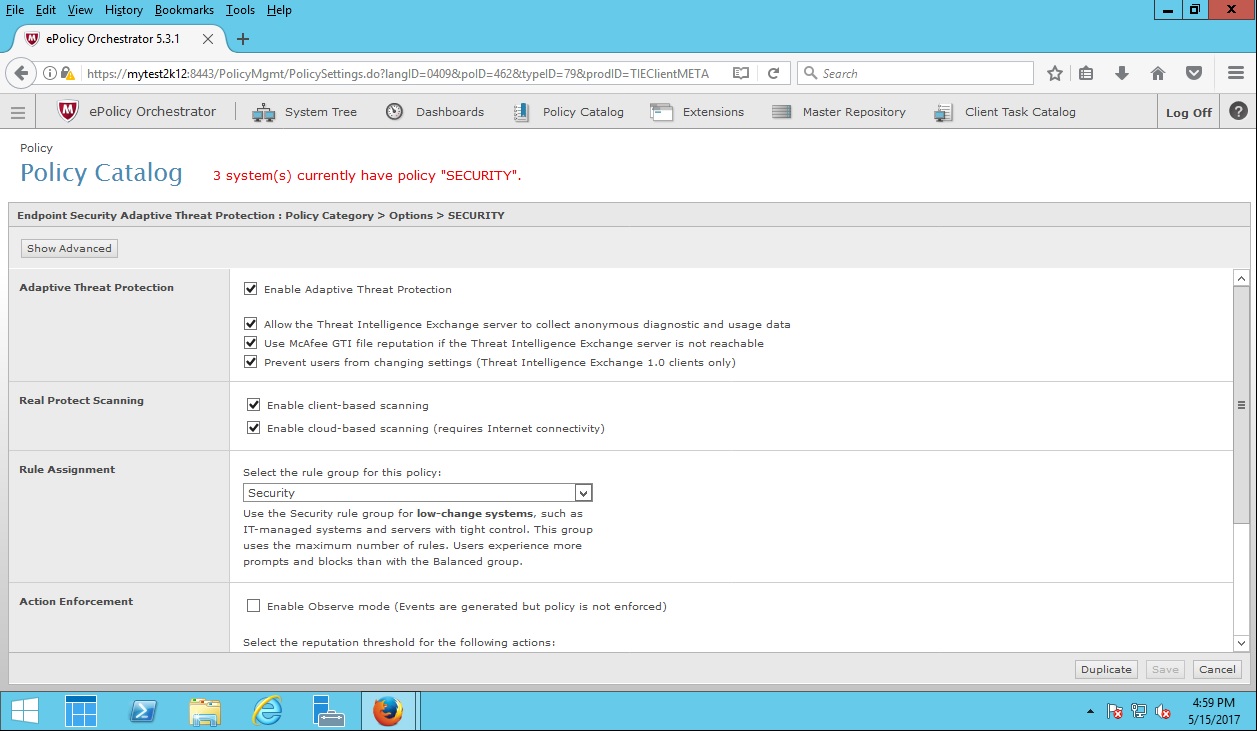

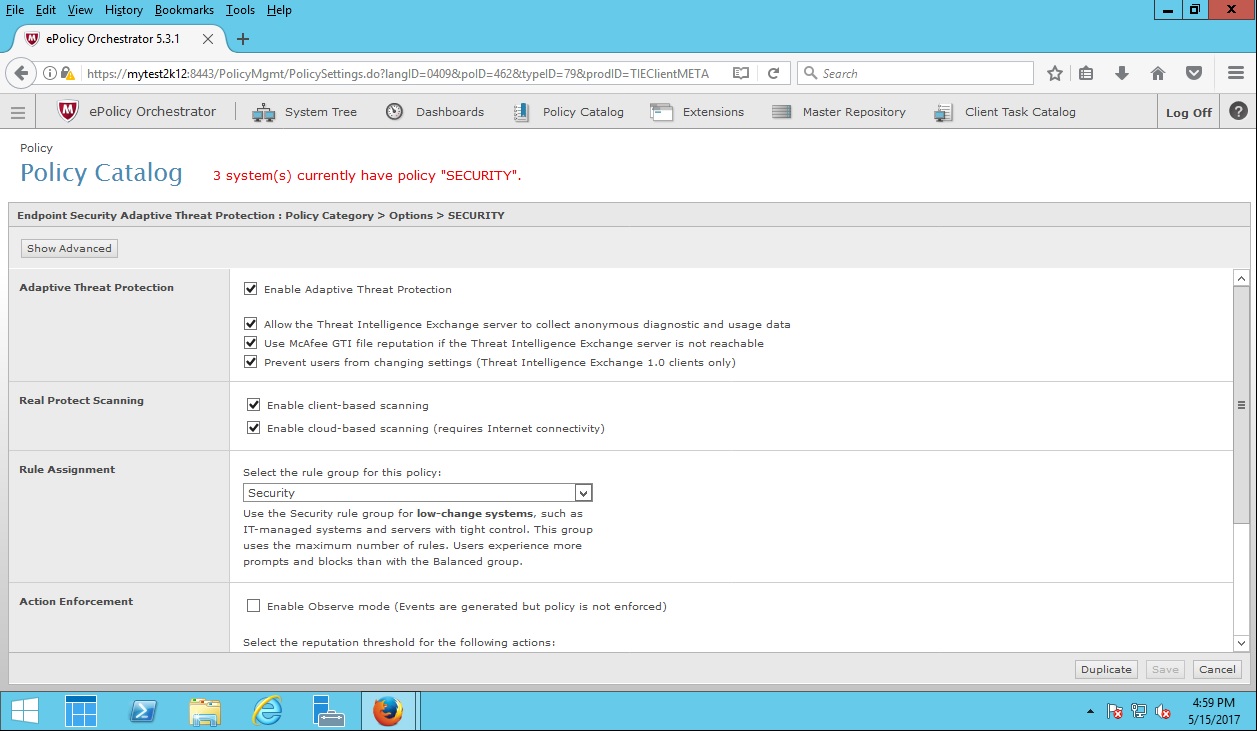

Ens avec protection Adaptive contre les menaces (ATP) – Real Protect et confinement d’application dynamique (DAC)

ENS ATP Real Protect, avec DAC, offre une protection nouvelle génération contre les exploits inconnus.

ENS ATP fournit une protection complète contre toutes les variantes connues du exploit WannaCry. Il est conseillé d’utiliser la configuration ATP suivante pour détecter des variantes WannaCry inconnues.

- Configurez le paramètre suivant dans la stratégie Protection adaptive contre les menaces-options :

Affectation de règle = sécurité (le paramètre par défaut est équilibré)

- Configurez les règles suivantes dans la stratégie Protection adaptive contre les menaces : Confinement d’application dynamique :

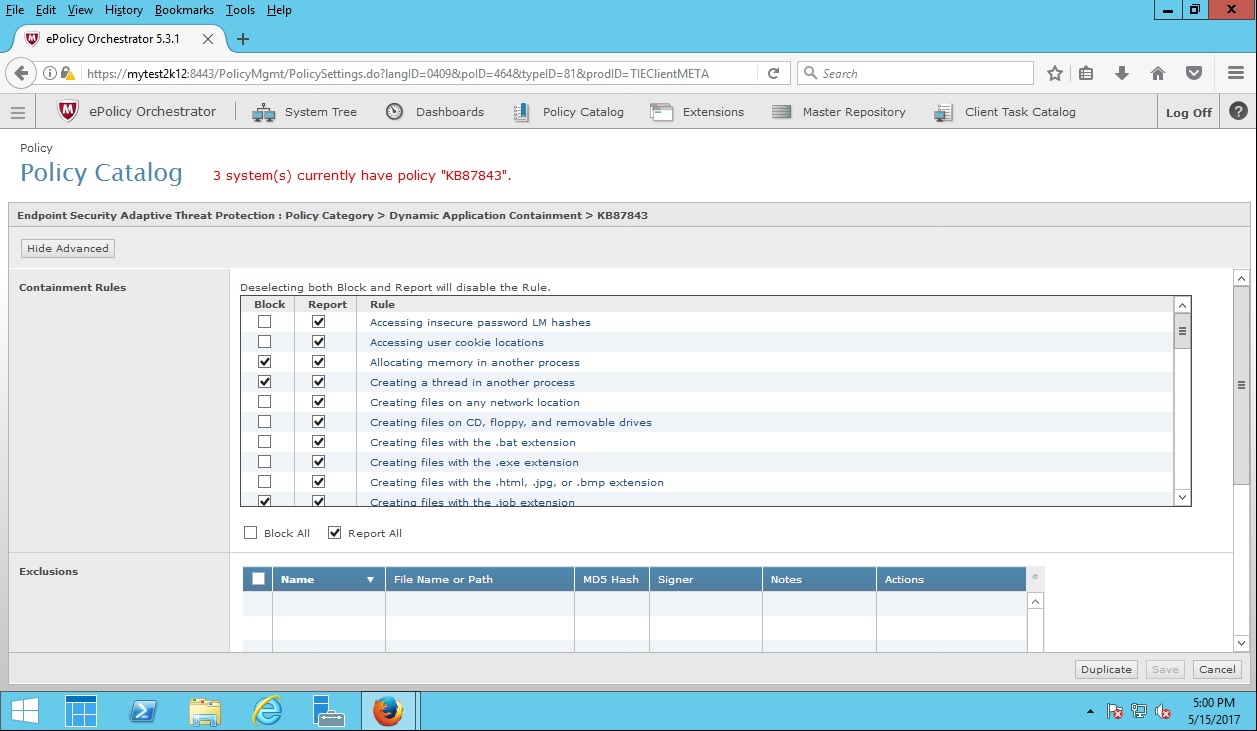

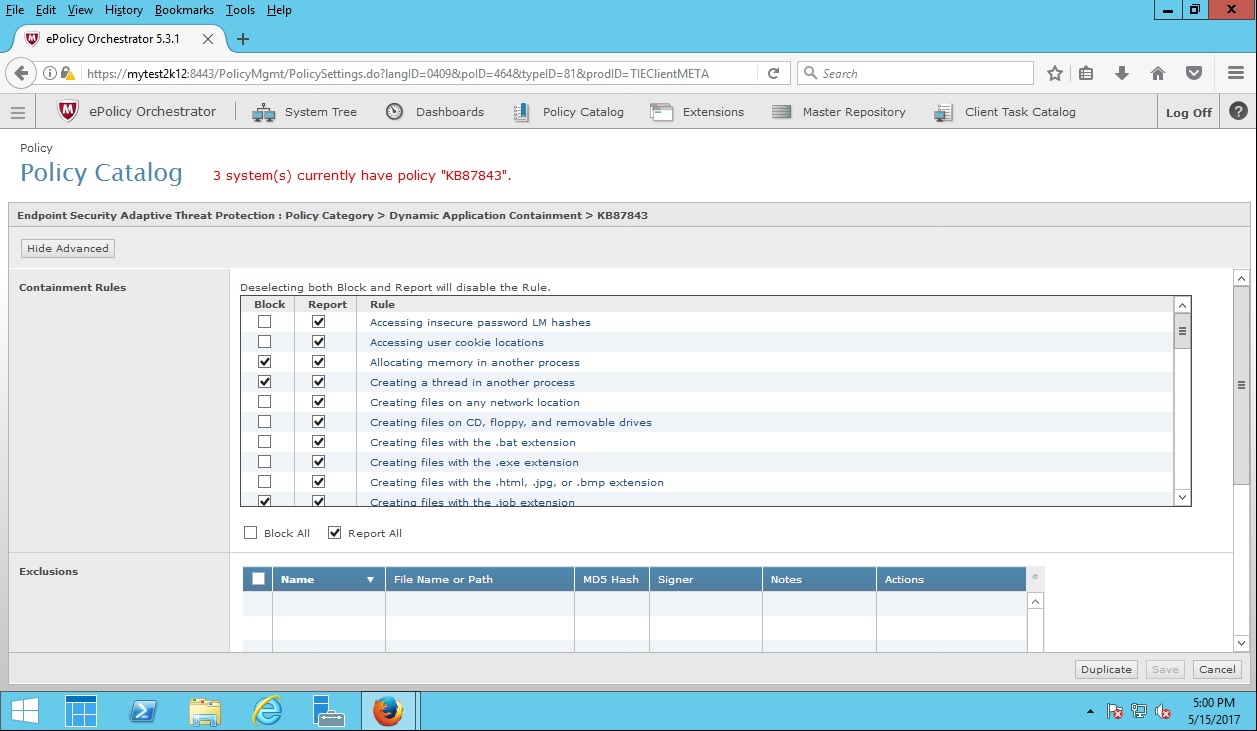

Confinement d’application dynamique : règles

de confinement

Reportez-vous à la section règles et meilleures pratiques de KB87843-confinement d’application dynamiqueet définissez les règles du DAC à bloquer comme il est prescrit.

Retour au début

Règles ens DAC déclenchées par l’argument

ransomware-WannaCry

Cette section fournit des informations supplémentaires sur les règles de DAC déclenchées par des variantes WannaCry connues. Pour les processus qui ne sont pas détectés par d’autres couches de la pile de sécurité ENS, l’activation de règles supplémentaires peut ne pas être nécessaire pour contenir efficacement les processus. Reportez-vous à la section règles et meilleures pratiques de KB87843-confinement d’application dynamiqueet définissez les règles du DAC à bloquer comme il est prescrit.

Règle 1 :

Nom de la règle : Exécution de tout processus enfant

Règle 2 :

Nom de la règle : Accès aux emplacements des cookie de l’utilisateur

Règle 3 :

Nom de la règle : Création de fichiers avec le fichier. html,. jpg ou .bmp extension

Règle 4 :

Nom de la règle : Création de fichiers à l’aide de la .exe extension

Règle 5 :

Nom de la règle : Modification des dossiers de données des utilisateurs

Règle 6 :

Nom de la règle : Modification des emplacements de registre de démarrage

Règle 7 :

Nom de la règle : Modification des emplacements de Registre et des fichiers Windows critiques

Règle 8 :

Nom de la règle : Lecture ou modification de fichiers sur n’importe quel emplacement réseau

Règle 9 :

Nom de la règle : Modification des fichiers à l’aide de la .bat extension

Règle 10 :

Nom de la règle : Modification des fichiers à l’aide de la .vbs extension

Règle 11 :

Nom de la règle : Création de fichiers à l’aide de la .bat extension

Règle 12 :

Nom de la règle : Lecture des fichiers fréquemment ciblés par les logiciels malveillants de la classe ransomware

Règle 13 :

Nom de la règle : Création de fichiers à n’importe quel emplacement réseau

Règle 14 :

Nom de la règle : Ecriture des fichiers fréquemment ciblés par les logiciels malveillants de la classe ransomware

Règle 15 :

Nom de la règle : Modification du bit d’attribut masqué

Haut de la page

Advanced Threat Defense (ATD) package de mise à jour de contenu pour WannaCry disponible dans les versions suivantes, ou versions ultérieures :

3.6.x( 3.6.2.103.61987 ou version ultérieure

3.8.x package, 3.10.2.170712.619853.8.2.170207.59307

3.10.x ou ultérieures, ou

4.0 ultérieures) détection incluse dans l’installation de base

Protection NSP pour WannaCry ransomware :

Signatures existantes :

- 0x43c0b800-NETBIOS-SS : Windows SMBv1 vulnérabilité de type confusion dans les types MID et FID identiques (CVE-2017-0143)

- 0x43c0b400-NETBIOS-SS : vulnérabilité de type exécution de code à distance dans Windows SMB (CVE-2017-0144)

- 0x43c0b500-NETBIOS-SS : vulnérabilité de type exécution de code à distance dans Windows SMB (CVE-2017-0145)

- 0x43c0b300-NETBIOS-SS : Microsoft Windows SMB vulnérabilité de type écriture hors limites (CVE-2017-0146)

- 0x43c0b900-NETBIOS-SS : vulnérabilité de type Divulgation d’informations liée au SMBv1 dans Windows (CVE-2017-0147)

Haut de la page

Questions fréquemment posées sur l’ransomware-WannaCry

L’application Control en mode de blocage contribue-t-elle à empêcher l’infection ?Oui, car application Control

bloque toute nouvelle valeur de hachage qui ne fait pas partie de la liste d’autorisation.

Une combinaison de Threat Intelligence Exchange (TIE) et ATD bloque-t-elle cette menace le jour 0 ?

TIE et ATD contiennent plusieurs échantillons de WannaCry de 0 jour. Pour les échantillons manquants, une intelligence supplémentaire est ajoutée au cloud, qui récupère les variantes WannaCry suivantes comme étant de 0 jour. ATD publie également des mises à jour de contenu spécifiques à WannaCry. Ces mises à jour de contenu sont disponibles dans les versions actuelles.

Pourquoi nommer les règles de protection de l’accès de façon générique ?

Les noms de règle n’ont aucun impact sur la règle elle-même et peuvent être nommés en fonction de ce que vous souhaitez.

Pourquoi la clé logicielle n’utilise \ -t-elle pas' 'et non' / ' ?

' \ 'est la syntaxe correcte à saisir, mais le produit managé modifie le chemin d’accès et remplace' \ 'par'/'.

Pourquoi le fichier extension règle n’est-il pas : **\*.wnry ?ENS et VSE utilisent des syntaxes génériques différentes ; Il est donc préférable

*.wnry de les utiliser, car ces deux options peuvent utiliser cette règle correctement.

Dans quel fichier DAT normal la couverture est-elle libérée ?ENS DAT 2978 ou version ultérieure

Fichier DAT VSE 8527 ou version ultérieure