Threat Intelligence Exchange recommandé workflow

Date de la dernière modification : 2021-10-22 12:20:07 Etc/GMT

Clause d'exclusion de responsabilité

Produits affectés

Langues :

Cet article est disponible dans les langues suivantes :

Loading...

Loading...

Découvrez comment un écosystème XDR qui s'adapte en permanence peut dynamiser votre entreprise.

Bryan Palma, PDG de Trellix, explique qu'une sécurité qui apprend et évolue en permanence est aujourd'hui indispensable.

Téléchargez le rapport Magic Quadrant de Gartner, qui évalue 18 fournisseurs selon des critères tels que la vision complète et la capacité de mise en œuvre.

Selon Gartner, « le XDR est une technologie émergente capable de renforcer l'efficacité de la prévention, de la détection et de la neutralisation des menaces ».

Quelles sont les cybermenaces dont les entreprises doivent se méfier en 2022?

Le secteur de la cybersécurité est en constante effervescence. N'attendez plus pour en tirer parti et dynamiser votre entreprise.

Deux leaders du marché de la cybersécurité unissent leurs forces pour créer un monde numérique résilient.

Bryan Palma, PDG de Trellix, explique qu'une sécurité qui apprend et évolue en permanence est aujourd'hui indispensable.

As of May 14, 2024, Knowledge Base (KB) articles will only be published and updated in our new Trellix Thrive Knowledge space.

Log in to the Thrive Portal using your OKTA credentials and start searching the new space. Legacy KB IDs are indexed and you will be able to find them easily just by typing the legacy KB ID.

Threat Intelligence Exchange recommandé workflow

Articles techniques ID:

KB86307

Date de la dernière modification : 2021-10-22 12:20:07 Etc/GMT Environnement

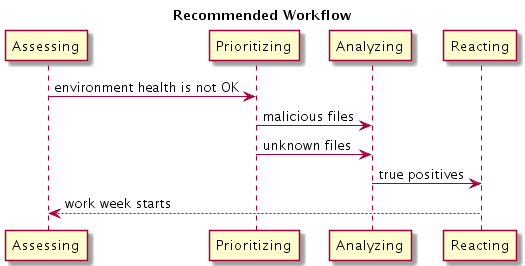

Serveur de McAfee Threat Intelligence Exchange (TIE)-toutes les versions prises en charge Pour les environnements pris en charge, voir KB83368-plates-formes prises en charge pour Serveur Threat Intelligence Exchange. SynthèsePour tirer le meilleur parti des fonctionnalités TIE, suivez une workflow évolutive. Le processus idéal recycle régulièrement un entonnoir à plusieurs étages qui hiérarchise l’analyse détaillée.

Opérations

TIE active les activités suivantes dans ePolicy Orchestrator :

Le cycle de workflow se présente comme suit :  Échelle Pour mettre à l’échelle lorsque le nombre d’indicateurs augmente :

Pour ajouter de nouvelles images de base à l’environnement managé avec un minimum de perturbations :

Clause d'exclusion de responsabilitéLe contenu du présent article a été rédigé en anglais. En cas de divergences entre la version anglaise et sa traduction, la version en anglais prévaut. Certaines parties de ce contenu ont été traduites par le moteur de traduction automatique de Microsoft.

Produits affectésLangues :Cet article est disponible dans les langues suivantes : |

|