Empfohlener Workflow für Threat Intelligence Exchange

Zuletzt geändert am: 2021-10-22 12:20:04 Etc/GMT

Haftungsausschluss

Betroffene Produkte

Sprachen:

Dieser Artikel ist in folgenden Sprachen verfügbar:

Loading...

Loading...

Erfahren Sie, wie ein anpassungsfähiges XDR-Ökosystem Ihr Unternehmen beleben kann.

Bryan Palma, CEO von Trellix, erklärt den dringenden Bedarf nach ständig lernender Sicherheit.

Laden Sie den Magic Quadrant-Bericht herunter, der 19 Anbieter basierend auf ihrer Durchführungskompetenz und der Vollständigkeit ihres Lösungsansatzes beurteilt.

Laut Gartner ist „XDR eine neue Technologie, die bessere Funktionen für Bedrohungsschutz, Erkennung und Reaktion bietet“.

Auf welche Cyber-Sicherheitsbedrohungen sollten Unternehmen im Jahr 2022 achten?

Beim Thema Cyber-Sicherheit wird es niemals langweilig. Sehen wir dies als Vorteil und als Chance, das Unternehmen zu stärken.

Zwei führende vertrauenswürdige Anbieter für Cyber-Sicherheit haben ihre Kräfte vereint, um eine robuste digitale Welt zu schaffen.

Bryan Palma, CEO von Trellix, erklärt den dringenden Bedarf nach ständig lernender Sicherheit.

As of May 14, 2024, Knowledge Base (KB) articles will only be published and updated in our new Trellix Thrive Knowledge space.

Log in to the Thrive Portal using your OKTA credentials and start searching the new space. Legacy KB IDs are indexed and you will be able to find them easily just by typing the legacy KB ID.

Empfohlener Workflow für Threat Intelligence Exchange

Technische Artikel ID:

KB86307

Zuletzt geändert am: 2021-10-22 12:20:04 Etc/GMT UmgebungMcAfee Threat Intelligence Exchange (TIE) Server 2.x, 1.x

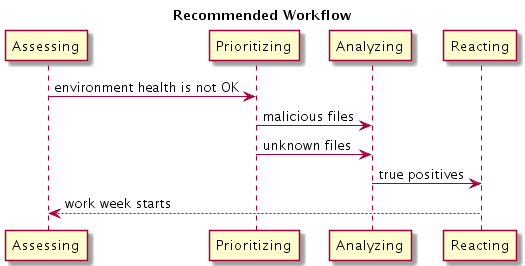

ZusammenfassungDie Funktionalität von TIE nutzen Sie optimal, wenn Sie einem wiederholbaren und skalierbaren Workflow folgen. Idealerweise durchläuft der Prozess regelmäßig einen mehrstufigen Pfad, der eine ausführliche Analyse nach Auswirkung bzw. Prävalenz in der verwalteten Umgebung priorisiert.

Aktivitäten:

TIE ermöglicht die folgenden Aktivitäten in ePolicy Orchestrator (ePO).

Workflow:

Der Workflow-Zyklus ist wie folgt:  Skalierung:

Zur Anpassung des Systems bei einer steigenden Zahl an Indikatoren:

Staging:

Zum Hinzufügen neuer Basis-Images zur verwalteten Umgebung bei minimaler Unterbrechung:

HaftungsausschlussDer Inhalt dieses Artikels stammt aus dem Englischen. Bei Unterschieden zwischen dem englischen Text und seiner Übersetzung gilt der englische Text. Einige Inhalte wurden mit maschineller Übersetzung erstellt, die von Microsoft durchgeführt wurde.

Betroffene ProdukteSprachen:Dieser Artikel ist in folgenden Sprachen verfügbar: |

|