Este artigo o fluxo de trabalho do MOVE AV Multi-platform funciona com a opção TIE ativada na política de MOVE.

Localize a opção

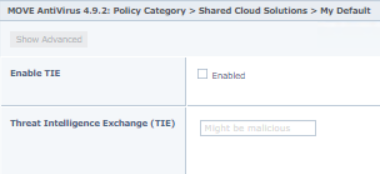

Ativar tie está localizada sob a move política de multiplataforma:

- Efetuar logon no console do ePO

- Abra a política de move AntiVirus 4.9.2.

- Vá para categoria de política, soluções de nuvem compartilhada, meu padrão.

Essa opção ativa ou desativa o recurso TIE incorporado ao cliente do MOVE, e não os servidores SVM e OSS do MOVE.

O cliente do MOVE envia um arquivo para varredura:

- O MOVE verifica se a opção TIE está ativada.

- Se o TIE estiver ativado, MOVE procurará por reputações usando o SVM e o servidor TIE.

- Se o TIE não estiver ativado, o MOVE enviará o arquivo ao SVM para varredura.

MOVE a varredura de cliente:

- Quando a varredura de arquivo é executada no cliente do MOVE, ela primeiro verifica com o cache local. A cache local está sempre sendo executada na memória, que é limpa quando o sistema é reinicializado.

- Se o cache local não encontrar as reputações do arquivo, ele enviará as informações para MOVE servidor SVM/OSS.

- MOVE SVM verifica a cache local e, em seguida, envia o arquivo para vincular a pontuação de reputação.

- O cliente MOVE se comunica com o SVM com a lógica de TCPregular. Ele não usa a conexão de DXLde cliente do MOVE com o SVM. O cliente do MOVE usa a solicitação de arquivo varredura e arquivo de reputação regular, enquanto o MOVE SVM ou o OSS atinge o TIE por meio de uma conexão do DXL.

Análise do registro:

Exemplos dos logs que mostram esse cenário:

Observação: o conteúdo abaixo fica visível somente quando o registro de depuração está ativado no cliente e no servidor do move.

MVAgent .log do cliente do move

INFO: scan_sign.c : 260: Signature status 0 for C:\test\EtwConsumer.exe: 0

DETAIL: scan.c : 5066: Untrusted for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3459: Value of tie_enabled: [1] with tie_action: [2], value of pe_file: [1] for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3526: Going for a tie reputation lookup for file \Device\HarddiskVolume4\test\EtwConsumer.exe with file cksum: c53fbe6e353abee45a43f86f4bbb822bd7c3c8af

DETAIL: scan.c : 3540: Size of cert metadata buffer: 0 for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3110: srv_conn FFFFC6077DA9B120: MD5 checksum: (37c03254296c127085341db8b18302d2) for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3115: srv_conn FFFFC6077DA9B120: SHA1 checksum: (c53fbe6e353abee45a43f86f4bbb822bd7c3c8af) for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3120: srv_conn FFFFC6077DA9B120: SHA256 checksum: (08ae9eba2dead85453d9a75d85169e59108c9540268b7387dbce7bf769e8a2b9) for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

MVSERVER .log do servidor SVM ou OSS do move:

O SVM faz a solicitação a partir do cliente do MOVE e verifica com o cache de SVM local. Se ele não encontrar uma reputação, ele entrará em contato com o componente do TIE por meio do canal do DXL.

DETAIL: avs_tie.cpp : 3993: Request type: [FILE_REPUTATION] payload: {"hashes":[{"value":"xT++bjU6vuRaQ/hvS7uCK9fDyK8=","type":"sha1"},{"value":"N8AyVClsEnCFNB24sYMC0g==","type":"md5"},{"value":"CK6eui3q2FRT2addhRaeWRCMlUAmi3OH285792noork=","type":"sha256"}]} for cksum: [c53fbe6e353abee45a43f86f4bbb822bd7c3c8af].

DETAIL: svc_socket.c: 1684: [TIE FLOW] 10.x.x.x: Time taken for Tie response for file rep for cksum request : ( c53fbe6e353abee45a43f86f4bbb822bd7c3c8af ) is : 0.685304(s)

DETAIL: avs_tie.cpp : 1942: Received reputation response payload: {"props":{"submitMetaData":1,"serverTime":1635487650},"reputations":[{"providerId":3,"trustLevel":0,"createDate":1635487650,"attributes":{"2101652":"0","2123156":"0","2098277":"0","2102165":"1635487650","2114965":"0","2111893":"2","2139285":"216172786408751223"}},{"providerId":1,"trustLevel":0,"createDate":1635487650,"attributes":{"2120340":"0"}}]} for cksum: [c53fbe6e353abee45a43f86f4bbb822bd7c3c8af] lookup.

As informações recebidas no servidor move são enviadas ao cliente do move:

INFO: svc_socket.c: 2575: Processed req: TIE REPUTATION LOOKUP ID, from 10.x.x.x, with cksum: c53fbe6e353abee45a43f86f4bbb822bd7c3c8af, tie reputation resp: [0] err code: 2. total req time: 0.702081 sec, thread wait time: 0.000005 (s).

DETAIL: svc_socket.c: 4171: 10.x.x.x: Received checksum request for c53fbe6e353abee45a43f86f4bbb822bd7c3c8af

DETAIL: svc_socket.c: 1159: 10.x.x.x: Sent response for cksum request ( c53fbe6e353abee45a43f86f4bbb822bd7c3c8af ) resp ( 2 )

INFO: svc_socket.c: 2592: Processed req: CKSUM, from 10.57.103.176 for cksum: c53fbe6e353abee45a43f86f4bbb822bd7c3c8af. cksum resp: NO_ENTRY, File scan resp: UNKNOWN, err code: 0. total req time: 0.002955 sec, thread wait time: 0.000005 (s).

O SVM é atualizado com as novas informações de arquivo para a sua cache local. Essa ação ajuda a fazer com que a próxima varredura responda à mesma soma de verificação do cache, em vez disso, enviando uma solicitação para TIE do SVM:

DETAIL: svc_socket.c: 802: [TIE FLOW] tie_avg_response_time isn’t above the threshold of 3(s)

DETAIL: svc_socket.c: 1285: [TIE FLOW] 10.x.x.x: [CERT CACHE HIT]Sent response for cert rep for cksum request ( 2673ea6cc23beffda49ac715b121544098a1284c ) rep_score ( 85 )

Você verá o seguinte nos registros quando o cliente MOVE tiver a opção TIE ativada, e o arquivo será varrido no sistema cliente por meio do processo acima. Nenhum dos componentes do TIE tem as reputações para este arquivo, portanto, o arquivo é enviado cliente MOVE para o SVM para varredura:

DETAIL: scan.c : 4159: sent file: \Device\HarddiskVolume4\test\EtwConsumer.exe, total sent : 23552 bytes

INFO: scan_sign.c : 766: Verifying publisher trust for C:\test\EtwConsumer.exe