Cet article présente les workflow pour MOVE AV Multi-Platform fonctionne avec l’option TIE activée dans la stratégie MOVE.

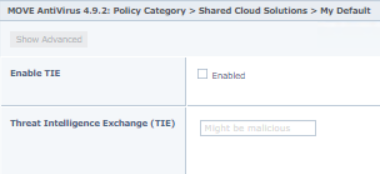

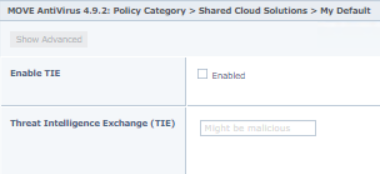

Localisez l’option

activer tie dans la stratégie multi-Platform Move :

- Connexion à la console ePO

- Ouvrez la stratégie Move AntiVirus 4.9.2.

- Accédez à catégorie de stratégies, solutions Cloud partagées, My default.

Cette option active ou désactive la fonctionnalité TIE intégrée au client MOVE, et non les MOVE les serveurs SVM et OSS.

MOVE client envoie un fichier pour l’analyse :

- MOVE vérifie si l’option TIE est activée.

- Si TIE est activé, MOVE recherche les réputations à l’aide de SVM et du serveur TIE.

- Si TIE n’est pas activé, MOVE envoie le fichier à SVM pour analyse.

Analyse du client MOVE :

- Lorsque l’analyse de fichier est effectuée sur le client MOVE, il vérifie d’abord avec le cache local. Le cache local s’exécute toujours en mémoire, qui est effacé lors du redémarrage du système.

- Si le cache local n’a pas trouvé les réputations du fichier, il envoie les informations à MOVE serveur SVM/OSS.

- MOVE SVM vérifie le cache local, puis envoie le fichier pour lier la réputation score.

- Le client MOVE communique avec le protocole SVM avec la logique TCPnormale. Il n’utilise pas la connexion DXL du client de la MOVE vers SVM. Le client MOVE utilise la demande d’analyse de fichiers régulière et la réputation des fichiers, tandis que le MOVE SVM ou OSS atteint le lien avec une connexion DXL.

Analyse des journaux :

Voici des exemples de journaux illustrant ce scénario :

Remarque : le contenu ci-dessous n’est visible que lorsque la journalisation de débogage est activée sur le client et le serveur Move.

MVAgent .log à partir du client Move

INFO: scan_sign.c : 260: Signature status 0 fou C:\test\EtwConsumer.exe: 0

DETAIL: scan.c : 5066: Untrusted for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3459: Value of tie_enabled: [1] with tie_action: [2], value of pe_file: [1] for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3526: Going for a tie reputation lookup for file \Device\HarddiskVolume4\test\EtwConsumer.exe with file cksum: c53fbe6e353abee45a43f86f4bbb822bd7c3c8af

DETAIL: scan.c : 3540: Size of cert metadata buffer: 0 for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3110: srv_conn FFFFC6077DA9B120: MD5 checksum: (37c03254296c127085341db8b18302d2) for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3115: srv_conn FFFFC6077DA9B120: SHA1 checksum: (c53fbe6e353abee45a43f86f4bbb822bd7c3c8af) for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

DETAIL: scan.c : 3120: srv_conn FFFFC6077DA9B120: SHA256 checksum: (08ae9eba2dead85453d9a75d85169e59108c9540268b7387dbce7bf769e8a2b9) for file: \Device\HarddiskVolume4\test\EtwConsumer.exe

MVSERVER .log à partir d’Move serveur SVM ou OSS :

SVM prend la demande du client MOVE et vérifie avec le cache SVM local. S’il ne trouve pas de réputation, il contacte le composant TIE via le canal DXL.

DETAIL: avs_tie.cpp : 3993: Request type: [FILE_REPUTATION] payload: {"hashes":[{"value":"xT++bjU6vuRaQ/hvS7uCK9fDyK8=","type":"sha1"},{"value":"N8AyVClsEnCFNB24sYMC0g==","type":"md5"},{"value":"CK6eui3q2FRT2addhRaeWRCMlUAmi3OH285792noork=","type":"sha256"}]} fou cksum: [c53fbe6e353abee45a43f86f4bbb822bd7c3c8af].

DETAIL: svc_socket.c: 1684: [TIE FLOW] 10.x.x.x: Time taken for Tie response for file rep for cksum request : ( c53fbe6e353abee45a43f86f4bbb822bd7c3c8af ) is : 0.685304(s)

DETAIL: avs_tie.cpp : 1942: Received reputation response payload: {"props":{"submitMetaData":1,"serverTime":1635487650},"reputations":[{"providerId":3,"trustLevel":0,"createDate":1635487650,"attributes":{"2101652":"0","2123156":"0","2098277":"0","2102165":"1635487650","2114965":"0","2111893":"2","2139285":"216172786408751223"}},{"providerId":1,"trustLevel":0,"createDate":1635487650,"attributes":{"2120340":"0"}}]} for cksum: [c53fbe6e353abee45a43f86f4bbb822bd7c3c8af] lookup.

Les informations reçues sur le serveur Move sont envoyées au client Move :

INFO: svc_socket.c: 2575: Processed req: TIE REPUTATION LOOKUP ID, from 10.x.x.x, with cksum: c53fbe6e353abee45a43f86f4bbb822bd7c3c8af, tie reputation resp: [0] err code: 2. total req time: 0.702081 sec, thread wait time: 0.000005 (s).

DETAIL: svc_socket.c: 4171: 10.x.x.x: Received checksum request for c53fbe6e353abee45a43f86f4bbb822bd7c3c8af

DETAIL: svc_socket.c: 1159: 10.x.x.x: Sent response for cksum request ( c53fbe6e353abee45a43f86f4bbb822bd7c3c8af ) resp ( 2 )

INFO: svc_socket.c: 2592: Processed req: CKSUM, from 10.57.103.176 fou cksum: c53fbe6e353abee45a43f86f4bbb822bd7c3c8af. cksum resp: NO_ENTRY, File scan resp: UNKNOWN, err code: 0. total req time: 0.002955 sec, thread wait time: 0.000005 (s).

Le serveur SVM est mis à jour avec les nouvelles informations de fichier dans son cache local. Cette action permet à l’analyse suivante de répondre à la même somme de contrôle à partir de la cache, plutôt que d’envoyer une demande de liaison à partir de SVM :

DETAIL: svc_socket.c: 802: [TIE FLOW] tie_avg_response_time isn’t above the threshold of 3(s)

DETAIL: svc_socket.c: 1285: [TIE FLOW] 10.x.x.x: [CERT CACHE HIT]Sent response for cert rep for cksum request ( 2673ea6cc23beffda49ac715b121544098a1284c ) rep_score ( 85 )

Les journaux suivants s’affichent dans les journaux lorsque l’option TIE est activée sur le client MOVE et que le fichier est analysé sur le système client via le processus ci-dessus. Aucun des composants TIE n’a les réputations de ce fichier. par conséquent, le fichier est envoyé du client MOVE vers le client SVM pour l’analyse :

DETAIL: scan.c : 4159: sent file: \Device\HarddiskVolume4\test\EtwConsumer.exe, total sent : 23552 bytes

INFO: scan_sign.c : 766: Verifying publisher trust for C:\test\EtwConsumer.exe