ePolicy Orchestrator 管理信息基概述

技术文章 ID:

KB89607

上次修改时间: 2022-03-21 20:10:19 Etc/GMT

上次修改时间: 2022-03-21 20:10:19 Etc/GMT

免责声明

本文内容源于英文。如果英文内容与其翻译内容之间存在差异,应始终以英文内容为准。本文部分内容是使用 Microsoft 的机器翻译技术进行翻译的。

Loading...

Loading...

了解不断适应的 XDR 生态系统如何为您的企业赋能。

Trellix 首席执行官 Bryan Palma 解释称,现在亟需能够不断学习的安全防护。

下载 Magic Quadrant 报告,该报告根据执行能力和愿景完成情况,对 19 家供应商进行了评估。

Gartner 报告称,“XDR 是一种新兴技术,可以提供增强的威胁防护、检测和响应。”

企业在 2022 年应警惕哪些网络安全威胁?

网络安全行业绝不是一潭死水,而是危机不断,现在便是接受这一全新安全防护理念,将其转化为自身优势,为企业赋能的最佳时机。

网络安全领域备受信赖的两大领导者携手打造弹性化的数字世界。

Trellix 首席执行官 Bryan Palma 解释称,现在亟需能够不断学习的安全防护。

As of May 14, 2024, Knowledge Base (KB) articles will only be published and updated in our new Trellix Thrive Knowledge space.

Log in to the Thrive Portal using your OKTA credentials and start searching the new space. Legacy KB IDs are indexed and you will be able to find them easily just by typing the legacy KB ID.

ePolicy Orchestrator 管理信息基概述

技术文章 ID:

KB89607

上次修改时间: 2022-03-21 20:10:19 Etc/GMT 环境

McAfee ePolicy Orchestrator (ePO) 5.x McAfee ePO管理信息基 (MIB) 摘要

ePO 提供了一个选项以发送简单网络管理协议 (SNMP) 陷阱作为 自动响应 操作。 本文介绍在 陷阱类型 以下为五种陷阱类型

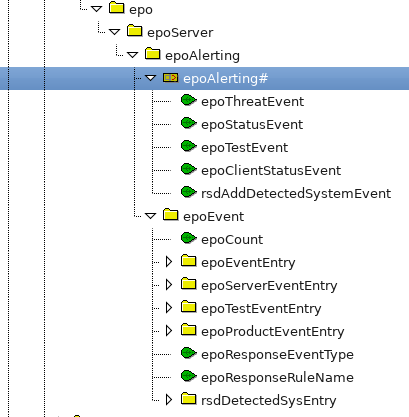

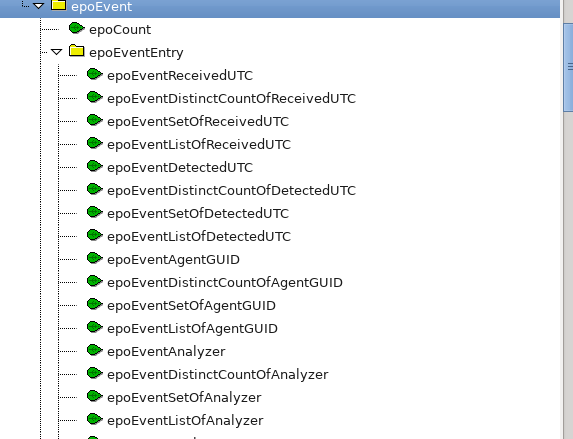

图 1:ePO 陷阱类型 ePOEvent 条目 图 1 显示了以下定义的五个条目类型 此外,有三个对象属于任意陷阱:

如前文所介绍,

图 2:epoThreatEvent TRAP 条目 其他威胁事件属性信息 MIB 本身包含每个对象的说明字符串。 大多数事件条目属性都是直接从 ePO 事件表列提取,如表 1 所示。

以下为不是 事件 表一部分的属性列表。 它们未包括在表 1 中:

免责声明本文内容源于英文。如果英文内容与其翻译内容之间存在差异,应始终以英文内容为准。本文部分内容是使用 Microsoft 的机器翻译技术进行翻译的。

|

|