Visão geral da base de informações de gerenciamento do ePolicy Orchestrator

Última modificação: 2022-07-12 20:17:48 Etc/GMT

Aviso de isenção de responsabilidade

Produtos afetados

Idiomas:

Este artigo está disponível nos seguintes idiomas:

Loading...

Loading...

Veja como um ecossistema XDR que está sempre se adaptando pode energizar sua empresa.

O CEO da Trellix, Bryan Palma, explica a necessidade crítica por uma segurança que está sempre aprendendo.

Faça download do relatório Magic Quadrant, que avalia os 19 fornecedores com base na capacidade de execução e na abrangência de visão.

De acordo com a Gartner, “o XDR é uma tecnologia emergente que pode oferecer melhor prevenção, detecção e resposta a ameaças”.

Quais ameaças à segurança cibernética devem estar no radar das empresas em 2022?

A indústria da segurança cibernética nunca descansa, e não há melhor momento do que agora para enxergar isso como uma vantagem e um catalisador para o empoderamento dos negócios.

Duas líderes confiáveis em segurança cibernética se uniram para criar um mundo digital resiliente.

O CEO da Trellix, Bryan Palma, explica a necessidade crítica por uma segurança que está sempre aprendendo.

As of May 14, 2024, Knowledge Base (KB) articles will only be published and updated in our new Trellix Thrive Knowledge space.

Log in to the Thrive Portal using your OKTA credentials and start searching the new space. Legacy KB IDs are indexed and you will be able to find them easily just by typing the legacy KB ID.

Visão geral da base de informações de gerenciamento do ePolicy Orchestrator

Artigos técnicos ID:

KB89607

Última modificação: 2022-07-12 20:17:48 Etc/GMT Ambiente

McAfee ePolicy Orchestrator (ePO) 5.x McAfee ePO a base de informações de gerenciamento (MIB) Resumo

o ePO oferece uma opção de envio de INTERCEPTAção de protocolo de gerenciamento de rede simples (SNMP), como uma ação de resposta automática. Este artigo descreve os objetos de INTERCEPTAção SNMP do ePO definidos no Tipos de interceptação Há cinco tipos

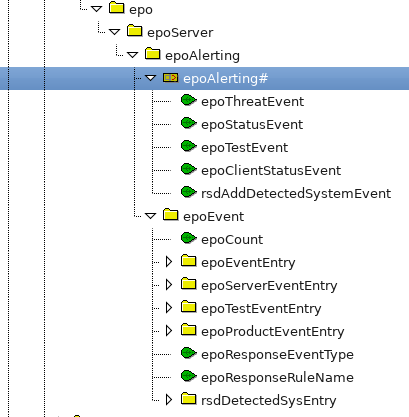

Figura 1: tipos de interceptações do ePO entradas do ePOEvent A Figura 1 mostra cinco tipos de entrada definidos em Além disso, há três objetos que podem fazer parte de qualquer INTERCEPTAção:

Conforme explicado anteriormente,

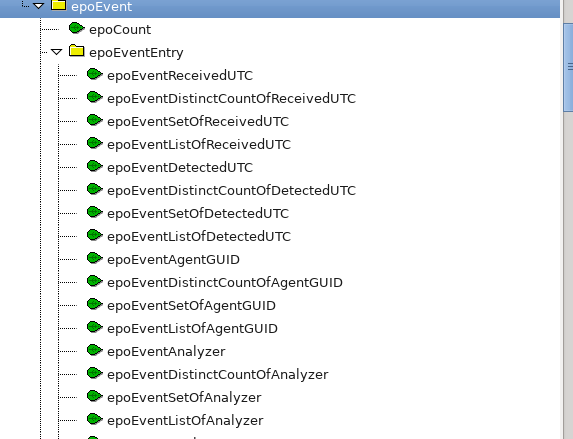

Figura 2: entradas de captura do epoThreatEvent Outras informações de propriedades do evento de ameaça O próprio MIB contém uma cadeia de caracteres de descrição para cada objeto. A maioria das propriedades de entrada de evento é obtida diretamente das colunas da tabela de eventos do ePO, conforme mostrado na tabela 1.

Veja a seguir uma lista de propriedades que não fazem parte da tabela de eventos. Eles não foram incluídos na tabela 1:

Aviso de isenção de responsabilidadeO conteúdo original deste artigo foi redigido em inglês. Se houver diferenças entre o conteúdo em inglês e sua tradução, o conteúdo em inglês será o mais exato. Parte deste conteúdo foi criado por meio de tradução automática da Microsoft.

Produtos afetadosIdiomas:Este artigo está disponível nos seguintes idiomas: |

|