Como instalar e configurar o plug-in de auditoria de segurança de banco de dados para uso com o Database Activity Monitoring Sensor

Artigos técnicos ID:

KB89299

Última modificação: 2022-09-13 12:41:57 Etc/GMT

Última modificação: 2022-09-13 12:41:57 Etc/GMT

Ambiente

Database Activity Monitoring (DAM) Sensor 4.x

Plug-in de auditoria para o banco de dados 1.0.1 do PostgreSQL-64 e versões posteriores

Banco de dados 9.4.x do PostgreSQL, 9.5.x , 10.x9.6.x ,, 11.x (64 bits), 12.x (64 bits), 13.x (64 bits), 14.x (64 bits) — somente

versões de código aberto Banco de dados 9.4 PostgreSQL padrão do EDB, 9.5 e 9.6 — use as versões regulares do plug-in de auditoria de segurança de banco de dados.

Importante: No momento, a plug-in de auditoria DAM está disponível somente para versões 9.4 , 9.5 e 9.6 do EDB Enterprise PostgreSQL.

A instalação do plug-in em uma edição Enterprise diferente das versões listadas acima do BD do PostgreSQL falha.

Nota: Para obter informações atualizadas sobre versões compatíveis com o banco de dados PostgreSQL, consulte as notas de versão do Database Security.

EDB Enterprise PostgreSQL Database 9.4.2.11 , 9.5.7.12 e 9.6.2.7 — Use as versões plug-in de auditoria de segurança de banco de dados criadas para o edb para essas versões do banco de dados.

O Suporte técnico espera que essas versões do plug-in funcionem para as versões secundárias subseqüentes de cada versão principal; por exemplo, 9.4.2.129.5.7.13 ,, e 9.6.2.8.

Plug-in de auditoria para o banco de dados 1.0.1 do PostgreSQL-64 e versões posteriores

Banco de dados 9.4.x do PostgreSQL, 9.5.x , 10.x9.6.x ,, 11.x (64 bits), 12.x (64 bits), 13.x (64 bits), 14.x (64 bits) — somente

versões de código aberto Banco de dados 9.4 PostgreSQL padrão do EDB, 9.5 e 9.6 — use as versões regulares do plug-in de auditoria de segurança de banco de dados.

Importante: No momento, a plug-in de auditoria DAM está disponível somente para versões 9.4 , 9.5 e 9.6 do EDB Enterprise PostgreSQL.

A instalação do plug-in em uma edição Enterprise diferente das versões listadas acima do BD do PostgreSQL falha.

Nota: Para obter informações atualizadas sobre versões compatíveis com o banco de dados PostgreSQL, consulte as notas de versão do Database Security.

EDB Enterprise PostgreSQL Database 9.4.2.11 , 9.5.7.12 e 9.6.2.7 — Use as versões plug-in de auditoria de segurança de banco de dados criadas para o edb para essas versões do banco de dados.

O Suporte técnico espera que essas versões do plug-in funcionem para as versões secundárias subseqüentes de cada versão principal; por exemplo, 9.4.2.129.5.7.13 ,, e 9.6.2.8.

Resumo

Este artigo descreve o seguinte:

Instale e configure a instalação plug-in de auditoria do banco de dados PostgreSQL de segurança.

Ao monitorar um banco de dados PostgreSQL, o Sensor de segurança do banco de dados exige que o plug-in de auditoria do banco de dados do Database PostgreSQL seja instalado além do Sensor:

O Sensor precisa se conectar ao banco de dados e emitir comandos para ele nos seguintes casos de uso:

Nota: Embora a definição de um usuário alternativo não seja um requisito, é recomendável que você ative a função.

Crie o usuário no banco de dados do PostgreSQL e execute algumas configurações adicionais para que o Sensor DAM possa se conectar corretamente ao banco de dados:

Solução de problemas

Você pode usar os vários arquivos de log criados pelo PostgreSQL e o Sensor para solução de problemas. Para verificar se você configurou o plug-in corretamente, exiba o arquivopgstartup.log .

Esse arquivo está no diretório que contém o diretório de dados, por exemplo,/var/lib/pgsql/9.5/pgstartup.log

Look for a line similar to the following:

Em relação ao Sensor, se você especificar uma conexão de DBMS alternativa, poderá revisar os logs de Sensor para verificar se ele pode se conectar. Se não conseguir se conectar, você poderá ver algumas mensagens de erro.

- Como instalar e configurar o plug-in de auditoria de segurança de banco de dados do PostgreSQL para uso com o Sensor DAM.

- Como configurar um usuário alternativo no servidor DAM para permitir que o Sensor DAM se comunique com o banco de dados do PostgreSQL.

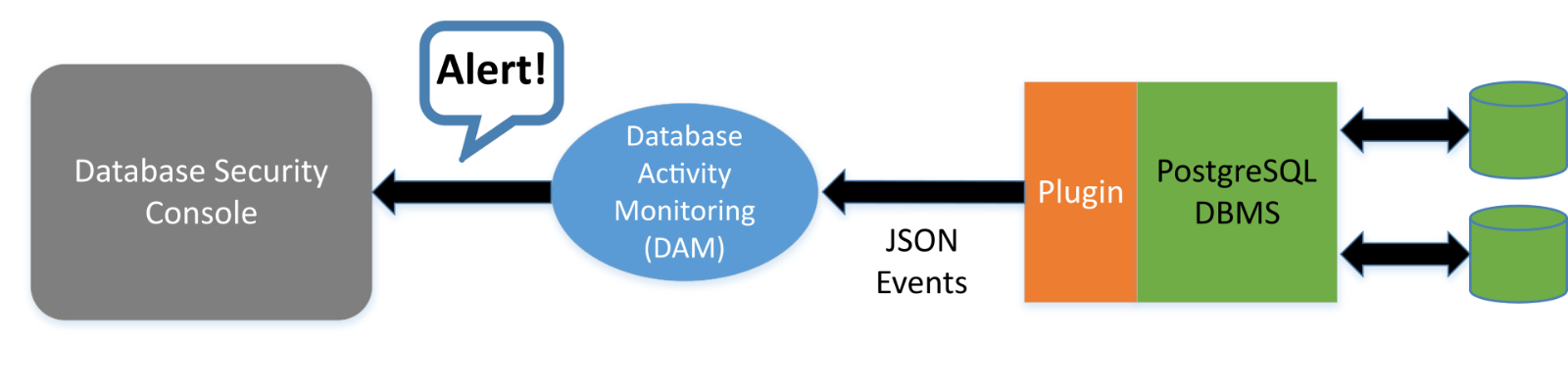

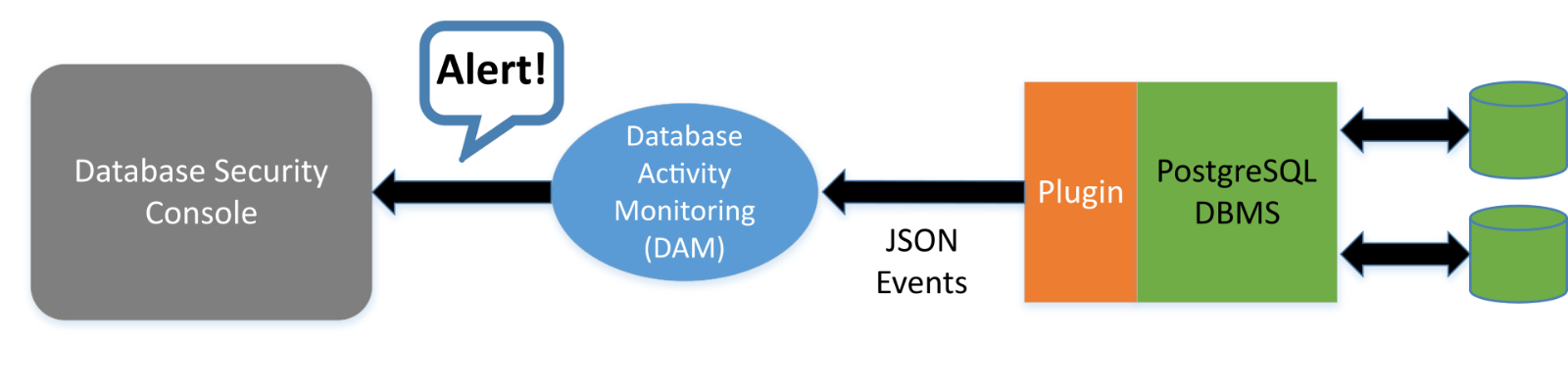

- A arquitetura geral de como o sensor de plug-in e DAM funciona em conjunto para fornecer auditoria de PostgreSQL.

Instale e configure a instalação plug-in de auditoria do banco de dados PostgreSQL de segurança.

- Faça download do plug-in e instale-o. Siga as instruções fornecidas neste artigo de instalação.

- Configure o plug-in para se comunicar com o Sensor Configurando a

json_socket opção na arquivo de configuração do PostgreSQL (postgresql.conf ):

audit.json_socket = 1

Por exemplo:

audit.json_unix_socket = 1

audit.json_file = 0

Nota: não defina oaudit.json_file valor como 1.

- Salve o arquivo e reinicie

PostgreSQL .

O Sensor precisa se conectar ao banco de dados e emitir comandos para ele nos seguintes casos de uso:

- Para fechar uma seção

- Para consultar a versão do servidor

- Para receber uma lista de todas as sessões abertas

Nota: Embora a definição de um usuário alternativo não seja um requisito, é recomendável que você ative a função.

- No servidor DAM, clique no banco de dados do PostgreSQL. Você verá a página de configuração do banco de dados aberta na guia DBMS .

- Selecione conexão DBMS alternativa e digite o nome do usuário e a senha que você escolheu.

Nota: Neste exemplo, definimos o nome do usuário e a senha comotrellix .

- Clique em Salvar.

- Faça download do

pgsql_create_user_mc.sql arquivo usando o link. Esse script é salvo na pasta downloads . - Edite este arquivo e substitua as seguintes entradas:

SENSOR_USER -Substitua esse valor pelo nome do usuáriotrellix .

Nota: Use o mesmo nome de usuário inserido no campo nome do usuário na página alternativa de conexão DBMS.

SENSOR_PWD -Substitua esse valor pela senhatrellix .

Nota: Use a mesma senha inserida no campo senha na página conexão alternativa do DBMS.

- Salve o arquivo editado.

- [Opcional] Por padrão, o script cria um banco de dados com o mesmo nome do usuário. Esse banco de dados é necessário se o banco de dados do Template1 for removido. Se o banco de dados do Template1 existir, remova as instruções que criam um banco de dados. Para remover essas instruções, comente ou remova as entradas para estas instruções:

- Abra o script em um editor.

- Remova as seguintes linhas:

CREATE USER SENSOR_USER WITH PASSWORD 'SENSOR_PWD';

CREATE DATABASE SENSOR_USER; -- OPTIONAL, if not defined, will use PostgreSQL 'template1' DB

ALTER USER SENSOR_USER WITH SUPERUSER

- Salve o script.

Crie o usuário no banco de dados do PostgreSQL e execute algumas configurações adicionais para que o Sensor DAM possa se conectar corretamente ao banco de dados:

- Abra uma seção de linha de comando e execute o

pgsql_create_user_mc.sql arquivo que você criou anteriormente para criar o usuário. - Ativar a conexão de usuário/senha para este usuário:

Nota: O exemplo a seguir supõe que você esteja usando o PostgreSQL 9.5.x.

- Abra o

pg_hba.conf arquivo no/var/lib/pgsql/9.5/data/ - Procure as seguintes entradas em relação à parte inferior da arquivo e adicione linhas, como as que estão destacadas abaixo:

# TYPE DATABASE USER ADDRESS METHOD

# "local" is for Unix domain socket connections only

local all <replace with username you created> password

…

…

# IPv4 local connections:

host all <replace with username you created> 127.0.0.1/32 password

For example, if you created the DB user called ‘trellix’, edit the pg_hba.conf file as shown below:

# TYPE DATABASE USER ADDRESS METHOD

# "local" is for Unix domain socket connections only

local all trellix password

…

…

# IPv4 local connections:

host all trellix 127.0.0.1/32 password

- Abra o

- Salve o arquivo e reinicie o PostgreSQL.

Solução de problemas

Você pode usar os vários arquivos de log criados pelo PostgreSQL e o Sensor para solução de problemas. Para verificar se você configurou o plug-in corretamente, exiba o arquivo

Esse arquivo está no diretório que contém o diretório de dados, por exemplo,

Look for a line similar to the following:

- Para obter plug-in versão 1.0.11 e posteriores:

< 2022-04-17 17:47:44.732 IDT >LOG: Trellix postgresql-audit extension initialized

- Para obter plug-in versão 1.0.10 e versões anteriores:

< 2017-04-17 17:47:44.732 IDT >LOG: Intel Security postgresql-audit extension initialized

Em relação ao Sensor, se você especificar uma conexão de DBMS alternativa, poderá revisar os logs de Sensor para verificar se ele pode se conectar. Se não conseguir se conectar, você poderá ver algumas mensagens de erro.

Informações relacionadas

versão download

Sensor conexões com o PostgreSQL — informações adicionais

O Sensor tenta se conectar ao banco de dados usando vários métodos, do mais para o menos preferível.

Com os sistemas DBMS tradicionais, como o Oracle ou o Sybase, o monitor de banco de dados funciona, monitorando a memória do sistema de banco de dados e extraindo as instruções SQL de sessões de rede.

Com o, o Dam funciona dePostgreSQL maneira diferente.

Para extrair informações sobre a execução de consultas SQL, a DAM confia nas informações enviadas para ele pelo plug-in de auditoria de segurança de banco de dados para o PostgreSQL. Quando o plug-in é instalado no banco dePostgreSQL dados e configurado corretamente, ele envia mensagens no formato JSON para o sensor Dam sobre um soquete de domínio UNIX.

O sensor recebe essas mensagens e extrai as informações necessárias em suas próprias estruturas de dados. Em seguida, ele processa as instruções SQL e quaisquer informações associadas a cada instrução da mesma forma que faria com outros sistemas DBMS.

Nota: O plug-in pode registrar o JSON em um arquivo. No entanto, esse recurso não é usado quando o plug-in está sendo usado junto com o sensor DAM. Desativar Registro em log em um arquivo.

Sensor conexões com o PostgreSQL — informações adicionais

O Sensor tenta se conectar ao banco de dados usando vários métodos, do mais para o menos preferível.

- A conexão é feita por meio de nome de usuário e senha, conforme descrito anteriormente. O usuário deve ser configurado no servidor e também no

pg_hba.conf arquivo.- O Sensor primeiro tenta se conectar a um banco de dados com o mesmo nome do usuário.

- Se isso falhar, o Sensor usará o banco de dados do Template1 .

- Suponhamos que nenhum nome de usuário e senha sejam configurados no servidor. O Sensor tenta se conectar usando o nome de usuário do sistema operacional no qual ele está instalado.

Nota: Normalmente, esse nome de usuário émfedbs . Para que esse método funcione, você deve editar o epg_ident.conf ospg_hba.conf arquivos, conforme mostrado abaixo.

- Se a conexão for a do usuário do sistema operacional, o Sensor funciona sem conexão; Nesse caso, a desterminação de seção não está disponível.

- Abra o

pg_hba.conf arquivo em um editor. - Verifique se as seguintes linhas estão presentes:

# TYPE DATABASE USER ADDRESS METHOD

# "local" is for Unix domain socket connections only

local all all peer NOTE: Identify this line is present, if not add it.

…

…

# IPv4 local connections:

host all all 127.0.0.1/32 ident NOTE: Identify this line is present, if not add it.

- Adicione o texto realçado adicional:

# TYPE DATABASE USER ADDRESS METHOD

# "local" is for Unix domain socket connections only

local all all peer map=trellix NOTE: add the bolded map=mcafee entry.

…

…

# IPv4 local connections:

host all all 127.0.0.1/32 ident map=trellix NOTE: add the bolded map=mcafee entry.

- Salve o arquivo.

Nota: Nós usamos um nome detrellix mapa neste exemplo, mas você pode usar qualquer nome escolhido.

- Edite o

pg_ident.conf arquivo e adicione as seguintes entradas do mapa:

# MAPNAME SYSTEM-USERNAME PG-USERNAME trellix postgres postgres trellix mfedbs postgres mfedbs postgres mfedbs NOTE: The final row can be omitted unless you see the error message below in your

PostgreSQL log:provided user name (postgres) and authenticated user (mfebds) do not match

- Local do log:

/var/log/postgresql/postgresql-XX-main.log. XX denota o número atual de registros, o maior é presumido que é o mais recente

Por exemplo:

/var/log/postgresql/postgresql-11-main.log

- Salve o arquivo e reinicie

PostgreSQL .

Com os sistemas DBMS tradicionais, como o Oracle ou o Sybase, o monitor de banco de dados funciona, monitorando a memória do sistema de banco de dados e extraindo as instruções SQL de sessões de rede.

Com o, o Dam funciona de

Para extrair informações sobre a execução de consultas SQL, a DAM confia nas informações enviadas para ele pelo plug-in de auditoria de segurança de banco de dados para o PostgreSQL. Quando o plug-in é instalado no banco de

O sensor recebe essas mensagens e extrai as informações necessárias em suas próprias estruturas de dados. Em seguida, ele processa as instruções SQL e quaisquer informações associadas a cada instrução da mesma forma que faria com outros sistemas DBMS.

Nota: O plug-in pode registrar o JSON em um arquivo. No entanto, esse recurso não é usado quando o plug-in está sendo usado junto com o sensor DAM. Desativar Registro em log em um arquivo.

Aviso de isenção de responsabilidade

O conteúdo original deste artigo foi redigido em inglês. Se houver diferenças entre o conteúdo em inglês e sua tradução, o conteúdo em inglês será o mais exato. Parte deste conteúdo foi criado por meio de tradução automática da Microsoft.

Produtos afetados

Idiomas:

Este artigo está disponível nos seguintes idiomas: