改変された Petya および BadRabbit ランサムウェアの亜種からの保護

技術的な記事 ID:

KB89540

最終更新: 2023-05-30 12:41:28 Etc/GMT

概要

当社は、企業環境で検出されている、修正された Petya ランサムウェアの亜種 (PetrWrap, PetWrap, Petya.A, Petja, BadRabbit および Bad Rabbit とも呼ばれます) を認識しています。

- 当社の最新のソフトウェアは、これらすべての脅威を検出します。

- 2017 年 6 月 27 日に、r Petya の対応範囲を含めるために Extra.DAT (この記事に添付) を最初にリリースしました。

- また、2017 年 6 月 28 日に Petya の対応を含む緊急 DAT をリリースしました。その後の DAT にも対応が含まれます。

対象範囲の最小 DAT:

- Endpoint Security ( 3025 ) 以降

- VirusScan Enterprise ( 8574 ) 以降

- この記事に添付されている Extra.DAT は、上記の DAT およびそれ以降の DAT に含まれています。

- Global Threat Intelligence (GTI) ファイル レピュテーション ( 低 設定) でもこれらの脅威を検出できます。

この記事は追加情報が入手可能になると更新されます。この記事の更新を引き続き監視してください。

この記事の最近の更新

この記事が更新されたときに電子メール通知を受信するには、 契約を更新 ページの右側にあります。購読するには、ログインする必要があります。

| 日付 |

更新 |

| 2023 年 4 月 24 日 |

カテゴリと IPS のブランド変更。 |

| 2022 年 10 月 10 日 |

書式を若干変更しました。内容の変更はありません。 |

- Petya は次の症状を示します。

- 伝播方法は、リモート デスクトップ プロトコルとサーバー メッセージ ブロック (SMB) プロトコルを介しているようです。

- ラランサムウェアは、感染したシステムに次のメッセージを表示する場合があります。

Repairing file system on C:

The type of the file system is NTFS.

One of your disks contains errors and needs to be repaired. This process may take several hours to complete. It is strongly recommended to let it complete.

WARNING: DO NOT TURN OFF YOUR PC! IF YOU ABORT THIS PROCESS, YOU COULD DESTROY ALL OF YOUR DATA! PLEASE ENSURE THAT YOUR POWER CABLE IS PLUGGED IN!

CHKDSK is repairing sector xxxxx of xxxxxxxx (x%)

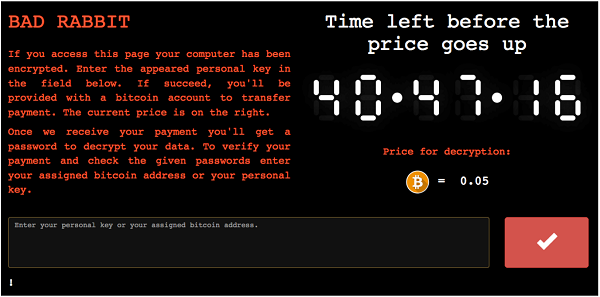

- 暗号化後、影響を受けるシステムはユーザーに再起動を求める場合があります。再起動後、次のような身代金要求画面が表示されます。

.png)

- 現在影響を受けることがわかっているファイル拡張子は次のとおりです。

| .3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip |

- BadRabbit は次の症状を示します。

- ランサムウェアは、感染したシステムに次のメッセージを表示する場合があります。

Disable your anti-virus and anti-malware programs

Oops! Your files have been encrypted.

If you see this text, your files are no longer accessible. You might have been looking for a way to recover your files. Don't waste your time. No one will be able to recover them without our

decryption service.

We need to guarantee that you can recover all your files safely. All you need to do is submit the payment and get the decryption password.

- 影響を受けるシステム上のデータは暗号化されます。

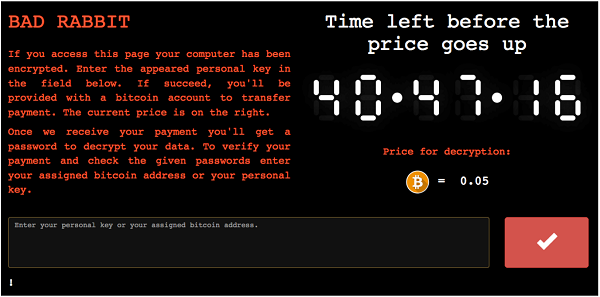

- ユーザーは、TOR ネットワーク上のドメイン ( caforssztxqzf2nm.onion ) にアクセスするように指示されます。支払いページは以下のようになります。

- 影響を受けることがわかっているファイル拡張子は次のとおりです。

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf

.cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp

.hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm

.odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1

.pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs

.vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip |

解決策

優先的な予防措置として、システムにまだ更新プログラムが含まれていない場合は、 MS17-010 を 使用してシステムを更新します。

Trellix IPS による Petya ランサムウェアのカバー範囲

既存のシグネチャ:

- 0x43c0bd00- NETBIOS-SS: MS17-010 SMB Remote Code Execution (External Tools and WannaCry Ransomware)

- 0x43c0b800- NETBIOS-SS: Windows SMBv1 identical MID and FID type confusion vulnerability (CVE-2017-0143)

- 0x43c0b400- NETBIOS-SS: Windows SMB Remote Code Execution Vulnerability (CVE-2017-0144)

- 0x43c0b500- NETBIOS-SS: Windows SMB Remote Code Execution Vulnerability (CVE-2017-0145)

- 0x43c0b300- NETBIOS-SS: Microsoft Windows SMB Out of bound Write Vulnerability (CVE-2017-0146)

- 0x43c0b900- NETBIOS-SS: Windows SMBv1 information disclosure vulnerability (CVE-2017-0147)

- 0x451e3300- HTTP: Microsoft Office OLE Arbitrary Code Execution Vulnerability (CVE-2017-0199)

Endpoint Security (ENS) のアクセス保護ルール

次の ENS のアクセス保護ルールを使用すると、マルウェアに対処できます。 Petya のこの特定の亜種をより効果的にターゲットにするために、推奨されるアクセス保護ルールを更新しました。

注: これらのアクセス保護ルールは、 Extra.DAT を実装する必要性を回避するものではありません。このルールは、マルウェアとの闘いに役立つことを目的としています。ただし、このルールは、マルウェア ペイロードがシステム上で作成または実行されることを防止しません。これら 2 つのアクセス保護ルールにより、 rundll32.exe による cmd.exe のインスタンスの起動が防止され、また Microsoft TechNet PSExec ユーティリティの作成も防止されます。これらのルールは、 PSExec の元のファイル名のダウンロードまたは保存を妨げません。したがって、管理者は必要に応じてこのユーティリティを引き続き使用できます。

ENS アクセス保護ルール

ファイル名またはパスに rundll32.exe を使用して、包含ステータスが「含める」のルールを作成します。 「ファイル」タイプのサブルールを作成し、ターゲットとして cmd.exe を含めます。

実行を阻止するアクションを選択します。

ファイル名またはパスに * を使用して、包含ステータスが「含める」のルールを作成します。 「ファイル」タイプのサブルールを作成し、ターゲットとして **\PSEXESVC.EXE を含めます。

作成を防止するアクションを選択します。

含めるプロセス: *

除外するプロセス:

ブロックするファイル/フォルダー: **\PSEXESVC.EXE

アクション: ブロックの作成

注: このルールにより、プロセスが PSExec リモート サービスを作成できなくなります。このファイルの作成を防止すると、マルウェア ペイロードのレプリケーションに使用されるコンポーネントである PSExec のレプリケーションを防止できます。このルールは、管理者がこのルールが適用されるシステムに PSExec の新しいコピーを保存することを妨げるものではありません。ただし、このルールにより、ターゲット システム上で PSExec が作成されることが防止されるため、悪意を持って使用されるか、通常のリモート管理目的で使用されるかにかかわらず、 PSEXESVC.EXE の使用が防止されます。

免責事項

この記事の内容のオリジナルは英語です。英語の内容と翻訳に相違がある場合、常に英語の内容が正確です。一部の内容は Microsoft の機械翻訳による訳文となっています。

|

.png)