Utilisation de la configuration automatique de proxy avec Web Gateway

Articles techniques ID:

KB67177

Date de la dernière modification : 2022-09-13 12:42:36 Etc/GMT

Date de la dernière modification : 2022-09-13 12:42:36 Etc/GMT

Environnement

McAfee Web Gateway (MWG)

Synthèse

A propos des fichiers PAC

La configuration de proxy Automatic configuration (PAC) est un mode proxy dans lequel la configuration proxy est décrite dans un fichier à l’aide d’JavaScript. Le fichier est appelé fichier PAC et a.pac comme fichier extension. L’administrateur réseau gère le fichier. L’utilisateur n’a pas besoin de mettre à jour le fichier. En tant qu’utilisateur du navigateur, vous n’avez besoin que d’une URL fournie par votre administrateur.

La clé PAC présente deux avantages par rapport aux configurations normales :

La configuration de proxy Automatic configuration (PAC) est un mode proxy dans lequel la configuration proxy est décrite dans un fichier à l’aide d’JavaScript. Le fichier est appelé fichier PAC et a

La clé PAC présente deux avantages par rapport aux configurations normales :

.pac Les fichiers réseau sont administrés de manière centralisée et faciles à mettre à jour. Les administrateurs réseau partagent généralement les fichiers à l’aide du.pac protocole http. En cas de modifications du serveur ou de pannes réseau, le.pac fichier peut être modifié et la configuration de votre navigateur est automatiquement mise à jour lors du chargement du nouveau.pac fichier.

- Vous pouvez utiliser des environnements réseau complexes avec une configuration unique. PAC prend en charge l’équilibrage de charge et le basculement.

Tous les navigateurs peuvent utiliser .pac des fichiers. Les JavaScript contenus dans un .pac fichier peuvent effectuer des tâches et prendre des décisions en fonction des éléments suivants :

- URL vers laquelle vous recherchez

- Adresse IP de votre navigateur, qui proxy doit traiter le trafic

- Autres proxys à utiliser

Le fichier définit la fonction FindProxyForURL (URL, hôte). Lorsque vous entrez une URL dans un navigateur, l’URL et le domaine sont envoyés en tant que paramètres à la fonction et un paramètre de proxy est renvoyé en fonction de ces données.

Utilisation d’un fichier PAC avec Web Gateway

Les navigateurs doivent récupérer un fichier PAC à partir d’un serveur Web. Web Gateway peut héberger le fichier PAC, mais il s’agit de la limite de sa participation au déploiement. Vous avez encore besoin d’une méthode externe pour demander au navigateur de l’utiliser. Le protocole

Le fichier PAC est généralement nommé

Solution

Cette section traite des sujets suivants relatifs aux fichiers PAC :

- Exemples PAC

- Considérations relatives à la clé PAC lorsqu’elle est utilisée avec Web Gateway

- Chargement d’un fichier PAC sur Web Gateway

- Utilisation des objets stratégie de groupe (GPO) pour indiquer aux navigateurs d’utiliser le fichier PAC

- Utilisation du protocole WPAD (Web Proxy Auto Discovery Protocol) pour indiquer aux navigateurs d’utiliser le fichier PAC

Exemples PAC :

Le contenu du fichier PAC varie en fonction de votre environnement et de vos préférences. En plaçant plus de complexité dans la logique de fichier PAC, vous pouvez réguler de manière granulaire le comportement de l’utilisation proxy du navigateur. Vous trouverez ci-dessous un exemple de contenu de fichier PAC. Des informations supplémentaires sur les options de fichier PAC sont disponibles sur Internet.

- Voici l’exemple le plus simple d’un fichier PAC. Il dirige toutes les demandes vers le proxy ( Web Gateway ). Dans cet exemple, l' Web Gateway adresse IP est 192.168.0.222.

function FindProxyForURL(url, host) {return "PROXY 192.168.0.222:9090";} Cette clé PAC est identique à la configuration des paramètres de proxy Internet Explorer suivants :

- Cet exemple dirige toutes les demandes vers Web Gateway ( 192.168.0.222 ) et bascule vers une deuxième proxy ( 192.168.0.223 ) si Web Gateway n’est pas disponible. (Cette fonction de reprise automatique ne peut pas être émulée directement dans les paramètres proxy d’un navigateur.)

function FindProxyForURL(url, host) {return "PROXY 192.168.0.222:9090; PROXY 192.168.0.223:9090";}

- Cet exemple indique au navigateur d’établir une connexion directe, plutôt que d’utiliser un proxy, si les deux proxys ( 192.168.0.222 et 192.168.0.223 ) ne sont pas disponibles.

function FindProxyForURL(url, host) {return "PROXY 192.168.0.222:9090; PROXY 192.168.0.223:9090; DIRECT";}

- Cet exemple indique au navigateur d’utiliser le proxy pour toutes les URL, à l’exception de celles du domaine *. Company.com .

function FindProxyForURL(url, host) { if (dnsDomainIs(host, ".company.com")) return "DIRECT"; else return "PROXY proxy01.company.com:9090"; }

- Cet exemple indique au navigateur d’utiliser le proxy pour toutes les URL, à l’exception des URL avec une adresse IP dans le sous-réseau 10.1.1.0/24 interne.

function FindProxyForURL(url, host) { if (isInNet(host, "10.1.1.0", "255.255.255.0")) return "DIRECT"; else return "PROXY proxy01.company.com:9090"; }

- Cet exemple est plus complexe. Si votre adresse locale se trouve dans le sous-réseau 10.1.1.0/24 , utilisez proxy01. Utilisez proxy03 si vous vous trouvez ailleurs sur le réseau. proxy02 est une mise en veille en cas d’échec de proxy01 ou de proxy03. Si la destination se trouve dans les sous-réseaux locaux ou *. company.com, n’utilisez pas de proxy.

function FindProxyForURL(url, host) { if (dnsDomainIs(host, ".company.com") || isInNet(host, "10.1.1.0", "255.255.255.0") || isInNet(host, "192.168.1.0", "255.255.255.0")) return "DIRECT"; else if (isInNet(myIPAddress(), "10.1.1.0", "255.255.255.0")) return "PROXY proxy01.company.com:9090; proxy02.company.com:9090"; else return "PROXY proxy03.company.com:9090; proxy02.company.com:9090"; }

Considérations relatives à la clé PAC lorsqu’elle est utilisée avec Web Gateway

Il est conseillé de ne pas proxy les types de connexions suivants :

- Interne à interne

- A Web Gateway

Les proxys Web étaient utilisés à l’origine comme mécanisme de passerelle simple pour cache le flux du trafic vers Internet. Une demande serait effectuée sur un serveur proxy, qui traiterait cette demande et répondrait avec la page. Il est généralement déconseillé de proxy les connexions destinées à un serveur Web interne de votre réseau privé.

Web Gateway effectue de nombreuses fonctions de sécurité à l’aide d’une seule session du client vers le serveur. (Par exemple, la mise en cache, l’analyse du contenu, l’authentification et le déchiffrement SSL.) Cette seule session réduit le trafic réseau.

Etant donné qu' Web Gateway il est nécessaire d’utiliser des techniques telles que la redirection de page, l’injection de session et l’insertion de JavaScript, il est important que le trafic vers Web Gateway ne soit pas transmis par proxy. Par exemple, n’proxy la session d’administration à l' Web Gateway interface utilisateur, car elle risque d’intercepter et de filtrer les informations importantes hors de la session.

Vous pouvez définir ces exceptions dans le fichier PAC utilisé par le navigateur. Vous devrez peut-être spécifier les exceptions différemment en fonction du navigateur, car tous les navigateurs n’interprètent pas le fichier PAC de la même manière.

Supposons que vous disposiez du réseau suivant :

- Le domaine DNS local du réseau est

company.local . Tout hôte de ce domaine est résolu en adresse IP privée interne. - Le domaine

company.com est contenu dans un zone démilitarisée qui est accessible à partir d’Internet. Toutefois, lorsqu’un utilisateur interne résout ce domaine, les adresses de zone démilitarisée privées sont renvoyées, et non les adresses publiques (communes dans un environnement de division DNS). - Les adresses IP du réseau local (LAN) sont divisées en deux emplacements physiques et sous-réseaux :

- Emplacement A : 10.1.0.0/16

- Emplacement B : 10.2.0.0/16

- Deux Web Gateway s sont répertoriés, un à chaque emplacement :

- Emplacement A :

proxy01.company.local = 10.1.0.222 - Emplacement B :

proxy02.company.local = 10.2.0.222

- Emplacement A :

- Les adresses IP zone démilitarisée sont 172.16.0.0/16 .

- Certains réseaux sans fil invités sont associés à des adresses 192.168.0.0/16 IP.

- Il existe un troisième proxy, Squid proxy, qui n’est utilisé que par le réseau sans fil. Il se trouve dans le zone démilitarisée avec d’autres serveurs. Le zone démilitarisée Squid proxy est

squid.company.com = 172.16.0.222.

Vous trouverez ci-dessous quelques exemples de création d’exceptions :

- Exclusion des domaines locaux

Utilisez ces instructions pour exclure le domaine local de l’exécution du proxy.

Par exemple,http://company.com, http://host.company.com, http://host.company.com:8888, http://company.local, http://host.company.local, and http://host.company.local:8888 .if (dnsDomainIs(host,"company.com")) {return "DIRECT";} if (dnsDomainIs(host,"company.local")) {return "DIRECT";}

- Exclusion de tous les sous-réseaux privés

Vérifiez si l’URL spécifiée est une adresse IP qui correspond à l’un de vos sous-réseaux privés. L’instruction suivante utilise unshExpMatch pour effectuer une recherche de chaîne de l’adresse. Si les sous-réseaux sont sur des limites autres que des octets (non/8,/16 ou/24), cette fonction ne fonctionne pas.if ((shExpMatch(host,"127.0.0.1")) || (shExpMatch(host,"10.*.*.*")) || (shExpMatch(host,"172.16.*.*")) || (shExpMatch(host,"192.168.*.*")) ) {return "DIRECT";} Vous pouvez aussi utiliser laisInNet fonction, mais elle tente de résoudre tout ce qui n’est pas une adresse IP. Le navigateur effectue une recherche DNS pour chaque demande. Si votre client ne peut pas résoudre les adresses Internet, il y a un long délai avant l’expiration du délai et une page est renvoyée. Il n’est donc pas recommandé d’utiliser cette approche à moins que votre DNS interne ne puisse résoudre les adresses Internet.if ((isInNet(host, "127.0.0.1", "255.255.255.255")) || (isInNet(host, "10.0.0.0", "255.0.0.0")) || (isInNet(host, "172.16.0.0", "255.240.0.0")) || (isInNet(host, "192.168.0.0", "255.255.0.0")) ) {return "DIRECT";}

- Exclusion des noms d’hôte bruts

Vous pouvez spécifier un nom d’hôte court (un hôte sans points dans son nom) au lieu d’un nom de domaine complet (FQDN) dans l’URL. Exemples de ce qui suithttp://localhost, http://localhost:8888, http://intranet, http://webmail/, http://server:8888, and https://proxy01:10000 : De même si votre ordinateur local peut résoudre ce nom à l’aide de DNS ou de WINS, il est peu probable qu' Web Gateway il puisse. Utilisez l’instruction suivante pour exclure un nom d’hôte court :if (isPlainHostName(host)) {return "DIRECT";} Cette fonction est identique à la sélection de l’option contourner proxy serveur pour les adresses locales dans le navigateur. Vous pouvez ajouter des suffixes de recherche DNS à un nom d’hôte dans Web Gateway . Par conséquent, si vous souhaitez Web Gateway parfois résoudre des noms courts, vous pouvez modifier le fichier/etc/resolv.conf et modifier l’entrée de la recherche.

- Exclure Web Gateway son propre proxy

Cette exclusion est la partie la plus importante d’un fichier PAC lorsqu’elle est utilisée avec Web Gateway . Etant donné Web Gateway qu’il existe de nombreuses techniques permettant de manipuler le trafic pour la sécurité et l’authentification, il est impératif que toute session dirigée vers Web Gateway , sous n’importe quel numéro de port, soit exclue. Si ce n’est pas le cas, des résultats imprévisibles peuvent se produire en cas de proxy des conditions de boucle. Les instructions ci-dessus peuvent couvrir les conditions dans lesquelles le trafic local est exclu du proxy.

Vous pouvez, en dernier recours, exclure explicitement les proxys par adresse IP, hôte et nom de domaine complet (FQDN) pour vous assurer qu’ils sont couverts. Si le proxy Squid utilise également un filtrage, incluez-le dans cette liste pour vous assurer que les pages de blocage s’affichent correctement.

Pour obtenir ce exclusion dans le réseau décrit ci-dessus, procédez comme suit :

- Choix des proxy à utiliser

Les instructions ci-dessus déterminent les conditions qui contournent entièrement le proxy. Vous devez maintenant déterminer les proxy à utiliser pour d’autres trafics. Vous pouvez utiliser des instructions conditionnelles pour déterminer les proxy en fonction de l’hôte de destination, de l’URL et de l’adresse IP source de l’utilisateur. Pour la localisation de proxy utiliser en fonction de votre adresse IP, vous pouvez inclure des instructions de ce type :if(isInNet(myIpAddress(),"10.1.0.0","255.255.0.0")) {return "PROXY proxy01.company.local:9090";} if(isInNet(myIpAddress(),"10.2.0.0","255.255.0.0")) {return "PROXY proxy02.company.local:9090";} if(isInNet(myIpAddress(),"192.168.0.0","255.255.0.0")) {return "PROXY squid.company.com:3128";} Cette instruction spécifie que si vous vous trouvez dans le 10.1.0.0/16 sous-réseau, utilisez proxy01. Si vous vous trouvez dans le 10.2.0.0/16 sous-réseau, utilisez proxy02. Si vous utilisez un réseau sans fil activé 192.168.0.0/16 , utilisez squid. Cette méthode indique au navigateur d’utiliser le proxy le plus proche en fonction du sous-réseau.

- Redondance/basculement

Si vous spécifiez un seul proxy comme ci-dessus, cela n’autorise aucune alternative lorsque le proxy n’est pas en ligne. Les résultats renvoyésPROXY sont autorisés à spécifier plusieurs proxys à basculer si le premier n’est pas disponible. Si vous souhaitez essayer proxy01, proxy02, puis Squid, utilisez les instructions de retour de la manière suivante :{return "PROXY proxy01.company.local:9090; PROXY proxy02.company.local:9090; PROXY squid.company.com:3128";} Chaque liste de proxys renvoyée peut être unique. La proxy locale est utilisée en premier, l’autre proxy distant est essayée en second et, en dernier recours, le proxy Squid est utilisé.

Exemple de fichier PAC complet

En utilisant tous les composants décrits ci-dessus, le fichier PAC complet peut se présenter comme suit :

function FindProxyForURL(url, host) { if (dnsDomainIs(host,"company.com")) {return "DIRECT";} //check for local domains if (dnsDomainIs(host,"company.local")) {return "DIRECT";} //check for local IP addresses if ((shExpMatch(host,"127.0.0.1")) || (shExpMatch(host,"10.*.*.*")) || (shExpMatch(host,"172.16.*.*")) || (shExpMatch(host,"192.168.*.*")) ) {return "DIRECT";} if (isPlainHostName(host)) {return "DIRECT";} //check for short host names //make absolutely sure the sessions to theses servers are in no way proxied if (shExpMatch(host,"10.1.0.222")) {return "DIRECT";} //proxy01's IP address if (shExpMatch(host,"10.2.0.222")) {return "DIRECT";} //proxy02's IP address if (shExpMatch(host,"172.16.0.222")) {return "DIRECT";} //squids's IP address if (shExpMatch(host,"proxy01")) {return "DIRECT";} //proxy01's host name if (shExpMatch(host,"proxy02")) {return "DIRECT";} //proxy02's host name if (shExpMatch(host,"squid")) {return "DIRECT";} //sqids's host name if (shExpMatch(host,"proxy01.company.local")) {return "DIRECT";} //proxy01's FQDN if (shExpMatch(host,"proxy02.company.local")) {return "DIRECT";} //proxy02's FQDN if (shExpMatch(host,"squid.company.com")) {return "DIRECT";} //squid's FQDN//if you get this far, then decide which proxy to use//use proxy01, proxy02, squid if in the 10.1.0.0 subnetif(isInNet(myIpAddress(),"10.1.0.0","255.255.0.0")) {return "PROXY proxy01.company.local:9090; PROXY proxy02.company.local:9090; PROXY squid.company.com:3128";}//use proxy02, proxy01, squid if in the 10.2.0.0 subnetif(isInNet(myIpAddress(),"10.2.0.0","255.255.0.0")) {return "PROXY proxy02.company.local:9090";} {return "PROXY proxy02.company.local:9090; PROXY proxy01.company.local:9090; PROXY squid.company.com:3128";}//only try squid. if on wireless network.if(isInNet(myIpAddress(),"192.168.0.0","255.255.0.0")) {return "PROXY squid.company.com:3128";}//as a last resort if no other conditions apply, use proxy01, proxy02, squidreturn "PROXY proxy01.company.local:9090; PROXY proxy02.company.local:9090; PROXY squid.company.com:3128";}

En utilisant tous les composants décrits ci-dessus, le fichier PAC complet peut se présenter comme suit :

- Connectez-vous à l' Web Gateway interface utilisateur.

- Accédez à Dépannage, fichiers, charger.

- Recherchez et sélectionnez le fichier PAC.

Vous pouvez désormais configurer les navigateurs afin qu’ils utilisent le fichier PAC.

Le défi le plus important pour les administrateurs réseau est de configurer les paramètres du navigateur pour utiliser un proxy sans avoir à toucher chaque poste de travail. Dans un environnement Microsoft Active Directory, vous pouvez utiliser la fonctionnalité stratégie de groupe pour apporter cette modification managée. Les objets stratégie de groupe vous permettent de propager des paramètres centralisés à des systèmes individuels ou à des utilisateurs. L’objectif de cet article est un guide exhaustif de GPO. Reportez-vous à la documentation Microsoft pour la planification et la mise en œuvre des GPO. Dans ses termes les plus simples, l’éditeur de stratégies de groupe crée des objets stratégie de groupe et ces objets sont affectés à des conteneurs Active Directory.

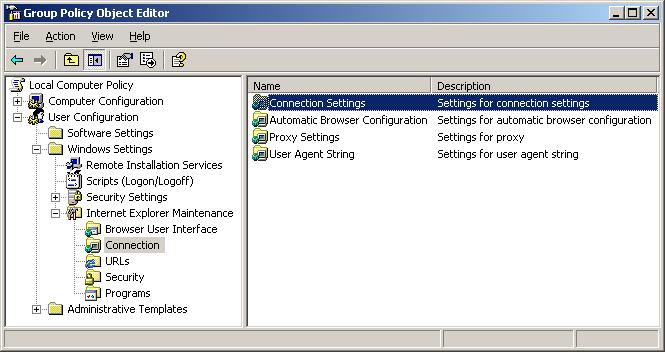

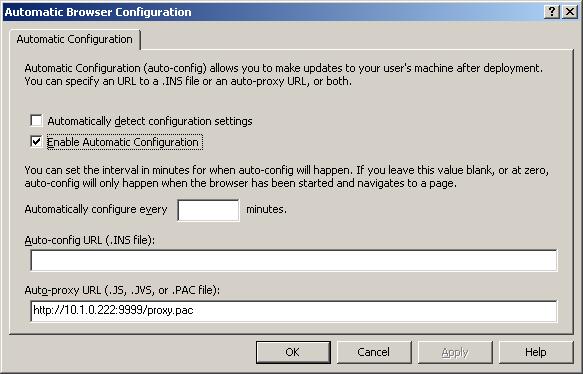

Internet Explorer

Les paramètres du navigateur sont conservés dans le menu Internet Explorer Maintenance\Connection . Un paramètre standard pour une utilisation avec un fichier PAC se trouve dans le menu configuration automatique du navigateur :

Lors de l’utilisation de fichiers PAC, Internet Explorer met en cache en interne la relation entre le serveur proxy et le site Web de destination affiché.

Web Gateway héberge les fichiers injectés sur sa propre interface sur le port 9999 (ou autres). MWG fournit le contenu proxy en utilisant le port 9090 lorsque vous effectuez les opérations suivantes :

Internet Explorer utilise toujours le serveur proxy par le biais duquel la première connexion à un nom d’hôte spécifique est effectuée, quels que soient les paramètres définis dans le fichier PAC.

La réponse du site Web de destination peut comporter le port 9999 codé dans le contenu, ou une authentification transparente effectuant une redirection vers 9094

Dans ces cas de figure, les demandes suivantes pour ce site utilisent ce port alternatif au lieu du port proxy 9090.

Dans ce cas, l’utilisateur voit les symptômes des pages cassées, les graphiques et les feuilles de style n’étant pas chargés et des messages d’erreur indiquant "requête de proxy non valide". Les autres navigateurs ne présentent pas ces symptômes.

Vous pouvez corriger cette condition en désactivant la fonctionnalité de mise en cache automatique des proxy à l’aide de l’une des options suivantes :

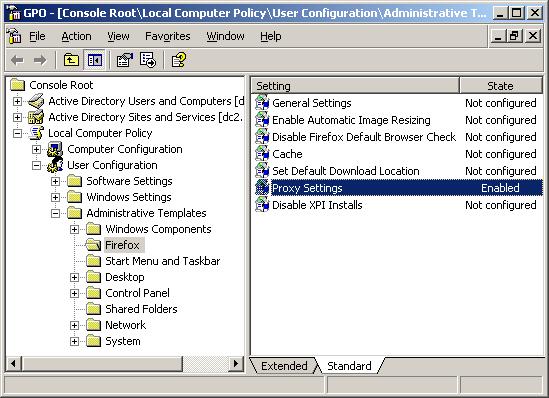

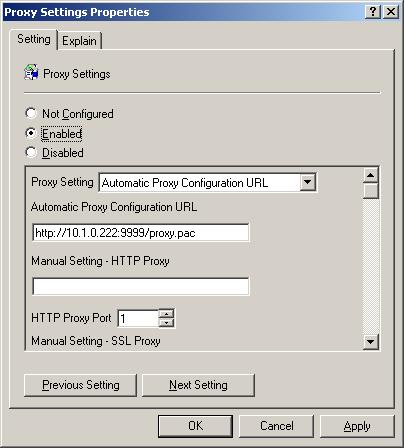

Mozilla Firefox

Les navigateurs tiers tels que Firefox ne disposent généralement pas des mécanismes intégrés pour la prise en charge des stratégies de groupe Active Directory. Une version spéciale de Firefox est fournie avec un modèle d’administration GPO pour faciliter le déploiement et la gestion des Firefox. Procurez-vous cette version de Firefox à partir de la page Firefox FrontMotion.

Voici un exemple de modèle et de paramètres que vous pouvez déployer :

à l’aide du protocole WPAD (Web Proxy Auto Discovery Protocol) pour indiquer aux navigateurs d’utiliser le fichier PAC

Vous pouvez utiliser WPAD pour configurer les paramètres du navigateur afin d’utiliser une proxy. La plupart des navigateurs standard prennent en charge cette fonctionnalité à l’aide des paramètres de détection automatique (Internet Explorer : détecter automatiquement les paramètres/Firefox : détecter automatiquement les paramètres de proxy pour ce réseau).

WPAD est très utile pour les utilisateurs d’ordinateurs portables où un paramètre de proxy différent est requis en fonction de l’emplacement. Dans un emplacement de bureau, un fichier PAC est utilisé. Dans un autre emplacement, un autre fichier PAC est utilisé, mais à la maison ou en déplacement proxy paramètres ne sont pas nécessaires. Cette configuration réduit la nécessité pour un utilisateur de modifier en permanence les paramètres proxy à différents emplacements.

Le protocole WPAD tente de découvrir les paramètres de proxy dans l’ordre suivant :

- Exemple de Internet Explorer de paramètres :

Sélectionnez utiliser la configuration automatique script.

Adresse :http://10.1.0.222:4713/files/proxy.pac - Exemple de Firefox de paramètres :

Sélectionnez proxy URL de configuration automatique et spécifiezhttp://10.1.0.222:4713/files/proxy.pac .

Le défi le plus important pour les administrateurs réseau est de configurer les paramètres du navigateur pour utiliser un proxy sans avoir à toucher chaque poste de travail. Dans un environnement Microsoft Active Directory, vous pouvez utiliser la fonctionnalité stratégie de groupe pour apporter cette modification managée. Les objets stratégie de groupe vous permettent de propager des paramètres centralisés à des systèmes individuels ou à des utilisateurs. L’objectif de cet article est un guide exhaustif de GPO. Reportez-vous à la documentation Microsoft pour la planification et la mise en œuvre des GPO. Dans ses termes les plus simples, l’éditeur de stratégies de groupe crée des objets stratégie de groupe et ces objets sont affectés à des conteneurs Active Directory.

Internet Explorer

Les paramètres du navigateur sont conservés dans le menu Internet Explorer Maintenance\Connection . Un paramètre standard pour une utilisation avec un fichier PAC se trouve dans le menu configuration automatique du navigateur :

Lors de l’utilisation de fichiers PAC, Internet Explorer met en cache en interne la relation entre le serveur proxy et le site Web de destination affiché.

Web Gateway héberge les fichiers injectés sur sa propre interface sur le port 9999 (ou autres). MWG fournit le contenu proxy en utilisant le port 9090 lorsque vous effectuez les opérations suivantes :

- Insertion de pages de blocage

- Insertion de pages de supervision

- Remplacements d’images publicitaires

- Exécution d’une atténuation proactive script de l’analyse

- Utilisation de l’authentification transparente avec le serveur d’authentification intégré

Internet Explorer utilise toujours le serveur proxy par le biais duquel la première connexion à un nom d’hôte spécifique est effectuée, quels que soient les paramètres définis dans le fichier PAC.

La réponse du site Web de destination peut comporter le port 9999 codé dans le contenu, ou une authentification transparente effectuant une redirection vers 9094

Dans ces cas de figure, les demandes suivantes pour ce site utilisent ce port alternatif au lieu du port proxy 9090.

Dans ce cas, l’utilisateur voit les symptômes des pages cassées, les graphiques et les feuilles de style n’étant pas chargés et des messages d’erreur indiquant "requête de proxy non valide". Les autres navigateurs ne présentent pas ces symptômes.

Vous pouvez corriger cette condition en désactivant la fonctionnalité de mise en cache automatique des proxy à l’aide de l’une des options suivantes :

- Mettez à jour l’entrée de Registre suivante :

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CurrentVersion\Internet Settings

Value: EnableAutoproxyResultCache

Type: REG_DWORD

Data value: <0 = disable caching; 1 (or key not present) = enable automatic proxy caching (the default behavior)> - Utilisez la stratégie de groupe à

Console Root\Local Computer Policy\User Configuration\Administrative Templates\Windows Components\Internet Explorer\Disable caching of Auto-Proxy scripts .

Mozilla Firefox

Les navigateurs tiers tels que Firefox ne disposent généralement pas des mécanismes intégrés pour la prise en charge des stratégies de groupe Active Directory. Une version spéciale de Firefox est fournie avec un modèle d’administration GPO pour faciliter le déploiement et la gestion des Firefox. Procurez-vous cette version de Firefox à partir de la page Firefox FrontMotion.

Voici un exemple de modèle et de paramètres que vous pouvez déployer :

à l’aide du protocole WPAD (Web Proxy Auto Discovery Protocol) pour indiquer aux navigateurs d’utiliser le fichier PAC

Vous pouvez utiliser WPAD pour configurer les paramètres du navigateur afin d’utiliser une proxy. La plupart des navigateurs standard prennent en charge cette fonctionnalité à l’aide des paramètres de détection automatique (Internet Explorer : détecter automatiquement les paramètres/Firefox : détecter automatiquement les paramètres de proxy pour ce réseau).

WPAD est très utile pour les utilisateurs d’ordinateurs portables où un paramètre de proxy différent est requis en fonction de l’emplacement. Dans un emplacement de bureau, un fichier PAC est utilisé. Dans un autre emplacement, un autre fichier PAC est utilisé, mais à la maison ou en déplacement proxy paramètres ne sont pas nécessaires. Cette configuration réduit la nécessité pour un utilisateur de modifier en permanence les paramètres proxy à différents emplacements.

Le protocole WPAD tente de découvrir les paramètres de proxy dans l’ordre suivant :

- Utilisez l’option DHCP 252.

- Utilisez DNS pour rechercher

wpad.dat . - Connectez-vous directement.

Option DHCP 252

Si votre client utilise un serveur DHCP pour affecter son adresse IP avant d’extraire sa première page, le navigateur Web envoie uneDHCPINFORM requête au serveur DHCP.

Le navigateur demande l’option 252, mais Microsoft réserve l’option 252 pour une valeur de chaîne contenant l’URL d’un fichier PAC.

Pour obtenir des instructions sur la configuration de cette option dans un serveur DHCP Microsoft, consultez la documentation Microsoft. Voici les étapes de base :

Si votre client utilise un serveur DHCP pour affecter son adresse IP avant d’extraire sa première page, le navigateur Web envoie une

Le navigateur demande l’option 252, mais Microsoft réserve l’option 252 pour une valeur de chaîne contenant l’URL d’un fichier PAC.

Pour obtenir des instructions sur la configuration de cette option dans un serveur DHCP Microsoft, consultez la documentation Microsoft. Voici les étapes de base :

- Créez une option prédéfinie pour le serveur.

- Ajoutez la définition de l’option 252.

Exemple:

Nom : WPAD

Type de données : chaîne

Code : 252

Description : URL pour la découverte automatique des proxys - Définissez l’URL à utiliser.

Exemple:

Option Class : options

standard DHCP Nom de l’option : 252 WPAD

Stringhttp://10.1.0.222:4713/files/proxy.pac - Affectez l’option à une étendue DHCP.

Si le serveur DHCP ne fournit pas les informations requises, WPAD continue à la méthode DNS.

Remarque : Firefox ne prend pas en charge proxy découverte automatique à l’aide de DHCP. Pour plus d’informations, reportez-vous à cette page Bugzilla.

Remarque : Firefox ne prend pas en charge proxy découverte automatique à l’aide de DHCP. Pour plus d’informations, reportez-vous à cette page Bugzilla.

DNS pour WPAD

Le protocole WPAD définit une méthode dans laquelle une URL spécifique est utilisée pour localiser le fichier WPAD. Cette URL se trouve sur un serveur Web au sein du domaine interne du réseau. Ce serveur Web est généralement un serveur IIS, mais il peut s’agir de n’importe quel type de serveur.

L’URL codée en dur est utilisée sous la forme suivante :

Vous trouverez ci-dessous une explication de chaque élément de cette URL :

- http:// -il doit résider sur un serveur http, et non sur un serveur HTTPS uniquement.

wpad -Le nom d’hôte du serveur qui héberge le fichier doit avoir un enregistrement DNS A ou un alias CNAME vers le nom dewpad .company.local -Le système d’exploitation doit fournir le nom de domaine approprié (suffixe de domaine) à ajouter au nom d’hôte (WPAD) avant d’envoyer une requête au serveur WPAD. Par défaut, le domaine utilisé est le suffixe de domaine principal du client (le domaine dans lequel le client est situé ou est configuré pour être utilisé). Si le suffixe de domaine principal ne fonctionne pas, le suffixe DNS propre à la connexion est essayé. Si le serveur WPAD est introuvable dans le nom de domaine, les sous-domaines sont supprimés du domaine jusqu’à ce qu’un serveur WPAD soit localisé ou jusqu’à ce que le domaine de troisième niveau soit atteint. Par exemple, dans le domaine a. b. Company .local , les recherches suivantes sont effectuées :wpad.a.b.company.local wpad.b.company.local wpad.company.local

Si un serveur WPAD ne se trouve pas dans le domaine de troisième niveau, la découverte automatique échoue.

Pour déterminer le nom de domaine utilisé, vérifiez le suffixe DNS principal à partir d’une invite de commande.C:\>ipconfig /all

Windows IP Configuration

Host Name . . . . . . . . . . . . : mycomputer

Primary Dns Suffix . . . . . . . : company.local- : 80 -le serveur Web doit être publié sur le port 80.

wpad.dat -Le fichier WPAD .datdoit se trouver dans le dossier racine ; ne modifiez pas le nom du fichier. Le fichier WPAD .dat contient les mêmes informations que leproxy.pac fichier décrit ci-dessus, mais avec un nom différent. Lors de l’hébergement duwpad.dat fichier sur un serveur Web, le type MIME doit être définiapplication/x-ns-proxy-autoconfig sur.

Vous devez héberger un wpad.dat fichier sur un serveur Web. Le serveur doit utiliser le port 80 avec un nom DNS de wpad.domain.local . Il est courant d’utiliser un ou plusieurs serveurs intranet existants pour prendre en charge cette méthode. Mais une technique d’hébergement du wpad.dat fichier sur le Web Gateway Appliance est décrite ci-dessous.

Connexion directe

Si les deux méthodes précédentes ne parviennent pas à produire un fichier PAC pour une utilisation par le navigateur, le navigateur se connecte directement au site de destination. Cette connexion est le comportement souhaité lorsqu’un ordinateur portable est connecté à un réseau domestique ou distant qui ne fournit aucune information proxy.

Clause d'exclusion de responsabilité

Le contenu du présent article a été rédigé en anglais. En cas de divergences entre la version anglaise et sa traduction, la version en anglais prévaut. Certaines parties de ce contenu ont été traduites par le moteur de traduction automatique de Microsoft.

Produits affectés

Langues :

Cet article est disponible dans les langues suivantes :